Autenticación basada en el encabezado para el inicio de sesión único con el proxy de aplicación y PingAccess

Microsoft se ha asociado con PingAccess para proporcionar más aplicaciones de acceso. PingAccess proporciona otra opción aparte del inicio de sesión único basado en encabezados integrado.

¿Qué es PingAccess para Microsoft Entra ID?

Con PingAccess para Microsoft Entra ID, los usuarios pueden acceder y realizar un inicio de sesión único (SSO) en las aplicaciones que usan encabezados para la autenticación. Application Proxy trata a estas aplicaciones como a las demás, usa Microsoft Entra ID para autenticar el acceso y, después, pasa el tráfico a través del servicio de conector. PingAccess se coloca delante de las aplicaciones y convierte el token de acceso de Microsoft Entra ID en un encabezado. Luego, la aplicación recibe la autenticación en un formato que pueda leer.

Los usuarios no notan nada diferente cuando inician sesión para utilizar las aplicaciones corporativas. Las aplicaciones siguen funcionando desde cualquier lugar y en cualquier dispositivo. Los conectores de red privada dirigen el tráfico remoto a todas las aplicaciones sin tener en cuenta su tipo de autenticación, por lo que todavía equilibran las cargas automáticamente.

¿Cómo puedo obtener acceso?

Necesita una licencia para PingAccess e Id. de Microsoft Entra. Sin embargo, las suscripciones de Microsoft Entra ID P1 o P2 incluyen una licencia básica de PingAccess que abarca hasta 20 aplicaciones. Si necesita publicar más de 20 aplicaciones basadas en encabezados, puede adquirir más licencias de PingAccess.

Para más información, consulte Ediciones en Microsoft Entra.

Publique su aplicación en Microsoft Entra

En este artículo se describen los pasos para publicar una aplicación por primera vez. En el artículo se proporcionan instrucciones para el proxy de aplicación y PingAccess.

Nota:

Algunas de las instrucciones existen en el sitio de Identidad de ping.

Instalación de un conector de red privada

El conector de red privada es un servicio de Windows Server que dirige el tráfico de los empleados remotos a las aplicaciones publicadas. Para obtener instrucciones de instalación detalladas, vea Tutorial: Adición de una aplicación local para el acceso remoto mediante Application Proxy en Microsoft Entra ID.

- Inicie sesión en el centro de administración de Microsoft Entra como Administrador de aplicaciones como mínimo.

- Vaya a Identidad> Aplicaciones>aplicaciones para empresas> Aplicación proxy.

- Seleccione Descargar servicio de conector.

- Siga las instrucciones de instalación.

La descarga del conector debería habilitar automáticamente Application Proxy en el directorio, pero si no lo hace, puede seleccionar Habilitar el proxy de la aplicación.

Adición de la aplicación a Microsoft Entra ID con Application Proxy

Hay dos pasos para agregar la aplicación a Microsoft Entra ID. En primer lugar, debe publicar la aplicación con el proxy de aplicación. Después, debe recopilar información acerca de la aplicación que puede usar en los pasos de PingAccess.

Publicación de la aplicación

En primer lugar, publique la aplicación. Esta acción conlleva lo siguiente:

- Adición de la aplicación local a Microsoft Entra ID.

- Designar un usuario para probar la aplicación y seleccionar SSO basado en encabezados.

- Configurar la dirección URL de redireccionamiento de la aplicación.

- Conceder permisos para que los usuarios y otras aplicaciones puedan usar la aplicación local.

Para publicar su propia aplicación local:

Inicie sesión en el centro de administración de Microsoft Entra como administrador de la aplicación.

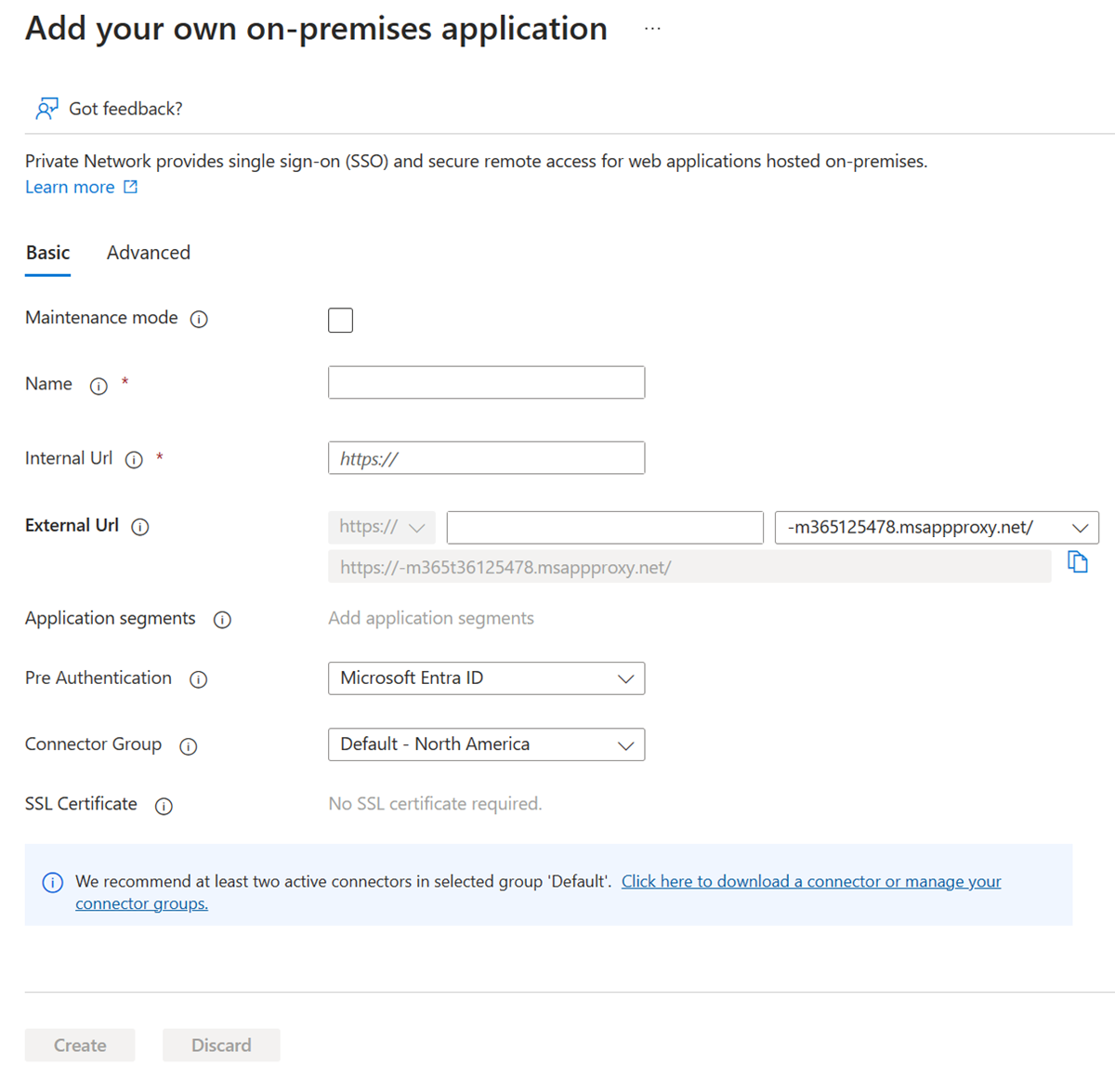

Vaya a Aplicaciones empresariales>Nueva aplicación>Agregar una aplicación local. Se abre la página Agregar aplicación local propia.

Rellene los campos requeridos con la información de la aplicación nueva. Use las instrucciones para la configuración.

Nota:

Para obtener un tutorial más detallado de este paso, vea Adición de una aplicación local a Microsoft Entra ID.

Dirección URL interna: normalmente, especifica la dirección URL que lleva a la página de inicio de sesión de la aplicación cuando esté en la red corporativa. En este escenario, el conector tiene que tratar el proxy de PingAccess como la página principal de la aplicación. Use este formato:

https://<host name of your PingAccess server>:<port>. El puerto predeterminado es 3000, pero puedo configurar uno distinto en PingAccess.Advertencia

Para este tipo de inicio de sesión único, la URL interna debe utilizar

httpsy nohttp. Además, ninguna aplicación debe tener la misma dirección URL interna para que el proxy de aplicación pueda mantener una distinción entre ellas.Método de autenticación previa: elija Microsoft Entra ID.

Traducir URL en encabezados: elija No.

Nota:

Si esta es su primera aplicación, utilice el puerto 3000 para empezar y regrese para actualizar este valor si cambia la configuración de PingAccess. En aplicaciones posteriores, el puerto deberá coincidir con la escucha que ha configurado en PingAccess.

Seleccione Agregar. Aparecerá la página de información general de la nueva aplicación.

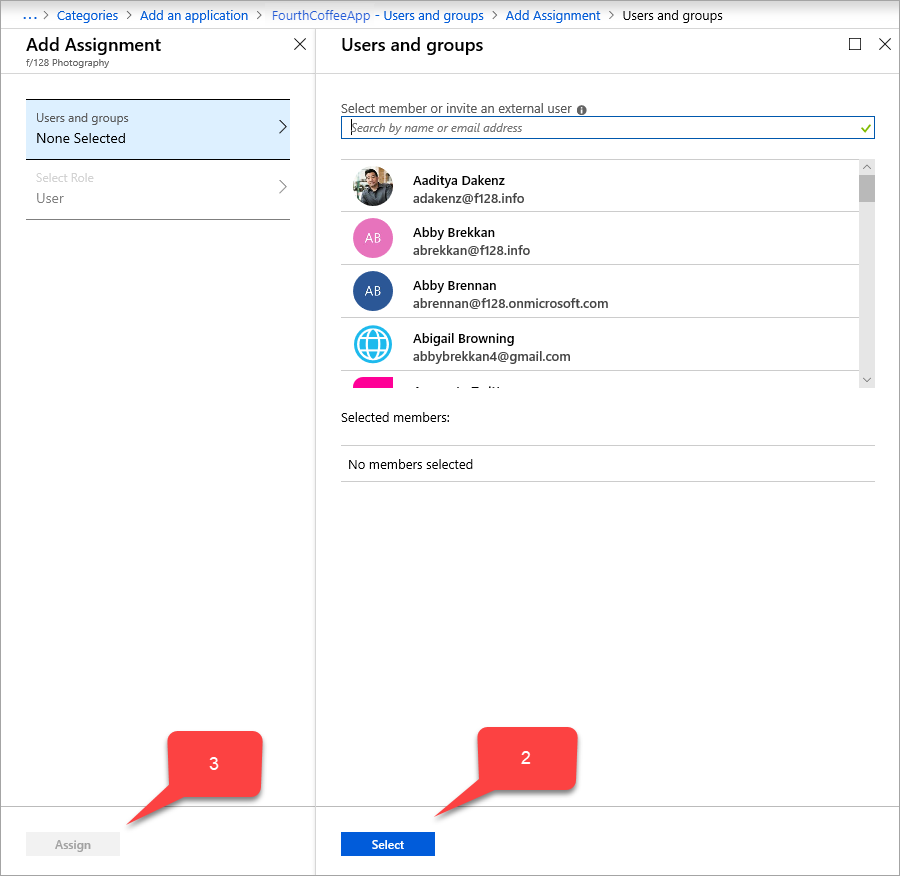

Ahora, designe a un usuario para probar la aplicación y elija un inicio de sesión único basado en encabezado:

En la barra lateral de la aplicación, seleccione Usuarios y grupos>Agregar usuario>Usuarios y grupos (<número> seleccionados). Aparece una lista de usuarios y grupos para su selección.

Seleccione un usuario para probar la aplicación y seleccione Seleccionar. Asegúrese de que esta cuenta de prueba tiene acceso a la aplicación local.

Seleccione Asignar.

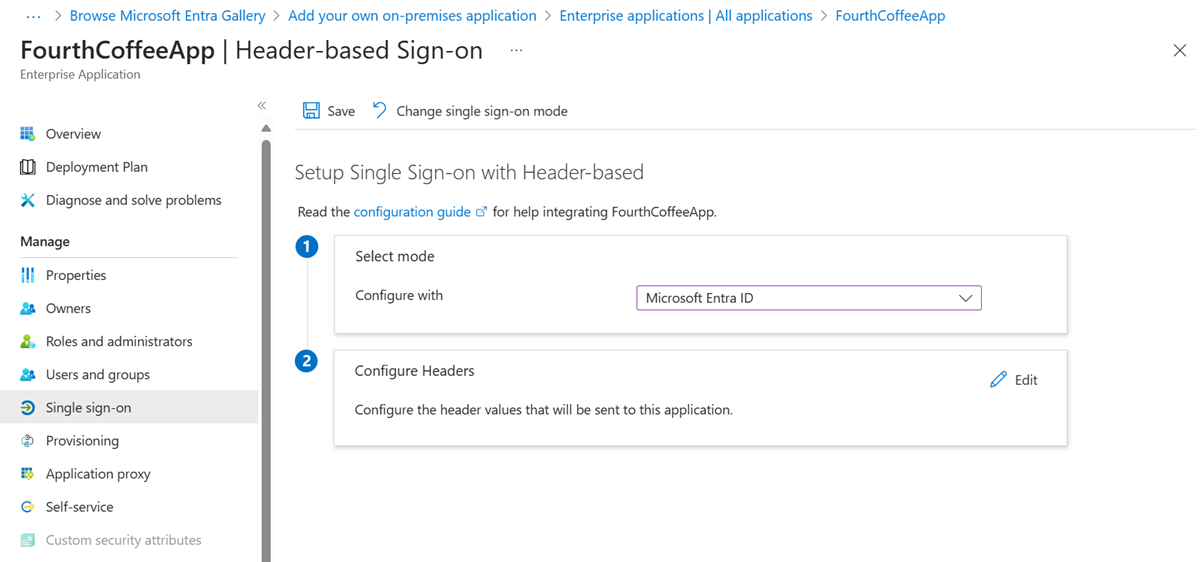

En la barra lateral de la aplicación, seleccione Inicio de sesión único>Basado en encabezado.

Sugerencia

Si se trata de la primera vez que usa el inicio de sesión único basado en el encabezado, debe instalar PingAccess. Para asegurarse de que la suscripción de Microsoft Entra se asocia automáticamente con la instalación de PingAccess, use el vínculo en esta página de inicio de sesión único para descargar PingAccess. Puede abrir el sitio de descarga ahora o volver a esta página más adelante.

Seleccione Guardar.

Luego, asegúrese de que la dirección URL de redireccionamiento está establecida en su dirección URL externa:

- Vaya a Identidad>Aplicaciones>Registros de aplicaciones y, después, seleccione la aplicación.

- Seleccione el vínculo junto a URI de redirección. El vínculo muestra la cantidad de configuración de identificadores uniformes de recursos (URI) de redirección para clientes web y públicos. Se abre la página <nombre de la aplicación>: Autenticación.

- Compruebe si la dirección URL externa que asignó a la aplicación anteriormente está incluida en la lista URI de redirección. Si no lo está, agregue la dirección URL externa ahora (con el tipo de URI de redirección Web) y seleccione Guardar.

Además de la dirección URL externa, se debe agregar a la lista de identificadores URI de redirección un punto de conexión de autorización de Microsoft Entra ID en la dirección URL externa.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Por último, configure la aplicación local para que los usuarios tengan read acceso y otras aplicaciones tengan read/write acceso:

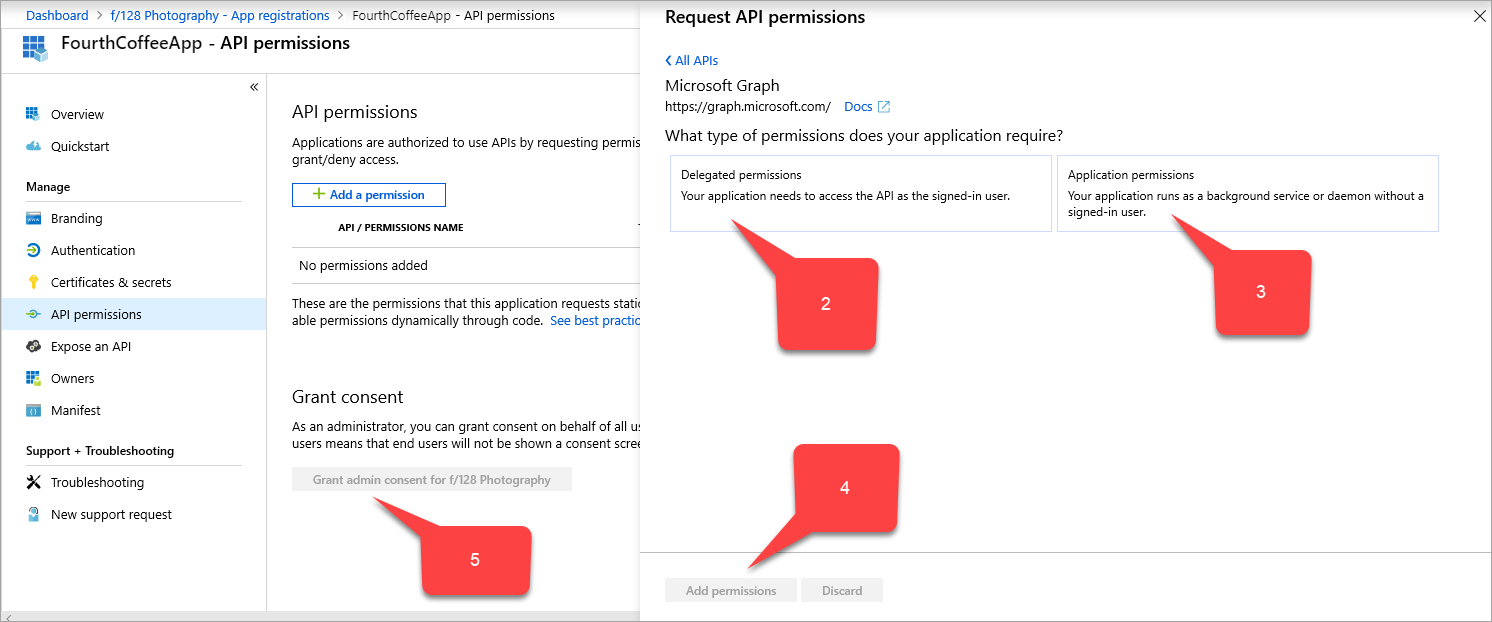

En la barra lateral Registros de aplicaciones de la aplicación, seleccione Permisos de API>Agregar un permiso>API de Microsoft>Microsoft Graph. Se abre la página Solicitud de permisos de API de Microsoft Graph, que contiene los permisos de Microsoft Graph.

Seleccione Permisos delegados>Usuario>User.Read.

Seleccione Permisos de la aplicación>Aplicación>Application.ReadWrite.All.

Seleccione Agregar permisos.

En la página Permisos de API, seleccione Conceder consentimiento de administrador para <nombre del directorio>.

Recopilación de información para los pasos de PingAccess

Recopile tres identificadores únicos globales (GUID). Use los GUID para configurar la aplicación con PingAccess.

| Nombre del campo Microsoft Entra | Nombre del campo de PingAccess | Formato de datos |

|---|---|---|

| Id. de la aplicación (cliente) | Id. de cliente | GUID |

| Id. de directorio (inquilino) | Emisor | GUID |

PingAccess key |

Secreto de cliente | Cadena aleatoria |

Para recopilar esta información:

Vaya a Identidad>Aplicaciones>Registros de aplicaciones y, después, seleccione la aplicación.

Junto al valor de Id. de la aplicación (cliente) , seleccione el icono Copiar en el Portapapeles, cópielo y guárdelo. Especificaremos este valor más adelante como el identificador de cliente de PingAccess.

Junto al valor de Id. de directorio (inquilino) , seleccione también Copiar en el Portapapeles, cópielo y guárdelo. Especificaremos este valor más adelante como el emisor de PingAccess.

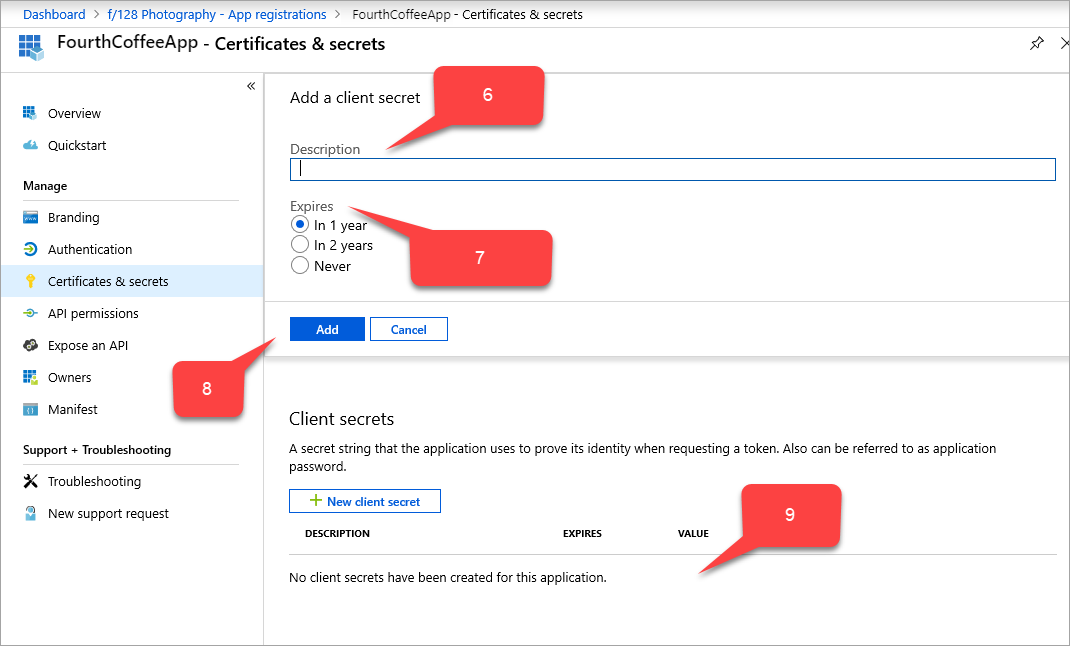

En la barra lateral de Registros de aplicaciones de la aplicación, seleccione Certificados y secretos>Nuevo secreto de cliente. Se abre la página Agregar un secreto de cliente.

En Descripción, escriba

PingAccess key.En Expira, seleccione cómo configurar la caducidad de la clave de PingAccess: En 1 año, En 2 años o nunca.

Seleccione Agregar. La clave de PingAccess aparece en la tabla de secretos de cliente, con una cadena aleatoria que se rellena automáticamente en el campo VALOR.

Junto al campo VALOR de la clave de PingAccess, seleccione el icono Copiar en el Portapapeles, cópielo y guárdelo. Especificaremos este valor más adelante como el secreto de cliente de PingAccess.

Actualice el campo de acceptMappedClaims:

- Inicie sesión en el centro de administración de Microsoft Entra como Administrador de aplicaciones como mínimo.

- En la esquina superior derecha, seleccione su nombre de usuario. Compruebe que ha iniciado sesión en el directorio que usa el proxy de aplicación. Si necesita cambiar directorios, seleccione Cambiar directorio y elija un directorio que use el proxy de aplicación.

- Vaya a Identidad>Aplicaciones>Registros de aplicaciones y, después, seleccione la aplicación.

- En la barra lateral de la página Registros de aplicaciones de la aplicación, seleccione Manifiesto. Aparece el código JSON del manifiesto correspondiente al registro de la aplicación.

- Busque el campo

acceptMappedClaimsy cambie el valor aTrue. - Seleccione Guardar.

Usar notificaciones opcionales (opcionales)

Las notificaciones opcionales permiten agregar notificaciones estándar (pero no incluidas de forma predeterminada) que cada usuario e inquilino tienen. Puede configurar notificaciones opcionales de la aplicación al modificar el manifiesto de esta. Para más información, vea el artículo explicativo Manifiesto de aplicación de Microsoft Entra.

Ejemplo de cómo incluir la dirección de correo electrónico en el access_token que PingAccess va a consumir:

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Uso de una directiva de asignación de notificaciones (opcional)

La asignación de notificaciones permite migrar aplicaciones locales antiguas a la nube agregando más notificaciones personalizadas que respaldan los objetos de usuario o los servicios de federación de Active Directory (ADFS). Para obtener más información, consulte personalización de notificaciones.

Para usar una notificación personalizada e incluir más campos en la aplicación. Creó una directiva de asignación de notificaciones personalizada y la asignó a la aplicación.

Nota:

Para usar una notificación personalizada, también debe tener una directiva personalizada definida y asignada a la aplicación. Esta directiva debe incluir todos los atributos personalizados necesarios.

La asignación y definición de directivas se pueden realizar a través de PowerShell o Microsoft Graph. Si usa PowerShell, primero debe usar New-AzureADPolicy y, después, asignarlo a la aplicación con Add-AzureADServicePrincipalPolicy. Para más información, vea Asignación de directivas de asignación de notificaciones.

Ejemplo:

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

Permitir a PingAccess usar notificaciones personalizadas

Permitir que PingAccess use notificaciones personalizadas es opcional, si bien necesario si se espera que la aplicación consuma notificaciones adicionales.

Cuando configure PingAccess en el paso siguiente, la sesión web que cree en (Configuración->Acceso->Sesiones web) debe tener la opción Solicitar perfil sin seleccionar y la opción Actualizar atributos de usuario establecida en No.

Descarga de PingAccess y configuración de la aplicación

Los pasos detallados de la parte de PingAccess de este escenario se pueden encontrar en la documentación de Ping Identity.

Para crear una conexión de Microsoft Entra ID OpenID Connect (OIDC), configure un proveedor de tokens con el valor de Id. de directorio (inquilino) que copió desde el centro de administración Microsoft Entra. Cree una sesión web en PingAccess. Use los Application (client) ID valores y PingAccess key. Configure la asignación de identidades y cree un host virtual, un sitio y una aplicación.

Prueba de la aplicación

La aplicación está en funcionamiento. Para probarlo, abra un navegador y navegue hasta la URL externa que creó al publicar la aplicación en Microsoft Entra. Inicie sesión con la cuenta de prueba que asignó a la aplicación.