Uso de WAF de Application Gateway para proteger las aplicaciones

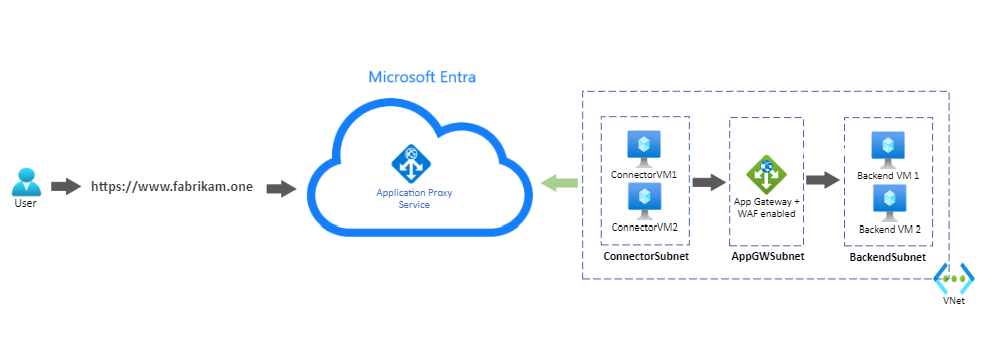

Agregue protección de cortafuegos de aplicaciones web (WAF) para aplicaciones publicadas con Microsoft Entra application proxy.

Para más información sobre el firewall de aplicaciones web, consulte ¿Qué es Azure Web Application Firewall en Azure Application Gateway?.

Pasos de implementación

En este artículo se proporcionan los pasos para exponer de forma segura una aplicación web en Internet mediante el proxy de aplicación de Microsoft Entra con Azure WAF en Application Gateway.

Configuración de Azure Application Gateway para enviar tráfico a la aplicación interna

En este artículo se omiten algunos pasos de la configuración de Application Gateway. Para obtener una guía detallada sobre cómo crear y configurar una instancia de Application Gateway, consulte Inicio rápido: Tráfico web directo con Azure Application Gateway: Centro de administración de Microsoft Entra.

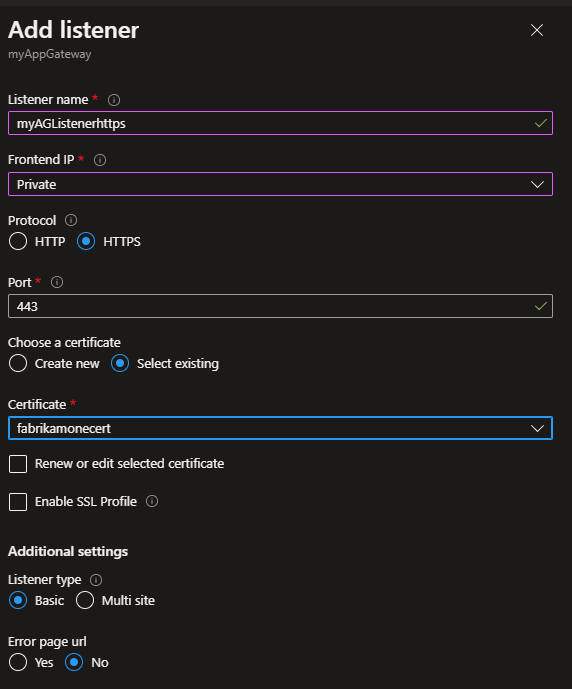

1. Creación de un agente de escucha HTTPS orientado a privado

Cree un agente de escucha para que los usuarios puedan acceder a la aplicación web de forma privada cuando estén conectados a la red corporativa.

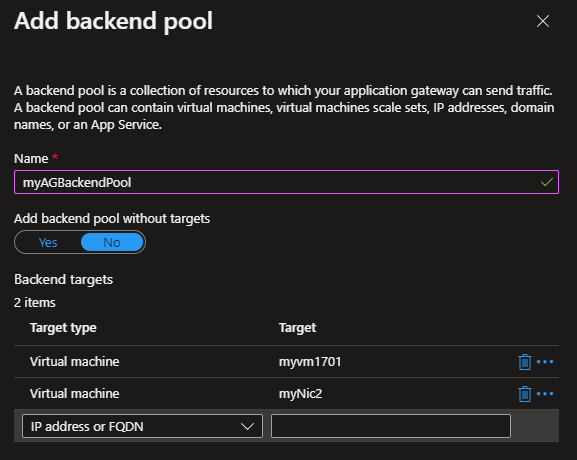

2. Creación de un grupo de back-end con los servidores web

En este ejemplo, los servidores back-end tienen instalado Internet Information Services (IIS).

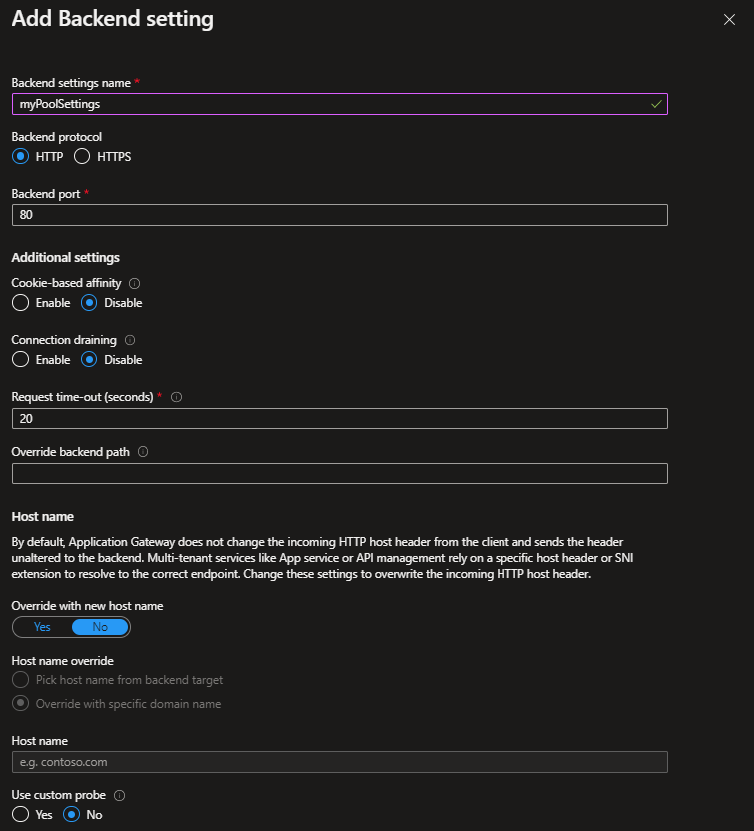

3. Crear una configuración de back-end

Una configuración de back-end determina cómo las solicitudes llegan a los servidores del grupo de back-end.

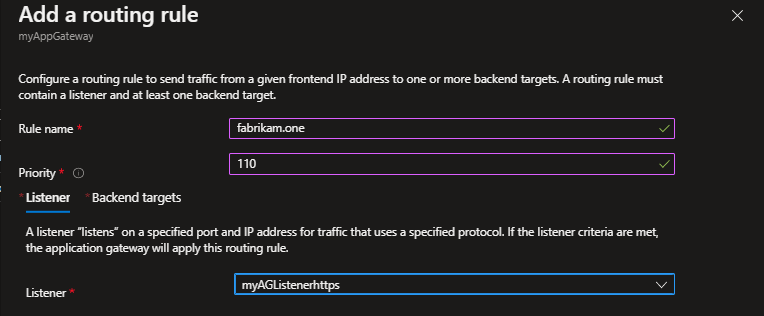

4. Creación de una regla de enrutamiento que vincule el cliente de escucha, el grupo de back-end y la configuración de back-end creados en los pasos anteriores

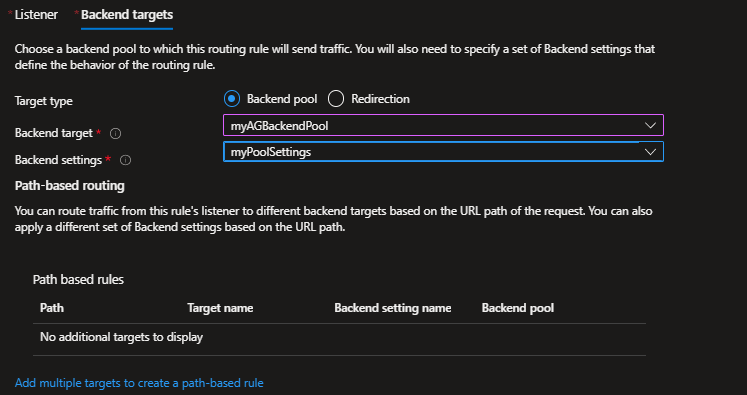

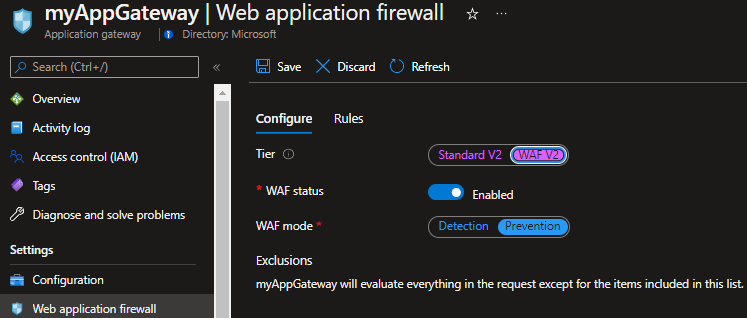

5. Habilite el WAF en Application Gateway y establézcalo en modo de prevención.

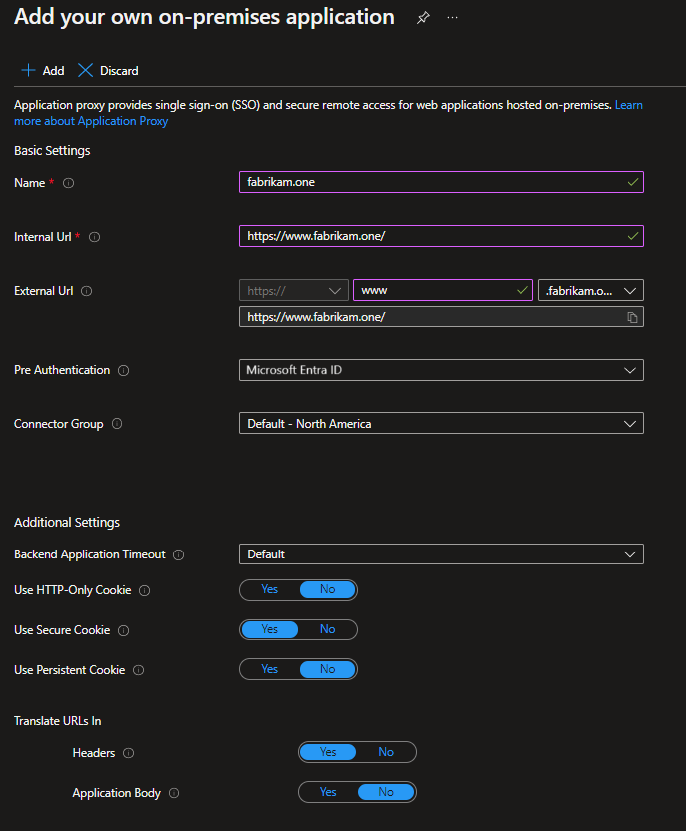

Configure su aplicación para que se acceda de forma remota a través del proxy de aplicación en Microsoft Entra ID

Las máquinas virtuales del conector, Application Gateway y los servidores back-end se implementan en la misma red virtual de Azure. La configuración también se aplica a las aplicaciones y conectores implementados en el entorno local.

Para obtener una guía detallada sobre cómo agregar la aplicación al proxy de aplicación en microsoft Entra ID, consulte Tutorial: Adición de una aplicación local para el acceso remoto a través del proxy de aplicación en microsoft Entra ID. Para obtener más información sobre las consideraciones de rendimiento relativas a los conectores de red privada, consulte Optimizar el flujo de tráfico con el proxy de aplicación de Microsoft Entra.

En este ejemplo, se configuró la misma dirección URL como la dirección URL interna y externa. Los clientes remotos acceden a la aplicación a través de Internet en el puerto 443, a través del proxy de aplicación. Un cliente conectado a la red corporativa accede a la aplicación de forma privada. El acceso se realiza a través de Application Gateway directamente en el puerto 443. Para obtener un paso detallado sobre cómo configurar dominios personalizados en el proxy de aplicación, consulte Configurar dominios personalizados con el proxy de aplicación de Microsoft Entra.

Se crea una zona del Sistema de Nombres de Dominio (DNS) privado de Azure con un registro A. El registro A apunta www.fabrikam.one a la dirección IP de front-end privada de Application Gateway. El registro garantiza que las máquinas virtuales del conector envíen solicitudes a Application Gateway.

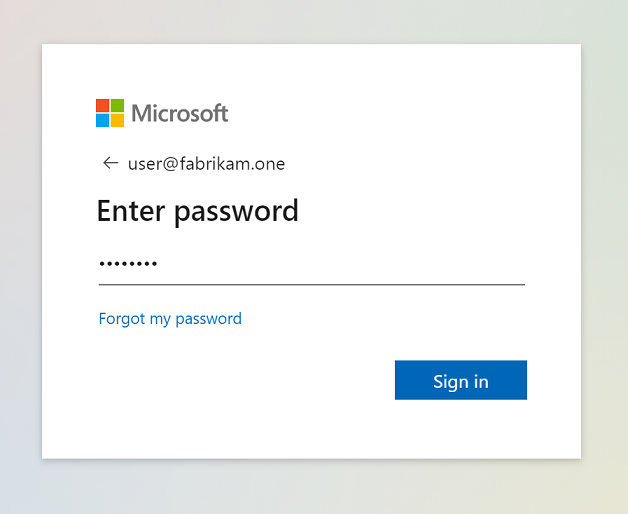

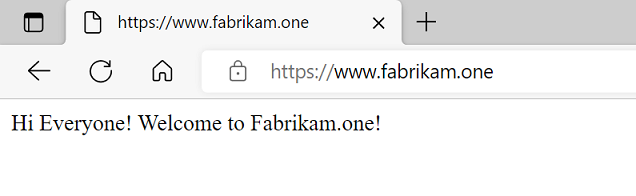

Prueba de la aplicación

Después de agregar un usuario para realizar pruebas, puede probar la aplicación si accede a https://www.fabrikam.one. Se pide al usuario que se autentique en el identificador de Microsoft Entra y, tras la autenticación correcta, accede a la aplicación.

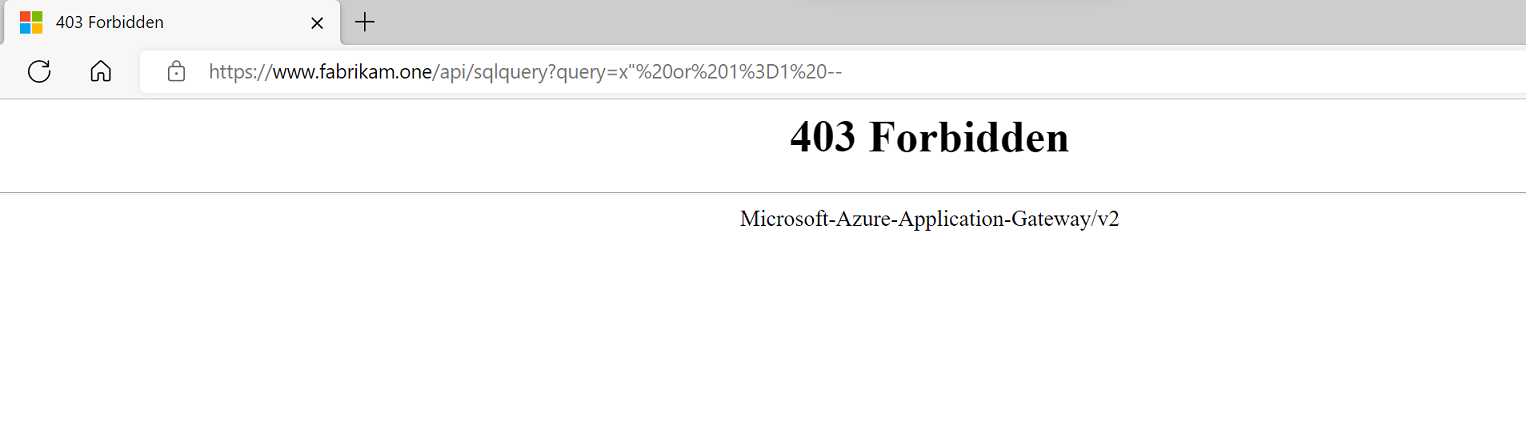

Simular un ataque

Para probar si el WAF está bloqueando solicitudes malintencionadas, puede simular un ataque usando una firma básica de inyección SQL. Por ejemplo, "https://www.fabrikam.one/api/sqlquery?query=x%22%20or%201%3D1%20--".

Una respuesta HTTP 403 confirma que WAF bloqueó la solicitud.

Los registros de Application Gateway Firewall proporcionan más detalles sobre la solicitud y por qué WAF lo bloquea.