Sincronización de atributos de extensión para el aprovisionamiento de aplicaciones de Microsoft Entra

Microsoft Entra ID debe contener todos los datos (atributos) necesarios para crear un perfil de usuario al aprovisionar cuentas de usuario de Microsoft Entra ID en una aplicación SaaS o una aplicación en el entorno local. Al personalizar las asignaciones de atributos para el aprovisionamiento de usuarios, es posible que el atributo que quiera asignar no aparezca en la lista Atributo de origen en Microsoft Entra ID. En este artículo se muestra cómo agregar el atributo que falta.

Determinación de dónde se deben agregar las extensiones

Adición de atributos que faltan y que son necesarios para que una aplicación se inicie en Active Directory local o en Microsoft Entra ID, en función de dónde residan las cuentas de usuario y cómo se introducen a Microsoft Entra ID.

En primer lugar, identifique qué usuarios del inquilino de Microsoft Entra necesitan acceso a la aplicación y, por lo tanto, están en el ámbito de que se aprovisionen en ella.

A continuación, determine cuál es el origen del atributo y la topología de cómo se introducen esos usuarios en Microsoft Entra ID.

| Origen del atributo | Topología | Pasos necesarios |

|---|---|---|

| Sistema de RR. HH. | Los trabajadores del sistema de RR. HH. se aprovisionan como usuarios en Microsoft Entra ID. | Cree un atributo de extensión en Microsoft Entra ID. Actualice la asignación de entrada de RR. HH. para rellenar el atributo de extensión en los usuarios de Microsoft Entra ID desde el sistema de RR. HH. |

| Sistema de RR. HH. | Los trabajadores del sistema de RR. HH. se aprovisionan como usuarios en Windows Server AD. La sincronización en la nube de Microsoft Entra Connect los sincroniza con Microsoft Entra ID. |

Amplíe el esquema de AD, si es necesario. Cree un atributo de extensión en Microsoft Entra ID mediante la sincronización en la nube. Actualice la asignación de entrada de RR. HH. para rellenar el atributo de extensión en el usuario de AD desde el sistema de RR. HH. |

| Sistema de RR. HH. | Los trabajadores del sistema de RR. HH. se aprovisionan como usuarios en Windows Server AD. Microsoft Entra Connect los sincroniza con Microsoft Entra ID. |

Amplíe el esquema de AD, si es necesario. Cree un atributo de extensión en Microsoft Entra ID mediante Microsoft Entra Connect. Actualice la asignación de entrada de RR. HH. para rellenar el atributo de extensión en el usuario de AD desde el sistema de RR. HH. |

Si los usuarios de la organización ya están en Active Directory local o si los crea en Active Directory, debe sincronizar los usuarios de Active Directory con Microsoft Entra ID. Puede sincronizar usuarios y atributos mediante Microsoft Entra Connect o la sincronización en la nube de Microsoft Entra Connect.

- Compruebe con los administradores del dominio de Active Directory local si los atributos necesarios forman parte de la clase de objeto

Userdel esquema de AD DS y, si no es así, amplíe el esquema de Active Directory Domain Services en los dominios en los que dichos usuarios tengan cuentas. - Configure Microsoft Entra Connect o la sincronización en la nube de Microsoft Entra Connect para sincronizar los usuarios con su atributo de extensión de Active Directory a Microsoft Entra ID. Ambas soluciones sincronizan automáticamente determinados atributos con Microsoft Entra ID, pero no todos los atributos. Además, es posible que algunos atributos (por ejemplo,

sAMAccountName) que se sincronizan de manera predeterminada no puedan exponerse a través de Graph API. En estos casos, puede usar la característica de extensión de directorio de Microsoft Entra Connect para sincronizar el atributo con Microsoft Entra ID o usar Microsoft Entra Connect cloud sync. De este modo, el atributo es visible para Graph API y el servicio de aprovisionamiento de Microsoft Entra. - Si los usuarios de Active Directory local no tienen aún los atributos necesarios, deberá actualizar los usuarios de Active Directory. Para realizar esta actualización, lea las propiedades de Workday, de SAP SuccessFactors o, si emplea otro sistema de RR. HH., use la API Inbound HR.

- Espere a que Microsoft Entra Connect o la sincronización en la nube de Microsoft Entra Connect sincronicen las actualizaciones realizadas en el esquema de Active Directory y los usuarios de Active Directory en Microsoft Entra ID.

Como alternativa, si ninguno de los usuarios que necesitan acceso a la aplicación se originan en Active Directory local, deberá crear extensiones de esquema mediante PowerShell o Microsoft Graph en Microsoft Entra ID, antes de configurar el aprovisionamiento en la aplicación.

En las secciones siguientes se describe cómo crear atributos de extensión para un inquilino con solo usuarios en la nube y para un inquilino con usuarios de Active Directory.

Creación de un atributo de extensión en un inquilino con solo usuarios en la nube

Puede usar Microsoft Graph y PowerShell a fin de ampliar el esquema de usuario para los usuarios de Microsoft Entra ID. Esto es necesario si tiene usuarios que necesitan ese atributo y ninguno de ellos se origina en Active Directory local ni se sincroniza desde él. (Si tiene Active Directory, siga leyendo a continuación en la sección sobre cómo usar la característica de extensión de directorio de Microsoft Entra Connect para sincronizar el atributo con Microsoft Entra ID).

Una vez creadas las extensiones de esquema, estos atributos de extensión se detectan automáticamente al visitar la página de aprovisionamiento en el centro de administración de Microsoft Entra, en la mayoría de los casos.

Si tiene más de 1000 entidades de servicio, es posible que vea que faltan extensiones en la lista de atributos de origen. Si un atributo que ha creado no aparece automáticamente, compruebe que se ha creado el atributo y agréguelo manualmente al esquema. Para comprobar que se ha creado, use Microsoft Graph y Probador de Graph. Para agregarlo manualmente al esquema, consulte Edición de la lista de atributos admitidos.

Creación de un atributo de extensión para usuarios solo en la nube mediante Microsoft Graph

Puede extender el esquema de usuarios de Microsoft Entra mediante Microsoft Graph.

En primer lugar, enumere las aplicaciones de su inquilino para obtener el identificador de la aplicación en el que está trabajando. Para obtener más información, consulte la lista extensionProperties.

GET https://graph.microsoft.com/v1.0/applications

A continuación, cree el atributo de extensión. Reemplace la propiedad ID siguiente por el ID recuperado en el paso anterior. Tendrá que usar el atributo "ID" en lugar de "appId". Para obtener más información, consulte [Create extensionProperty]/graph/api/application-post-extensionproperty).

POST https://graph.microsoft.com/v1.0/applications/{id}/extensionProperties

Content-type: application/json

{

"name": "extensionName",

"dataType": "string",

"targetObjects": [

"User"

]

}

La solicitud anterior creó un atributo de extensión con el formato extension_appID_extensionName. Ahora puede actualizar un usuario con este atributo de extensión. Para obtener más información, consulte Actualización del clúster.

PATCH https://graph.microsoft.com/v1.0/users/{id}

Content-type: application/json

{

"extension_inputAppId_extensionName": "extensionValue"

}

Por último, compruebe el atributo para el usuario. Para más información, consulte Obtener un usuario. Graph v1.0 no devuelve de manera predeterminada ninguno de los atributos de extensión de directorio de un usuario, a menos que los atributos se especifiquen en la solicitud como una de las propiedades a devolver.

GET https://graph.microsoft.com/v1.0/users/{id}?$select=displayName,extension_inputAppId_extensionName

Crear un atributo de extensión para usuarios solo en la nube mediante PowerShell

Puede crear una extensión personalizada mediante PowerShell.

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lee la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulta las Preguntas más frecuentes sobre migración. Nota: Las versiones 1.0.x de MSOnline podrían experimentar interrupciones después del 30 de junio de 2024.

#Connect to your Azure AD tenant

Connect-AzureAD

#Create an application (you can instead use an existing application if you would like)

$App = New-AzureADApplication -DisplayName “test app name” -IdentifierUris https://testapp

#Create a service principal

New-AzureADServicePrincipal -AppId $App.AppId

#Create an extension property

New-AzureADApplicationExtensionProperty -ObjectId $App.ObjectId -Name “TestAttributeName” -DataType “String” -TargetObjects “User”

De manera opcional, puede probar que puede establecer la propiedad de extensión en un usuario solo en la nube.

#List users in your tenant to determine the objectid for your user

Get-AzureADUser

#Set a value for the extension property on the user. Replace the objectid with the ID of the user and the extension name with the value from the previous step

Set-AzureADUserExtension -objectid aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -ExtensionName “extension_6552753978624005a48638a778921fan3_TestAttributeName”

#Verify that the attribute was added correctly.

Get-AzureADUser -ObjectId bbbbbbbb-1111-2222-3333-cccccccccccc | Select -ExpandProperty ExtensionProperty

Creación de un atributo de extensión mediante la sincronización en la nube

Si tiene usuarios en Active Directory y usan la sincronización en la nube de Microsoft Entra Connect, la sincronización en la nube detecta automáticamente las extensiones en Active Directory local cuando va a agregar una nueva asignación. Si usa la sincronización de Microsoft Entra Connect, continúe leyendo en la sección siguiente Crear un atributo de extensión mediante Microsoft Entra Connect.

Siga los pasos que se indican a continuación para detectar automáticamente estos atributos y establecer la correspondencia con Microsoft Entra ID.

- Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

- Vaya a la Identidad>Administración híbrida>Microsoft Entra Connect>Cloud Sync.

- Seleccionar la configuración que quiere agregar al atributo de extensión y la asignación.

- En Administrar atributos, seleccione Haga clic para editar las asignaciones.

- Seleccione Agregar asignación de atributos. Los atributos se detectan automáticamente.

- Los nuevos atributos están disponibles en el desplegable bajo atributo de origen.

- Rellene el tipo de asignación que desee y seleccione Aplicar.

Para más información, consulte Asignación de atributos personalizados en Microsoft Entra Connect cloud sync.

Creación de un atributo de extensión mediante Microsoft Entra Connect

Si los usuarios que acceden a las aplicaciones se originan en Active Directory local, debe sincronizar con Microsoft Entra ID los atributos con los usuarios de Active Directory. Si usa Microsoft Entra Connect, deberá realizar las siguientes tareas antes de configurar el aprovisionamiento en la aplicación.

Compruebe con los administradores del dominio de Active Directory local si los atributos necesarios forman parte de la clase de objeto

Userdel esquema de AD DS y, si no es así, amplíe el esquema de Active Directory Domain Services en los dominios en los que dichos usuarios tengan cuentas.Abra el asistente de Microsoft Entra Connect, elija Tareas y, a continuación, elija Personalizar las opciones de sincronización.

Inicie sesión como Administrador de identidades híbridas.

En la página Características opcionales, seleccione Sincronización de atributos de las extensiones de directorios.

Seleccione los atributos que quiere extender a Microsoft Entra ID.

Nota:

La búsqueda en Atributos disponibles distingue mayúsculas de minúsculas.

Finalice el asistente de Microsoft Entra Connect y permita que se ejecute un ciclo de sincronización completo. Cuando se complete el ciclo, se extiende el esquema y los nuevos valores se sincronizan entre AD local y Microsoft Entra ID.

Nota:

La capacidad de aprovisionar atributos de referencia desde AD local, como managedby o DN/DistinguishedName, no se admite actualmente. Puede solicitar esta característica en UserVoice.

Rellenar y usar el nuevo atributo

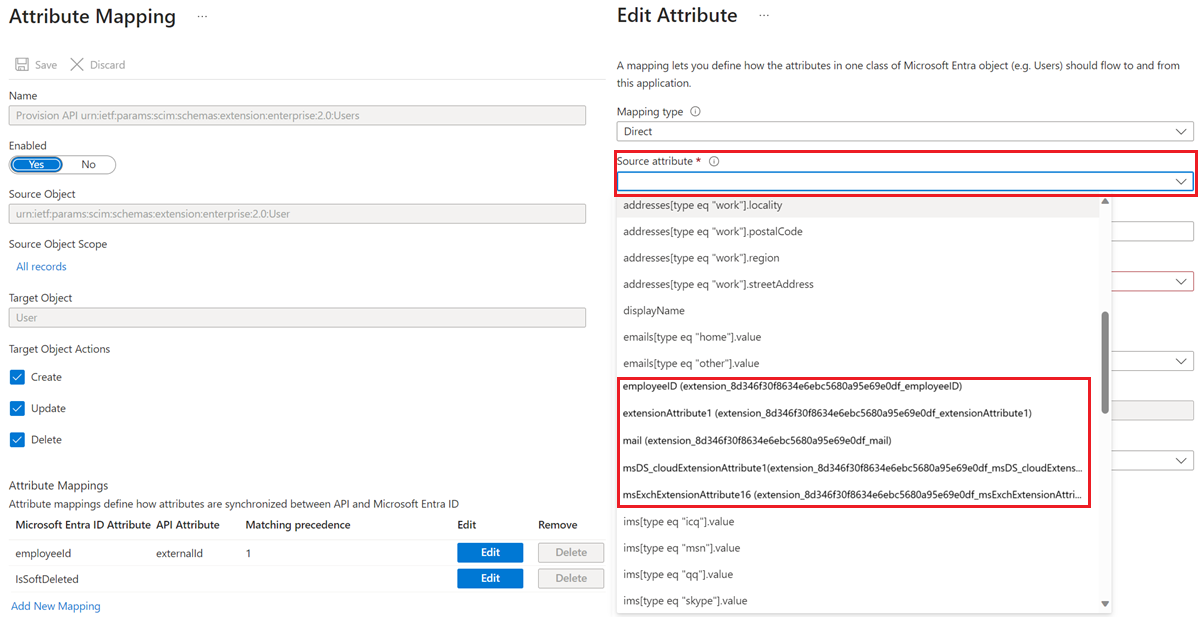

En el Centro de administración de Microsoft Entra, mientras edita las asignaciones de atributos de usuario para el inicio de sesión único o el aprovisionamiento desde Microsoft Entra ID a una aplicación, la lista de Atributos de origen ahora contendrá el atributo agregado en el formato <attributename> (extension_<appID>_<attributename>), donde appID es el id. de una aplicación de marcador de posición en el inquilino. Seleccione el atributo y asígnelo a la aplicación de destino para el aprovisionamiento.

A continuación, deberá rellenar los usuarios asignados a la aplicación con el atributo necesario antes de habilitar el aprovisionamiento en la aplicación. Si el atributo no se origina en Active Directory, hay cinco maneras de rellenar los usuarios de forma masiva:

- Si las propiedades se originan en un sistema de RR. HH. y está aprovisionando los trabajadores de ese sistema de RR. HH. como usuarios de Active Directory, configure una asignación desde Workday, SAP SuccessFactors o si usa un sistema de RR. HH. diferente, mediante la API inbound RR. HH. al atributo de Active Directory. A continuación, espere a que Microsoft Entra Connect o la sincronización en la nube de Microsoft Entra Connect sincronicen las actualizaciones realizadas en el esquema de Active Directory y los usuarios de Active Directory en Microsoft Entra ID.

- Si las propiedades se originan en un sistema de RR. HH. y no usa Active Directory, puede configurar una asignación desde Workday, SAP SuccessFactors u otros medios a través de la API inbound al atributo de usuario de Microsoft Entra.

- Si las propiedades se originan en otro sistema local, puede configurar el conector de MIM para Microsoft Graph para crear o actualizar usuarios de Microsoft Entra.

- Si las propiedades proceden de los propios usuarios, puede pedir a los usuarios que proporcionen los valores del atributo cuando solicitan acceso a la aplicación, incluyendo los requisitos de atributo en el catálogo de administración de derechos.

- Para todas las demás situaciones, una aplicación personalizada puede actualizar los usuarios con Graph API de Microsoft.