Uso de roles personalizados de Azure en Privileged Identity Management

Puede que tenga que aplicar una configuración más estricta a algunos usuarios con un rol privilegiado en su organización en Microsoft Entra ID, al mismo tiempo que proporciona mayor autonomía a otros. Por ejemplo, si su organización contrata varios contratistas para ayudar a desarrollar una aplicación que se ejecuta en una suscripción de Azure.

Como administrador de recursos, quiere que los empleados sean aptos para el acceso sin necesidad de aprobación. Sin embargo, todos los asociados de contrato deben aprobarse cuando solicitan acceso a los recursos de la organización.

Siga los pasos descritos en la sección siguiente para configurar la configuración de Privileged Identity Management (PIM) de destino para los roles de recursos de Azure.

Creación del rol personalizado

Para crear un rol personalizado para un recurso, siga los pasos descritos en roles personalizados de Azure.

Al crear un rol personalizado, incluya un nombre descriptivo para que pueda recordar fácilmente qué rol integrado pretende duplicar.

Nota

Asegúrese de que el rol personalizado es un duplicado del rol integrado que desea duplicar y que su ámbito coincide con el rol integrado.

Aplicación de la configuración de PIM

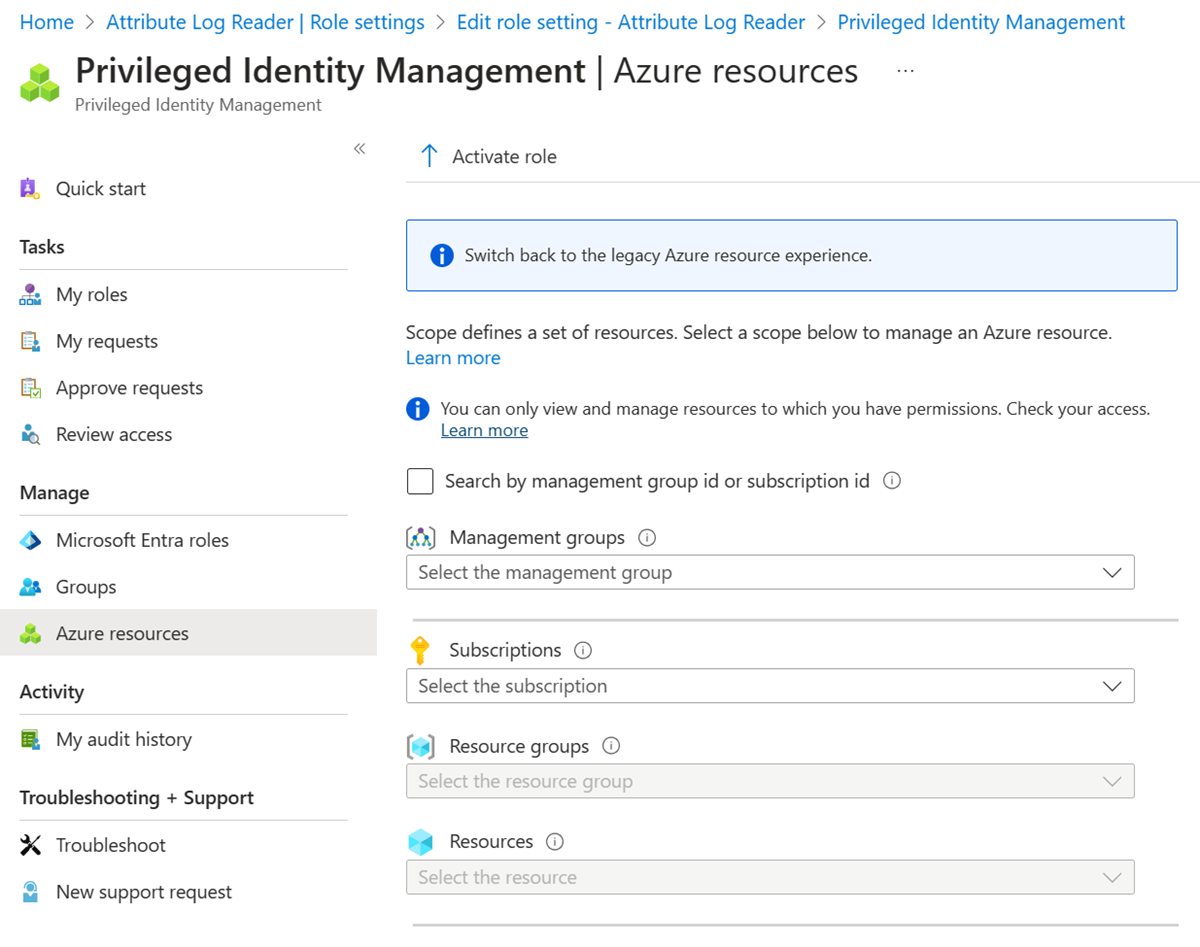

Cuando se haya creado el rol en la organización de Microsoft Entra, vaya a la página Privileged Identity Management - Recursos de Azure de Azure Portal. Seleccione el recurso al que se aplica el rol.

Configure los valores de rol de Privileged Identity Management que se deberían aplicar a estos miembros del rol.

Por último, asigna roles al grupo distinto de miembros a los que deseas dirigirte con estas configuraciones.