Asignación de roles de Microsoft Entra (versión preliminar)

La administración de derechos admite el ciclo de vida de acceso para varios tipos de recursos, como aplicaciones, sitios de SharePoint, grupos y equipos. A veces, los usuarios necesitan permisos adicionales para usar estos recursos de formas específicas. Por ejemplo, un usuario podría necesitar acceso a los paneles de Power BI de la organización, pero necesitaría el rol Administrador de Power BI para ver las métricas de toda la organización. Aunque otras funcionalidades de Microsoft Entra ID, como los grupos asignables a roles, podrían admitir estas asignaciones de roles de Microsoft Entra, el acceso concedido a través de esos métodos es menos explícito. Por ejemplo, administraría la pertenencia a un grupo en lugar de administrar directamente las asignaciones de roles de los usuarios.

Mediante la asignación de roles de Microsoft Entra a empleados e invitados mediante la administración de derechos, es posible consultar los derechos de un usuario para determinar rápidamente qué roles se asignan a ese usuario. Cuando se incluye un rol de Microsoft Entra como recurso en un paquete de acceso, también es posible especificar si esa asignación de roles es “apta” o "activa".

La asignación de roles de Microsoft Entra a través de paquetes de acceso ayuda a administrar de forma eficaz las asignaciones de roles a gran escala y a mejora el ciclo de vida de la asignación de roles.

Escenarios para la asignación de roles de Microsoft Entra mediante paquetes de acceso

Imaginemos que la organización contrató recientemente a 50 nuevos empleados para el equipo de soporte técnico y que tiene la tarea de proporcionar a estos nuevos empleados acceso a los recursos necesarios. Estos empleados necesitan acceso al grupo de soporte técnico y a determinadas aplicaciones relacionadas con el soporte técnico. También necesitan tres roles de Microsoft Entra, incluyendo el rol Administrador del departamento de soporte técnico, para realizar los trabajos. En lugar de asignar individualmente a cada uno de los 50 empleados todos los recursos y roles, es posible configurar un paquete de acceso que contenga el sitio de SharePoint, el grupo y los roles específicos de Microsoft Entra. A continuación, configure el paquete de acceso para que los administradores sean aprobadores y comparta el vínculo con el equipo de soporte técnico.

Los nuevos miembros que se unan al equipo de soporte técnico ya podrán solicitar acceso a este paquete de acceso en Mi acceso y obtener acceso a todo lo que necesiten en cuanto el administrador apruebe la solicitud. Esto le ahorrará tiempo y energía porque el equipo de soporte técnico planea expandirse globalmente contratando a unos 1000 nuevos empleados, pero ya no tendrá que asignar manualmente a cada uno un paquete de acceso.

Nota de acceso de PIM:

Nota:

Se recomienda usar Privileged Identity Management para proporcionar acceso Just-In-Time a usuarios para realizar tareas que requieran permisos elevados. Estos permisos se proporcionan a través de los roles de Microsoft Entra, que se etiquetan como “Con privilegios”, en nuestra documentación de aquí: Roles integrados de Microsoft Entra. La administración de derechos resulta más adecuada para asignar a los usuarios agrupaciones de recursos necesarios para realizar trabajos, que pueden incluir roles de Microsoft Entra. Los usuarios asignados a paquetes de acceso tienden a tener acceso a los recursos durante más tiempo. Aunque se recomienda administrar roles con privilegios elevados a través de Privileged Identity Management, es posible configurar la idoneidad de esos roles mediante paquetes de acceso en Administración de derechos.

Requisitos previos

El uso de esta característica requiere licencias de Gobierno de Microsoft Entra ID o el Conjunto de aplicaciones de Microsoft Entra. Para encontrar la licencia adecuada para sus requisitos, consulte Aspectos básicos de las licencias gubernamentales de id. de Microsoft Entra.

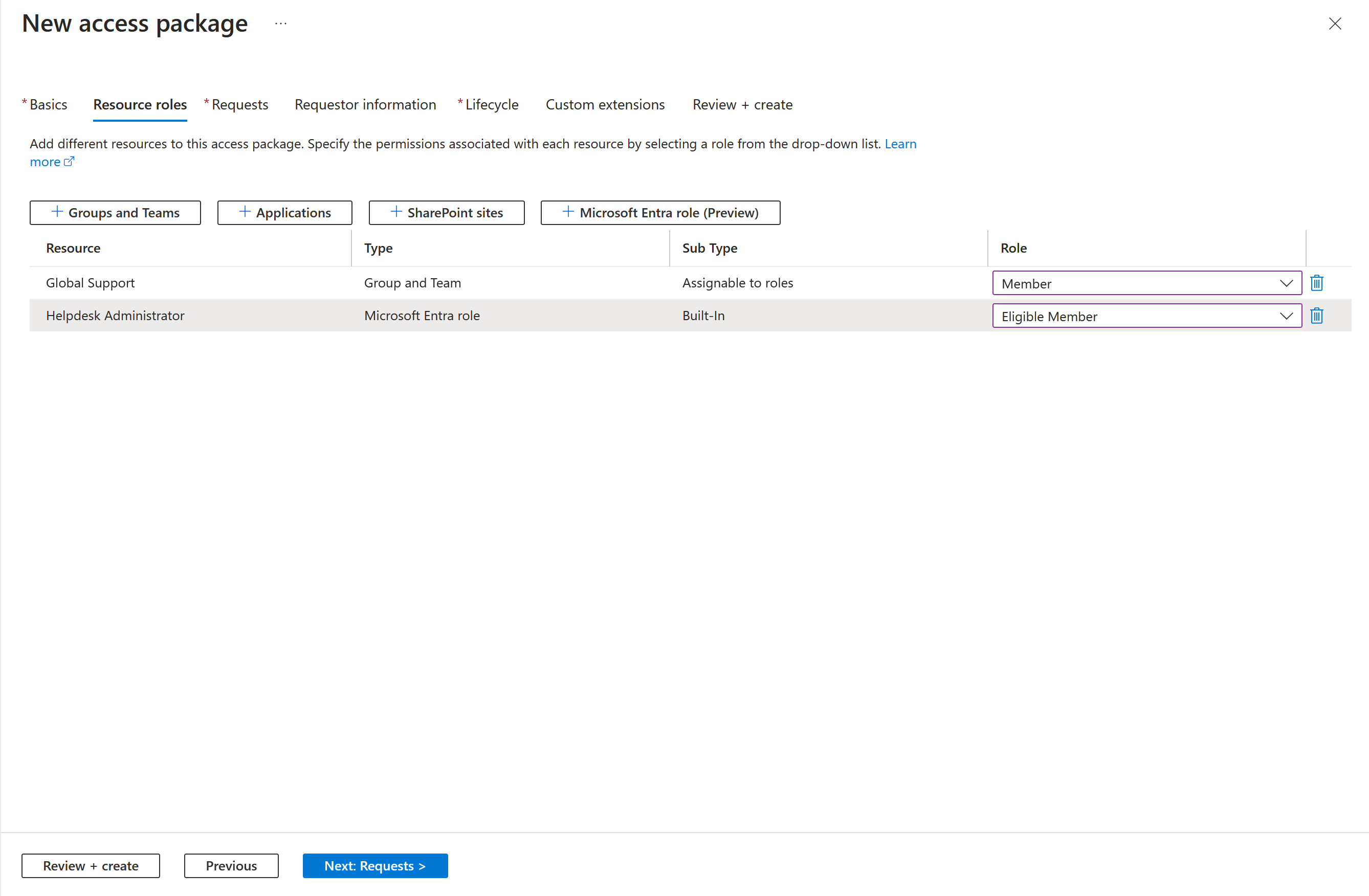

Agregar roles de Microsoft Entra como recursos en paquetes de acceso

Siga estos pasos para cambiar la lista de grupos incompatibles u otros paquetes de acceso para un paquete de acceso existente:

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

Vaya a Gobernanza de identidades>Administración de derechos>Paquetes de acceso.

En la página Paquetes de acceso, abra el paquete de acceso al que desee agregar roles de recursos y seleccione Roles de recursos.

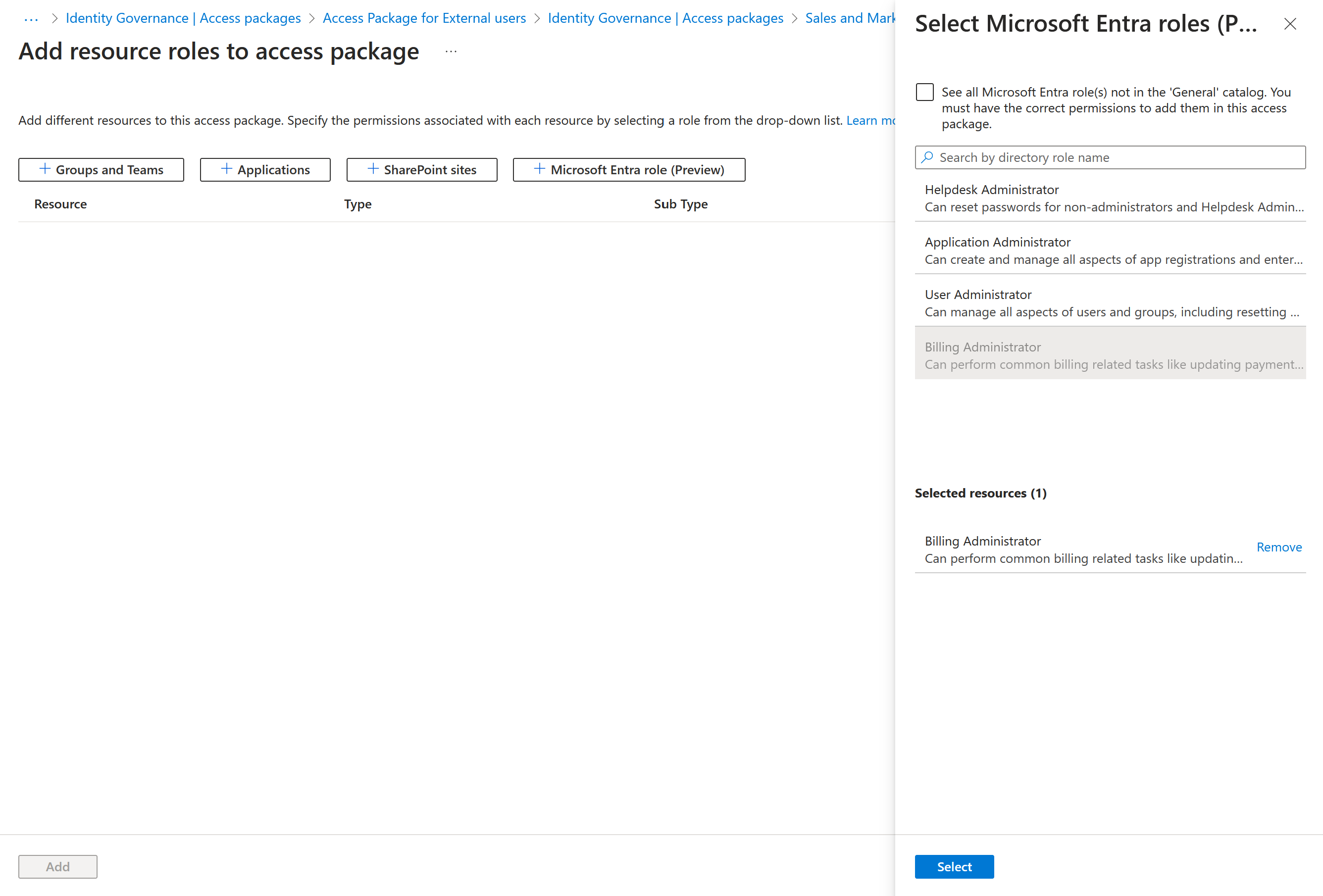

En la página Agregar roles de recursos al paquete de acceso, seleccione Roles de Microsoft Entra (versión preliminar) para abrir el panel Seleccionar roles de Microsoft Entra.

Seleccione los roles de Microsoft Entra que desee incluir en el paquete de acceso.

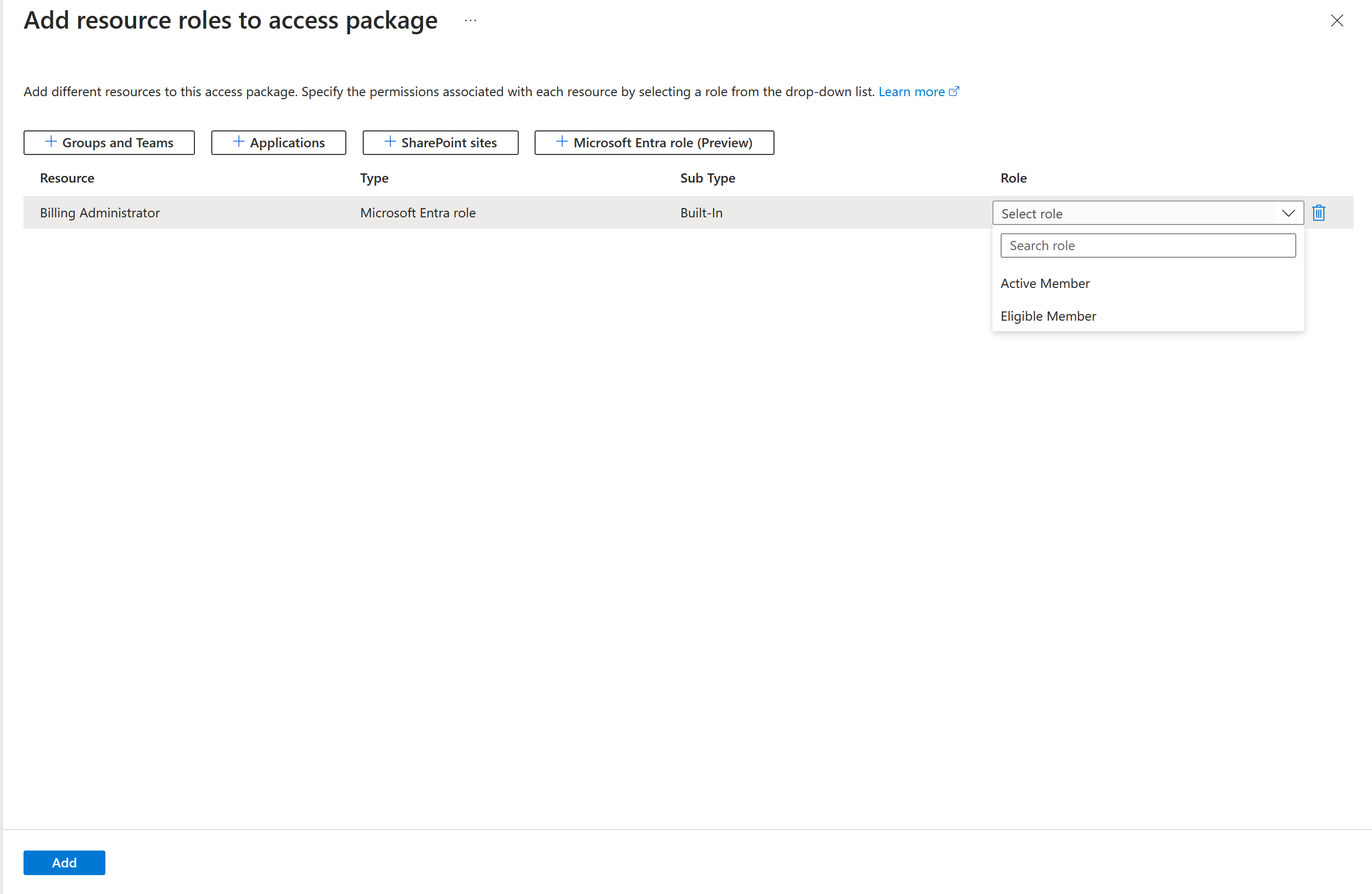

En la lista Rol, seleccione Miembro apto o Miembro activo.

Seleccione Agregar.

Nota:

Si se selecciona Apto, los usuarios podrán optar a ese rol y activar su asignación mediante Privileged Identity Management en el Centro de administración de Microsoft Entra. Si se selecciona Activo, los usuarios tendrán una asignación de roles activa hasta que ya no tengan acceso al paquete de acceso. En el caso de los roles de Entra etiquetados como “Con privilegios”, solo se podrán seleccionar lo marcados como Apto. Es posible encontrar una lista de los roles con privilegios aquí: Roles integrados de Microsoft Entra.

Agregar roles de Microsoft Entra como recursos en paquetes de acceso mediante programación

Para agregar roles de Microsoft Entra mediante programación, use el código siguiente:

"role": {

"originId": "Eligible",

"displayName": "Eligible Member",

"originSystem": "DirectoryRole",

"resource": {

"id": "ea036095-57a6-4c90-a640-013edf151eb1"

}

},

"scope": {

"description": "Root Scope",

"displayName": "Root",

"isRootScope": true,

"originSystem": "DirectoryRole",

"originId": "c4e39bd9-1100-46d3-8c65-fb160da0071f"

}

}

Agregar roles de Microsoft Entra como recursos en paquetes de acceso mediante Graph

Es posible agregar roles de Microsoft Entra como recursos en paquetes de acceso mediante Microsoft Graph. Un usuario de un rol adecuado con una aplicación que tenga el EntitlementManagement.ReadWrite.All permissiondelegado o una aplicación con el permiso de aplicación EntitlementManagement.ReadWrite.All, podrá llamar a la API para crear paquetes de acceso que contengan roles de Microsoft Entra y asignar usuarios a esos paquetes de acceso.

Agregar roles de Microsoft Entra como recursos en paquetes de acceso mediante PowerShell

También es posible agregar roles de Microsoft Entra como recursos en paquetes de acceso en PowerShell con los cmdlets de Microsoft Graph PowerShell para la versión 1.16.0 o posterior del módulo Identity Governance.

El siguiente script muestra la adición de un rol de Microsoft Entra como recurso en un paquete de acceso:

En primer lugar, recupera el id. del catálogo y del recurso en ese catálogo y sus ámbitos y roles que quieras incluir en el paquete de acceso. Usa un script similar al ejemplo siguiente. Esto supone que hay un recurso de rol de Microsoft Entra en el catálogo.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Entra Admins'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'DirectoryRole'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Luego, asigna el rol de Microsoft Entra de ese recurso al paquete de acceso. Por ejemplo, para incluir el primer rol de recurso del recurso devuelto anteriormente como un rol de recurso de un paquete de acceso, usarías un script similar al siguiente.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams