Acceso condicional universal a través de Global Secure Access

Además de enviar tráfico a Global Secure Access, los administradores pueden usar directivas de acceso condicional para proteger los perfiles de tráfico. Pueden mezclar y combinar controles según sea necesario, como requerir autenticación multifactor, requerir un dispositivo compatible o definir un riesgo de inicio de sesión aceptable. La aplicación de estos controles al tráfico de red, no solo a las aplicaciones en la nube, permite lo que denominamos acceso condicional universal.

El acceso condicional en los perfiles de tráfico proporciona a los administradores un enorme control sobre su posición de seguridad. Los administradores pueden aplicar principios de Confianza cero mediante la directiva para administrar el acceso a la red. El uso de perfiles de tráfico permite una aplicación coherente de la directiva. Por ejemplo, las aplicaciones que no admiten la autenticación moderna ahora se pueden proteger detrás de un perfil de tráfico.

Esta funcionalidad permite a los administradores aplicar de forma coherente la directiva de acceso condicional basada en perfiles de tráfico, no solo en aplicaciones o acciones. Los administradores pueden tener como destino perfiles de tráfico específicos: el perfil de tráfico de Microsoft, los recursos privados y el acceso a Internet con estas directivas. Los usuarios pueden acceder a estos puntos de conexión configurados o perfiles de tráfico solo cuando satisfacen las directivas de acceso condicional configuradas.

Requisitos previos

- Los administradores que interactúen con las características de Acceso global seguro deben tener asignados uno o varios de los siguientes roles en función de las tareas que realicen.

- El rol Administrador de Acceso global seguro para administrar las características de Acceso seguro global.

- El Administrador de acceso condicional para crear e interactuar con las directivas de acceso condicional.

- El producto requiere licencias. Para obtener más información, consulta la sección de licencias de Qué es el Acceso global seguro. Si es necesario, puedes comprar una licencia u obtener licencias de prueba.

Limitaciones conocidas de autorización de túnel

Los perfiles de reenvío de acceso a Microsoft e Internet usan directivas de acceso condicional de Microsoft Entra ID para autorizar el acceso a sus túneles en el cliente de acceso seguro global. Esto significa que puede conceder o bloquear el acceso al tráfico de Microsoft y a los perfiles de reenvío de acceso a Internet en el acceso condicional. En algunos casos cuando no se concede autorización a un túnel, la ruta de recuperación para recuperar el acceso a los recursos requiere el acceso a destinos en el tráfico de Microsoft o en el perfil de reenvío de acceso a Internet, lo que impide que un usuario acceda a cualquier cosa en su equipo.

Un ejemplo es si bloquea el acceso al recurso de destino de acceso a Internet en dispositivos no compatibles, hace que los usuarios de Acceso a Internet de Microsoft Entra no puedan devolver sus dispositivos al cumplimiento. La manera de mitigar este problema es pasar los puntos de conexión de red para Microsoft Intune y cualquier otro destino al que se accede en scripts de detección de cumplimiento personalizado para Microsoft Intune. Puede realizar esta operación como parte de la omisión personalizada en el perfil de reenvío de acceso a Internet.

Otras limitaciones conocidas

Esta característica tiene una o varias limitaciones conocidas. Para obtener información más detallada sobre los problemas conocidos y las limitaciones de esta característica, consulte Limitaciones conocidas del acceso seguro global.

Directivas de acceso condicional

Con el acceso condicional, puede habilitar controles de acceso y directivas de seguridad para el tráfico de red adquirido por Microsoft Entra Internet Access y Microsoft Entra Private Access.

- Cree una directiva que tenga como destino todos los tráfico de Microsoft.

- Aplique directivas de acceso condicional a las aplicaciones de Acceso privado, como el Acceso rápido.

- Habilite la señalización de Global Secure Access en el acceso condicional para que la dirección IP de origen esté visible en los registros e informes adecuados.

Diagrama de flujo de acceso a Internet

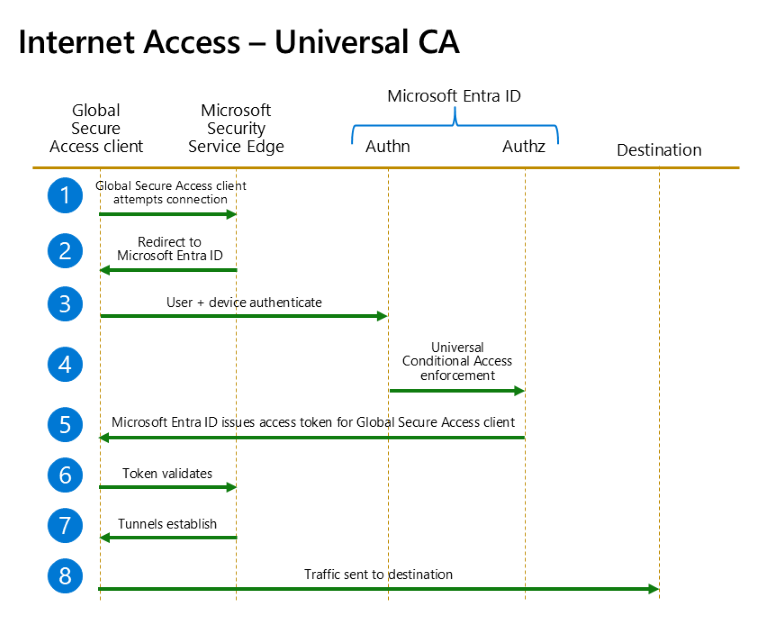

En el ejemplo siguiente, se muestra cómo funciona el Acceso a Internet de Microsoft Entra al aplicar directivas de acceso condicional universal al tráfico de red.

Nota:

La solución Perímetro de servicio de seguridad de Microsoft consta de tres túneles: tráfico de Microsoft, acceso a Internet y acceso privado. El acceso condicional universal se aplica a los túneles de tráfico de Microsoft y de acceso a Internet. No se admite establecer como destino el túnel de acceso privado. Debe dirigirse individualmente a aplicaciones empresariales de acceso privado.

En el diagrama de flujo siguiente, se muestra el acceso condicional universal destinado a recursos de Internet y aplicaciones de Microsoft con Acceso global seguro.

| Paso | Description |

|---|---|

| 1 | El cliente de Acceso global seguro intenta conectarse a la solución Perímetro de servicio de seguridad de Microsoft. |

| 2 | El cliente redirige a Microsoft Entra ID para la autenticación y autorización. |

| 3 | El usuario y el dispositivo se autentican. La autenticación se produce sin problemas cuando el usuario tiene un token de actualización principal válido. |

| 4 | Una vez autenticados el usuario y el dispositivo, se produce la aplicación de la directiva de acceso condicional universal. Las directivas de acceso condicional universal tienen como destino los túneles establecidos de Microsoft e Internet entre el cliente de Acceso global seguro y Perímetro de servicio de seguridad de Microsoft. |

| 5 | Microsoft Entra ID emite el token de acceso para el cliente de Acceso global seguro. |

| 6 | El cliente de Acceso global seguro presenta el token de acceso a Perímetro de servicio de seguridad de Microsoft. El token se valida. |

| 7 | Se establecen túneles entre el cliente de Acceso global seguro y Perímetro de servicio de seguridad de Microsoft. |

| 8 | El tráfico comienza a adquirirse y tunelizarse al destino mediante los túneles de Microsoft y de acceso a Internet. |

Nota:

Diríjase a las aplicaciones de Microsoft con Acceso global seguro para proteger la conexión entre Perímetro de servicio de seguridad de Microsoft y el cliente de Acceso global seguro. Para asegurarse de que los usuarios no puedan omitir el servicio Perímetro de servicio de seguridad de Microsoft, cree una directiva de acceso condicional que requiera una red compatible para las aplicaciones de Microsoft 365 Enterprise.

Experiencia del usuario

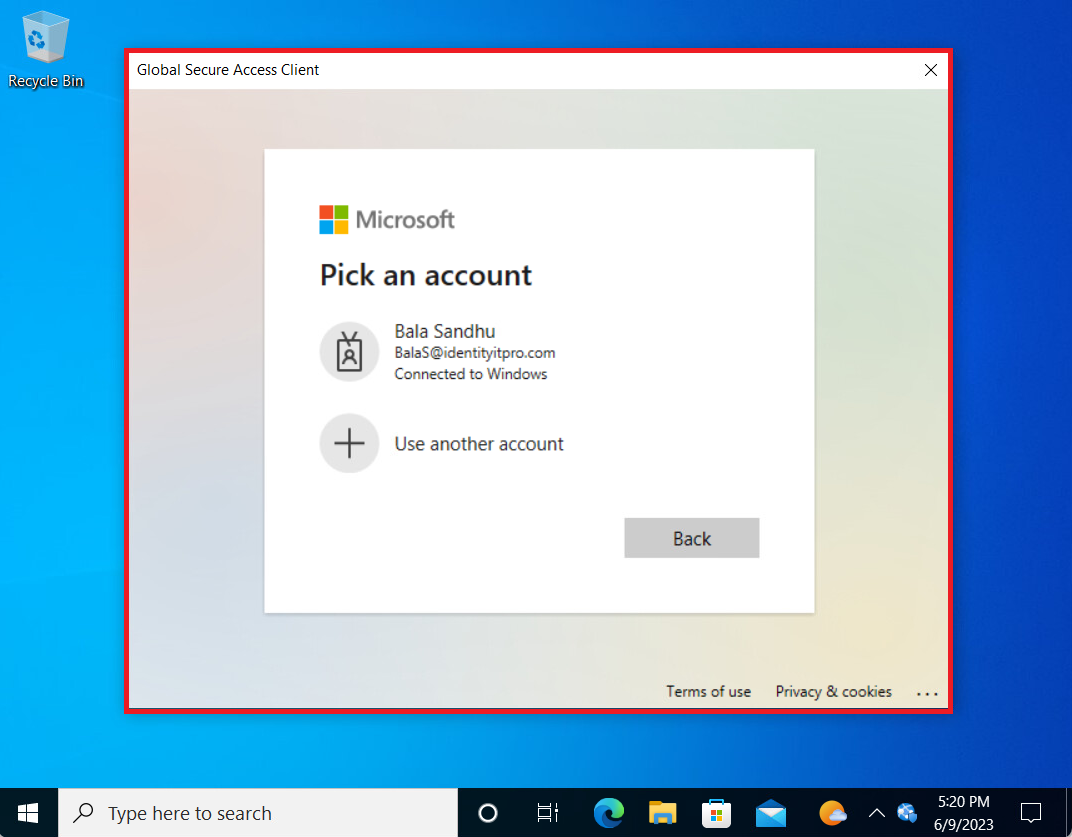

Cuando los usuarios inician sesión en una máquina con el cliente de Global Secure Access instalado, configurado y ejecutándose por primera vez, se les pide que inicien sesión. Cuando los usuarios intentan acceder a un recurso protegido por una directiva. Al igual que en el ejemplo anterior, se aplica la directiva y se les pide que inicien sesión si aún no lo han hecho. Al observar el icono de la bandeja del sistema del cliente de Global Secure Access, verá un círculo rojo que indica que está desconectado o no está en ejecución.

Cuando un usuario inicia sesión, el cliente de Global Secure Access muestra un círculo verde que indica que ha iniciado sesión y que el cliente se está ejecutando.