Solución de problemas comunes con la colaboración B2B de Microsoft Entra

Se aplica a:  Inquilinos de personal

Inquilinos de personal  Inquilinos externos (obtener más información)

Inquilinos externos (obtener más información)

Aquí tiene algunos recursos para solucionar problemas comunes con la colaboración B2B de Microsoft Entra.

Se produce un error en el inicio de sesión de invitado con el código de error AADSTS50020

Cuando un usuario invitado de un proveedor de identidades (IdP) no puede iniciar sesión en un inquilino de recursos de Microsoft Entra ID y recibe el código de error AADSTS50020, hay varias causas posibles. Consulte el artículo de solución de problemas del error AADSTS50020.

El usuario de conexión directa B2B no puede acceder a un canal compartido (error AADSTS90071)

Cuando una conexión directa B2B ve el siguiente mensaje de error al intentar acceder al canal compartido de Teams de otra organización, la organización externa no ha configurado la configuración de confianza de autenticación multifactor:

Se debe actualizar la configuración de la organización a la que intenta acceder para que pueda iniciar sesión.

AADSTS90071: Un administrador de la <organización> debe actualizar su configuración de acceso para aceptar la autenticación multifactor de entrada.

La organización que hospeda el canal compartido de Teams debe habilitar la configuración de confianza para la autenticación multifactor para permitir el acceso a los usuarios de conexión directa B2B. La configuración de confianza se puede modificar en las opciones de acceso entre inquilinos de una organización.

Aparece un error similar a "Error al actualizar la directiva debido al límite de objetos" al configurar las opciones de acceso entre inquilinos.

Al configurar las opciones de acceso entre inquilinos, si recibe un error que indica "Error al actualizar la directiva debido al límite de objetos", es porque alcanzó el límite de objetos de directiva de 25 KB. Estamos trabajando para aumentar este límite. Si necesita poder calcular la proximidad de la directiva actual a este límite, haga lo siguiente:

Abra el Explorador de Microsoft Graph y haga lo siguiente:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyCopie toda la respuesta JSON y guárdela como un archivo txt, por ejemplo

policyobject.txt.Abra PowerShell y ejecute el siguiente script, sustituyendo la ubicación del archivo en la primera línea por el archivo de texto:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Los usuarios ya no pueden leer el correo electrónico cifrado con Microsoft Rights Management Service (OME)).

Al configurar las opciones de acceso entre inquilinos, si bloquea el acceso a todas las aplicaciones de manera predeterminada, los usuarios no podrán leer correos electrónicos cifrados con el servicio Microsoft Rights Management (también conocido como OME). Para evitar este problema, se recomienda configurar las opciones de salida para permitir que los usuarios accedan a este identificador de aplicación: 00000012-0000-0000-c000-000000000000. Si esta es la única aplicación que permite, el acceso a todas las demás aplicaciones se bloqueará de manera predeterminada.

Agregué un usuario externo, pero no lo veo en mi libreta de direcciones global ni en el selector de personas

En los casos donde los usuarios externos no se rellenan en la lista, el objeto puede tardar unos minutos en replicarse.

Un usuario invitado de B2B no aparece en el selector de personas de SharePoint Online/OneDrive

La posibilidad de buscar usuarios invitados existentes en el selector de personas de SharePoint Online (SPO) está desactivada de manera predeterminada para así coincidir con el comportamiento heredado.

Para habilitarla, use la configuración "ShowPeoplePickerSuggestionsForGuestUsers" en el nivel de inquilino y colección de sitios. Para configurarla, use los cmdlets Set-SPOTenant y Set-SPOSite, que permiten que los miembros busquen a todos los usuarios invitados existentes en el directorio. Los cambios en el ámbito del inquilino no afectan los sitios de SPO que ya se aprovisionaron.

Ni SharePoint Online ni OneDrive respetan la configuración de invitación de invitados ni las restricciones de dominio.

De manera predeterminada, SharePoint Online y OneDrive tienen su propio conjunto de opciones de usuario externo y no usan la configuración de Microsoft Entra ID. Para asegurarse de que las opciones sean coherentes entre esas aplicaciones, debe habilitar la integración de SharePoint y OneDrive con Microsoft Entra B2B.

Las invitaciones se han deshabilitado para el directorio

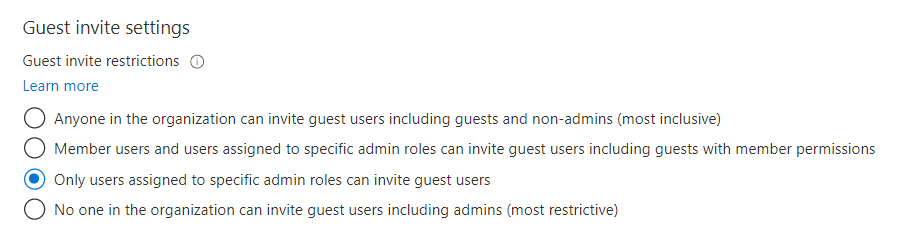

Si se le notifica que no tiene permisos para invitar a usuarios, compruebe que su cuenta de usuario está autorizada para invitar a usuarios externos en Microsoft Entra ID > Usuarios > Configuración de usuario > Usuarios externos > Administrar la configuración de colaboración externa:

Si recientemente modificó estos valores o asignó el rol de invitador invitado a un usuario, podría haber un retraso de 15 a 60 minutos para que los cambios surtan efecto.

El usuario al que he invitado está recibiendo un error durante el canje

Estos son algunos de los errores comunes:

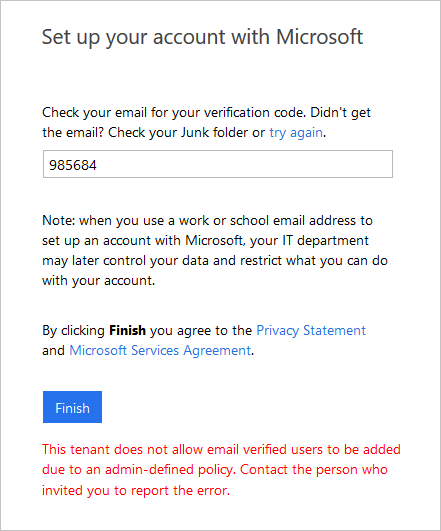

El administrador del invitado no permite que los usuarios de EmailVerified se creen en su inquilino

Al invitar a usuarios cuya organización usa Microsoft Entra ID pero donde no existe la cuenta de usuario específica (por ejemplo, el usuario no existe en Microsoft Entra contoso.com). El administrador de contoso.com puede tener una directiva en lugar de evitar que se creen usuarios. El usuario debe consultar al administrador y determinar si se permiten los usuarios externos. Es posible que el administrador del usuario externo necesite permitir usuarios comprobados por correo electrónico en el dominio (consulte este artículo sobre cómo permitir usuarios comprobados por correo electrónico).

El usuario externo todavía no se encuentra en un dominio federado

Si va a usar la autenticación de federación y el usuario no existe todavía en Microsoft Entra ID, no se puede invitar al usuario.

Para resolver este problema, el administrador del usuario externo debe sincronizar la cuenta del usuario con Microsoft Entra ID.

El usuario externo tiene una dirección proxy que entra en conflicto con la dirección proxy de un usuario local existente

Cuando comprobamos si se puede invitar a un usuario a su inquilino, una de las cosas que miramos es si se producirá una colisión en la dirección proxy. Esto incluye cualquier dirección proxy para el usuario en su propio inquilino principal, así como cualquier dirección proxy para los usuarios locales en el inquilino de usted. En el caso de los usuarios externos, agregaremos el correo electrónico a la dirección proxy del usuario B2B existente. En el caso de los usuarios locales, puede pedirles que inicien sesión con la cuenta que ya tienen.

No puedo invitar a una dirección de correo electrónico debido a un conflicto en las direcciones proxy

Esto sucede cuando otro objeto del directorio tiene la misma dirección de correo electrónico invitada que una de sus direcciones proxy. El otro objeto en conflicto podría ser un usuario, grupo o contacto de Microsoft 365.

Para corregir este conflicto, busca la dirección de correo electrónico en el Centro de administración de Microsoft 365 para encontrar el objeto en conflicto. Debse quitar la dirección de correo electrónico mediante Microsoft Graph API.

Para corregir este conflicto:

- Inicie sesión en el Centro de administración de Microsoft 365.

- Desplázate a Usuarios>Todos los usuarios y busca la dirección de correo electrónico que intentas invitar.

- Quita el correo electrónico del objeto de usuario de Microsoft Graph.

- Desplázate a Usuarios>Contactos para ver si hay un contacto con esa dirección de correo electrónico.

- Quita el objeto de contacto de Microsoft Graph asociado.

- Desplázate a Equipos y grupos>Equipos y grupos activos, busca la dirección de correo electrónico que intentas invitar y cambia la dirección de correo electrónico si se encuentra.

Una vez que hayas quitado la dirección de correo electrónico en conflicto, puedes invitar al usuario.

En un objeto de usuario invitado, el atributo proxyAddresses o email no se rellena

Al agregar o invitar a un invitado con un correo electrónico que coincida con un objeto Contact existente en el directorio, la propiedad proxyAddresses del objeto de usuario invitado no se rellena. Además, al sincronizar objetos de contacto desde AD local, si un usuario invitado tiene una propiedad proxyAddresses coincidente, la propiedad proxyAddresses en conflicto se quita del usuario invitado existente.

El proceso de canje de invitación se ha actualizado para que este escenario ya no produzca problemas con el canje Just-In-Time o la autenticación de código de acceso de un solo uso por correo electrónico. Anteriormente, el identificador externo solo buscaba la propiedad proxyAddresses, por lo que se produjo un error en el canje con un vínculo directo o un código de acceso de un solo uso cuando no se pudo encontrar una coincidencia. Ahora, el identificador externo busca en las propiedades proxyAddresses y correo electrónico invitado.

Si desea identificar objetos de usuario en conflicto en el directorio, siga estos pasos de PowerShell:

- Abra el módulo de PowerShell de Microsoft Graph y ejecute

Connect-MgGraph. - Inicie sesión al menos como lector de directorios en el inquilino de Microsoft Entra para el que desea comprobar si hay objetos de contacto duplicados.

- Ejecute el comando de PowerShell

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}.

¿Cómo se sincroniza "#", que habitualmente no es un carácter válido, con Microsoft Entra ID?

“#” es un carácter reservado en los UPN para la colaboración B2B de Microsoft Entra o los usuarios externos, porque la cuenta de invitado user@contoso.com se convierte en user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Por lo tanto, # en UPNs procedentes del entorno local no se les permite iniciar sesión en el centro de administración de Microsoft Entra.

Recibo un error al agregar los usuarios externos a un grupo sincronizado

Los usuarios externos pueden agregarse únicamente a los grupos "Seguridad" o "Asignado", y no a aquellos que se controlan localmente.

Mi usuario externo no recibió ningún correo electrónico para realizar el canje

El invitado debe ponerse en contacto con su ISP o comprobar su filtro de correo no deseado para asegurarse de que se permite la siguiente dirección: Invites@microsoft.com.

Nota:

- Para el servicio de Azure operado por 21Vianet en China, la dirección del remitente es Invites@oe.21vianet.com.

- Para la nube de Microsoft Entra Governance, la dirección del remitente es invites@azuread.us.

Tenga en cuenta que, en ocasiones, el mensaje personalizado no se incluye en los mensajes de invitación

Para cumplir con las leyes de privacidad, nuestras API no incluyen mensajes personalizados en la invitación por correo electrónico cuando:

- El invitador no tiene una dirección de correo electrónico en el inquilino que invita.

- Cuando una entidad de seguridad de App Service envía la invitación

Si este escenario es importante para usted, puede suprimir nuestro correo electrónico de invitación de API y enviarlo a través del mecanismo de correo electrónico de su elección. Consulte al asesor legal de su organización para asegurarse de que cualquier correo electrónico que envíe de esta forma también cumple las leyes de privacidad.

Se produce un error "AADSTS65005" al intentar iniciar sesión en un recurso de Azure

Un usuario con una cuenta de invitado no puede iniciar sesión y recibe el mensaje de error siguiente:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

El usuario tiene una cuenta de usuario de Azure y es un inquilino viral no administrado o que se ha abandonado. Además, no hay administradores en el inquilino.

Para resolver este problema, debe asumir el inquilino abandonado. Consulte Adquisición de un directorio no administrado como administrador en Microsoft Entra ID. También debe tener acceso al DNS accesible desde Internet para el sufijo de dominio en cuestión con el fin de proporcionar pruebas directas de que controla el espacio de nombres. Después de que el inquilino se devuelva a un estado administrado, hable con el cliente a fin de ver si abandonar a los usuarios y al nombre de dominio comprobado es la mejor opción para su organización.

Un usuario invitado con un inquilino Just-In-Time o "viral" no puede restablecer su contraseña

Si el inquilino de la identidad es un inquilino Just-In-Time (JIT) o un inquilino "viral" (es decir, un inquilino de Azure que es independiente y no está administrado), solamente el usuario invitado podrá restablecer su contraseña. A veces, una organización asumirá la administración de los inquilinos virales que se crean cuando los empleados usan sus direcciones de correo electrónico del trabajo para registrarse en los servicios. Después de que la organización se haga cargo de un inquilino viral, solo un administrador de dicha organización puede restablecer la contraseña del usuario o habilitar SSPR. Si es necesario, como la organización que invita, puede quitar la cuenta del usuario invitado del directorio y volver a enviar una invitación.

Un usuario invitado no puede usar el módulo de PowerShell V1 de Azure AD

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lee la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulta las Preguntas más frecuentes sobre migración. Nota: Las versiones 1.0.x de MSOnline podrían experimentar interrupciones después del 30 de junio de 2024.

A partir del 18 de noviembre de 2019, los usuarios invitados del directorio (definidos como cuentas de usuario en las que la propiedad userType es igual a Invitado) no pueden usar el módulo de PowerShell v1 de Azure AD. En el futuro, un usuario deberá ser un usuario miembro (aquellos en los que userType es igual a Miembro) o usar el módulo de PowerShell V2 de Azure AD.

En un inquilino de Azure Gobierno de EE. UU., no se puede invitar a un usuario invitado de colaboración B2B

Dentro de la nube de Azure US Government, la colaboración B2B está habilitada entre inquilinos que se encuentran dentro de la nube de Azure US Government y que admiten colaboración B2B. Si invita a un usuario de un inquilino que no admite la colaboración B2B, se producirá un error. Para obtener detalles y limitaciones, consulte Variaciones de Microsoft Entra ID P1 y P2.

Si necesita colaborar con una organización de Microsoft Entra que está fuera de la nube de Azure US Government, puede usar la configuración de la nube de Microsoft para habilitar la colaboración B2B.

La invitación está bloqueada debido a directivas de acceso entre inquilinos.

Al intentar invitar a un usuario de colaboración B2B, es posible que vea este mensaje de error: "This invitation is blocked by cross-tenant access settings. Admins in both your organization and the invited user's organization must configure cross-tenant access settings to allow the invitation." (Esta invitación la bloquea la configuración de acceso entre inquilinos. Los administradores de la organización y la organización del usuario invitado deben configurar las opciones de acceso entre inquilinos para permitir la invitación"). Este mensaje de error aparecerá si se admite la colaboración B2B, pero lo bloquea la configuración de acceso entre inquilinos. Compruebe la configuración del acceso entre inquilinos y asegúrese de que esta permite la colaboración B2B con el usuario. Cuando intenta colaborar con otra organización de Azure AD en una nube independiente de Microsoft Azure, puede usar la configuración de la nube de Microsoft para habilitar la colaboración B2B de Microsoft Entra.

La invitación está bloqueada debido a la deshabilitación de la aplicación Microsoft B2B Cross Cloud Worker.

En raras ocasiones, es posible que vea este mensaje: "Esta acción no se puede completar porque la aplicaciónMicrosoft B2B Cross Cloud Worker se ha deshabilitado en el inquilino del usuario invitado. Ask the invited user’s admin to re-enable it, then try again.” ("Esta acción no se puede completar porque la aplicación Microsoft B2B Cross Cloud Worker se ha deshabilitado en el inquilino del usuario invitado. Pida al administrador del usuario invitado que vuelva a habilitarlo e inténtelo de nuevo"). Este error significa que la aplicación Microsoft B2B Cross Cloud Worker se ha deshabilitado en el inquilino principal del usuario de colaboración B2B. Normalmente, esta aplicación está habilitada, pero es posible que un administrador haya deshabilitado el inquilino principal del usuario, ya sea a través de PowerShell o el Centro de administración de Microsoft Entra (vea Deshabilitar cómo un usuario inicia sesión). Un administrador en el inquilino de origen del usuario puede volver a habilitar la aplicación a través de PowerShell o el centro de administración de Microsoft Entra. En el centro de administración, busque "Microsoft B2B Cross Cloud Worker" para encontrar la aplicación, selecciónela y vuelva a habilitarla.

Aparece un error que indica que Microsoft Entra ID no puede encontrar la aplicación aad-extensions-app en mi inquilino

Al usar las características de registro de autoservicio, como los flujos de usuario o los atributos de usuario personalizados, se crea automáticamente una aplicación llamada aad-extensions-app. Do not modify. Used by AAD for storing user data.. Lo utiliza Microsoft Entra External ID para almacenar información acerca de los usuarios que se registran y los atributos personalizados recopilados.

Si ha eliminado la aplicación aad-extensions-app accidentalmente, tiene 30 días para recuperarla. Puede restaurar la aplicación mediante el módulo de PowerShell de Microsoft Graph.

- Inicie el módulo de PowerShell de Microsoft Graph y ejecute

Connect-MgGraph. - Inicie sesión al menos como administrador de aplicaciones en el inquilino de Microsoft Entra para el que desea recuperar la aplicación eliminada.

- Ejecute el comando de PowerShell

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}. Por ejemplo:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 8/30/2021 7:37:37 AM

- Ejecute el comando de PowerShell

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}. Reemplace la parte{id}del comando por el valor deDirectoryObjectIddel paso anterior.

Ahora debería ver la aplicación restaurada en el centro de administración de Microsoft Entra.

Error de directiva bloqueada por acceso externo en la pantalla de inicio de sesión

Al intentar iniciar sesión en el inquilino, es posible que vea este mensaje de error: "El administrador de red ha restringido a qué organizaciones se puede acceder. Póngase en contacto con el departamento de TI para desbloquear el acceso". Este error está relacionado con la configuración de restricciones de inquilino. Para resolver este problema, pida al equipo de TI que siga las instrucciones de este artículo.

Los usuarios obtienen un bucle cuando intentan agregar la clave de acceso en Authenticator

Las organizaciones que implementan claves de acceso condicional y tienen directivas de acceso condicional que requieren autenticación resistente a la suplantación de identidad al acceder a todos los recursos (anteriormente "Todas las aplicaciones en la nube") pueden encontrarse con un problema de bucle cuando los usuarios intentan agregar una clave de acceso a Microsoft Authenticator. Para obtener más información y posibles soluciones alternativas, consulte Soluciones alternativas para un bucle de directivas de acceso condicional de seguridad de autenticación.

La invitación está bloqueada porque falta la configuración de acceso entre inquilinos

Es posible que vea este mensaje: "Esta invitación está bloqueada por la configuración de acceso entre inquilinos en su organización. El administrador debe configurar las opciones de acceso entre inquilinos para permitir esta invitación". En este caso, pida al administrador que compruebe la configuración de acceso entre inquilinos.