Guía de referencia de operaciones de administración de identidades y acceso de Microsoft Entra

En esta sección de la guía de referencia de operaciones de Microsoft Entra se describen las comprobaciones y las acciones que debe tener en cuenta para proteger y administrar el ciclo de vida de las identidades y sus asignaciones.

Nota:

Estas recomendaciones están actualizadas hasta la fecha de publicación, pero pueden cambiar con el tiempo. Las organizaciones deben evaluar continuamente sus prácticas de identidad a medida que los productos y servicios de Microsoft evolucionen.

Procesos operativos clave

Asignación de propietarios a las tareas clave

La administración de Microsoft Entra ID requiere la ejecución continua de tareas y procesos operativos clave que pueden no formar parte de un proyecto de lanzamiento. Aun así, es importante que configures estas tareas con miras al mantenimiento de tu entorno. Entre las tareas clave y sus propietarios recomendados se incluyen:

| Tarea | Propietario |

|---|---|

| Definir el proceso de creación de suscripciones de Azure | Varía según la organización |

| Decidir quién obtiene licencias de Enterprise Mobility + Security | Equipo de operaciones IAM |

| Decidir quién obtiene licencias de Microsoft 365 | Equipo de productividad |

| Decidir quién obtiene otras licencias, por ejemplo, Dynamics, Visual Studio Codespaces | Application Owner |

| Asignación de licencias | Equipo de operaciones IAM |

| Solución de problemas y corrección de errores de asignación de licencias | Equipo de operaciones IAM |

| Aprovisionamiento de identidades en aplicaciones en Microsoft Entra ID | Equipo de operaciones IAM |

A medida que revisas la lista, es posible que tengas que asignar un propietario a las tareas que no tienen uno o ajustar la propiedad de aquellas tareas cuyos propietarios no se ajustan a las recomendaciones anteriores.

Lectura recomendada sobre la asignación de propietarios

Sincronización de identidades local

Identificación y solución de problemas de sincronización

Microsoft recomienda tener una buena línea de base y comprensión de los problemas de su entorno local que pueden derivar en problemas de sincronización en la nube. Dado que las herramientas automatizadas como IdFix y Microsoft Entra Connect Health pueden generar un gran volumen de falsos positivos, se recomienda que identifiques los errores de sincronización que se han dejado sin solucionar durante más de 100 días limpiando esos objetos con error. Los errores de sincronización sin resolver a largo plazo pueden generar incidentes de soporte técnico. En Solución de errores durante la sincronización se proporciona información general sobre los distintos tipos de errores de sincronización, algunos de los posibles escenarios que provocan dichos errores y las posibles maneras de corregirlos.

Configuración de Microsoft Entra Connect Sync

Para habilitar todas las experiencias híbridas, la postura de seguridad basada en dispositivos y la integración con Microsoft Entra ID, es necesario sincronizar las cuentas de usuario que los empleados usan para iniciar sesión en sus equipos de escritorio.

Si no sincronizas los bosques en que los usuarios inician sesión, debes cambiar la sincronización para que provenga del bosque adecuado.

Ámbito de sincronización y filtrado de objetos

La supresión de cubos de objetos conocidos que no requieren sincronización tiene los siguientes beneficios operativos:

- Menos orígenes de errores de sincronización

- Ciclos de sincronización más rápidos

- Habrá menos elementos inútiles para transferir desde el entorno local; por ejemplo, la contaminación de la lista global de direcciones de las cuentas de servicios locales que no son pertinentes en la nube

Nota:

Si te das cuenta de que estás importando muchos objetos que no se están exportando a la nube, debes filtrar por unidad organizativa o atributos específicos.

Algunos ejemplos de objetos que se deben excluir son:

- Cuentas de servicio que no se usan con aplicaciones en la nube.

- Grupos que no están diseñados para usarse en escenarios en la nube, como los que se usan para conceder acceso a los recursos.

- Usuarios o contactos que son identidades externas pensados para representarse con Colaboración B2B de Microsoft Entra

- Cuentas de equipo en las que no está previsto que los emplados accedan a aplicaciones en la nube desde, por ejemplo, servidores.

Nota:

Si una única identidad humana tiene varias cuentas aprovisionadas a partir de un suceso como una migración de dominio heredada, una fusión o una adquisición, solo debes sincronizar la cuenta utilizada por el usuario de forma cotidiana, por ejemplo, la que usa para iniciar sesión en su equipo.

Idealmente, querrás alcanzar un equilibrio entre la reducción del número de objetos que se van a sincronizar y la complejidad de las reglas. Por lo general, una combinación entre el filtrado de unidad organizativa/contenedor más una asignación de atributo simple para el atributo cloudFiltered resulta eficaz.

Importante

Si usas el filtrado de grupos en producción, debes contemplar la adopción de otro tipo de filtrado.

Conmutación por error o recuperación ante desastres para la sincronización

Microsoft Entra Connect desempeña un papel clave en el proceso de aprovisionamiento. Si por algún motivo el servidor de sincronización se queda sin conexión, los cambios en el entorno local no se actualizan en la nube y se pueden producir problemas de acceso para los usuarios. Por tanto, es importante definir una estrategia de conmutación por error que permita a los administradores reanudar rápidamente la sincronización después de que el servidor de sincronización se quede sin conexión. Esas estrategias se dividen en una de las siguientes categorías:

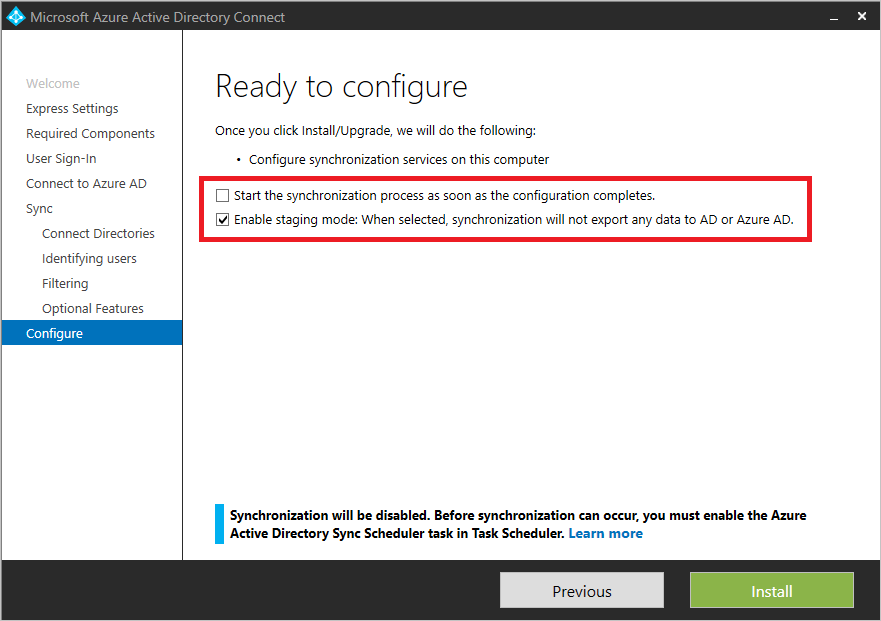

- Implementación de los servidores de Microsoft Entra Connect en modo de ensayo: permite al administrador "promover" el servidor de ensayo a producción mediante un sencillo cambio de configuración.

- Uso de virtualización: si la conexión de Microsoft Entra Connect se implementa en una máquina virtual (VM), los administradores pueden aprovechar su pila de virtualización para migrar en vivo o volver a implementar rápidamente la máquina virtual y, de este modo, reanudar la sincronización.

Si tu organización no dispone de una estrategia de recuperación ante desastres y conmutación por error para la sincronización, no dudes en implementar Microsoft Entra Connect en modo de ensayo. Del mismo modo, si hay una discrepancia entre la configuración de producción y de ensayo, debes volver a configurar el modo de ensayo de la línea de base de Microsoft Entra Connect para que coincida con la configuración de producción, incluidas las versiones y las configuraciones de software.

Mantenerte al día

Microsoft actualiza Microsoft Entra Connect con regularidad. Mantente al día para aprovechar las mejoras de rendimiento, las correcciones de errores y las nuevas capacidades que proporciona cada nueva versión.

Si la versión de Microsoft Entra Connect tiene más de seis meses, debes actualizar a la versión más reciente.

Delimitador de origen

El uso de ms-DS-consistencyguid como delimitador de origen permite una migración más sencilla de objetos entre bosques y dominios, tarea habitual en procesos de consolidación y limpieza, fusiones, adquisiciones y desinversiones en AD Domain.

Si actualmente estás usando ObjectGuid como delimitador de origen, se recomienda empezar a utilizar ms-DS-ConsistencyGuid.

Reglas personalizadas

Las reglas personalizadas de Microsoft Entra Connect proporcionan la capacidad de controlar el flujo de atributos entre los objetos locales y los objetos en la nube. Sin embargo, la sobreutilización o el uso indebido de reglas personalizadas pueden presentar los siguientes riesgos:

- Complejidad de la solución de problemas

- Degradación del rendimiento al realizar operaciones complejas en objetos

- Mayor probabilidad de divergencias de configuración entre el servidor de producción y el servidor de ensayo

- Sobrecarga adicional al actualizar Microsoft Entra Connect si se crean reglas personalizadas en una precedencia mayor a 100 (usada por las reglas integradas)

Si usas reglas excesivamente complejas, debes investigar las causas de la complejidad y buscar oportunidades de simplificación. Del mismo modo, si has creado reglas personalizadas con un valor de precedencia superior a 100, debes corregir las reglas para que no estén en riesgo ni entren en conflicto con el conjunto predeterminado.

Entre los ejemplos de reglas personalizadas de uso incorrecto se incluyen:

- Compensar los datos sucios en el directorio: en este caso, se recomienda trabajar con los propietarios del equipo de AD y limpiar los datos en el directorio como una tarea de corrección, así como ajustar los procesos para evitar la reintroducción de datos incorrectos.

- Corrección única de usuarios individuales: es habitual encontrar reglas que se correlacionan con los valores atípicos de casos especiales, por lo general, debido a un problema con un usuario específico.

- "CloudFiltering" excesivamente complicado: aunque se recomienda reducir el número de objetos, existe el riesgo de crear y complicar en exceso el ámbito de sincronización mediante el uso de muchas reglas de sincronización. Si usas una lógica compleja para incluir o excluir objetos más allá del filtrado de la unidad organizativa, se recomienda tratar esta lógica fuera del ámbito de sincronización. Para ello, etiqueta los objetos con un simple atributo "cloudFiltered" que pueda fluir con una regla de sincronización simple.

Documentador de configuración de Microsoft Entra Connect

El documentador de configuración de Microsoft Entra Connect es una herramienta que puedes usar para generar documentación de una instalación de Microsoft Entra Connect. Esta herramienta te proporciona una mejor comprensión de la configuración de sincronización y te ayuda a crear confianza en la realizar las cosas bien. La herramienta también indica qué cambios se han producido, cuando aplicaste una nueva compilación o configuración de Microsoft Entra Connect y qué reglas de sincronización personalizadas se han agregado o actualizado.

Las funcionalidades actuales de la herramienta incluyen:

- Documentación de la configuración completa de Microsoft Entra Connects Sync.

- Documentación de los cambios en la configuración de dos servidores de sincronización de Microsoft Entra Connect o cambios de una línea de base de configuración determinada.

- Generación de un script de implementación de PowerShell para migrar las diferencias o personalizaciones de la regla de sincronización de un servidor a otro.

Asignación a aplicaciones y recursos

Concesión de licencias basada en grupo para servicios en la nube de Microsoft

Microsoft Entra ID simplifica la administración de licencias a través de la concesión de licencias basada en grupos para los Servicios en la nube de Microsoft. De este modo, la administración de identidad y acceso proporciona la infraestructura de grupo y la administración delegada de esos grupos a los equipos adecuados en las organizaciones. Hay varias maneras de configurar la pertenencia a grupos en Microsoft Entra ID, entre las que se incluyen:

Sincronización desde el entorno local: los grupos pueden provenir de directorios locales, lo que podría ser una buena opción para las organizaciones que han establecido procesos de administración de grupos que se pueden ampliar para asignar licencias en Microsoft 365.

Grupos de pertenencia dinámica: los grupos basados en atributos se pueden crear en la nube en función de una expresión basada en atributos de usuario, por ejemplo, Departamento igual a "ventas". Microsoft Entra ID mantiene los miembros del grupo, conservando la coherencia con la expresión definida. El uso de grupos de pertenencia dinámica para la asignación de licencias posibilita una asignación de licencias basada en atributos, que es una buena opción para las organizaciones que tienen una calidad de datos alta en su directorio.

Propiedad delegada: los grupos se pueden crear en la nube y pueden ser propietarios designados. De este modo, puedes permitir que los propietarios de empresas, por ejemplo, el equipo de colaboración o el equipo de BI, puedan definir quién debe tener acceso.

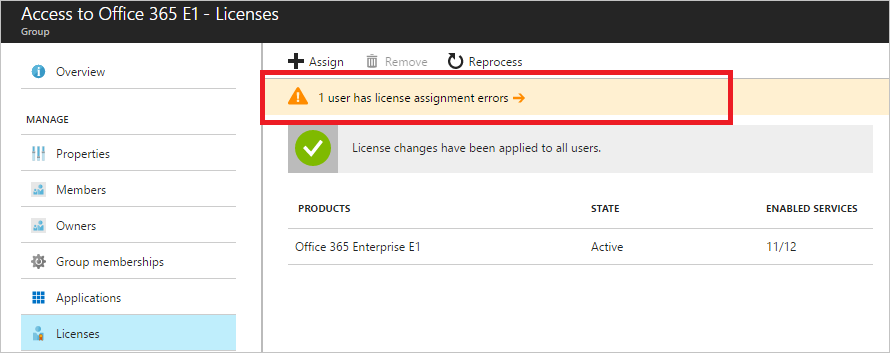

Si actualmente estás usando un proceso manual para asignar licencias y componentes a los usuarios, se recomienda implementar las licencias basadas en grupos. Si el proceso actual no supervisa los errores de licencia o determina lo que está asignado frente a lo que está disponible, debes definir mejoras en el proceso. Asegúrate de que el proceso soluciona los errores de licencia y supervisa las asignaciones de licencias.

Otro aspecto de la administración de licencias es la definición de los planes de servicio (componentes de la licencia) que deben habilitarse en función de las funciones de trabajo de la organización. Otorgar acceso a planes de servicio que no son necesarios puede hacer que los usuarios vean herramientas en el portal de Microsoft 365 para las que no se han preparado o que no deberían utilizar. Estos escenarios pueden generar un volumen adicional para el departamento de soporte técnico y un aprovisionamiento innecesario, además de poner en riesgo el cumplimiento y la gobernanza, por ejemplo, al aprovisionar OneDrive para la Empresa para individuos que podrían no tener permiso para compartir contenido.

Utiliza las siguientes directrices para definir planes de servicio para los usuarios:

- Los administradores deben definir "agrupaciones" de los planes de servicio que se van a ofrecer a los usuarios en función de su rol, por ejemplo, empleado de oficina frente a empleado de producción.

- Crea grupos de este modo y asigna la licencia con el plan de servicio.

- Opcionalmente, se puede definir un atributo que contenga los paquetes para los usuarios.

Importante

Las concesión de licencias basada en grupos de Microsoft Entra ID incorpora el concepto de usuarios en estado de error de licencias. En caso de que se produzcan errores relativos a las licencias, debes detectar y resolver de inmediato cualquier problema de asignación de licencias.

Administración del ciclo de vida

Si actualmente usas una herramienta, como Microsoft Identity Manager o un sistema de terceros, que se base en una infraestructura local, se recomienda descargar la asignación de la herramienta existente. En su lugar, debes implementar licencias basadas en grupos y definir una administración del ciclo de vida del grupo en función de los grupos de pertenencia dinámica.

Si el proceso existente no tiene en cuenta los nuevos empleados o los empleados que abandonan la organización, debes implementar licencias basadas en grupos de pertenencia dinámica y definir su ciclo de vida. Por último, si implementas la concesión de licencias basada en grupo sobre grupos locales que carecen de administración del ciclo de vida, considera la posibilidad de usar grupos en la nube para habilitar funcionalidades como la propiedad delegada o los grupos de pertenencia dinámica basada en atributos.

Asignación de aplicaciones con el grupo "Todos los usuarios"

Los propietarios de recursos pueden creer que el grupo Todos los usuarios solo contiene Empleados de la empresa, cuando puede que realmente contengan tanto Empleados de la empresa como Invitados. Como resultado, debes tener especial cuidado al usar el grupo Todos los usuarios para la asignación de aplicaciones y conceder acceso a recursos como aplicaciones o contenido de SharePoint.

Importante

Si el grupo Todos los usuarios está habilitado y se usa para las directivas de acceso condicional o la asignación de recursos o aplicaciones, asegúrate de proteger el grupo si no deseas que incluya a los usuarios invitados. Además, debes corregir las asignaciones de licencias creando y asignando grupos que contengan solo a los Empleados de la empresa. Por otro lado, si observas que el grupo Todos los usuarios está habilitado pero no se usa para conceder acceso a los recursos, asegúrate de que la directriz operativa de tu organización sea usar intencionadamente ese grupo (que incluye tanto a los empleados de la empresa como a los invitados).

Aprovisionamiento de usuarios automático a aplicaciones

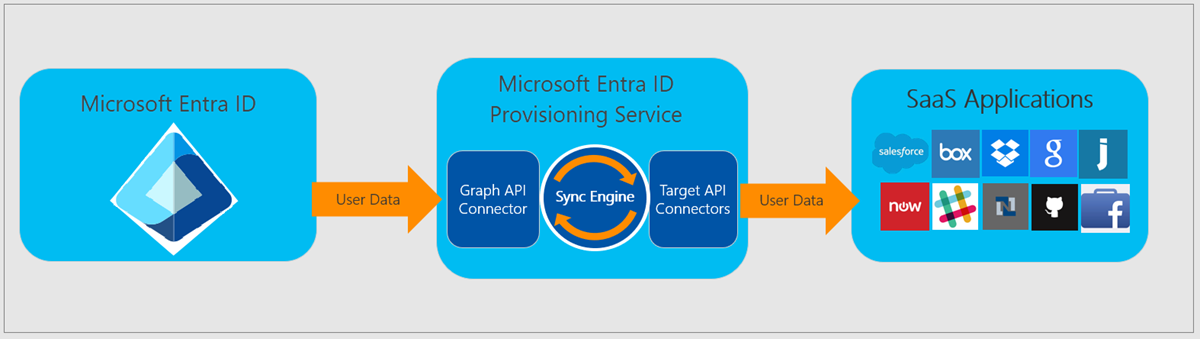

El aprovisionamiento de usuarios automático para aplicaciones es la mejor manera de crear un aprovisionamiento, desaprovisionamiento y ciclo de vida de identidades coherente entre varios sistemas.

Si actualmente estás aprovisionando aplicaciones ad hoc o usas archivos CSV, JIT o una solución local que no se encargue de administrar el ciclo de vida, te recomendamos que implementes el aprovisionamiento de aplicaciones con Microsoft Entra ID. Esta solución proporciona aplicaciones admitidas y define un patrón coherente para las aplicaciones que aún no son compatibles con Microsoft Entra ID.

Línea base del ciclo de sincronización delta de Microsoft Entra Connect

Es importante comprender el volumen de cambios de la organización y asegurarse de no tardar demasiado en tener un tiempo de sincronización predecible.

La frecuencia de sincronización diferencial predeterminada es de 30 minutos. Si la sincronización delta tarda más de 30 minutos de manera recurrente, o hay discrepancias significativas entre el rendimiento de la sincronización delta de ensayo y producción, debes investigar y revisar los factores que influyen en el rendimiento de Microsoft Entra Connect.

Lecturas recomendadas para la solución de problemas de Microsoft Entra Connect

- Preparación de los atributos del directorio para sincronizarlos con Microsoft 365 mediante la herramienta IdFix

- Microsoft Entra Connect: solucionar problemas de errores durante la sincronización

Resumen

Una infraestructura de identidad segura está conformada por cinco aspectos. Esta lista te ayudará a encontrar y adoptar rápidamente las acciones necesarias para proteger y administrar el ciclo de vida de las identidades y sus derechos en tu organización.

- Asignar propietarios a las tareas principales.

- Buscar y resolver problemas de sincronización.

- Definir una estrategia de conmutación por error para la recuperación ante desastres.

- Optimizar la administración de licencias y la asignación de aplicaciones.

- Automatizar el aprovisionamiento de usuarios a las aplicaciones.

Pasos siguientes

Empiece con las comprobaciones y las acciones de administración de la autenticación.