Investigación y respuesta a amenazas de contenedor en el portal de Microsoft Defender

Importante

Parte de la información de este artículo se refiere a un producto preliminar, que puede modificarse sustancialmente antes de su lanzamiento comercial. Microsoft no ofrece ninguna garantía expresa o implícita con respecto a la información proporcionada aquí

Las operaciones de seguridad ahora pueden investigar y responder a alertas relacionadas con contenedores casi en tiempo real y buscar actividades relacionadas con la integración de acciones de respuesta nativas de la nube y registros de investigación en el portal de Microsoft Defender. La disponibilidad de las rutas de acceso de ataque también puede ayudar a los analistas a investigar y abordar inmediatamente problemas críticos de seguridad para evitar una posible vulneración.

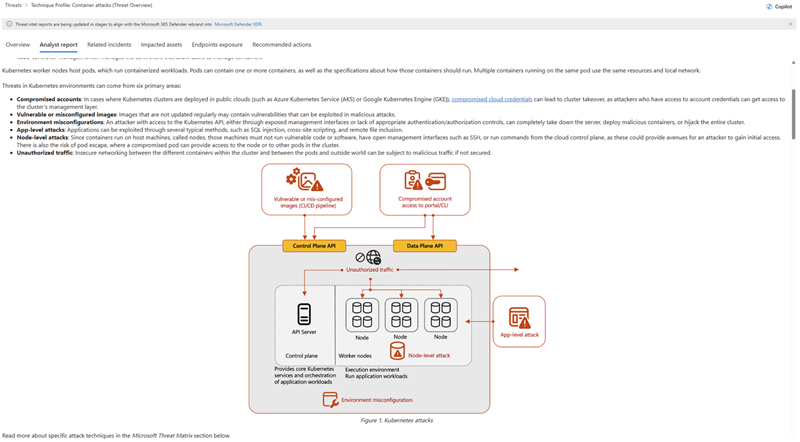

A medida que las organizaciones usan contenedores y Kubernetes en plataformas como Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS), la superficie expuesta a ataques se expande, lo que aumenta los desafíos de seguridad. Los contenedores también pueden ser dirigidos por actores de amenazas y usarse con fines malintencionados.

Los analistas del Centro de operaciones de seguridad (SOC) ahora pueden realizar un seguimiento fácil de las amenazas de contenedor con alertas casi en tiempo real y responder inmediatamente a estas amenazas mediante el aislamiento o la terminación de pods de contenedor. Esta integración permite a los analistas mitigar instantáneamente un ataque de contenedor desde su entorno con un clic.

A continuación, los analistas pueden investigar el ámbito completo del ataque con la capacidad de buscar actividades relacionadas dentro del gráfico de incidentes. También pueden aplicar acciones preventivas con la disponibilidad de posibles rutas de ataque en el gráfico de incidentes. El uso de la información de las rutas de acceso de ataque permite a los equipos de seguridad inspeccionar las rutas de acceso y evitar posibles infracciones. Además, los informes de análisis de amenazas específicos de amenazas y ataques de contenedor están disponibles para que los analistas obtengan más información y apliquen recomendaciones para la respuesta y prevención de ataques de contenedor.

Requisitos previos

Los usuarios de las plataformas AKS, EKS y GKE pueden aprovechar las acciones de respuesta en la nube, los registros de investigación relacionados con la nube y las rutas de ataque en el portal de Microsoft Defender con las siguientes licencias:

| Licencia necesaria | Acciones |

|---|---|

| Microsoft Defender para contenedores | Visualización de alertas relacionadas con contenedores Ver datos relacionados con contenedores para la investigación en pods de aislamiento de búsqueda avanzada |

| Microsoft Defender para la administración de posturas de seguridad en la nube | Visualización de rutas de ataque en el gráfico de incidentes |

| Seguridad de Microsoft Copilot | Visualización y aplicación de respuestas guiadas para investigar y corregir amenazas de contenedor |

Los siguientes Microsoft Defender para contenedores son necesarios para las acciones de respuesta en la nube en el portal de Microsoft Defender:

- Sensor de Defender

- Acceso a la API de Kubernetes

Para obtener más información sobre estos componentes, vea Configurar componentes de Microsoft Defender para contenedores.

Requisito de directiva de red

La acción aislar respuesta de pod admite la versión 1.27 del clúster de Kubernetes y versiones posteriores. También se requieren los siguientes complementos de red:

| Complemento de red | Versión mínima necesaria |

|---|---|

| Azure-NPM | 1.5.34 |

| Calicó | 3.24.1 |

| Cilio | 1.13.1 |

| NODO DE AWS | 1.15.1 |

La acción aislar la respuesta del pod requiere un agente de directivas de red para el clúster de Kubernetes. En la documentación siguiente se proporcionan pasos específicos sobre cómo instalar y comprobar las directivas de red en función de la plataforma:

- Azure Kubernetes Service: Protección del tráfico entre pods mediante directivas de red en AKS

- Motor de Google Kubernetes: control de la comunicación entre pods y servicios mediante directivas de red

- Motor de Amazon Kubernetes: limitar el tráfico de pod con directivas de red de Kubernetes

Para comprobar que se admiten los complementos de red, siga los pasos para acceder a los Cloud Shell de la plataforma y compruebe los complementos de red en la sección Solución de problemas.

La acción de respuesta del pod de finalización funciona independientemente de la presencia de una directiva de red.

Permissions

Para realizar cualquiera de las acciones de respuesta, los usuarios deben tener los siguientes permisos para Microsoft Defender for Cloud en el Microsoft Defender XDR control de acceso unificado basado en rol:

| Nombre del permiso | Nivel |

|---|---|

| Alertas | Administrar |

| Respuesta | Administrar |

Para obtener más información sobre estos permisos, consulte Permisos en Microsoft Defender XDR control de acceso basado en rol unificado (RBAC).

Investigación de amenazas de contenedor

Para investigar las amenazas de contenedor en el portal de Microsoft Defender:

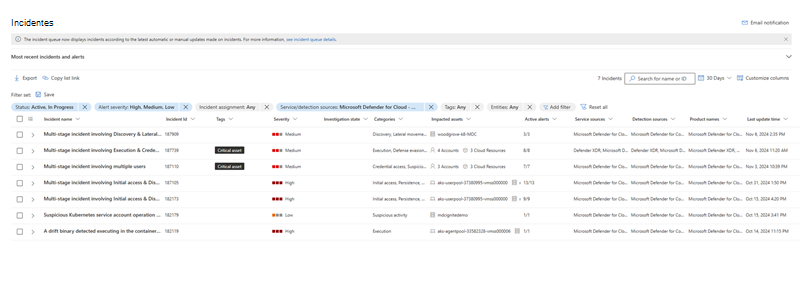

- Seleccione Investigación & respuesta > Incidentes y alertas en el menú de navegación izquierdo para abrir las colas de incidentes o alertas.

- En la cola, seleccione Filtrar y elija Microsoft Defender para Cloud > Microsoft Defender for Containers en Origen del servicio.

- En el gráfico de incidentes, seleccione la entidad pod/service/cluster que necesita investigar. Seleccione Detalles del servicio Kubernetes, Detalles del pod de Kubernetes, Detalles del clúster de Kubernetes o Detalles del Registro de contenedor para ver información relevante sobre el servicio, pod o registro.

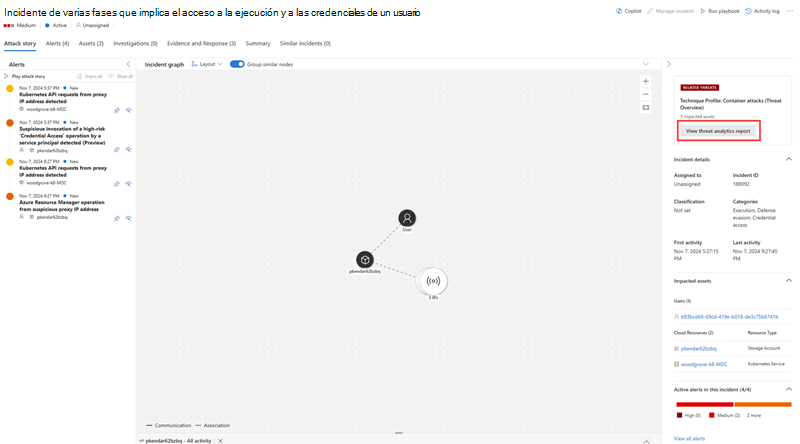

Con los informes de análisis de amenazas , los analistas pueden usar la inteligencia sobre amenazas de investigadores expertos en seguridad de Microsoft para obtener información sobre los actores de amenazas activos y las campañas que aprovechan los contenedores, las nuevas técnicas de ataque que pueden afectar a los contenedores y las amenazas frecuentes que afectan a los contenedores.

Acceso a informes de análisis de amenazas desde Análisis de amenazas de Inteligencia >de amenazas. También puede abrir un informe específico desde la página de incidentes seleccionando Ver informe de análisis de amenazas en Amenazas relacionadas en el panel del lado del incidente.

Los informes de análisis de amenazas también contienen métodos pertinentes de mitigación, recuperación y prevención que los analistas pueden evaluar y aplicar a su entorno. El uso de la información en los informes de análisis de amenazas ayuda a los equipos de SOC a defender y proteger su entorno frente a ataques de contenedor. Este es un ejemplo de un informe de analista sobre un ataque de contenedor.

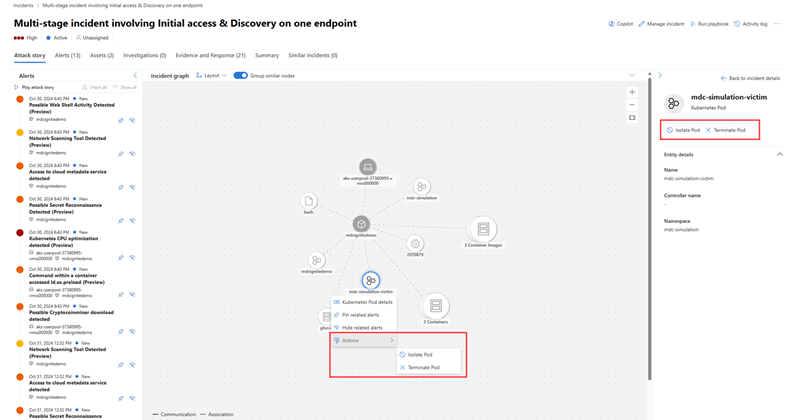

Respuesta a amenazas de contenedor

Puede aislar o finalizar un pod una vez que determine que un pod está en peligro o malintencionado. En el gráfico de incidentes, seleccione el pod y, a continuación, vaya a Acciones para ver las acciones de respuesta disponibles. También puede encontrar estas acciones de respuesta en el panel del lado de la entidad.

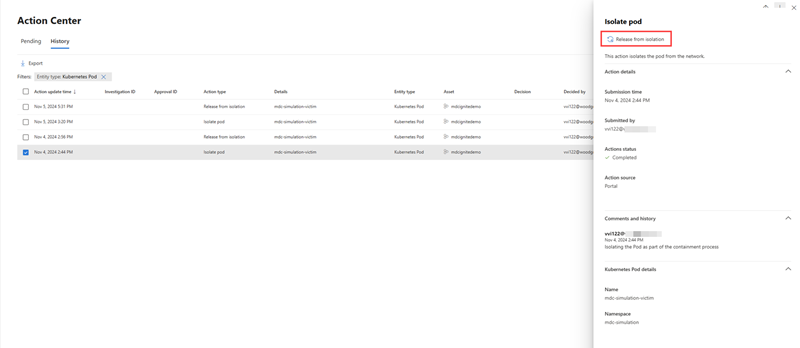

Puede liberar un pod del aislamiento con la acción liberar de aislamiento una vez completada la investigación. Esta opción aparece en el panel lateral de los pods aislados.

Los detalles de todas las acciones de respuesta se pueden ver en el Centro de acciones. En la página Centro de acciones, seleccione la acción de respuesta que desea inspeccionar para ver más información sobre la acción como en qué entidad se actuó, cuándo se realizó la acción y ver los comentarios sobre la acción. En el caso de los pods aislados, la acción de liberación del aislamiento también está disponible en el panel de detalles del Centro de acciones.

Búsqueda de actividades relacionadas con contenedores

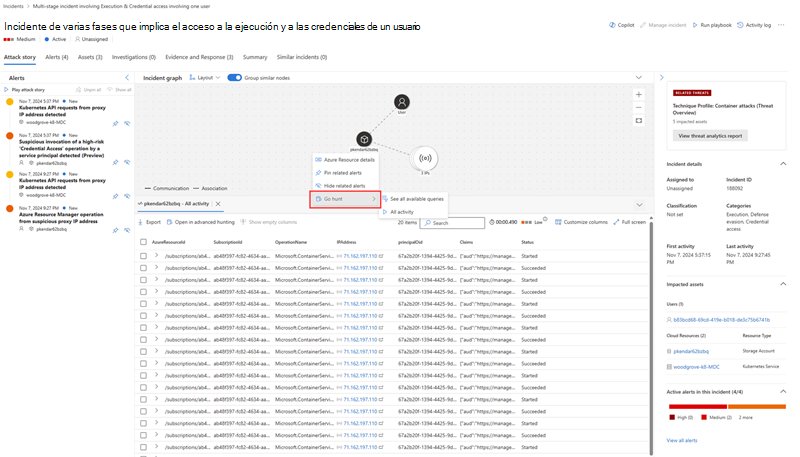

Para determinar el ámbito completo de un ataque de contenedor, puede profundizar la investigación con la acción De búsqueda de Go disponible en el gráfico de incidentes. Puede ver inmediatamente todos los eventos y actividades de proceso relacionados con incidentes relacionados con contenedores desde el gráfico de incidentes.

En la página Búsqueda avanzada , puede ampliar la búsqueda de actividades relacionadas con contenedores mediante las tablas CloudProcessEvents y CloudAuditEvents .

La tabla CloudProcessEvents contiene información sobre eventos de proceso en entornos hospedados en varias nubes, como Azure Kubernetes Service, Amazon Elastic Kubernetes Service y Google Kubernetes Engine.

La tabla CloudAuditEvents contiene eventos de auditoría en la nube de plataformas en la nube protegidas por Microsoft Defender for Cloud. También contiene registros de Kubeaudit, que contienen información sobre eventos relacionados con Kubernetes.

Solucionar problemas

En la sección siguiente se abordan los problemas que se pueden encontrar al investigar y responder a amenazas de contenedor.

La acción aislar pod no está disponible

Si la acción aislar pod está atenuada, debe comprobar que tiene los permisos necesarios para realizar esta acción. Consulte la sección Permisos para comprobar y validar que tiene los permisos correctos.

Consulte Permisos en Microsoft Defender XDR control de acceso basado en rol unificado (RBAC) para obtener más información.

Error en la acción aislar pod

- Compruebe la versión del clúster de Kubernetes. La acción aislar pod admite clústeres de Kubernetes de la versión 1.27 y posteriores.

- Compruebe que usa los complementos de red necesarios y que coincide con las versiones mínimas admitidas. Para comprobar los complementos, acceda a la Cloud Shell en la plataforma y ejecute el comando para comprobar los complementos de red.

- Asegúrese de que el pod de destino está en un estado válido o activo.

Obtenga información sobre cómo acceder a la Cloud Shell y comprobar los complementos de red siguiendo estos pasos en función de la plataforma:

En Microsoft Azure

Inicie sesión en el Azure Portal vaya al clúster.

Encima de información esencial , seleccione el botón Conectar y siga las instrucciones.

El Cloud Shell se abre en la parte inferior del explorador. En la interfaz de la línea de comandos, ejecute el siguiente comando para comprobar los complementos de red:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Los resultados deben mencionar cualquiera de los complementos especificados en el requisito de directiva de red. Una línea vacía significa que el complemento compatible no está instalado.

En Google Cloud Platform

Navegue por el clúster en Google Cloud Portal.

Seleccione Conectar encima del nombre del clúster. En la ventana pequeña que aparece, copie el siguiente comando y ejecútelo en el terminal local.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

También puede elegir Ejecutar en Cloud Shell para ejecutar una sesión de shell que se abra en la parte inferior del explorador. Puede copiar el comando en la interfaz para comprobar los complementos de red.

Los resultados deben mencionar cualquiera de los complementos especificados en el requisito de directiva de red. Una línea vacía significa que el complemento compatible no está instalado.

En Amazon Web Services

Vaya al clúster en AWS Cloud Portal.

Seleccione CloudShell en la esquina superior derecha. Se abre una sesión de Cloud Shell en la parte inferior del explorador, que proporciona una interfaz de línea de comandos para administrar los recursos de AWS.

Conéctese al clúster mediante la ejecución del siguiente comando:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Nota:

Asegúrese de que el nodo aws se elimine o deshabilite para los complementos Calico y Cilium.

Error en la acción finalizar pod

Debe confirmar que el estado del pod de destino es activo o válido. Para comprobar si el pod está activo, ejecute el siguiente comando en el Cloud Shell:

kubectl get pod <pod-name>