Bloquear aplicaciones vulnerables

Se aplica a:

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender para el plan 2 de servidores

Nota:

Para usar esta característica necesitará Administración de vulnerabilidades de Microsoft Defender independiente o si ya es un cliente de Microsoft Defender para punto de conexión Plan 2, el Administración de vulnerabilidades de Defender complemento.

La corrección de vulnerabilidades tarda tiempo y puede depender de las responsabilidades y los recursos del equipo de TI. Los administradores de seguridad pueden reducir temporalmente el riesgo de una vulnerabilidad realizando acciones inmediatas para bloquear todas las versiones vulnerables conocidas actualmente de una aplicación, hasta que se complete la solicitud de corrección. La opción bloquear proporciona a los equipos de TI tiempo para aplicar revisiones a la aplicación sin que los administradores de seguridad se preocupen de que las vulnerabilidades se aprovecharán mientras tanto.

Al realizar los pasos de corrección sugeridos por una recomendación de seguridad, los administradores de seguridad con los permisos adecuados pueden realizar una acción de mitigación y bloquear las versiones vulnerables de una aplicación. Los indicadores de archivo de riesgo (IOC) se crean para cada uno de los archivos ejecutables que pertenecen a versiones vulnerables de esa aplicación. Microsoft Defender Antivirus aplica entonces bloques en los dispositivos que están en el ámbito especificado.

Sugerencia

¿Sabía que puede probar todas las características de Administración de vulnerabilidades de Microsoft Defender de forma gratuita? Obtenga información sobre cómo registrarse para obtener una evaluación gratuita.

Bloquear o advertir la acción de mitigación

La acción de bloque está diseñada para impedir que se ejecuten todas las versiones vulnerables instaladas de la aplicación en su organización. Por ejemplo, si hay una vulnerabilidad activa de día cero, puede impedir que los usuarios ejecuten el software afectado mientras determina las opciones de solución de errores.

La acción de advertencia está pensada para enviar una advertencia a los usuarios cuando abran versiones vulnerables de la aplicación. Los usuarios pueden optar por omitir la advertencia y acceder a la aplicación para los inicios posteriores.

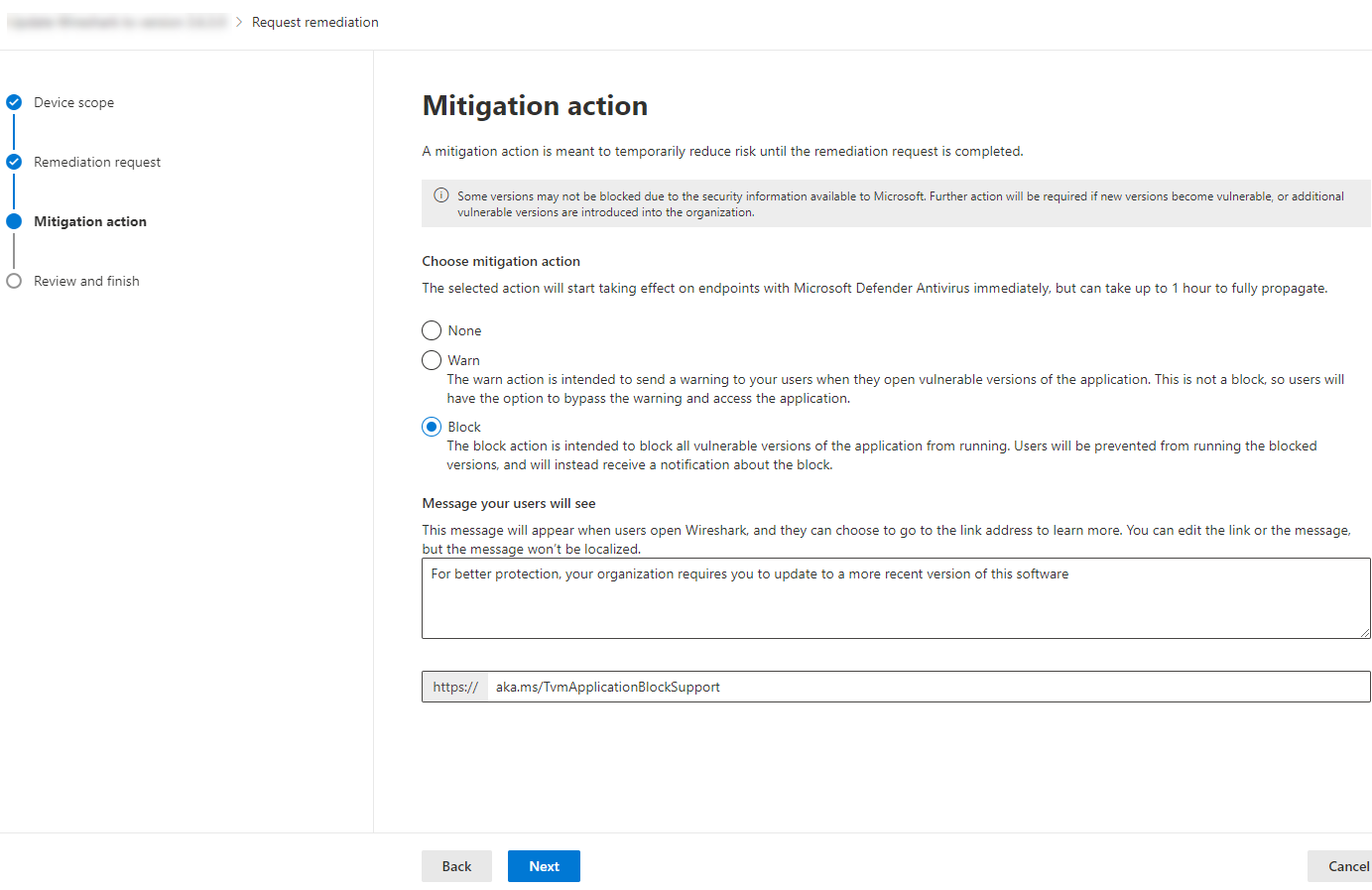

Para ambas acciones, puede personalizar el mensaje que ven los usuarios. Por ejemplo, puede animarles a instalar la versión más reciente. Además, puede proporcionar una dirección URL personalizada a la que navegan los usuarios cuando seleccionan la notificación. Tenga en cuenta que el usuario debe seleccionar el cuerpo de la notificación del sistema para navegar a la dirección URL personalizada. Esto se puede usar para proporcionar detalles adicionales específicos de la administración de aplicaciones en su organización.

Nota:

Las acciones de bloqueo y advertencia se aplican normalmente en un par de minutos, pero pueden tardar hasta 3 horas.

Requisitos mínimos

- Microsoft Defender Antivirus (modo activo): la detección de eventos de ejecución de archivos y bloqueo requiere que Microsoft Defender Antivirus esté habilitado en modo activo. Por diseño, el modo pasivo y EDR en modo de bloque no pueden detectar ni bloquear en función de la ejecución de archivos. Para más información, consulte Implementación de Microsoft Defender Antivirus.

- Protección entregada en la nube (habilitada): para obtener más información, consulte Administración de la protección basada en la nube.

- Permitir o bloquear el archivo (activado): vaya a Configuración>Puntos de conexiónCaracterísticas >avanzadas>Permitir o bloquear archivo. Para más información, consulte Características avanzadas.

Requisitos de versión

- La versión de cliente de Antimalware debe ser 4.18.1901.x o posterior.

- La versión del motor debe ser 1.1.16200.x o posterior.

- Compatible con dispositivos Windows 10, versión 1809 o posterior, con las actualizaciones de Windows más recientes instaladas.

- Admite Windows Server versiones 2022, 2019, 2016, 2012 R2 y 2008 R2 SP1.

Permissions

- Si usa el control de acceso basado en rol (RBAC), debe tener asignado el permiso Administración de amenazas y vulnerabilidades: control de aplicaciones .

- Si no ha activado RBAC, debe tener asignado uno de los siguientes roles de Microsoft Entra: Administrador de seguridad o Administrador global. Para más información sobre los permisos, vaya a Permisos básicos.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. El uso de cuentas con permisos inferiores ayuda a mejorar la seguridad de su organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Cómo bloquear aplicaciones vulnerables

Vaya a Recomendaciones de administración> devulnerabilidades en el portal de Microsoft Defender.

Seleccione una recomendación de seguridad para ver un control flotante con más información.

Seleccione Solicitar corrección.

Seleccione si desea aplicar la corrección y mitigación a todos los grupos de dispositivos o solo a algunos.

Seleccione las opciones de corrección en la página Solicitud de corrección . Las opciones de corrección son actualización de software, desinstalación de software y atención necesarias.

Elija una fecha de vencimiento de corrección y seleccione Siguiente.

En Acción de mitigación, seleccione Bloquear o Advertir. Una vez que envíe una acción de mitigación, se aplicará inmediatamente.

Revise las selecciones que realizó y envíe la solicitud. En la página final, puede elegir ir directamente a la página de corrección para ver el progreso de las actividades de corrección y ver la lista de aplicaciones bloqueadas.

Nota:

A partir del 3 de diciembre de 2024, espera ver una reducción en el número de indicadores de archivo creados por nuevas directivas de bloque de aplicaciones. Para reducir el uso actual del indicador, desbloquee las aplicaciones bloqueadas y cree nuevas directivas de bloque.

En función de los datos disponibles, las acciones de bloque surten efecto en los puntos de conexión que tienen Microsoft Defender Antivirus. Microsoft Defender para punto de conexión realiza el mejor esfuerzo posible para impedir que se ejecuten las aplicaciones o versiones vulnerables aplicables.

Si se encuentran vulnerabilidades adicionales en una versión diferente de una aplicación, obtendrá una nueva recomendación de seguridad que le pedirá que actualice la aplicación y puede optar por bloquear también esta versión diferente.

No se admite el bloqueo

Si no ve la opción de mitigación al solicitar una corrección, se debe a que actualmente no se admite la capacidad de bloquear la aplicación. Entre las recomendaciones que no incluyen acciones de mitigación se incluyen:

- Aplicaciones de Microsoft

- Recomendaciones relacionadas con sistemas operativos

- Recomendaciones relacionadas con aplicaciones para macOS y Linux

- Aplicaciones en las que Microsoft no tiene información suficiente o una alta confianza para bloquear

- Aplicaciones de Microsoft Store, que no se pueden bloquear porque están firmadas por Microsoft

Si intenta bloquear una aplicación y no funciona, es posible que haya alcanzado la capacidad máxima del indicador. Si es así, puede eliminar indicadores antiguos Más información sobre los indicadores.

Ver las actividades de corrección

Después de enviar la solicitud, vaya aActividades decorrección> de administración > de vulnerabilidadespara ver la actividad de corrección recién creada.

Filtrar por tipo de mitigación: bloquear o advertir para ver todas las actividades relacionadas con acciones de bloqueo o advertencia.

Se trata de un registro de actividad y no del estado de bloque actual de la aplicación. Seleccione la actividad pertinente para ver un panel flotante con detalles como la descripción de la corrección, la descripción de mitigación y el estado de corrección del dispositivo:

Visualización de aplicaciones bloqueadas

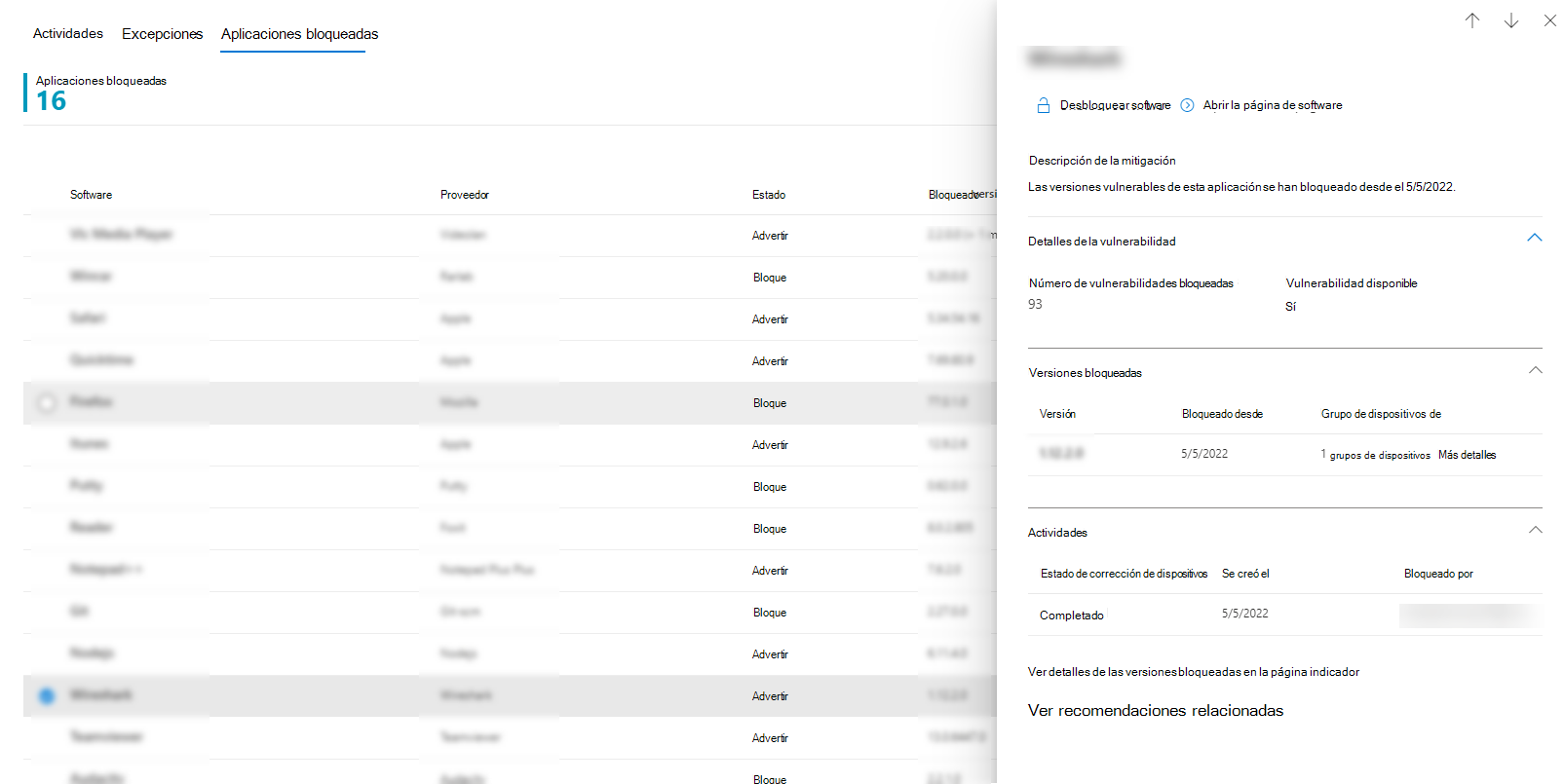

Busque la lista de aplicaciones bloqueadas en la pestaña Corrección>de aplicaciones bloqueadas :

Seleccione una aplicación bloqueada para ver un control flotante con detalles sobre el número de vulnerabilidades, si hay vulnerabilidades disponibles, versiones bloqueadas y actividades de corrección.

La opción Ver los detalles de las versiones bloqueadas en la página Indicador le lleva a la páginaIndicadores> depuntos de conexiónde configuración>, donde puede ver los hashes de archivo y las acciones de respuesta.

Nota:

Si usa la API Indicators con consultas de indicadores mediante programación como parte de los flujos de trabajo, tenga en cuenta que la acción de bloque proporcionará resultados adicionales.

Actualmente, algunas detecciones relacionadas con las directivas de advertencia pueden aparecer como malware activo en Microsoft Defender XDR o Microsoft Intune. Este comportamiento se corregirá en una próxima versión.

También puede desbloquear software o abrir página de software:

Desbloquear aplicaciones

Seleccione una aplicación bloqueada para ver la opción Desbloquear software en el control flotante.

Después de desbloquear una aplicación, actualice la página para verla eliminada de la lista. Una aplicación puede tardar hasta 3 horas en desbloquearse y volver a ser accesible para los usuarios.

Experiencia de los usuarios para aplicaciones bloqueadas

Cuando los usuarios intentan acceder a una aplicación bloqueada, reciben un mensaje que les informa de que la aplicación era de su organización. Este mensaje es personalizable.

En el caso de las aplicaciones en las que se aplicó la opción de mitigación de advertencia, los usuarios reciben un mensaje en el que se les informa de que su organización ha bloqueado la aplicación. El usuario tiene la opción de omitir el bloque para los inicios posteriores; para ello, elija "Permitir". Esta opción solo es temporal y la aplicación se bloqueará de nuevo después de un tiempo.

Nota:

Si su organización ha implementado la directiva de grupo DisableLocalAdminMerge, puede experimentar instancias en las que permitir una aplicación no surte efecto. Este comportamiento se corregirá en una próxima versión.

Actualización del usuario final de aplicaciones bloqueadas

Una pregunta frecuente es cómo actualiza un usuario final una aplicación bloqueada? El bloque se aplica bloqueando el archivo ejecutable. Algunas aplicaciones, como Firefox, se basan en un ejecutable de actualización independiente, que no se bloqueará con esta característica. En otros casos, cuando la aplicación requiere que se actualice el archivo ejecutable principal, se recomienda implementar el bloque en modo de advertencia (para que el usuario final pueda omitir el bloque) o el usuario final pueda eliminar la aplicación (si no hay información vital almacenada en el cliente) y volver a instalar la aplicación.