Investigación del correo electrónico malintencionado que se entregó en Microsoft 365

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

Las organizaciones de Microsoft 365 que Microsoft Defender para Office 365 incluyen en su suscripción o compran como complemento tienen Explorador (también conocido como Explorador de amenazas) o detecciones en tiempo real. Estas características son herramientas eficaces casi en tiempo real para ayudar a los equipos de Operaciones de seguridad (SecOps) a investigar y responder a las amenazas. Para obtener más información, consulte Acerca del Explorador de amenazas y Detecciones en tiempo real en Microsoft Defender para Office 365.

El Explorador de amenazas y las detecciones en tiempo real le permiten investigar actividades que ponen en riesgo a las personas de su organización y tomar medidas para proteger su organización. Por ejemplo:

- Busque y elimine mensajes.

- Identifique la dirección IP de un remitente de correo electrónico malintencionado.

- Inicie un incidente para una investigación más detallada.

En este artículo se explica cómo usar el Explorador de amenazas y las detecciones en tiempo real para buscar correo electrónico malintencionado en buzones de correo de destinatarios.

Sugerencia

Para ir directamente a los procedimientos de corrección, consulte Corrección del correo electrónico malintencionado entregado en Office 365.

Para ver otros escenarios de correo electrónico con el Explorador de amenazas y las detecciones en tiempo real, consulte los artículos siguientes:

¿Qué necesita saber antes de empezar?

El Explorador de amenazas se incluye en Defender para Office 365 Plan 2. Las detecciones en tiempo real se incluyen en el plan 1 de Defender para Office:

- Las diferencias entre el Explorador de amenazas y las detecciones en tiempo real se describen en Acerca del Explorador de amenazas y Detecciones en tiempo real en Microsoft Defender para Office 365.

- Las diferencias entre Defender para Office 365 plan 2 y el plan 1 de Defender para Office se describen en la hoja de referencia rápida del plan 1 frente al plan 2 de Defender para Office 365.

Para las propiedades de filtro que requieren que seleccione uno o varios valores disponibles, el uso de la propiedad en la condición de filtro con todos los valores seleccionados tiene el mismo resultado que no usar la propiedad en la condición de filtro.

Para obtener permisos y requisitos de licencia para el Explorador de amenazas y las detecciones en tiempo real, consulte Permisos y licencias para el Explorador de amenazas y las detecciones en tiempo real.

Búsqueda de correo electrónico sospechoso que se ha entregado

Siga uno de los pasos siguientes para abrir el Explorador de amenazas o las detecciones en tiempo real:

- Explorador de amenazas: en el portal de Defender de https://security.microsoft.com, vaya a Email &Exploradorde seguridad>. O bien, para ir directamente a la página Explorador , use https://security.microsoft.com/threatexplorerv3.

- Detecciones en tiempo real: en el portal de Defender en https://security.microsoft.com, vaya a Email &Detecciones en tiempo real de seguridad>. O bien, para ir directamente a la página Detecciones en tiempo real , use https://security.microsoft.com/realtimereportsv3.

En la página Explorador o Detecciones en tiempo real , seleccione una vista adecuada:

- Explorador de amenazas: compruebe que está seleccionada la vista Todo el correo electrónico .

- Detecciones en tiempo real: compruebe que la vista Malware está seleccionada o seleccione la vista Phish.

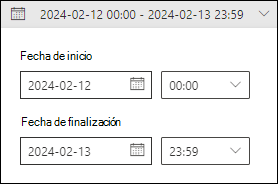

Seleccione el intervalo de fecha y hora. El valor predeterminado es ayer y hoy.

Cree una o varias condiciones de filtro con algunas o todas las siguientes propiedades y valores de destino. Para obtener instrucciones completas, consulte Filtros de propiedades en el Explorador de amenazas y Detecciones en tiempo real. Por ejemplo:

Acción de entrega: acción realizada en un correo electrónico debido a directivas o detecciones existentes. Los valores útiles son:

- Entregado: Email entrega a la Bandeja de entrada del usuario u otra carpeta donde el usuario puede acceder al mensaje.

- No deseado: Email entrega a la carpeta de Email no deseado del usuario o a la carpeta Elementos eliminados, donde el usuario puede acceder al mensaje.

- Bloqueado: Email mensajes que se pusieron en cuarentena, que no se entregaron correctamente o que se quitaron.

Ubicación de entrega original: donde el correo electrónico fue antes de cualquier acción automática o manual posterior a la entrega por parte del sistema o los administradores (por ejemplo, ZAP o movido a cuarentena). Los valores útiles son:

- Carpeta elementos eliminados

- Eliminado: el mensaje se perdió en algún lugar del flujo de correo.

- Error: el mensaje no pudo llegar al buzón de correo.

- Bandeja de entrada o carpeta

- Carpeta de correo no deseado

- Local o externo: el buzón no existe en la organización de Microsoft 365.

- Cuarentena

- Desconocido: por ejemplo, después de la entrega, una regla bandeja de entrada movió el mensaje a una carpeta predeterminada (por ejemplo, Borrador o Archivo) en lugar de a la bandeja de entrada o a la carpeta de Email no deseado.

Última ubicación de entrega: donde el correo electrónico terminó después de las acciones automáticas o manuales posteriores a la entrega por parte del sistema o los administradores. Los mismos valores están disponibles en la ubicación de entrega original.

Direccionalidad: los valores válidos son:

- Entrantes

- Dentro de la organización

- Salida

Esta información puede ayudar a identificar la suplantación y la suplantación. Por ejemplo, los mensajes de los remitentes de dominio internos deben ser intra-org, no entrantes.

Acción adicional: Los valores válidos son:

- Corrección automatizada (Defender para Office 365 plan 2)

- Entrega dinámica: para obtener más información, vea Entrega dinámica en directivas de datos adjuntos seguros.

- Corrección manual

- Ninguna

- Versión de cuarentena

- Reprocesado: el mensaje se identificó con carácter retroactivo como correcto.

- ZAP: para obtener más información, vea Purga automática de cero horas (ZAP) en Microsoft Defender para Office 365.

Invalidación principal: si la configuración de la organización o el usuario permite o bloquea mensajes que de otro modo se habrían bloqueado o permitido. Los valores son:

- Permitido por la directiva de la organización

- Permitido por la directiva de usuario

- Bloqueado por la directiva de la organización

- Bloqueado por la directiva de usuario

- Ninguna

La propiedad de origen de invalidación principal refina aún más estas categorías.

Origen de invalidación principal Tipo de configuración de usuario o directiva de organización que permitió o bloqueó los mensajes que, de lo contrario, se habrían bloqueado o permitido. Los valores son:

- Filtro de terceros

- Administración viaje en el tiempo iniciado

- Bloque de directivas antimalware por tipo de archivo: filtro de datos adjuntos comunes en directivas antimalware

- Configuración de directivas antispam

- Directiva de conexión: Configurar el filtrado de conexiones

- Regla de transporte de Exchange (regla de flujo de correo)

- Modo exclusivo (invalidación de usuario):la opción Solo confiar en el correo electrónico de las direcciones de la lista De remitentes y dominios seguros y listas de correo seguro en la colección de listas seguras de un buzón.

- Filtrado omitido debido a la organización local

- Filtro de región IP de la directiva: el filtro De estos países en directivas contra correo no deseado.

- Filtro de idioma de la directiva: el filtro Contiene idiomas específicos en las directivas contra correo no deseado.

- Simulación de suplantación de identidad : Configurar simulaciones de suplantación de identidad de terceros en la directiva de entrega avanzada

- Versión de cuarentena: liberación del correo electrónico en cuarentena

- Buzón de SecOps: configurar buzones de SecOps en la directiva de entrega avanzada

- Lista de direcciones del remitente (Administración Invalidación): lista de remitentes permitidos o lista de remitentes bloqueados en directivas contra correo no deseado.

- Lista de direcciones del remitente (invalidación de usuario): direcciones de correo electrónico del remitente en la lista remitentes bloqueados de la colección de listas seguras de un buzón.

- Lista de dominios de remitente (Administración Invalidación): lista de dominios permitidos o lista de dominios bloqueados en directivas contra correo no deseado.

- Lista de dominios de remitente (invalidación de usuario): dominios de remitente en la lista Remitentes bloqueados de la colección de listas seguras de un buzón.

- Bloque de archivos permitir/bloquear lista de inquilinos: crear entradas de bloque para archivos

- Bloque de direcciones de correo electrónico de remitente de lista de permitidos o bloqueados de inquilinos: creación de entradas de bloque para dominios y direcciones de correo electrónico

- Bloque de suplantación de lista de permitidos o bloqueados de inquilinos: crear entradas de bloque para remitentes suplantados

- Bloque de direcciones URL de lista de bloques o permitidos de inquilinos: creación de entradas de bloque para direcciones URL

- Lista de contactos de confianza (invalidación de usuario): la opción Confiar en el correo electrónico de mis contactos en la colección de listas seguras de un buzón.

- Bloque de archivos permitir/bloquear lista de inquilinos: crear entradas de bloque para archivos

- Dominio de confianza (invalidación de usuario): dominios de remitente en la lista Remitentes seguros de la colección de listas seguras de un buzón.

- Destinatario de confianza (invalidación de usuario): direcciones de correo electrónico de destinatario o dominios de la lista Destinatarios seguros de la colección de listas seguras de un buzón de correo.

- Solo remitentes de confianza (invalidación de usuario):solo Listas seguro: solo se entregará el correo de personas o dominios de la lista de remitentes seguros o la lista de destinatarios seguros a la configuración bandeja de entrada de la colección de listas seguras de un buzón.

Invalidar origen: los mismos valores disponibles que el origen de invalidación principal.

Sugerencia

En la pestaña Email (vista) del área de detalles de las vistas Todo el correo electrónico, Malware y Phish, las columnas de invalidación correspondientes se denominan Invalidaciones del sistema y Origen de invalidaciones del sistema.

Amenaza de dirección URL: los valores válidos son:

- Malware

- Suplantación de identidad

- Correo no deseado

Cuando haya terminado de configurar los filtros de fecha y hora y propiedades, seleccione Actualizar.

La pestaña Email (ver) del área de detalles de las vistas Todo el correo electrónico, Malware o Phish contiene los detalles que necesita para investigar el correo electrónico sospechoso.

Por ejemplo, use las columnas Acción de entrega, Ubicación de entrega original y Última ubicación de entrega en la pestaña Email (vista) para obtener una imagen completa de dónde fueron los mensajes afectados. Los valores se explicaron en el paso 4.

Use ![]() Exportar para exportar de forma selectiva hasta 200 000 resultados filtrados o sin filtrar a un archivo CSV.

Exportar para exportar de forma selectiva hasta 200 000 resultados filtrados o sin filtrar a un archivo CSV.

Corrección del correo electrónico malintencionado que se ha entregado

Después de identificar los mensajes de correo electrónico malintencionados que se entregaron, puede quitarlos de los buzones de correo del destinatario. Para obtener instrucciones, consulte Corrección del correo electrónico malintencionado entregado en Microsoft 365.

Artículos relacionados

Corregir el correo electrónico malintencionado entregado en Office 365