Consideraciones para integrar servicios de seguridad que no son de Microsoft con Microsoft 365

Aunque Microsoft proporciona una plataforma completa para la seguridad del correo electrónico, entendemos que algunos clientes adoptan una estrategia de defensa en profundidad para la seguridad del correo electrónico mediante la adición de un servicio de seguridad de terceros (que no es de Microsoft). Hay dos consideraciones para incorporar servicios de seguridad que no son de Microsoft con Microsoft 365:

Si el servicio que no es de Microsoft aumenta la posición de seguridad de su organización y los inconvenientes para hacerlo. Por ejemplo:

- Más costo.

- Más complejidad.

- La tasa de falsos positivos (elementos buenos marcados como malos) aumenta a medida que se agregan más productos.

- Cómo el servicio de seguridad que no es de Microsoft integra de un extremo a otro. Por ejemplo:

- El servicio que no es de Microsoft debe proporcionar una experiencia de usuario que no requiera que los usuarios piensen qué cuarentena usar.

- El servicio que no es de Microsoft debe integrarse con los procesos y herramientas de Operaciones de seguridad (SecOps) existentes. Por ejemplo, información de seguridad y administración de eventos (SIEM), orquestación de seguridad, automatización y respuesta (SOAR), etc.

Nota:

Email seguridad es un espacio adversario. Con el aumento de los kits de ataque y phishing de mercancías, los ataques evolucionan y se transforman rápidamente. Es por eso que Microsoft Defender para Office 365 forma parte de Microsoft Defender XDR, nuestro enfoque multicapa, anterior a la vulneración y posterior a la ciberseguridad empresarial.

Independientemente de cuántas capas de protección de correo electrónico existan, la protección total nunca llega al 100 %.

Cómo examina y actúa el servicio que no es de Microsoft en los mensajes de correo electrónico. Normalmente, los servicios de seguridad que no son de Microsoft sugieren las tres opciones de integración siguientes, y no todas estas opciones son igualmente compatibles con Microsoft en este momento.

Integración a través del enrutamiento de correo DNS (el registro MX apunta al servicio que no es de Microsoft)

Esta configuración se trata en detalle en Filtrado mejorado para conectores en Exchange Online y es totalmente compatible con Microsoft. Email proveedores de seguridad que admiten la cadena recibida autenticada (ARC) funcionan mejor, pero hay limitaciones. Por ejemplo, evite usar vínculos seguros para comprobar y encapsular vínculos con un servicio que no sea de Microsoft que también reescriba vínculos. El ajuste de vínculos dobles puede impedir que vínculos seguros validen el estado del vínculo, detonen vínculos para amenazas y puedan desencadenar vínculos de uso único. Se recomienda deshabilitar la característica de ajuste de vínculos en el servicio que no es de Microsoft.

Para más información sobre esta configuración, consulte Administración del flujo de correo mediante un servicio en la nube de terceros con Exchange Online.

Integración a través de Microsoft Graph API

Algunos servicios que no son de Microsoft se autentican y usan microsoft Graph API para examinar los mensajes después de entregarlos a los buzones de usuario. Esta configuración también permite que el servicio que no es de Microsoft quite los mensajes que creen que son malintencionados o no deseados. Normalmente, esta configuración requiere acceso total a los buzones por parte del servicio que no es de Microsoft. Asegúrese de comprender las prácticas de seguridad y soporte técnico del servicio que no es de Microsoft antes de conceder este permiso.

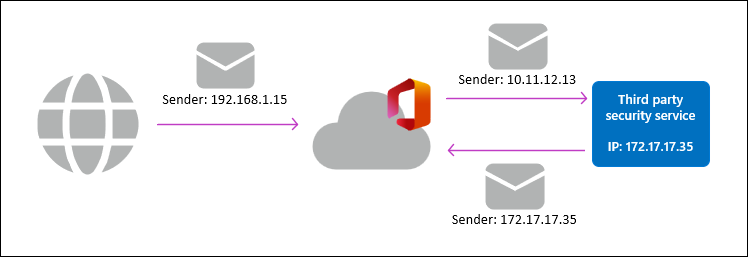

Integración a través del enrutamiento de correo de entrada y salida

Esta configuración permite que el registro MX apunte a Microsoft 365. Sin embargo, el servicio que no es de Microsoft funciona después de la protección y el procesamiento de correo electrónico de Microsoft 365, como se muestra en el diagrama siguiente:

Sugerencia

El filtrado mejorado para conectores no funciona con esta configuración. El filtrado mejorado para conectores está diseñado para escenarios en los que el servicio que no es de Microsoft es anterior a Microsoft 365, como se explicó anteriormente en la sección Integración a través del enrutamiento de correo DNS . El servicio que no es de Microsoft antes de Microsoft 365 permite que funcione la pila de protección de correo electrónico completa, a la vez que evita de forma inteligente la suplantación de falsos positivos relacionados con la infraestructura de envío del servicio que no es de Microsoft. No puede usar el filtrado mejorado para conectores para confiar inherentemente en todos los mensajes de direcciones IP de Microsoft 365.

Esta configuración requiere que el mensaje deje el límite de servicio de Microsoft 365. Cuando el mensaje vuelve del servicio que no es de Microsoft, Microsoft 365 lo trata como un mensaje completamente nuevo. Este comportamiento da como resultado los siguientes problemas y complejidades:

Los mensajes se cuentan dos veces en la mayoría de las herramientas de informes, como Explorer (Explorador de amenazas), Búsqueda avanzada y investigación y respuesta automatizadas (AIR). Este comportamiento dificulta la correlación adecuada del veredicto y las acciones del mensaje.

Dado que es probable que los mensajes que vuelven a Microsoft 365 no cumplan las comprobaciones de autenticación por correo electrónico, es posible que los mensajes se identifiquen como suplantación de identidad (falsos positivos). Algunos servicios que no son de Microsoft recomiendan usar reglas de flujo de correo (reglas de transporte) o filtrado de conexiones IP para solucionar este problema, pero puede provocar que se entreguen falsos negativos.

Quizás lo más importante es que el aprendizaje automático en Defender para Office 365 no funciona de la forma más eficaz posible. Los algoritmos de aprendizaje automático se basan en datos precisos para tomar decisiones sobre el contenido. Los datos incoherentes o modificados pueden afectar negativamente al proceso de aprendizaje, lo que conduce a una disminución de la eficacia general de Defender para Office 365. Algunos ejemplos son:

- Reputación: con el tiempo, los modelos de aprendizaje automático detectan los elementos asociados con contenido bueno y incorrecto (direcciones IP, dominios de envío, direcciones URL, etc.). Cuando los mensajes devuelven desde el servicio que no es de Microsoft, las direcciones IP de envío iniciales no se conservan y pueden reducir la eficacia de las direcciones IP al representar un veredicto correcto. Este comportamiento también puede afectar a los envíos, que se describen en el punto 3 más adelante.

- Modificaciones del contenido del mensaje: muchos servicios de seguridad de correo electrónico agregan encabezados de mensaje, agregan declinaciones de responsabilidades, modifican el contenido del cuerpo del mensaje o reescriban direcciones URL en los mensajes. Aunque este comportamiento no suele ser un problema, los mensajes entregados que contienen estas modificaciones que más adelante se determinan como malintencionadas y se quitan a través de la purga automática de cero horas (ZAP) pueden enseñar al aprendizaje automático que estas modificaciones indican un mensaje incorrecto.

Por estos motivos, se recomienda encarecidamente evitar esta configuración y trabajar con el proveedor de servicios que no es de Microsoft para usar las otras opciones de integración descritas en este artículo. Sin embargo, si debe adoptar esta configuración, se recomienda encarecidamente las siguientes opciones y operaciones para maximizar la posición de protección:

Configure Defender para Office 365 acciones de directiva para poner en cuarentena todos los veredictos negativos. Aunque esta configuración puede ser menos fácil de usar que el uso de la carpeta de Email no deseado, la acción de correo no deseado se produce solo tras la entrega final al buzón. En su lugar, se envía un correo electrónico que se habría entregado a la carpeta de Email no deseado al servicio que no es de Microsoft. Si este mensaje vuelve a Microsoft, no hay ninguna garantía de que se conserve el veredicto original (por ejemplo, correo no deseado). Este comportamiento conduce a una menor eficacia general.

Sugerencia

Las reglas de flujo de correo (reglas de transporte) que examinan los veredictos originales no son ideales, ya que pueden introducir otros problemas y provocar desafíos de eficacia.

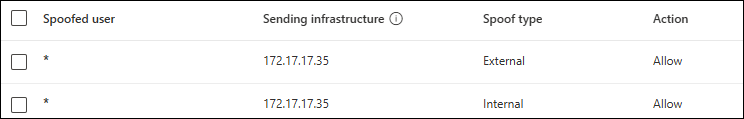

Minimice los falsos positivos reemplazando la suplantación de identidad para el correo electrónico que llega desde el servicio que no es de Microsoft. Por ejemplo, si el servicio que no es de Microsoft tiene una dirección IP de 172.17.17.35, cree dos entradas de remitente suplantadas permitidas en la lista de permitidos o bloqueados de inquilinos: una externa y otra interna, como se muestra en la captura de pantalla siguiente:

Asegúrese de quitar estas entradas de invalidación si alguna vez abandona el servicio de protección que no es de Microsoft o cambia su funcionamiento.

Los envíos de correo electrónico falso negativo (se permite correo no correcto) y falsos positivos a Microsoft deben proceder de la versión inicial del mensaje, no de la que devuelve el servicio que no es de Microsoft. Los falsos positivos que se atribuyen al servicio que no es de Microsoft se deben enviar al servicio que no es de Microsoft. Este requisito puede ser complejo de administrar:

- Falso negativo de Microsoft (se pierde en la recepción inicial): necesita una copia del mensaje antes de entregarlo al buzón. Envíe la copia en cuarentena desde el servicio que no es de Microsoft, si está disponible.

- Microsoft y los servicios que no son de Microsoft son falsos negativos: si ambos servicios lo pierden, se recomienda notificar el elemento original a Microsoft y notificar el elemento del buzón del destinatario al servicio que no sea de Microsoft. El elemento devuelto a Microsoft 365 desde el servicio que no es de Microsoft incluye detalles del servicio que no es de Microsoft (por ejemplo, las direcciones IP de envío del servicio que no son de Microsoft, encabezados personalizados, etc.), lo que puede dar lugar a una disminución de la eficacia del aprendizaje automático.

- Falso positivo de Microsoft: si microsoft detectó inicialmente el mensaje antes de su evaluación por parte del servicio que no es de Microsoft, el envío de esta copia desde la cuarentena es efectivo.

- Falso positivo del servicio que no es de Microsoft: si el servicio que no es de Microsoft detectó el mensaje, debe enviarlo, ya que Microsoft no puede corregir el problema.

Integración de herramientas de informes de mensajes que no son de Microsoft

Defender para Office 365 tiene una configuración notificada por el usuario que funciona con el botón De informe integrado en las versiones compatibles de Outlook, o los complementos Mensaje de informe de Microsoft o Suplantación de identidad de informe.

Sabiendo que los servicios de seguridad que no son de Microsoft pueden incluir sus propias herramientas y procesos para notificar falsos positivos y falsos negativos (incluidos los esfuerzos de educación y reconocimiento de usuarios), Defender para Office 365 admite envíos de herramientas de informes de terceros. Este soporte técnico ayuda a simplificar la generación de informes de falsos positivos y falsos negativos a Microsoft, y permite al equipo de SecOps aprovechar Microsoft Defender XDR administración de incidentes e investigaciones y respuestas automatizadas (AIR).

Para obtener más información, vea Opciones para herramientas de informes de terceros.