análisis de Email en investigaciones para Microsoft Defender para Office 365

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

Durante la investigación automatizada de alertas, Microsoft Defender para Office 365 analiza el correo electrónico original en busca de amenazas e identifica otros mensajes de correo electrónico relacionados con el correo electrónico original y potencialmente parte de un ataque. Este análisis es importante porque los ataques de correo electrónico rara vez constan de un solo correo electrónico.

El análisis de correo electrónico de la investigación automatizada identifica los clústeres de correo electrónico mediante atributos del correo electrónico original para consultar el correo electrónico enviado y recibido por su organización. Este análisis es similar al modo en que un analista de operaciones de seguridad buscaría el correo electrónico relacionado en explorer o búsqueda avanzada. Se usan varias consultas para identificar los mensajes de correo electrónico coincidentes porque los atacantes suelen transformar los parámetros de correo electrónico para evitar la detección de seguridad. El análisis de agrupación en clústeres realiza estas comprobaciones para determinar cómo controlar el correo electrónico implicado en la investigación:

- El análisis de correo electrónico crea consultas (clústeres) de correo electrónico mediante atributos del correo electrónico original: valores de remitente (dirección IP, dominio del remitente) y contenido (asunto, identificador de clúster) para encontrar correo electrónico que pueda estar relacionado.

- Si el análisis de las direcciones URL y los archivos del correo electrónico original identifica que algunos son malintencionados (es decir, malware o phishing), también crea consultas o clústeres de correo electrónico que contienen la dirección URL o el archivo malintencionados.

- Email análisis de agrupación en clústeres cuenta las amenazas asociadas con el correo electrónico similar en el clúster para determinar si el correo electrónico es malintencionado, sospechoso o no tiene amenazas claras. Si el clúster de correo electrónico que coincide con la consulta tiene una cantidad suficiente de spam, suplantación de identidad normal, suplantación de identidad (phishing) de alta confianza o amenazas de malware, el clúster de correo electrónico obtiene ese tipo de amenaza aplicado.

- El análisis de agrupación en clústeres de correo electrónico también comprueba la ubicación de entrega más reciente del correo electrónico original y los mensajes en los clústeres de correo electrónico para ayudar a identificar los mensajes que potencialmente necesitan eliminación o que ya se han corregido o impedido. Este análisis es importante porque los atacantes transforman contenido malintencionado más directivas de seguridad y protección pueden variar entre buzones. Esta funcionalidad conduce a situaciones en las que el contenido malintencionado podría permanecer en los buzones de correo, aunque uno o varios mensajes de correo electrónico malintencionados se hayan evitado o detectado y eliminado mediante la purga automática de cero horas (ZAP).

- Email clústeres que se consideran malintencionados debido a malware, suplantación de identidad de alta confianza, archivos malintencionados o amenazas de direcciones URL malintencionadas obtienen una acción pendiente para eliminar temporalmente los mensajes que todavía están en el buzón de correo en la nube (bandeja de entrada o correo no deseado Email carpetas). Si los clústeres de correo electrónico malintencionados son "No en el buzón" (bloqueado, en cuarentena, con errores, eliminado temporalmente, etc.) o "Local/Externo" con ninguno en el buzón en la nube, no se configura ninguna acción pendiente para quitarlos.

- Si se determina que alguno de los clústeres de correo electrónico es malintencionado, la amenaza identificada por el clúster se aplica de nuevo al correo electrónico original implicado en la investigación. Este comportamiento es similar a un analista de operaciones de seguridad que usa resultados de búsqueda de correo electrónico para determinar el veredicto de un correo electrónico original basado en un correo electrónico similar. Este resultado garantiza que, independientemente de si se detectan o no las direcciones URL, los archivos o los indicadores de correo electrónico de origen de un correo electrónico original, el sistema puede identificar mensajes de correo electrónico malintencionados que podrían eludir la detección mediante personalización, transformación, evasión u otras técnicas de atacante.

- En la investigación de riesgo del usuario, se crean clústeres de correo electrónico adicionales para identificar posibles problemas de correo electrónico creados por el buzón. Este proceso incluye un clúster de correo electrónico limpio (buen correo electrónico del usuario, posible filtración de datos y posible correo electrónico de comando/control), clústeres de correo electrónico sospechosos (correo electrónico que contiene spam o phishing normal) y clústeres de correo electrónico malintencionados (correo electrónico que contiene malware o suplantación de identidad de alta confianza). Estos clústeres de correo electrónico proporcionan datos de analistas de operaciones de seguridad para determinar otros problemas que podrían tener que solucionarse desde un riesgo y visibilidad sobre qué mensajes podrían haber desencadenado las alertas originales (por ejemplo, phishing/spam que desencadenó restricciones de envío de usuarios).

Email análisis de agrupación en clústeres a través de consultas de entidades malintencionadas y de similitud garantiza que los problemas de correo electrónico se identifiquen y limpien por completo, incluso si solo se identifica un correo electrónico de un ataque. Puede usar vínculos de las vistas del panel lateral de detalles del clúster de correo electrónico para abrir las consultas en el Explorador o búsqueda avanzada para realizar un análisis más profundo y cambiar las consultas si es necesario. Esta funcionalidad permite el refinamiento y la corrección manuales si encuentra que las consultas del clúster de correo electrónico son demasiado estrechas o demasiado amplias (incluido el correo electrónico no relacionado).

Estas son mejoras adicionales para el análisis de correo electrónico en las investigaciones.

La investigación de AIR omite los elementos de entrega avanzados (buzones de SecOps y mensajes de simulación de suplantación de identidad)

Durante el análisis de clústeres de correo electrónico, todas las consultas de agrupación en clústeres omiten los buzones de SecOps y las direcciones URL de simulación de suplantación de identidad que se identifican como directiva de entrega avanzada. Los buzones de SecOps y las direcciones URL de simulación de suplantación de identidad no se muestran en la consulta para que los atributos de agrupación en clústeres sean sencillos y fáciles de leer. Estas exclusiones garantizan que los mensajes enviados a los buzones de SecOps y los mensajes que contienen direcciones URL de simulación de suplantación de identidad (phishing) se omiten durante el análisis de amenazas y no se quitan durante ninguna corrección.

Nota:

Al abrir un clúster de correo electrónico para verlo en el Explorador desde los detalles del clúster de correo electrónico, la simulación de suplantación de identidad (phishing) y los filtros de buzón de SecOps se aplican en el Explorador, pero no se muestran. Si cambia los filtros del Explorador, las fechas o actualiza la consulta dentro de la página, se quitan las exclusiones de filtro de simulación de suplantación de identidad (phishing) o filtro de SecOps y los mensajes de correo electrónico coincidentes se muestran una vez más. Si actualiza la página Explorador mediante la función de actualización del explorador, los filtros de consulta originales se vuelven a cargar, incluidos los filtros de simulación de suplantación de identidad (phishing) o SecOps, pero se quitan los cambios posteriores que haya realizado.

AIR actualiza el estado de la acción de correo electrónico pendiente

El análisis de correo electrónico de investigación calcula las amenazas y las ubicaciones del correo electrónico en el momento de la investigación para crear las pruebas y acciones de investigación. Estos datos pueden ponerse obsoletos y obsoletos cuando las acciones fuera de la investigación afectan al correo electrónico implicado en la investigación. Por ejemplo, la búsqueda manual de operaciones de seguridad y la corrección podrían limpiar el correo electrónico incluido en una investigación. Del mismo modo, las acciones de eliminación aprobadas en investigaciones paralelas o las acciones de cuarentena automática de ZAP podrían haber quitado el correo electrónico. Además, las detecciones retrasadas de amenazas después de la entrega de correo electrónico pueden cambiar el número de amenazas incluidas en las consultas o clústeres de correo electrónico de la investigación.

Para asegurarse de que las acciones de investigación están actualizadas, las investigaciones que contienen acciones pendientes vuelven a ejecutar periódicamente las consultas de análisis de correo electrónico para actualizar las ubicaciones y amenazas del correo electrónico.

- Cuando cambian los datos del clúster de correo electrónico, actualiza los recuentos de amenazas y de ubicación de entrega más recientes.

- Si el correo electrónico o el clúster de correo electrónico con acciones pendientes ya no están en el buzón, la acción pendiente se cancela y el clúster o correo electrónico malintencionado se considera corregido.

- Una vez que todas las amenazas de la investigación se hayan corregido o cancelado como se describió anteriormente, la investigación pasa a un estado corregido y la alerta original se resuelve.

Visualización de pruebas de incidentes para clústeres de correo electrónico y correo electrónico

Email evidencia basada en la pestaña Evidencia y respuesta de un incidente ahora muestra la siguiente información.

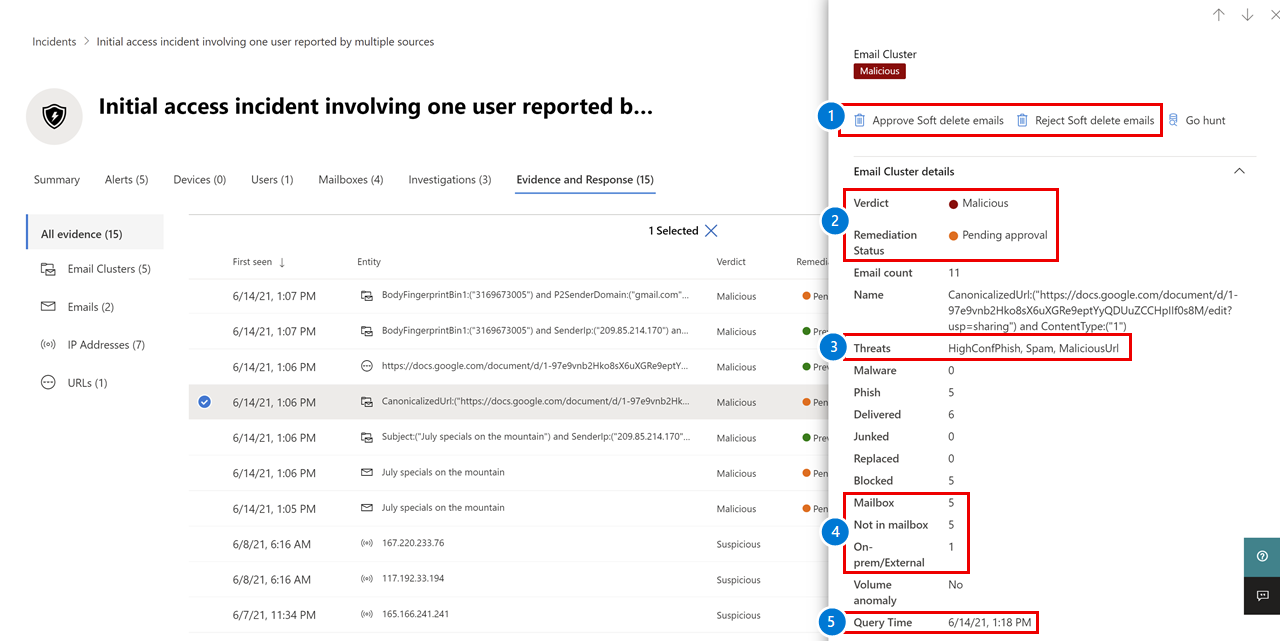

A partir de las llamadas numeradas de la figura:

Puede realizar acciones de corrección, además del Centro de acciones.

Puede realizar acciones de corrección para clústeres de correo electrónico con un veredicto malintencionado (pero no sospechoso).

Para el veredicto de correo no deseado, la suplantación de identidad (phishing) se divide en alta confianza y phishing normal.

Para un veredicto malintencionado, las categorías de amenazas son malware, suplantación de identidad de alta confianza, dirección URL malintencionada y archivo malintencionado.

Para un veredicto sospechoso, las categorías de amenazas son spam y phishing normal.

El recuento de correo electrónico por se basa en la ubicación de entrega más reciente e incluye contadores de correo electrónico en buzones, no en buzones y locales.

Incluye la fecha y hora de la consulta, que podrían actualizarse para los datos más recientes.

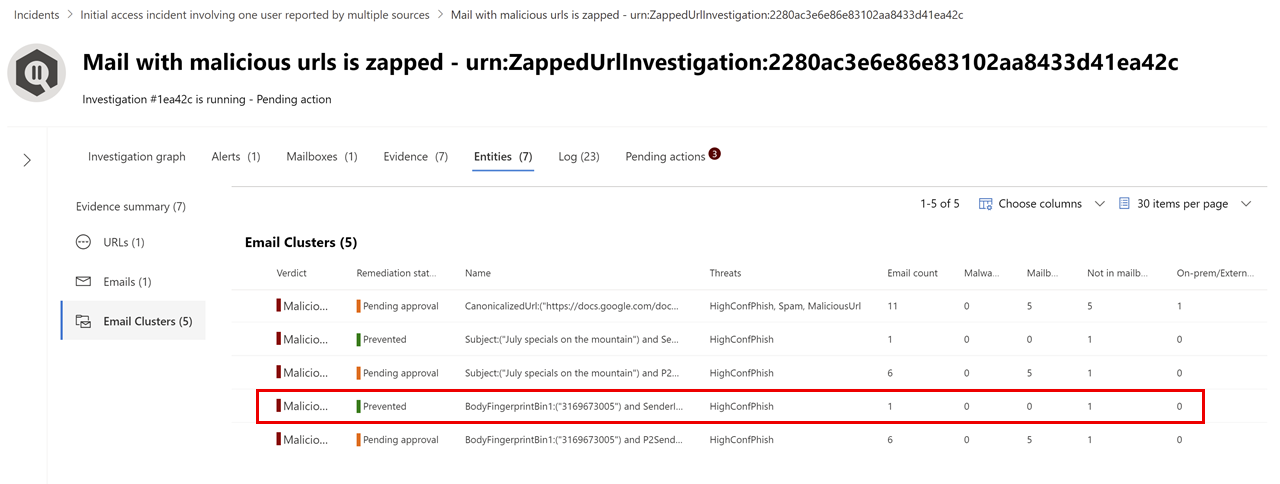

En el caso de los clústeres de correo electrónico o correo electrónico de la pestaña Entidades de una investigación, Prevenido significa que no había ningún correo electrónico malintencionado en el buzón de este elemento (correo o clúster). Por ejemplo:

En este ejemplo, el correo electrónico es malintencionado, pero no en un buzón de correo.