Ejemplos de investigación y respuesta automatizadas (AIR) en Microsoft Defender para Office 365 Plan 2

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

La investigación y respuesta automatizadas (AIR) en Microsoft Defender para Office 365 Plan 2 (incluidas en licencias de Microsoft 365 como E5 o como una suscripción independiente) permite que el equipo de SecOps funcione de forma más eficaz y eficaz. AIR incluye investigaciones automatizadas para amenazas conocidas y proporciona acciones de corrección recomendadas. El equipo de SecOps puede revisar las pruebas y aprobar o rechazar las acciones recomendadas. Para obtener más información sobre AIR, consulte Investigación y respuesta automatizadas (AIR) en Microsoft Defender para Office 365 Plan 2.

En este artículo se describe cómo funciona AIR a través de varios ejemplos:

- Ejemplo: Un mensaje de suplantación de identidad notificado por el usuario inicia un cuaderno de estrategias de investigación

- Ejemplo: Un administrador de seguridad desencadena una investigación desde el Explorador de amenazas

- Ejemplo: Un equipo de operaciones de seguridad integra AIR con su SIEM mediante la API de actividad de administración de Office 365

Ejemplo: Un mensaje de suplantación de identidad notificado por el usuario inicia un cuaderno de estrategias de investigación

Un usuario recibe un correo electrónico que parece un intento de suplantación de identidad. El usuario notifica el mensaje mediante los complementos Mensaje de informe de Microsoft o Suplantación de identidad de informe, lo que da como resultado una alerta desencadenada por la Email notificada por el usuario como directiva de alertas de malware o phish, que inicia automáticamente el cuaderno de estrategias de investigación.

Se evalúan varios aspectos del mensaje de correo electrónico notificado. Por ejemplo:

- Tipo de amenaza identificado

- Quién envió el mensaje

- Desde dónde se envió el mensaje (infraestructura de envío)

- Si se entregaron o bloquearon otras instancias del mensaje

- El panorama del inquilino, incluidos los mensajes similares y sus veredictos a través de la agrupación en clústeres de correo electrónico

- Si el mensaje está asociado a campañas conocidas

- Y mucho más.

El cuaderno de estrategias evalúa y resuelve automáticamente los envíos en los que no se necesita ninguna acción (lo que ocurre con frecuencia en los mensajes notificados por el usuario). Para el resto de envíos, se proporciona una lista de las acciones recomendadas para realizar el mensaje original y las entidades asociadas (por ejemplo, archivos adjuntos, direcciones URL incluidas y destinatarios):

- Identifique mensajes de correo electrónico similares mediante búsquedas en clústeres de correo electrónico.

- Determine si los usuarios han hecho clic a través de vínculos malintencionados en mensajes de correo electrónico sospechosos.

- Se asignan riesgos y amenazas. Para obtener más información, consulte Detalles y resultados de una investigación automatizada.

- Pasos de corrección. Para obtener más información, vea Acciones de corrección en Microsoft Defender para Office 365.

Ejemplo: Un administrador de seguridad desencadena una investigación desde el Explorador de amenazas

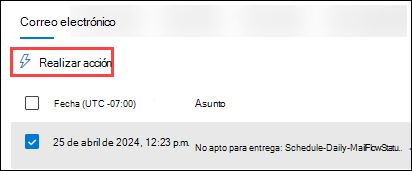

Está en el Explorador (Explorador de amenazas) en https://security.microsoft.com/threatexplorerv3 las vistas Todo el correo electrónico, Malware o Phish . Está en la pestaña Email (vista) del área de detalles debajo del gráfico. Seleccione un mensaje para investigar mediante cualquiera de los métodos siguientes:

Seleccione una o varias entradas de la tabla seleccionando la casilla situada junto a la primera columna.

Tomar medidas está disponible directamente en la pestaña.

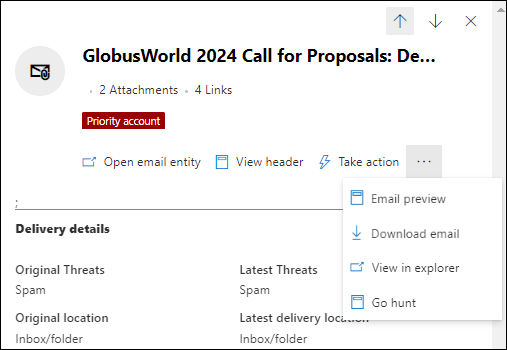

Tomar medidas está disponible directamente en la pestaña.Haga clic en el valor Asunto de una entrada de la tabla. El control flotante de detalles que se abre contiene

Acción en la parte superior del control flotante.

Acción en la parte superior del control flotante.

Después de seleccionar ![]() Tomar acción, seleccione Iniciar investigación automatizada. Para obtener más información, consulte Email corrección.

Tomar acción, seleccione Iniciar investigación automatizada. Para obtener más información, consulte Email corrección.

De forma similar a los cuadernos de estrategias desencadenados por una alerta, las investigaciones automáticas que se desencadenan desde el Explorador de amenazas incluyen:

- Una investigación raíz.

- Pasos para identificar y correlacionar amenazas. Para obtener más información, consulte Detalles y resultados de una investigación automatizada.

- Acciones recomendadas para mitigar amenazas. Para obtener más información, vea Acciones de corrección en Microsoft Defender para Office 365.

Ejemplo: Un equipo de operaciones de seguridad integra AIR con su SIEM mediante la API de actividad de administración de Office 365

Las funcionalidades de AIR en Defender para Office 365 Plan 2 incluyen informes y detalles que el equipo de SecOps puede usar para supervisar y abordar las amenazas. Pero también puede integrar las funcionalidades de AIR con otras soluciones. Por ejemplo:

- Sistemas de administración de eventos e información de seguridad (SIEM).

- Sistemas de administración de casos.

- Soluciones de informes personalizadas.

Use la API de actividad de administración de Office 365 para la integración con estas soluciones.

Para obtener un ejemplo de una solución personalizada que integra alertas de mensajes de phishing notificados por el usuario que AIR ya ha procesado en un servidor SIEM y un sistema de administración de casos, consulte el blog de Tech Community: Mejora de la eficacia de su SOC con Microsoft Defender para Office 365 y la API de administración de Office 365.

La solución integrada reduce en gran medida el número de falsos positivos, lo que permite al equipo de SecOps centrar su tiempo y esfuerzo en amenazas reales.