Protección de red para macOS

Se aplica a:

- Microsoft Defender XDR

- Microsoft Defender XDR para el plan de punto de conexión 2

- Microsoft Defender para Empresas

- Microsoft Defender XDR para el plan de punto de conexión 1

Requisitos previos

- Licencias: Microsoft Defender XDR para el plan de punto de conexión 1 o Microsoft Defender XDR para el plan de punto de conexión 2 (puede ser de prueba) o Microsoft Defender para Empresas.

- Máquinas incorporadas: versión de macOS: Big Sur (11) o posterior, con la versión del producto 101.94.13 o posterior.

- Exploradores web que no son de Microsoft, como Brave, Chrome, Opera y Safari

- Explorador Microsoft Edge para macOS

Nota:

SmartScreen en Microsoft Edge para macOS no admite actualmente el filtrado de contenido web, indicadores personalizados u otras características empresariales. Sin embargo, la protección de red proporciona esta protección a Microsoft Edge para macOS si la protección de red está habilitada.

Información general

La protección de red ayuda a reducir la superficie expuesta a ataques de los dispositivos frente a eventos basados en Internet. Impide que las personas usen cualquier aplicación para acceder a dominios peligrosos que podrían hospedar:

- estafas de phishing

- Hazañas

- otro contenido malintencionado en Internet

La protección de red amplía el ámbito de Microsoft Defender XDR SmartScreen para bloquear todo el tráfico HTTP/HTTPS saliente que intenta conectarse a orígenes de baja reputación. Los bloques del tráfico HTTP/HTTPS saliente se basan en el dominio o el nombre de host.

Disponibilidad

La protección de red para macOS ya está disponible para todos los dispositivos macOS incorporados Microsoft Defender para punto de conexión que cumplan los requisitos mínimos. Todas las directivas de Protección de red y Protección contra amenazas web configuradas actualmente se aplican en dispositivos macOS donde Protección de red está configurada para el modo de bloque.

Para implementar Network Protection para macOS, se recomiendan las siguientes acciones:

- Cree un grupo de dispositivos para un pequeño conjunto de dispositivos que pueda usar para probar La protección de red.

- Evalúe el impacto de la protección contra amenazas web, los indicadores personalizados de peligro, el filtrado de contenido web y las directivas de cumplimiento de Microsoft Defender for Cloud Apps destinadas a los dispositivos macOS en los que La protección de red está en modo de bloqueo.

- Implemente una directiva de auditoría o modo de bloque en este grupo de dispositivos y compruebe que no hay ningún problema o secuencias de trabajo interrumpidas.

- Implemente gradualmente La protección de red en un conjunto más grande de dispositivos hasta que se implemente.

Funcionalidades actuales

Indicadores personalizados de peligro en dominios e direcciones IP.

El filtrado de contenido web admite las siguientes acciones:

Bloquee las categorías de sitios web con el ámbito de los grupos de dispositivos mediante directivas creadas en el portal de Microsoft Defender.

Las directivas se aplican a los exploradores, incluido Chromium Microsoft Edge para macOS.

Búsqueda avanzada: los eventos de red se reflejan en la escala de tiempo de la máquina y se pueden consultar en Búsqueda avanzada para ayudar a las investigaciones de seguridad.

Microsoft Defender for Cloud Apps:

Detección de SHADOW IT: identifique qué aplicaciones se usan en su organización.

Bloquear aplicaciones: bloquee el uso de aplicaciones completas (como Slack y Facebook) en su organización.

VPN corporativa en tándem o en paralelo con Protección de red:

Actualmente, no se identifica ningún conflicto de VPN.

Si experimenta conflictos, puede proporcionar comentarios a través del canal de comentarios que aparece en la parte inferior de esta página.

Problemas conocidos

La experiencia de usuario de bloquear o advertir no es personalizable y podría requerir otros cambios de apariencia. (Los comentarios de los clientes se recopilan para impulsar más mejoras de diseño)

Hay un problema conocido de incompatibilidad de aplicaciones con la característica "Túnel por aplicación" de VMware. (Esta incompatibilidad podría dar lugar a una incapacidad para bloquear el tráfico que pasa por el "túnel por aplicación").

Hay un problema conocido de incompatibilidad de aplicaciones con Blue Coat Proxy. (Esta incompatibilidad podría dar lugar a bloqueos de la capa de red en aplicaciones no relacionadas cuando tanto Blue Coat Proxy como Network Protection están habilitados).

Notas importantes

No se recomienda controlar la protección de red de preferencias del sistema mediante el botón Desconectar . En su lugar, use la herramienta de línea de comandos mdatp o JamF/Intune para controlar la protección de red para macOS.

Para evaluar la eficacia de la protección contra amenazas web de macOS, se recomienda probarlo en exploradores distintos de Microsoft Edge para macOS (por ejemplo, Safari). Microsoft Edge para macOS tiene protección contra amenazas web integrada (Microsoft Defender extensión Protección del explorador que proporciona funcionalidades de Smartscreen) que está habilitada independientemente de si la característica de protección de red mac que está evaluando está activada o no.

Instrucciones de implementación

Microsoft Defender XDR para punto de conexión

Instale la versión más reciente del producto a través de Microsoft AutoUpdate. Para abrir Microsoft AutoUpdate, ejecute el siguiente comando desde terminal:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Configure el producto con la información de su organización siguiendo las instrucciones de nuestra documentación pública.

La protección de red está deshabilitada de forma predeterminada, pero se puede configurar para ejecutarse en uno de los modos siguientes (también denominados niveles de cumplimiento):

- Auditoría: útil para asegurarse de que no afecta a las aplicaciones de línea de negocio ni para hacerse una idea de la frecuencia con la que se producen los bloques

- Bloquear: la protección de red impide la conexión a sitios web malintencionados

- Deshabilitado: todos los componentes asociados a la protección de red están deshabilitados

Puede implementar esta característica de una de las siguientes maneras: manualmente, a través de JAMF o a través de Intune. En las secciones siguientes se describe cada uno de estos métodos en detalle.

Implementación manual

Para configurar el nivel de cumplimiento, ejecute el siguiente comando desde terminal:

mdatp config network-protection enforcement-level --value [enforcement-level]

Por ejemplo, para configurar la protección de red para que se ejecute en modo de bloqueo, ejecute el siguiente comando:

mdatp config network-protection enforcement-level --value block

Para confirmar que la protección de red se ha iniciado correctamente, ejecute el siguiente comando desde el terminal y compruebe que imprime "iniciado":

mdatp health --field network_protection_status

Implementación de JAMF Pro

Una implementación correcta de JAMF Pro requiere un perfil de configuración para establecer el nivel de cumplimiento de la protección de red.

Después de crear este perfil de configuración, asígnelo a los dispositivos en los que desea habilitar la protección de red.

Configuración del nivel de cumplimiento

Nota:

Si ya ha configurado Microsoft Defender XDR para punto de conexión en Mac mediante las instrucciones que se enumeran aquí, actualice el archivo plist que implementó anteriormente con el contenido que aparece en esta sección y vuelva a implementarlo desde JAMF.

EnPerfiles de configuración de equipos>, seleccione Opciones>Aplicaciones & Configuración personalizada.

Seleccione Cargar archivo (archivo PLIST).

Establezca dominio de preferencia en

com.microsoft.wdav.Cargue el siguiente archivo plist.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

Implementación de Intune

Una implementación correcta Intune requiere un perfil de configuración para establecer el nivel de cumplimiento de la protección de red. Después de crear este perfil de configuración, asígnelo a los dispositivos en los que desea habilitar la protección de red.

Configuración del nivel de cumplimiento mediante Intune

Nota:

Si ya ha configurado Microsoft Defender para punto de conexión en Mac mediante las instrucciones anteriores (con un archivo XML), quite la directiva de configuración personalizada anterior y reemplácela por las siguientes instrucciones:

Abra Administrar>configuración del dispositivo. Seleccione Administrar>perfiles>Crear perfil.

Cambie Plataforma a macOS y Tipo de perfil a Catálogo de configuración. Seleccione Crear.

Especifique un nombre para el perfil.

En la pantalla Configuración , seleccione Agregar configuración. Seleccione Microsoft Defender>Protección de red y active la casilla Nivel de cumplimiento.

Establezca el nivel de cumplimiento en block. Seleccione Siguiente.

Abra el perfil de configuración y cargue el

com.microsoft.wdav.xmlarchivo. (Este archivo se creó en el paso 3).Seleccione Aceptar.

Seleccione Administrar>asignaciones. En la pestaña Incluir , seleccione los dispositivos para los que desea habilitar la protección de red.

Implementación de Mobileconfig

Para implementar la configuración a través de un .mobileconfig archivo, que se puede usar con soluciones MDM que no son de Microsoft o distribuirse directamente a los dispositivos, siga estos pasos:

Guarde la siguiente carga como

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Compruebe que el archivo del paso anterior se copió correctamente. Con Terminal, ejecute el siguiente comando y compruebe que genera Ok:

plutil -lint com.microsoft.wdav.xml

Cómo explorar las características

Obtenga información sobre cómo proteger su organización frente a amenazas web mediante la protección contra amenazas web.

- La protección contra amenazas web forma parte de la protección web en Microsoft Defender para punto de conexión. Usa la protección de red para proteger los dispositivos frente a amenazas web.

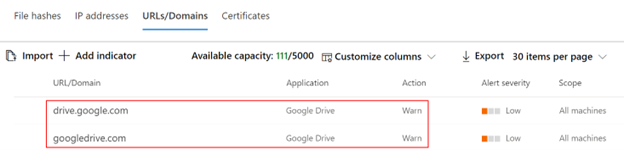

Ejecute el flujo Indicadores personalizados de compromiso para obtener bloques en el tipo indicador personalizado.

Explorar el filtrado de contenido web.

Nota:

Si va a quitar una directiva o cambiar grupos de dispositivos al mismo tiempo, esto podría provocar un retraso en la implementación de directivas. Sugerencia profesional: puede implementar una directiva sin seleccionar ninguna categoría en un grupo de dispositivos. Esta acción creará una directiva de solo auditoría para ayudarle a comprender el comportamiento del usuario antes de crear una directiva de bloque.

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión.

Integre Microsoft Defender para punto de conexión con Defender for Cloud Apps y los dispositivos macOS habilitados para la protección de red tienen funcionalidades de cumplimiento de directivas de punto de conexión.

Nota:

La detección y otras características no se admiten actualmente en estas plataformas.

Escenarios

Se admiten los siguientes escenarios.

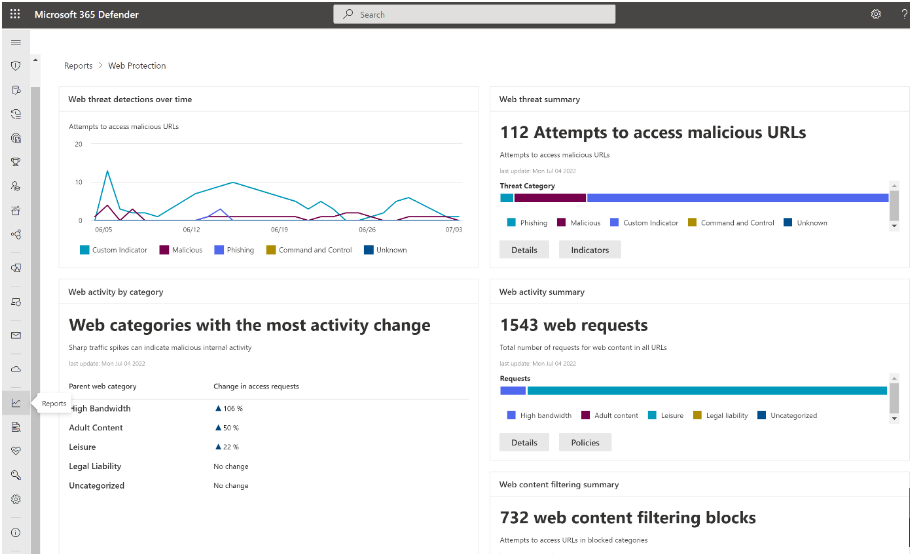

Protección contra amenazas web

La protección contra amenazas web forma parte de la protección web en Microsoft Defender XDR para punto de conexión. Usa la protección de red para proteger los dispositivos frente a amenazas web. Mediante la integración con Microsoft Edge para macOS y exploradores populares que no son de Microsoft, como Brave, Chrome, Firefox, Safari, Opera, la protección contra amenazas web detiene las amenazas web sin un proxy web. Para obtener más información sobre la compatibilidad con exploradores, consulte Requisitos previos La protección contra amenazas web puede proteger los dispositivos mientras están en el entorno local o fuera de ellos. La protección contra amenazas web detiene el acceso a los siguientes tipos de sitios:

- sitios de phishing

- vectores de malware

- sitios de vulnerabilidades de seguridad

- sitios que no son de confianza o de baja reputación

- sitios bloqueados en la lista de indicadores personalizados

Para obtener más información, consulte Protección de su organización frente a amenazas web.

Indicadores personalizados de peligro

El indicador de coincidencia de peligro (IoC) es una característica esencial en todas las soluciones de Endpoint Protection. Esta funcionalidad ofrece a SecOps la capacidad de establecer una lista de indicadores para la detección y el bloqueo (prevención y respuesta).

Cree indicadores que definan la detección, prevención y exclusión de entidades. Puede definir la acción que se va a realizar, así como la duración de la aplicación de la acción y el ámbito del grupo de dispositivos al que se va a aplicar.

Los orígenes admitidos actualmente son el motor de detección en la nube de Defender para punto de conexión, el motor de investigación y corrección automatizado y el motor de prevención de puntos de conexión (Microsoft Defender Antivirus).

Para obtener más información, vea: Crear indicadores para direcciones IP y direcciones URL/dominios.

Filtrado de contenido web

El filtrado de contenido web forma parte de las funcionalidades de protección web en Microsoft Defender para punto de conexión y Microsoft Defender para Empresas. El filtrado de contenido web permite a su organización realizar un seguimiento y regular el acceso a sitios web en función de sus categorías de contenido. Muchos de estos sitios web (incluso si no son malintencionados) pueden ser problemáticos debido a las regulaciones de cumplimiento, el uso del ancho de banda u otros problemas.

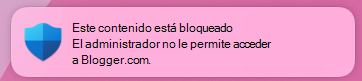

Configure directivas en los grupos de dispositivos para bloquear determinadas categorías. El bloqueo de una categoría impide que los usuarios de grupos de dispositivos especificados accedan a las direcciones URL asociadas a la categoría. Para cualquier categoría que no esté bloqueada, las direcciones URL se auditan automáticamente. Los usuarios pueden acceder a las direcciones URL sin interrupciones y se recopilan estadísticas de acceso para ayudar a crear una decisión de directiva más personalizada. Los usuarios ven una notificación de bloque si un elemento de la página que están viendo realiza llamadas a un recurso bloqueado.

El filtrado de contenido web está disponible en los principales exploradores web, con bloques realizados por Network Protection (Brave, Chrome, Firefox, Safari y Opera). Para obtener más información sobre la compatibilidad con exploradores, consulte Requisitos previos.

Para obtener más información sobre los informes, vea Filtrado de contenido web.

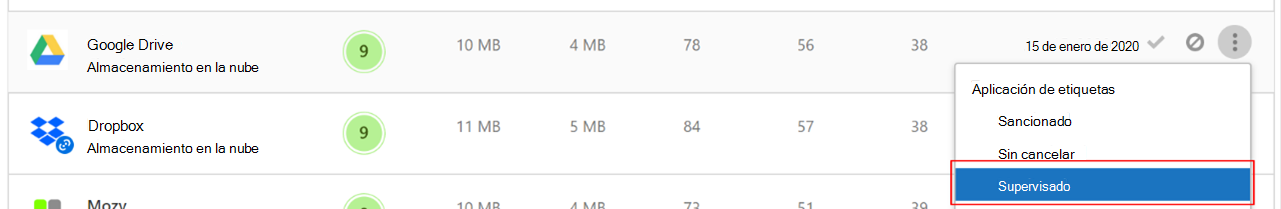

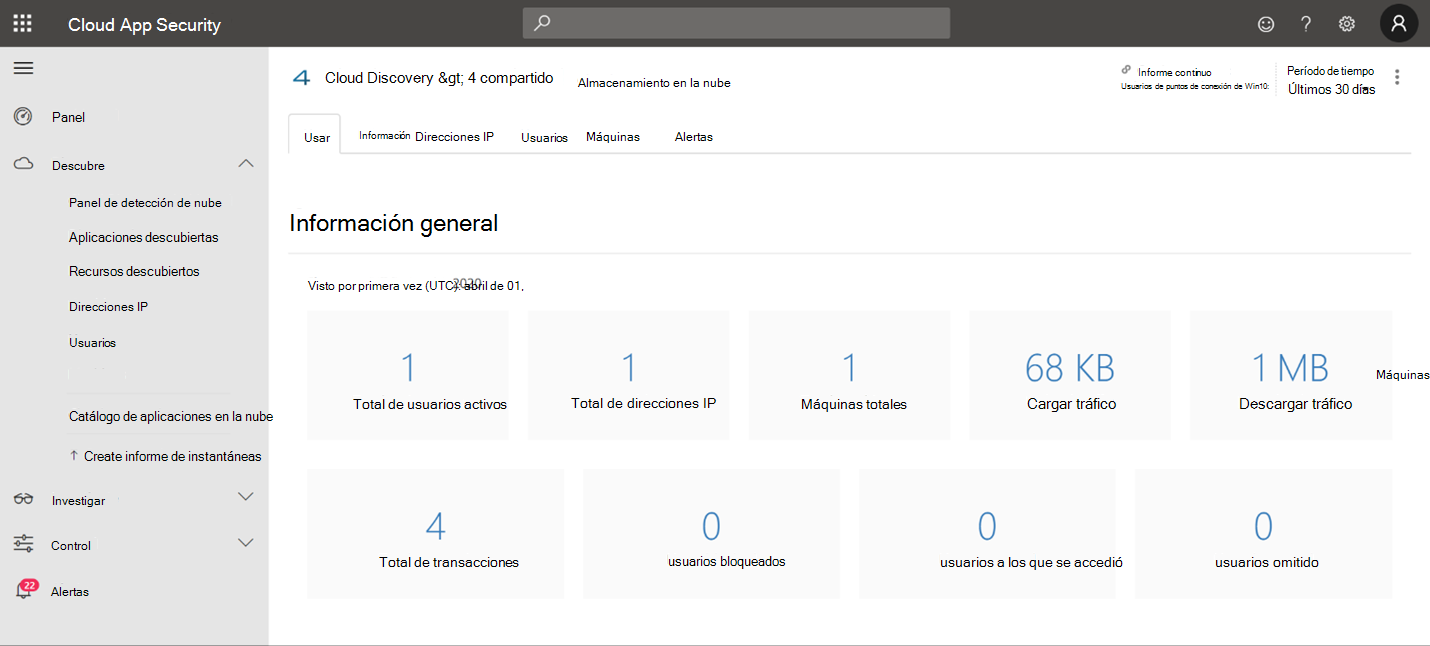

Microsoft Defender for Cloud Apps

El catálogo de aplicaciones Microsoft Defender for Cloud Apps o en la nube identifica las aplicaciones que desea que se advierta a los usuarios finales al acceder con Microsoft Defender XDR para punto de conexión y marcarlas como Supervisadas. Los dominios enumerados en aplicaciones supervisadas se sincronizarán más adelante con Microsoft Defender XDR para punto de conexión:

En un plazo de entre 10 y 15 minutos, estos dominios se enumeran en Microsoft Defender XDR en Direcciones URL o dominios de indicadores > con Action=Warn. Dentro del acuerdo de nivel de servicio de cumplimiento (consulte los detalles al final de este artículo), los usuarios finales reciben mensajes de advertencia al intentar acceder a estos dominios:

Cuando el usuario final intenta acceder a los dominios supervisados, Defender para punto de conexión le avisa. El usuario obtiene una experiencia de bloque sin formato acompañada del siguiente mensaje del sistema, que muestra el sistema operativo, incluido el nombre de la aplicación bloqueada (por ejemplo, Blogger.com).

Si el usuario final encuentra un bloque, el usuario tiene dos posibles resoluciones: omisión y educación.

Omisión de usuario

- Para la experiencia del mensaje del sistema: presione el botón Desbloquear . Al volver a cargar la página web, el usuario puede continuar y usar la aplicación en la nube. (Esta acción es aplicable durante las próximas 24 horas, después de las cuales el usuario tiene que desbloquear una vez más).

Educación del usuario

- Para la experiencia del mensaje del sistema: presione el propio mensaje del sistema. El usuario final se redirige a una dirección URL de redireccionamiento personalizada establecida globalmente en Microsoft Defender for Cloud Apps (más información en la parte inferior de esta página)

Nota:

Omisións de seguimiento por aplicación: puede realizar un seguimiento de cuántos usuarios han omitido la advertencia en la página Aplicación de Microsoft Defender for Cloud Apps.

Apéndice

Plantilla de sitio de SharePoint del Centro de educación del usuario final

Para muchas organizaciones, es importante tomar los controles en la nube proporcionados por Microsoft Defender for Cloud Apps y no solo establecer limitaciones en los usuarios finales cuando sea necesario, sino también educarlos y entrenarlos sobre:

- el incidente específico

- por qué ha sucedido

- cuál es el pensamiento detrás de esta decisión

- cómo se pueden mitigar los sitios de bloque

Al enfrentarse a un comportamiento inesperado, es posible que la confusión de los usuarios se reduzca proporcionándoles toda la información posible, no solo para explicar lo que ha sucedido, sino también para educarlos para que sean más conscientes la próxima vez que elijan una aplicación en la nube para completar su trabajo. Por ejemplo, esta información puede incluir:

- Directivas y directrices de seguridad y cumplimiento de la organización para el uso de Internet y la nube

- Aplicaciones en la nube aprobadas o recomendadas para su uso

- Aplicaciones en la nube restringidas o bloqueadas para su uso

Para esta página, se recomienda que su organización use un sitio de SharePoint básico.

Cosas importantes que debe saber

Los dominios de aplicación pueden tardar hasta dos horas (normalmente menos) en propagarse y actualizarse en los dispositivos de punto de conexión, una vez marcados como Supervisados.

De forma predeterminada, se realiza una acción para todas las aplicaciones y dominios marcados como Supervisados en Microsoft Defender for Cloud Apps para todos los puntos de conexión incorporados de la organización.

Actualmente no se admiten direcciones URL completas y no se envían desde Microsoft Defender for Cloud Apps a Microsoft Defender para punto de conexión. Si las direcciones URL completas aparecen en Microsoft Defender for Cloud Apps como aplicaciones supervisadas, no se advertirá a los usuarios cuando intenten acceder a un sitio. (Por ejemplo,

google.com/driveno se admite, mientrasdrive.google.comque se admite).La protección de red no admite el uso de QUIC en los exploradores. Los administradores deben asegurarse de que QUIC está deshabilitado al realizar pruebas para asegurarse de que los sitios están bloqueados correctamente.

Sugerencia

¿No aparece ninguna notificación del usuario final en exploradores de terceros? Compruebe la configuración del mensaje del sistema.

Recursos adicionales

- Microsoft Defender XDR para punto de conexión en Mac

- Microsoft Defender XDR para la integración de puntos de conexión con Microsoft Microsoft Defender XDR for Cloud Apps

- Conozca las características innovadoras de Microsoft Edge

- Proteger la red

- Habilitar protección de red

- Protección web

- Crear indicadores

- Filtrado de contenido web

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.