Microsoft Defender para punto de conexión en Linux para dispositivos basados en ARM64 (versión preliminar)

- Servidor de Microsoft Defender para punto de conexión

- Microsoft Defender para servidores

Introducción a Defender para punto de conexión en Linux para dispositivos basados en ARM64

Como es posible que ya sepa, Microsoft Defender para punto de conexión en Linux es una solución unificada de seguridad de puntos de conexión que le ayuda a proteger los dispositivos de servidor frente a amenazas avanzadas. Defender para punto de conexión en Linux ahora amplía la compatibilidad con servidores Linux basados en ARM64 en versión preliminar. De forma similar a los servidores Linux basados en x64 (incluida la plataforma Intel y AMD de 64 bits), se incluyen las siguientes funcionalidades:

- Antivirus de Microsoft Defender

- Detección y respuesta de puntos de conexión (EDR)

- Respuesta inmediata

- Aislamiento del dispositivo

- Búsqueda avanzada de amenazas

- Administración de amenazas y vulnerabilidades

- Configuración de directiva centralizada mediante la administración de la configuración de seguridad

Inicialmente, se admiten las siguientes distribuciones de Linux en versión preliminar:

- Ubuntu 20.04 ARM64

- Ubuntu 22.04 ARM64

- Amazon Linux 2 ARM64

- Amazon Linux 2023 ARM64

Nota:

La compatibilidad con más distribuciones de Linux está planeada como parte de este programa en versión preliminar.

Los procedimientos de instalación de este artículo instalan la versión 101.24102.0002 del agente desde el canal insiders-slow en el dispositivo basado en ARM64. (Consulte Novedades de Microsoft Defender para punto de conexión en Linux).

Implementación de Defender para punto de conexión en Linux para dispositivos basados en ARM64

Puede elegir entre varios métodos para implementar Defender para punto de conexión en Linux en el dispositivo basado en ARM64:

Antes de empezar

Asegúrese de que se cumplen los requisitos previos para Defender para punto de conexión en Linux

Para incorporar servidores a Defender para punto de conexión, se requieren licencias de servidor . Puede elegir entre estas opciones:

- Microsoft Defender para el plan 1 o el plan 2 de servidores (como parte de la oferta de Defender for Cloud); o

- Servidor de Microsoft Defender para punto de conexión

Implementación mediante el script del instalador

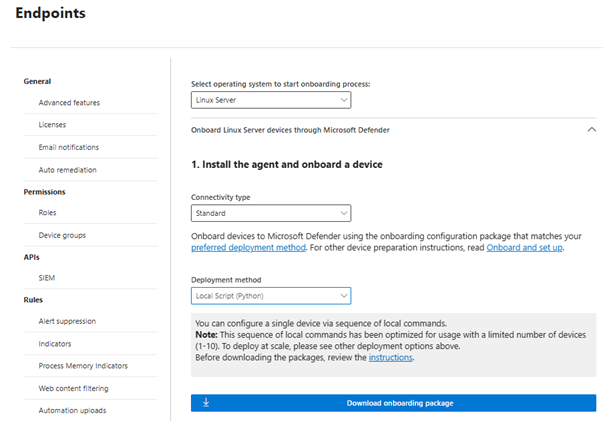

En el portal de Microsoft Defender, vaya a Configuración>Puntos de conexión>Administración de> dispositivosIncorporación.

En la pantalla de incorporación, seleccione las siguientes opciones:

En la lista Seleccionar sistema operativo para iniciar el proceso de incorporación , seleccione Servidor Linux.

En la lista Tipo de conectividad , seleccione Simplificado. O bien, si es necesario, puede seleccionar Standard. (Para obtener más información, consulte Incorporación de dispositivos mediante conectividad simplificada para Microsoft Defender para punto de conexión).

En la lista Método de implementación, seleccione Script local (Python).

Seleccione Descargar el paquete de incorporación

En una nueva ventana del explorador, descargue el script de Bash del instalador de Defender para punto de conexión.

Use el siguiente comando para conceder los permisos necesarios para el script:

$chmod +x /mde_installer.shEjecute el siguiente comando para ejecutar el script del instalador:

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.pyPara validar la implementación, siga estos pasos:

En el dispositivo, ejecute el siguiente comando para comprobar el estado de mantenimiento. Un valor devuelto de

trueindica que el producto funciona según lo esperado:$ mdatp health --field healthyEn el portal de Microsoft Defender, en Dispositivos activos>, busque el dispositivo Linux que acaba de incorporar. El dispositivo puede tardar aproximadamente 20 minutos en aparecer en el portal.

Si tiene un problema, consulte Solución de problemas de implementación (en este artículo).

Implementación mediante el script del instalador con Ansible

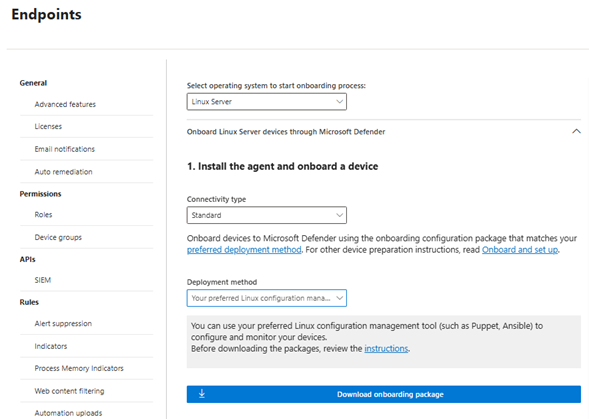

En el portal de Microsoft Defender, vaya a Configuración>Puntos de conexión>Administración de> dispositivosIncorporación.

En la pantalla de incorporación, seleccione las siguientes opciones:

En la lista Seleccionar sistema operativo para iniciar el proceso de incorporación , seleccione Servidor Linux.

En la lista Tipo de conectividad , seleccione Simplificado. O bien, si es necesario, puede seleccionar Standard. (Para obtener más información, consulte Incorporación de dispositivos mediante conectividad simplificada para Microsoft Defender para punto de conexión).

En la lista Método de implementación , seleccione La herramienta de administración de configuración de Linux preferida.

Seleccione Descargar el paquete de incorporación

En una nueva ventana del explorador, descargue el script de Bash del instalador de Defender para punto de conexión.

Cree un archivo YAML de instalación en el servidor de Ansible. Por ejemplo,

/etc/ansible/playbooks/install_mdatp.yml, mediante el que descargó en elmde_installer.shpaso 3.name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"Implemente Defender para punto de conexión en Linux mediante el siguiente comando. Edite las rutas de acceso y el canal correspondientes, según corresponda.

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "Para validar la implementación, siga estos pasos:

En el dispositivo, ejecute los siguientes comandos para comprobar el estado del dispositivo, la conectividad, el antivirus y las detecciones de EDR:

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"En el portal de Microsoft Defender, en Dispositivos activos>, busque el dispositivo Linux que acaba de incorporar. El dispositivo puede tardar aproximadamente 20 minutos en aparecer en el portal.

Si tiene un problema, consulte Solución de problemas de implementación (en este artículo).

Implementación mediante el script del instalador con Puppet

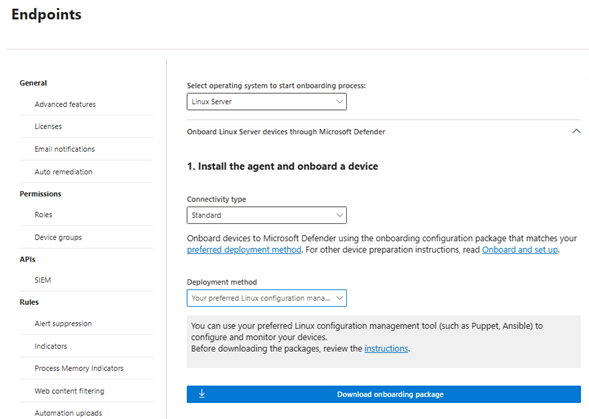

En el portal de Microsoft Defender, vaya a Configuración>Puntos de conexión>Administración de> dispositivosIncorporación.

En la pantalla de incorporación, seleccione las siguientes opciones:

En la lista Seleccionar sistema operativo para iniciar el proceso de incorporación , seleccione Servidor Linux.

En la lista Tipo de conectividad , seleccione Simplificado. O bien, si es necesario, puede seleccionar Standard. (Para obtener más información, consulte Incorporación de dispositivos mediante conectividad simplificada para Microsoft Defender para punto de conexión).

En la lista Método de implementación , seleccione La herramienta de administración de configuración de Linux preferida.

Seleccione Descargar el paquete de incorporación Guarde el archivo como

WindowsDefenderATPOnboardingPackage.zip.

Extraiga el contenido del paquete de incorporación mediante el siguiente comando:

unzip WindowsDefenderATPOnboardingPackage.zipDebería ver la siguiente salida:

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.jsonEn una nueva ventana del explorador, descargue el script de Bash del instalador de Defender para punto de conexión (este script se denomina

mde_installer.sh).Cree un manifiesto de Puppet mediante el procedimiento siguiente, que usa el

mde_installer.shscript del paso 4.En la carpeta modules de la instalación de Puppet, cree las carpetas siguientes:

install_mdatp/filesinstall_mdatp/manifests

La carpeta modules se encuentra normalmente en el

/etc/puppetlabs/code/environments/production/modulesservidor de Puppet.Copie el

mdatp_onboard.jsonarchivo creado anteriormente en lainstall_mdatp/filescarpeta .Copie

mde_installer.sheninstall_mdatp/files folder.Cree un

init.pparchivo dentroinstall_mdatp/manifestsde que contenga las siguientes instrucciones de implementación:tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Use el manifiesto de Puppet para instalar Defender para punto de conexión en Linux en el dispositivo.

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }Valide la implementación. En el portal de Microsoft Defender, en Dispositivos activos>, busque el dispositivo Linux que acaba de incorporar. El dispositivo puede tardar aproximadamente 20 minutos en aparecer en el portal.

Implementación de Defender para punto de conexión en Linux mediante Microsoft Defender for Cloud

Si su organización usa Defender for Cloud, puede usarla para implementar Defender para punto de conexión en Linux.

Se recomienda habilitar la implementación automática en los dispositivos Linux basados en ARM64. Después del aprovisionamiento de máquinas virtuales, defina una variable en el archivo

/etc/mde.arm.d/mde.confdel dispositivo como se indica a continuación:OPT_FOR_MDE_ARM_PREVIEW=1Espere entre 1 y 6 horas para que se complete la incorporación.

En el portal de Microsoft Defender, en Dispositivos activos>, busque los dispositivos Linux que acaba de incorporar.

¿Necesita ayuda con Defender for Cloud?

Vea estos artículos para obtener más información:

- Habilitación de la integración de Defender para punto de conexión: Linux

- Conexión de máquinas que no son de Azure a Microsoft Defender for Cloud: Incorporación del servidor Linux

Solucionar problemas de implementación

Si tiene algún problema al implementar Defender para punto de conexión en Linux en los dispositivos basados en ARM64, la ayuda está disponible. En primer lugar, revise nuestra lista de problemas comunes y cómo resolverlos. Si el problema persiste, póngase en contacto con nosotros.

Problemas comunes y cómo resolverlos

En la tabla siguiente se resumen los problemas comunes y cómo resolverlos.

| Mensaje de error o problema | Qué hacer |

|---|---|

mdatp not found |

Es posible que el repositorio no esté configurado correctamente. Compruebe si el canal está establecido insiders-slow en en el script del instalador. |

mdatp health indica que falta una licencia |

Asegúrese de pasar el script de incorporación o el archivo JSON correctos al script o la herramienta de automatización. |

| Las exclusiones no funcionan según lo esperado | Si tenía exclusiones trabajando en otros dispositivos, pero no están trabajando en los servidores Linux basados en ARM64, póngase en contacto con nosotros en mdearmsupport@microsoft.com. Necesita los registros del analizador de cliente. |

| Quiere ayuda con el ajuste de mdatp. | Póngase en contacto con nosotros en mdearmsupport@microsoft.com. |

Póngase en contacto con nosotros si necesita ayuda

Cuando se ponga en contacto con nosotros en mdearmsupport@microsoft.com, asegúrese de describir el problema en detalle. Incluya capturas de pantalla si es posible y los registros del analizador de cliente.

Versión preliminar de ARM del analizador de cliente XMDE

Con Bash, descargue la versión preliminar de ARM del analizador de cliente XMDE.

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668Ejecute la herramienta de soporte técnico.

sudo ./MDESupportTool -d --mdatp-log debugSiga las instrucciones en pantalla y, a continuación, realice un seguimiento al final de la recopilación de registros. Los registros se encuentran en el

/tmpdirectorio .El conjunto de registros es propiedad del usuario raíz, por lo que es posible que necesite privilegios raíz para quitar el conjunto de registros.