Solución de problemas de extensión del sistema en Microsoft Defender para punto de conexión en macOS

Se aplica a:

- Microsoft Defender para punto de conexión en macOS

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Para enviar comentarios, abra Microsoft Defender para punto de conexión en Mac en el dispositivo y vaya a Ayuda > para enviar comentarios.

Otra opción es enviar comentarios a través de la Microsoft Defender XDR iniciando security.microsoft.com y seleccionando la pestaña Dar comentarios.

En este artículo se proporciona información sobre cómo solucionar problemas con la extensión del sistema instalada como parte de Microsoft Defender para punto de conexión en macOS.

A partir de macOS BigSur (11), macOS de Apple requiere que todas las extensiones del sistema se aprueben explícitamente antes de que se puedan ejecutar en el dispositivo.

Síntoma

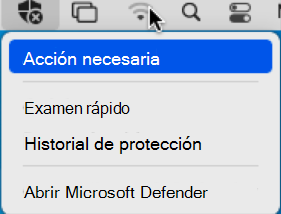

Observará que el Microsoft Defender para punto de conexión tiene un símbolo x en el escudo, como se muestra en la captura de pantalla siguiente:

Si hace clic en el escudo con el símbolo x , obtendrá opciones como se muestra en la captura de pantalla siguiente:

Haga clic en Acción necesaria.

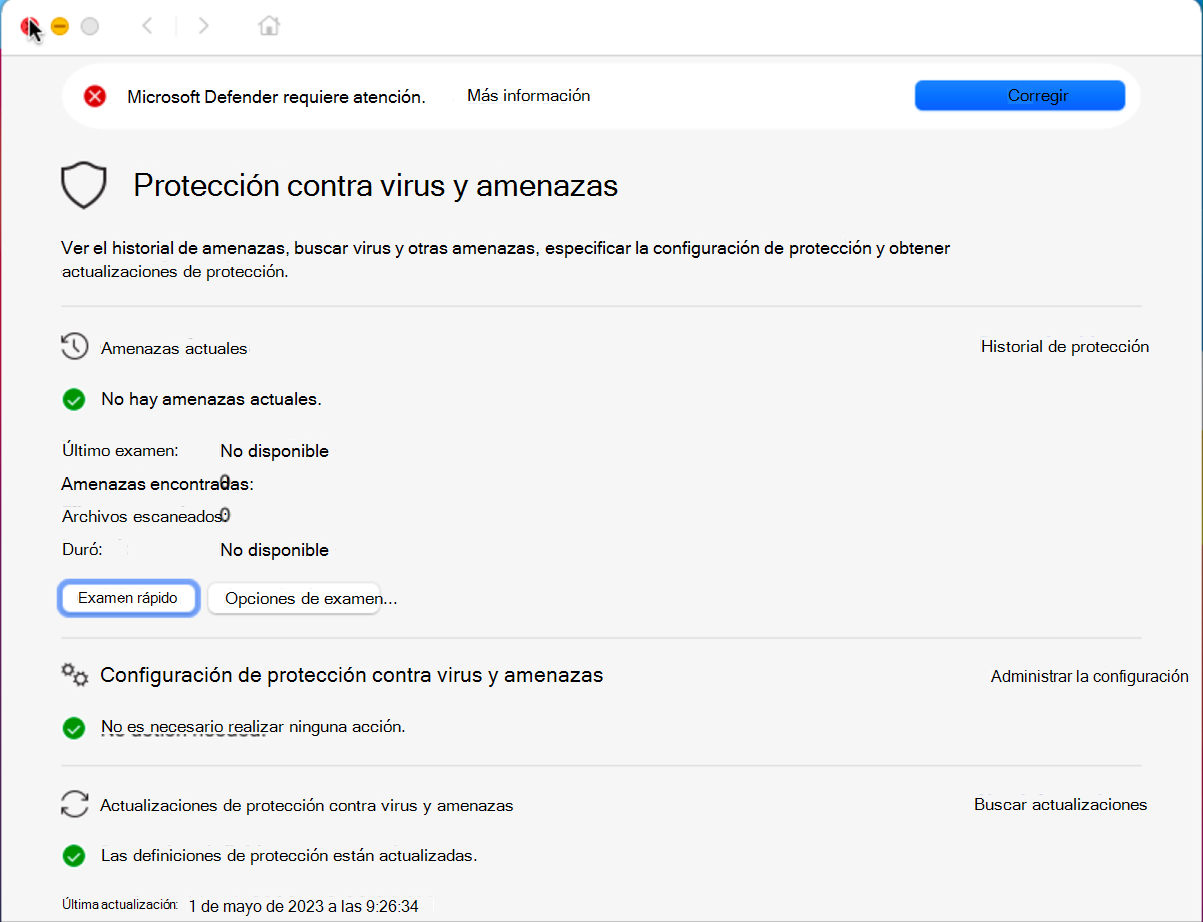

Aparece la pantalla como se muestra en la captura de pantalla siguiente:

También puede ejecutar el estado de mdatp: notifica si la protección en tiempo real está habilitada pero no está disponible. Este informe indica que la extensión del sistema no está aprobada para ejecutarse en el dispositivo.

mdatp health

La salida en el estado de mdatp en ejecución es:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

El informe de salida que se muestra al ejecutar el estado de mdatp se muestra en la captura de pantalla siguiente:

Causa

macOS requiere que un usuario apruebe manualmente y explícitamente ciertas funciones que una aplicación usa, por ejemplo, extensiones del sistema, ejecución en segundo plano, envío de notificaciones, acceso completo al disco, etc. Microsoft Defender para punto de conexión se basa en estas aplicaciones y no puede funcionar correctamente hasta que se reciban todos estos consentimientos de un usuario.

Si no aprobó la extensión del sistema durante la implementación o instalación de Microsoft Defender para punto de conexión en macOS, siga estos pasos:

Compruebe las extensiones del sistema ejecutando el siguiente comando en el terminal:

systemextensionsctl list

Observará que ambos Microsoft Defender para punto de conexión en las extensiones de macOS están en el estado [activado esperando al usuario].

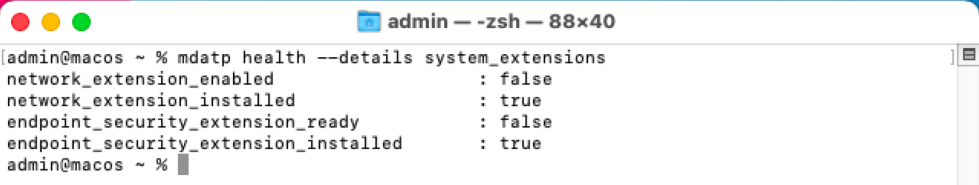

En el terminal, ejecute el siguiente comando:

mdatp health --details system_extensions

Obtendrá la siguiente salida:

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

Esta salida se muestra en la captura de pantalla siguiente:

Es posible que falten los siguientes archivos si lo administra a través de Intune, JamF u otra solución MDM:

| MobileConfig (Plist) | Salida del comando de consola "mantenimiento de mdatp" | Configuración de macOS necesaria para que MDE en macOS funcione correctamente |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Extensión del sistema |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Extensión de filtro de red |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Controles de directivas de preferencias de privacidad (PPPC, también conocido como TCC (transparencia, consentimiento & control), acceso total al disco (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | No aplicable | Notificaciones del usuario final |

| "/Library/Managed Preferences/servicemanagement.plist" | No aplicable | Servicios en segundo plano |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (para DLP) | Accesibilidad |

Para solucionar el problema de que faltan archivos para que Microsoft Defender para punto de conexión en macOS funcionen correctamente, consulte Microsoft Defender para punto de conexión en Mac.

Solución

En esta sección se describe la solución de aprobación de las funciones como la extensión del sistema, los servicios en segundo plano, las notificaciones, el acceso completo al disco, etc., mediante las herramientas de administración, es decir, Intune, JamF, Otros MDM y el uso del método de implementación manual. Para realizar estas funciones mediante estas herramientas de administración, consulte:

Requisitos previos

Antes de aprobar la extensión del sistema (con cualquiera de las herramientas de administración especificadas), asegúrese de que se cumplen los siguientes requisitos previos:

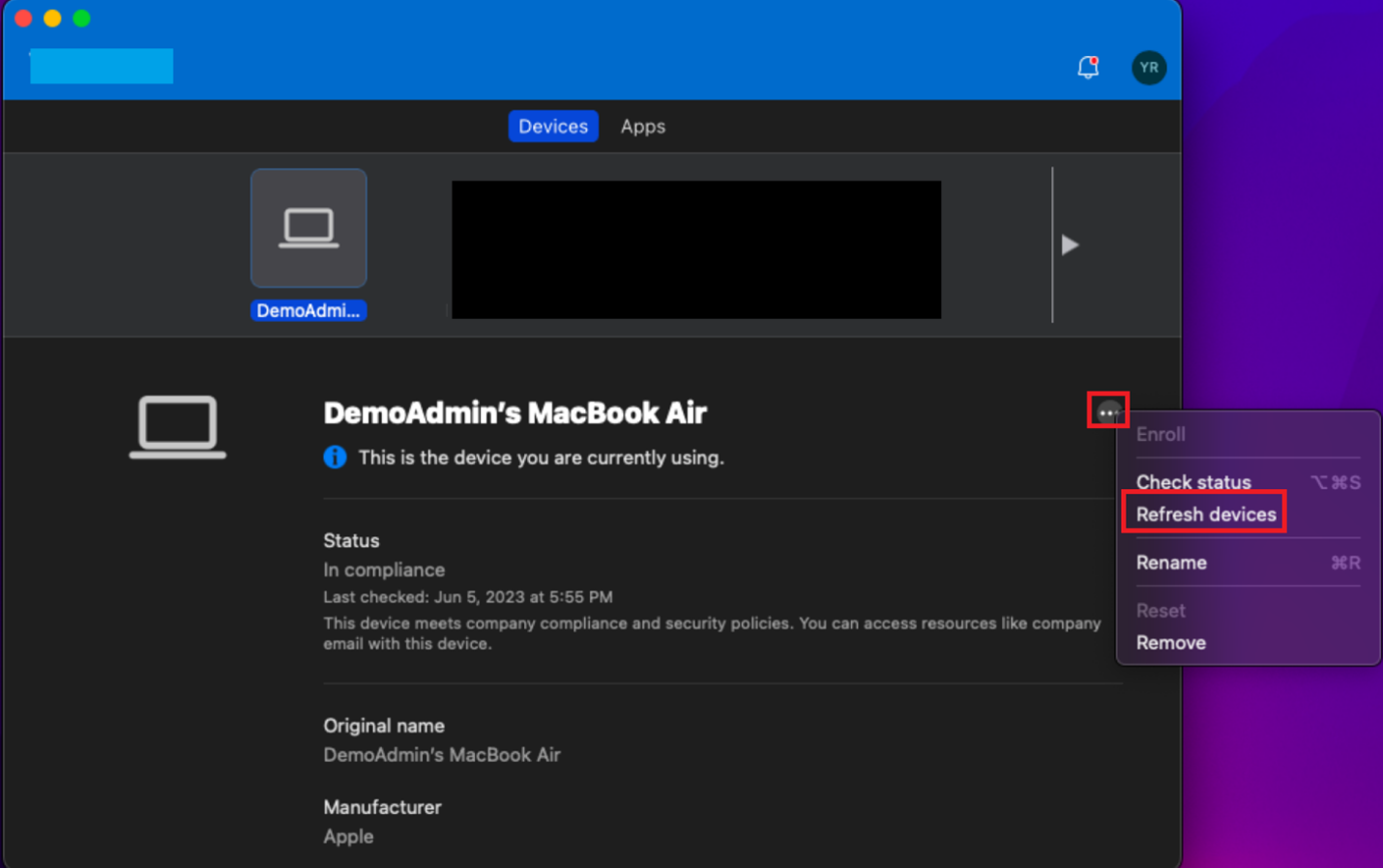

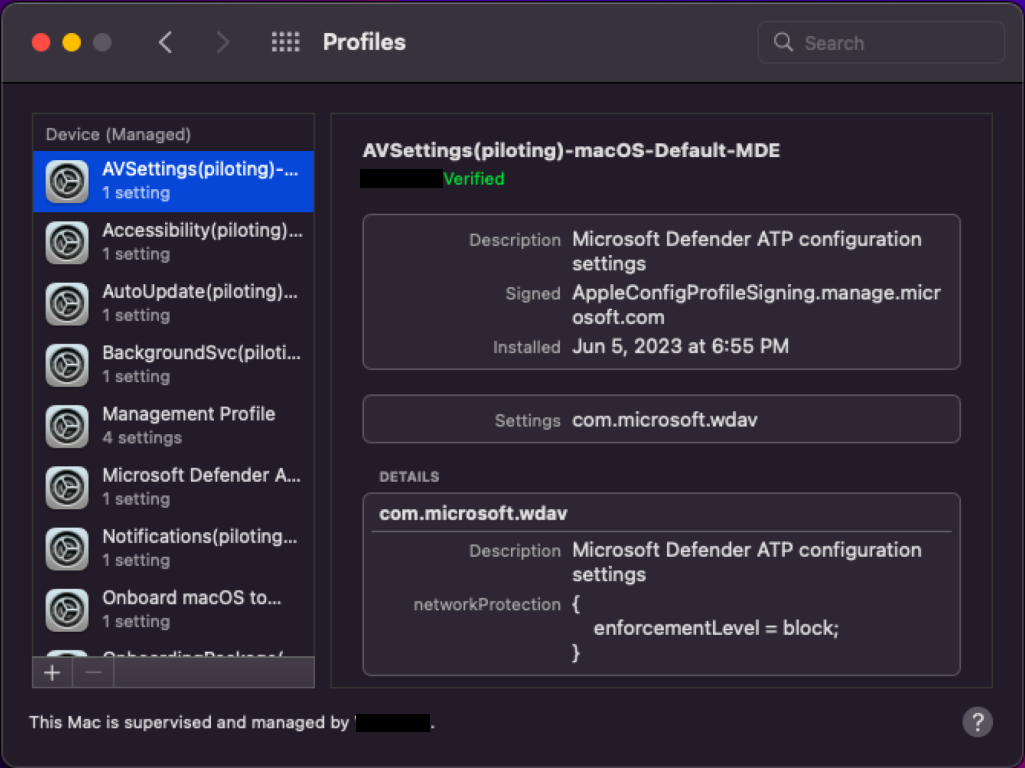

Paso 1: ¿Los perfiles bajan a su macOS?

Si usa Intune, consulte Administración de directivas de actualización de software de macOS en Intune.

Haga clic en los puntos suspensivos (tres puntos).

Seleccione Actualizar dispositivos. Aparece la pantalla como se muestra en la captura de pantalla siguiente:

En Launchpad, escriba Preferencias del sistema.

Haga doble clic en Perfiles.

Nota:

Si no está unido a MDM, no verá Los perfiles como una opción. Póngase en contacto con el equipo de soporte técnico de MDM para ver por qué la opción Perfiles no está visible. Debería poder ver los distintos perfiles, como Extensiones del sistema, Accesibilidad, Servicios en segundo plano, Notificaciones, Microsoft AutoUpdate, etc., como se muestra en la captura de pantalla anterior.

Si usa JamF, use la directiva sudo jamf. Para obtener más información, consulte Administración de directivas.

Paso 2: Asegúrese de que los perfiles necesarios para Microsoft Defender para punto de conexión estén habilitados

En la sección Secciones que proporcionan instrucciones sobre cómo habilitar los perfiles necesarios para Microsoft Defender para punto de conexión se proporcionan instrucciones sobre cómo solucionar este problema, en función del método que usó para implementar Microsoft Defender para punto de conexión en macOS.

Nota:

Una convención de nomenclatura adecuada para los perfiles de configuración es una ventaja real. Se recomienda el siguiente esquema de nomenclatura:

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Por ejemplo, FullDiskAccess (piloting) - macOS - Default - MDE

El uso de la convención de nomenclatura recomendada le permite confirmar que los perfiles correctos se están colocando en el momento de la comprobación.

Sugerencia

Para asegurarse de que los perfiles correctos están bajando, en lugar de escribir .mobileconfig (plist), puede descargar este perfil de Github para evitar errores tipográficos con guiones alargados.

En terminal, escriba la sintaxis siguiente:

curl -O https://URL

Por ejemplo,

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Secciones que proporcionan instrucciones sobre cómo habilitar los perfiles necesarios para Microsoft Defender para punto de conexión

-

- Función: Aprobar extensiones del sistema

- Configuración móvil (plist):: https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

-

Aplicable a:

- Intune: Sí

- JamF: Sí

- Otra MDM: Sí

- Manual: para aprobar la extensión, vaya a Preferencias de seguridad o Preferencias > del sistema Seguridad & Privacidad y, a continuación, seleccione Permitir.

-

- Función: Filtro de red

- Configuración móvil (plist):: https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

-

Aplicable a:

- Intune: Sí

- JamF: Sí

- Otra MDM: Sí

- Manual: para aprobar la extensión, vaya a Preferencias de seguridad o Preferencias > del sistema Seguridad & Privacidad y, a continuación, seleccione Permitir.

-

- Función: Controles de directivas de preferencias de privacidad (PPPC, también conocido como TCC (Transparencia, Consentimiento & Control), Acceso total al disco (FDA))

- Configuración móvil (plist):: https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

-

Aplicable a:

- Intune: Sí

- JamF: Sí

- Otra MDM: Sí

-

Manual: Para aprobar la extensión, vaya a Preferencias de seguridad o Preferencias > del sistema Seguridad & >> Privacidad Acceso completo al disco y, a continuación, seleccione Permitir y active la casilla situada junto a lo siguiente:

- Microsoft Defender

- Extensión de seguridad de Microsoft Defender

-

- Función: Ejecución en segundo plano

- Configuración móvil (plist):: https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

-

Aplicable a:

- Intune: Sí

- JamF: Sí

- Otra MDM: Sí

- Manual: no aplicable

-

- Función: Envío de notificaciones

- Configuración móvil (plist):: https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

-

Aplicable a:

- Intune: Sí

- JamF: Sí

- Otra MDM: Sí

- Manual: no aplicable

-

- Función: Accesibilidad

- Configuración móvil (plist):: https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

-

Aplicable a:

- Intune: Sí

- JamF: Sí

- Otra MDM: Sí

- Manual: no aplicable

Paso 3: Pruebe los perfiles instalados mediante la herramienta integrada "perfil" de macOS. Compara sus perfiles con lo que hemos publicado en GitHub, informando de que faltan perfiles o perfiles incoherentes por completo.

- Descargue el script de https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

- Haga clic en Sin formato. La nueva dirección URL será https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

- Guárdelo como analyze_profiles.py en Descargas ejecutando el siguiente comando en el terminal:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- Ejecute el script python3 del analizador de perfiles sin ningún parámetro ejecutando el siguiente comando en el terminal:

cd /Downloads

sudo python3 analyze_profiles.py

Nota:

Se requieren permisos de Sudo para ejecutar este comando.

OR

- Ejecute el script directamente desde la Web mediante la ejecución del siguiente comando:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

Nota:

Se requieren permisos de Sudo para ejecutar este comando.

La salida mostrará todos los posibles problemas con los perfiles.

Contenido recomendado

- Implementación de Microsoft Defender para punto de conexión en macOS con Jamf Pro: aprenda a implementar Microsoft Defender para punto de conexión en macOS con Jamf Pro.

- Configurar la Microsoft Defender para punto de conexión en directivas de macOS en Jamf Pro: obtenga información sobre cómo configurar el Microsoft Defender para punto de conexión en directivas de macOS en Jamf Pro.

- Configurar grupos de dispositivos en Jamf Pro: aprenda a configurar grupos de dispositivos en Jamf Pro para Microsoft Defender para punto de conexión en macOS.

- Iniciar sesión en Jamf Pro