Configurar Microsoft Defender para punto de conexión en las características de iOS

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Nota:

Defender para punto de conexión en iOS usaría una VPN para proporcionar la característica de protección web. No es una VPN normal y es una VPN local o de bucle automático que no toma tráfico fuera del dispositivo.

Acceso condicional con Defender para punto de conexión en iOS

Microsoft Defender para punto de conexión en iOS, junto con Microsoft Intune y Microsoft Entra ID permite aplicar las directivas de cumplimiento de dispositivos y acceso condicional en función de la puntuación de riesgo del dispositivo. Defender para punto de conexión es una solución de Mobile Threat Defense (MTD) que puede implementar para usar esta funcionalidad a través de Intune.

Para obtener más información sobre cómo configurar el acceso condicional con Defender para punto de conexión en iOS, consulte Defender para punto de conexión y Intune.

Protección web y VPN

De forma predeterminada, Defender para punto de conexión en iOS incluye y habilita la protección web, lo que ayuda a proteger los dispositivos frente a amenazas web y proteger a los usuarios frente a ataques de suplantación de identidad (phishing). Los indicadores personalizados y contra la suplantación de identidad (URL y dominio) se admiten como parte de la protección web. Los indicadores personalizados basados en IP no se admiten actualmente en iOS. El filtrado de contenido web no se admite actualmente en plataformas móviles (Android e iOS).

Defender para punto de conexión en iOS usa una VPN para proporcionar esta funcionalidad. La VPN es local y, a diferencia de la VPN tradicional, el tráfico de red no se envía fuera del dispositivo.

Aunque está habilitado de forma predeterminada, puede haber algunos casos que requieran que deshabilite la VPN. Por ejemplo, quiere ejecutar algunas aplicaciones que no funcionan cuando se configura una VPN. En tales casos, puede optar por deshabilitar la VPN de la aplicación en el dispositivo siguiendo estos pasos:

En el dispositivo iOS, abra la aplicación Configuración , seleccione General y, a continuación, VPN.

Seleccione el botón i para Microsoft Defender para punto de conexión.

Desactive Conectar a petición para deshabilitar vpn.

Nota:

La protección web no está disponible cuando la VPN está deshabilitada. Para volver a habilitar la protección web, abra la aplicación Microsoft Defender para punto de conexión en el dispositivo y, a continuación, seleccione Iniciar VPN.

Deshabilitación de la protección web

La protección web es una de las características clave de Defender para punto de conexión y requiere una VPN para proporcionar esa funcionalidad. La VPN usada es una VPN local o de bucle invertido y no una VPN tradicional, pero hay varias razones por las que es posible que los clientes no prefieran la VPN. Si no desea configurar una VPN, puede deshabilitar la protección web e implementar Defender para punto de conexión sin esa característica. Otras características de Defender para punto de conexión siguen funcionando.

Esta configuración está disponible tanto para los dispositivos inscritos (MDM) como para los dispositivos no inscritos (MAM). Para los clientes con MDM, los administradores pueden configurar la protección web a través de dispositivos administrados en app config. Para los clientes sin inscripción, mediante MAM, los administradores pueden configurar la protección web a través de aplicaciones administradas en app config.

Configuración de la protección web

Deshabilitación de la protección web mediante MDM

Siga estos pasos para deshabilitar la protección web para dispositivos inscritos.

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva, Platform > iOS/iPadOS.

Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , seleccione Usar diseñador de configuración y, a continuación, agregue

WebProtectioncomo clave y establezca su tipo de valor enString.- De forma predeterminada,

WebProtection = true. Un administrador debe establecerWebProtection = falsepara desactivar la protección web. - Defender para punto de conexión envía el latido al portal de Microsoft Defender cada vez que un usuario abre la aplicación.

- Seleccione Siguiente y, a continuación, asigne este perfil a los dispositivos o usuarios de destino.

- De forma predeterminada,

Deshabilitación de la protección web mediante MAM

Siga estos pasos para deshabilitar la protección web para dispositivos no inscritos.

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>aplicaciones administradas.

Asignar a la directiva un nombre.

En Seleccionar aplicaciones públicas, elija Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , en Configuración general, agregue

WebProtectioncomo clave y establezca su valorfalseen .- De forma predeterminada,

WebProtection = true. Un administrador puede establecerWebProtection = falsepara desactivar la protección web. - Defender para punto de conexión envía el latido al portal de Microsoft Defender cada vez que un usuario abre la aplicación.

- Seleccione Siguiente y, a continuación, asigne este perfil a los dispositivos o usuarios de destino.

- De forma predeterminada,

Nota:

La WebProtection clave no es aplicable al filtro de control de la lista de dispositivos supervisados. Si desea deshabilitar la protección web para dispositivos supervisados, puede quitar el perfil filtro de control.

Configuración de la protección de red

La protección de red en Microsoft Defender para el punto de conexión está habilitada de forma predeterminada. Los administradores pueden usar los pasos siguientes para configurar la protección de red. Esta configuración está disponible para ambos dispositivos inscritos a través de la configuración de MDM y los dispositivos no inscritos a través de la configuración de MAM.

Nota:

Solo se debe crear una directiva para la protección de red, ya sea a través de MDM o MAM. La inicialización de la protección de red requiere que el usuario final abra la aplicación una vez.

Configuración de la protección de red mediante MDM

Para configurar la protección de red mediante la configuración de MDM para dispositivos inscritos, siga estos pasos:

En el centro de administración de Microsoft Intune, vaya a Aplicaciones>Directivas de configuración> de aplicacionesAgregar>dispositivos administrados.

Proporcione el nombre y la descripción de la directiva. En Plataforma, elija iOS/iPad.

En la aplicación de destino, elija Microsoft Defender para punto de conexión.

En la página Configuración , elija formato de configuración Usar diseñador de configuración.

Agregue

DefenderNetworkProtectionEnablecomo clave de configuración. Establezca su tipo de valor comoStringy establezca su valorfalseen para deshabilitar la protección de red. (La protección de red está habilitada de forma predeterminada).Para otras configuraciones relacionadas con la protección de red, agregue las claves siguientes y elija el tipo de valor y el valor correspondientes.

Clave Tipo de valor Valor predeterminado (true-enable, false-disable) Descripción DefenderOpenNetworkDetectionEntero 2 1 - Auditar, 0 - Deshabilitar, 2 - Habilitar (valor predeterminado). Esta configuración se administra mediante un Administración de TI para auditar, deshabilitar o habilitar la detección de red abierta, respectivamente. En el modo de auditoría, las alertas solo se envían al portal de Microsoft Defender sin experiencia del usuario final. Para la experiencia del usuario final, establézcala en Enable.DefenderEndUserTrustFlowEnableCadena false true - enable, false - disable; Los administradores de TI usan esta configuración para habilitar o deshabilitar la experiencia de usuario final en la aplicación para confiar y desconfiar de las redes no seguras y sospechosas. DefenderNetworkProtectionAutoRemediationCadena true true - enable, false - disable; El administrador de TI usa esta configuración para habilitar o deshabilitar las alertas de corrección que se envían cuando un usuario realiza actividades de corrección, como cambiar a puntos de acceso WIFI más seguros. DefenderNetworkProtectionPrivacyCadena true true - enable, false - disable; Esta configuración la administra el administrador de TI para habilitar o deshabilitar la privacidad en la protección de red. Si la privacidad está deshabilitada, se muestra el consentimiento del usuario para compartir el wifi malintencionado. Si la privacidad está habilitada, no se muestra ningún consentimiento del usuario y no se recopila ningún dato de la aplicación. En la sección Asignaciones , un administrador puede elegir grupos de usuarios para incluir y excluir de la directiva.

Revise y cree la directiva de configuración.

Configuración de la protección de red mediante MAM

Use el procedimiento siguiente para configurar la configuración mam para dispositivos no inscritos para la protección de red (el registro de dispositivos autenticados es necesario para la configuración mam) en dispositivos iOS.

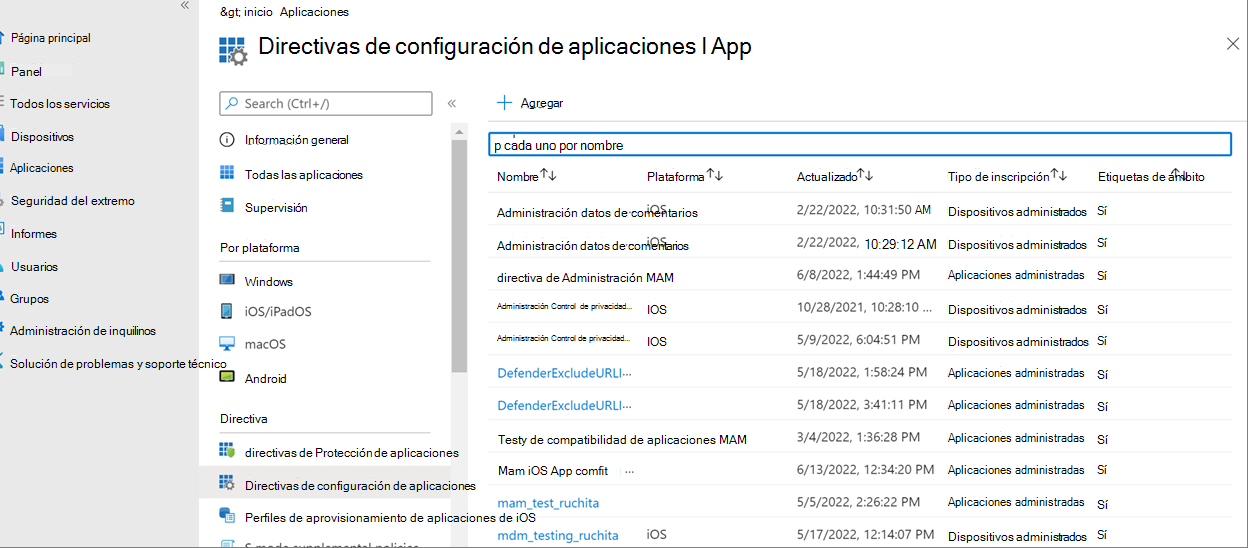

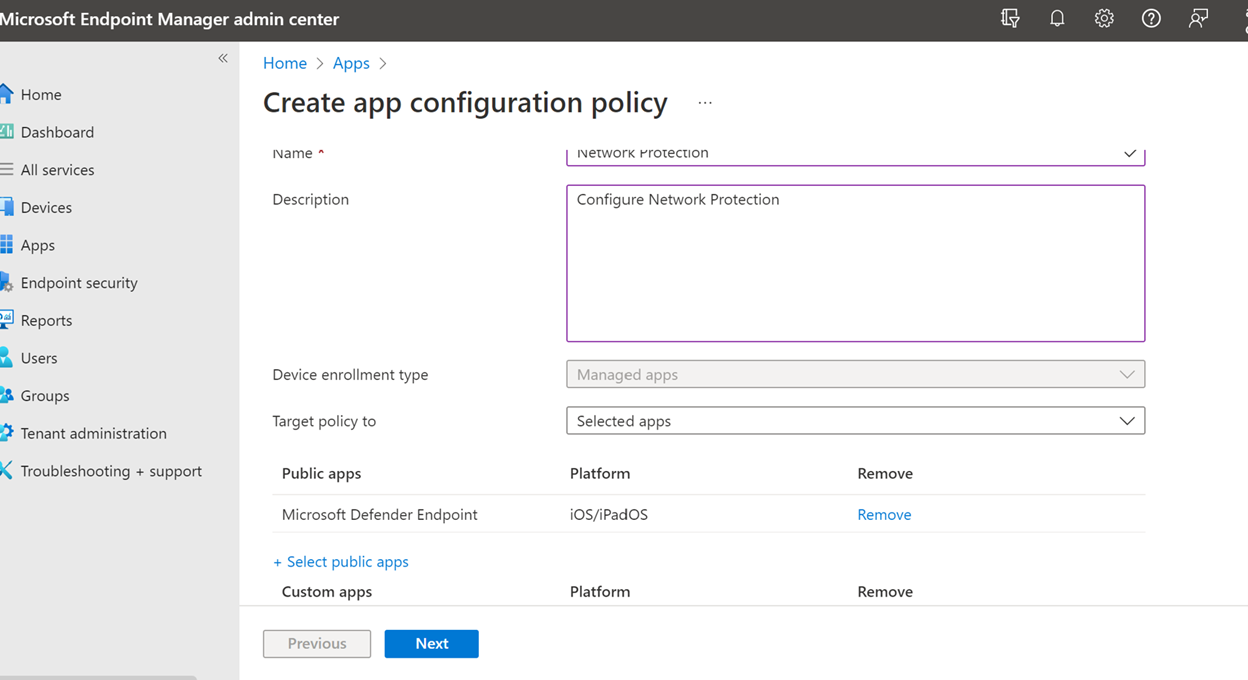

En el centro de administración de Microsoft Intune, vaya a Aplicaciones>Directivas de configuración> de aplicacionesAgregar>aplicaciones> administradasCree una nueva directiva de configuración de aplicaciones.

Proporcione un nombre y una descripción para identificar de forma única la directiva. A continuación, seleccione Seleccionar aplicaciones públicas y elija Microsoft Defender para Platform iOS/iPadOS.

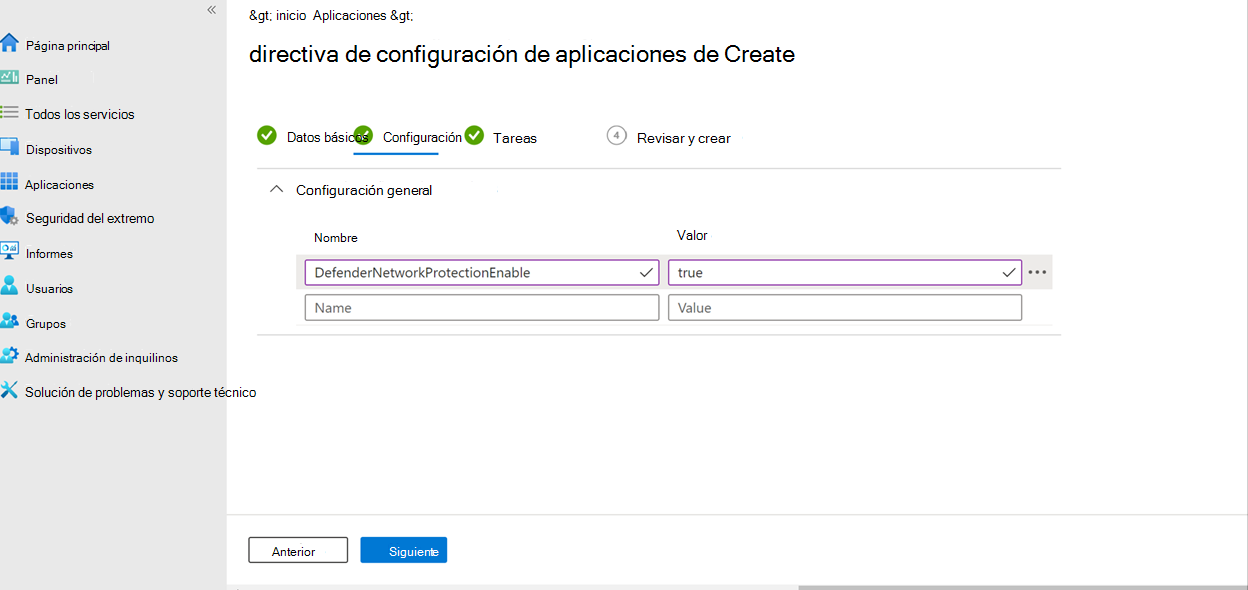

En la página Configuración , agregue DefenderNetworkProtectionEnable como clave y el valor

falsepara deshabilitar la protección de red. (La protección de red está habilitada de forma predeterminada).Para otras configuraciones relacionadas con la protección de red, agregue las siguientes claves y el valor correspondiente correspondiente.

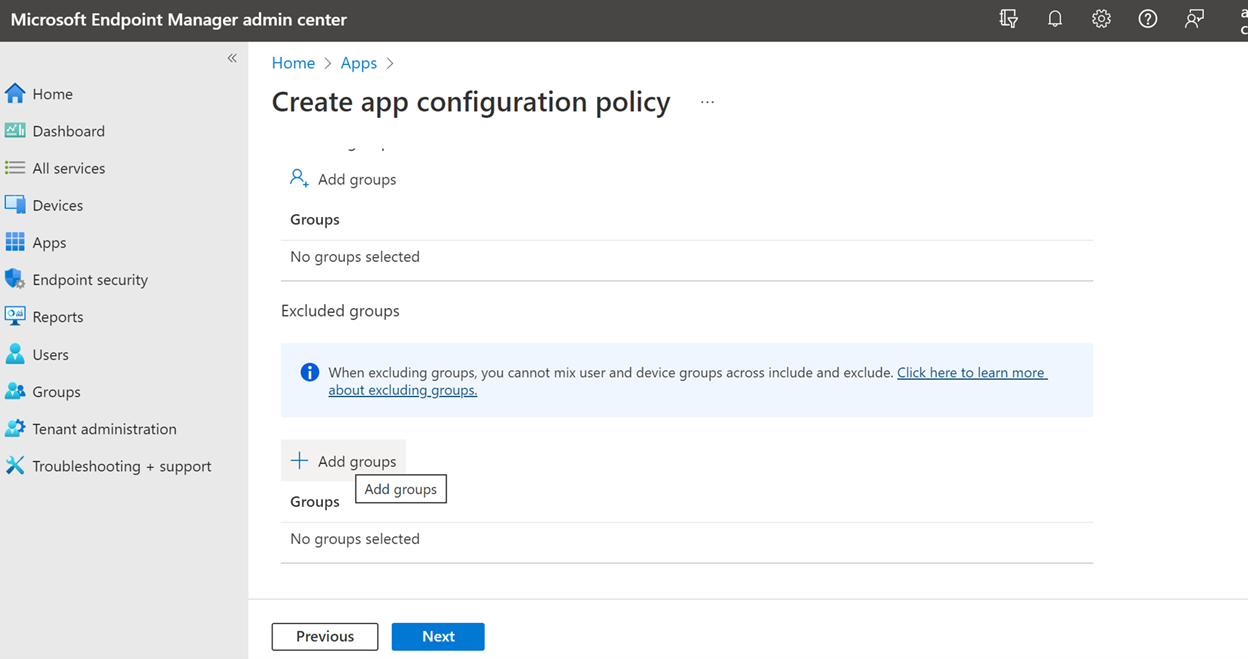

Clave Valor predeterminado (true- enable, false - disable) Descripción DefenderOpenNetworkDetection2 1 - Auditar, 0 - Deshabilitar, 2 - Habilitar (valor predeterminado). Este valor lo administra un administrador de TI para habilitar, auditar o deshabilitar la detección de red abierta. En el modo auditoría, las alertas solo se envían al portal de ATP sin experiencia del lado del usuario. Para la experiencia del usuario, establezca la configuración en modo "Habilitar". DefenderEndUserTrustFlowEnablefalse true - enable, false - disable; Los administradores de TI usan esta configuración para habilitar o deshabilitar la experiencia de usuario final en la aplicación para confiar y desconfiar de las redes no seguras y sospechosas. DefenderNetworkProtectionAutoRemediationtrue true - enable, false - disable; El administrador de TI usa esta configuración para habilitar o deshabilitar las alertas de corrección que se envían cuando un usuario realiza actividades de corrección, como cambiar a puntos de acceso WIFI más seguros. DefenderNetworkProtectionPrivacytrue true - enable, false - disable; Esta configuración la administra el administrador de TI para habilitar o deshabilitar la privacidad en la protección de red. Si la privacidad está deshabilitada, se muestra el consentimiento del usuario para compartir el wifi malintencionado. Si la privacidad está habilitada, no se muestra ningún consentimiento del usuario y no se recopila ningún dato de la aplicación. En la sección Asignaciones , un administrador puede elegir grupos de usuarios para incluir y excluir de la directiva.

Revise y cree la directiva de configuración.

Nota:

Abra Wi-Fi alerta de red: Se genera una alerta cada vez que un usuario se conecta a una red Wi-Fi abierta. Si el usuario se vuelve a conectar a la misma red en un período de siete días, no se genera ninguna nueva alerta. Sin embargo, la conexión a otra red Wi-Fi abierta da como resultado una alerta inmediata.

Coexistencia de varios perfiles de VPN

Apple iOS no admite varias VPN de todo el dispositivo para que estén activas simultáneamente. Aunque pueden existir varios perfiles de VPN en el dispositivo, solo una VPN puede estar activa a la vez.

Configuración de Microsoft Defender para punto de conexión señal de riesgo en la directiva de protección de aplicaciones (MAM)

Microsoft Defender para punto de conexión en iOS habilita el escenario de directiva de protección de aplicaciones. Los usuarios finales pueden instalar la versión más reciente de la aplicación directamente desde la tienda de aplicaciones de Apple. Asegúrese de que el dispositivo está registrado en Authenticator con la misma cuenta que se usa para incorporarse a Defender para el registro de MAM correcto.

Microsoft Defender para punto de conexión se puede configurar para enviar señales de amenaza que se usarán en directivas de protección de aplicaciones (APP, también conocidas como MAM) en iOS/iPadOS. Con esta funcionalidad, también puede usar Microsoft Defender para punto de conexión para proteger el acceso a datos corporativos de dispositivos no inscritos.

Siga los pasos del vínculo siguiente para configurar directivas de protección de aplicaciones con Microsoft Defender para punto de conexión Configurar señales de riesgo de Defender en la directiva de protección de aplicaciones (MAM)

Para obtener más información sobre mam o directiva de protección de aplicaciones, consulte configuración de directivas de protección de aplicaciones de iOS.

Controles de privacidad

Microsoft Defender para punto de conexión en iOS permite controles de privacidad tanto para administradores como para usuarios finales. Esto incluye los controles para dispositivos inscritos (MDM) y no inscritos (MAM).

Si usa MDM, los administradores pueden configurar controles de privacidad a través de dispositivos administrados en la configuración de la aplicación. Si usa MAM sin inscripción, los administradores pueden configurar controles de privacidad a través de aplicaciones administradas en app config. Los usuarios finales también pueden configurar la configuración de privacidad en Microsoft Defender configuración de la aplicación.

Configuración de la privacidad en el informe de alertas de phish

Los clientes ahora pueden habilitar el control de privacidad para el informe de phish enviado por Microsoft Defender para punto de conexión en iOS para que el nombre de dominio no se incluya como parte de una alerta de phish cada vez que Microsoft Defender para punto de conexión detecte y bloquee un sitio web de phish.

Configuración de controles de privacidad en MDM

Siga estos pasos para habilitar la privacidad y no recopilar el nombre de dominio como parte del informe de alertas de phish para dispositivos inscritos.

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva, Platform > iOS/iPadOS y seleccione el tipo de perfil.

Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , seleccione Usar diseñador de configuración y agregue

DefenderExcludeURLInReportcomo clave y establezca su tipo de valor en Boolean.- Para habilitar la privacidad y no recopilar el nombre de dominio, escriba el valor como

truey asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece enfalse. - Para los usuarios con un conjunto de claves como

true, la alerta de phish no contiene la información del nombre de dominio cada vez que Defender para punto de conexión detecta y bloquea un sitio malintencionado.

- Para habilitar la privacidad y no recopilar el nombre de dominio, escriba el valor como

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Configuración de controles de privacidad en MAM

Siga estos pasos para habilitar la privacidad y no recopilar el nombre de dominio como parte del informe de alertas de phish para dispositivos no inscritos.

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>aplicaciones administradas.

Asignar a la directiva un nombre.

En Seleccionar aplicaciones públicas, elija Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , en Configuración general, agregue

DefenderExcludeURLInReportcomo clave y establezca su valor comotrue.- Para habilitar la privacidad y no recopilar el nombre de dominio, escriba el valor como

truey asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece enfalse. - Para los usuarios con un conjunto de claves como

true, la alerta de phish no contiene la información del nombre de dominio cada vez que Defender para punto de conexión detecta y bloquea un sitio malintencionado.

- Para habilitar la privacidad y no recopilar el nombre de dominio, escriba el valor como

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Configuración de controles de privacidad del usuario final en la aplicación Microsoft Defender

Estos controles ayudan al usuario final a configurar la información compartida con su organización.

En el caso de los dispositivos supervisados, los controles de usuario final no son visibles. El administrador decide y controla la configuración. Sin embargo, en el caso de los dispositivos no supervisados, el control se muestra en Privacidad de configuración>.

Los usuarios ven un botón de alternancia para información de sitio no seguro. Este botón de alternancia solo está visible si el administrador ha establecido DefenderExcludeURLInReport = true.

Si lo habilita un administrador, los usuarios pueden especificar si enviar información de sitio no segura a su organización. De forma predeterminada, se establece en false, lo que significa que no se envía información de sitio no segura. Si el usuario lo cambia a true, se envían los detalles del sitio no seguros.

Activar o desactivar los controles de privacidad no afecta a la comprobación de cumplimiento del dispositivo ni al acceso condicional.

Nota:

En los dispositivos supervisados con el perfil de configuración, Microsoft Defender para punto de conexión pueden acceder a toda la dirección URL y, si se detecta que es phishing, se bloquea. En un dispositivo sin supervisión, Microsoft Defender para punto de conexión solo tiene acceso al nombre de dominio y, si el dominio no es una dirección URL de phishing, no se bloqueará.

Permisos opcionales

Microsoft Defender para punto de conexión en iOS habilita permisos opcionales en el flujo de incorporación. Actualmente, los permisos necesarios para Defender para punto de conexión son obligatorios en el flujo de incorporación. Con esta característica, los administradores pueden implementar Defender para punto de conexión en dispositivos BYOD sin aplicar el permiso de VPN obligatorio durante la incorporación. Los usuarios finales pueden incorporar la aplicación sin los permisos obligatorios y pueden revisarlos más adelante. Esta característica solo está presente actualmente para dispositivos inscritos (MDM).

Configuración de permisos opcionales mediante MDM

Los administradores pueden usar los pasos siguientes para habilitar el permiso VPN opcional para los dispositivos inscritos.

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva y seleccione Plataforma > iOS/iPadOS.

Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , seleccione Usar diseñador de configuración y agregue

DefenderOptionalVPNcomo clave y establezca su tipo de valor comoBoolean.- Para habilitar el permiso VPN opcional, escriba el valor como

truey asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece enfalse. - Para los usuarios con el conjunto de claves como

true, los usuarios pueden incorporar la aplicación sin conceder permiso de VPN.

- Para habilitar el permiso VPN opcional, escriba el valor como

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Configuración de permisos opcionales como usuario final

Los usuarios finales instalan y abren la aplicación Microsoft Defender para iniciar la incorporación.

- Si un administrador ha configurado permisos opcionales, el usuario puede omitir el permiso VPN y completar la incorporación.

- Incluso si el usuario ha omitido la VPN, el dispositivo puede incorporarse y se envía un latido.

- Si la VPN está deshabilitada, la protección web no está activa.

- Más adelante, el usuario puede habilitar la protección web desde dentro de la aplicación, lo que instala la configuración de VPN en el dispositivo.

Nota:

El permiso opcional es diferente de Deshabilitar protección web. El permiso VPN opcional solo ayuda a omitir el permiso durante la incorporación, pero está disponible para que el usuario final lo revise y lo habilite más adelante. Mientras que Deshabilitar Protección web permite a los usuarios incorporar la aplicación Defender para punto de conexión sin La protección web. No se puede habilitar más adelante.

Detección de jailbreak

Microsoft Defender para punto de conexión tiene la capacidad de detectar dispositivos administrados y no administrados que están liberados. Estas comprobaciones de jailbreak se realizan periódicamente. Si se detecta un dispositivo como jailbreak, se producen estos eventos:

- Se notifica una alerta de alto riesgo al portal de Microsoft Defender. Si el cumplimiento del dispositivo y el acceso condicional se configuran en función de la puntuación de riesgo del dispositivo, el dispositivo no podrá acceder a los datos corporativos.

- Se borran los datos de usuario de la aplicación. Cuando el usuario abre la aplicación después del jailbreak, también se elimina el perfil de VPN (solo perfil vpn de bucle invertido de Defender para punto de conexión) y no se ofrece ninguna protección web. Los perfiles de VPN entregados por Intune no se quitan.

Configuración de la directiva de cumplimiento en dispositivos con jailbreak

Para proteger el acceso a los datos corporativos en dispositivos iOS con jailbreak, se recomienda configurar la siguiente directiva de cumplimiento en Intune.

Nota:

La detección de jailbreak es una funcionalidad proporcionada por Microsoft Defender para punto de conexión en iOS. Sin embargo, se recomienda configurar esta directiva como una capa adicional de defensa frente a escenarios de jailbreak.

Siga los pasos siguientes para crear una directiva de cumplimiento en dispositivos con jailbreak.

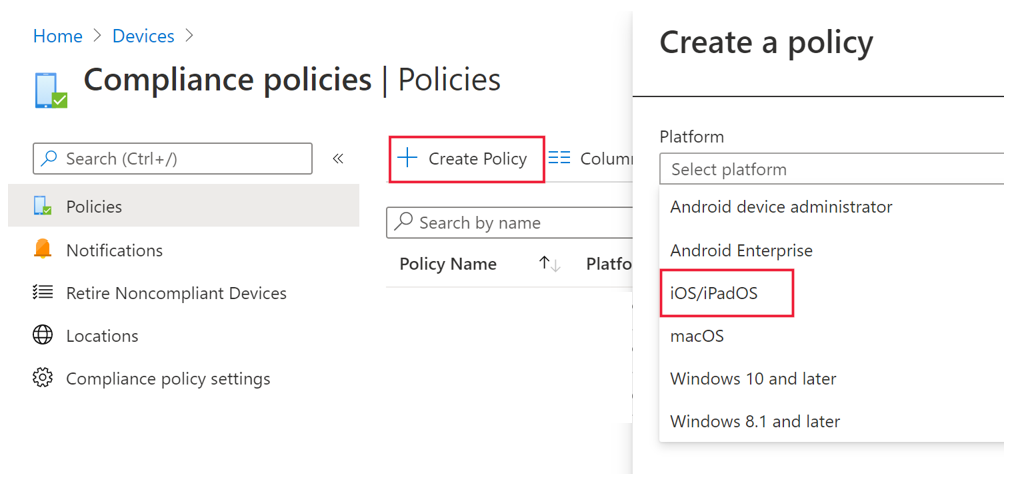

En el centro de administración de Microsoft Intune, vaya a Directivasde cumplimiento> de dispositivos >Crear directiva. Seleccione "iOS/iPadOS" como plataforma y seleccione Crear.

Especifique un nombre de la directiva, como Directiva de cumplimiento para Jailbreak.

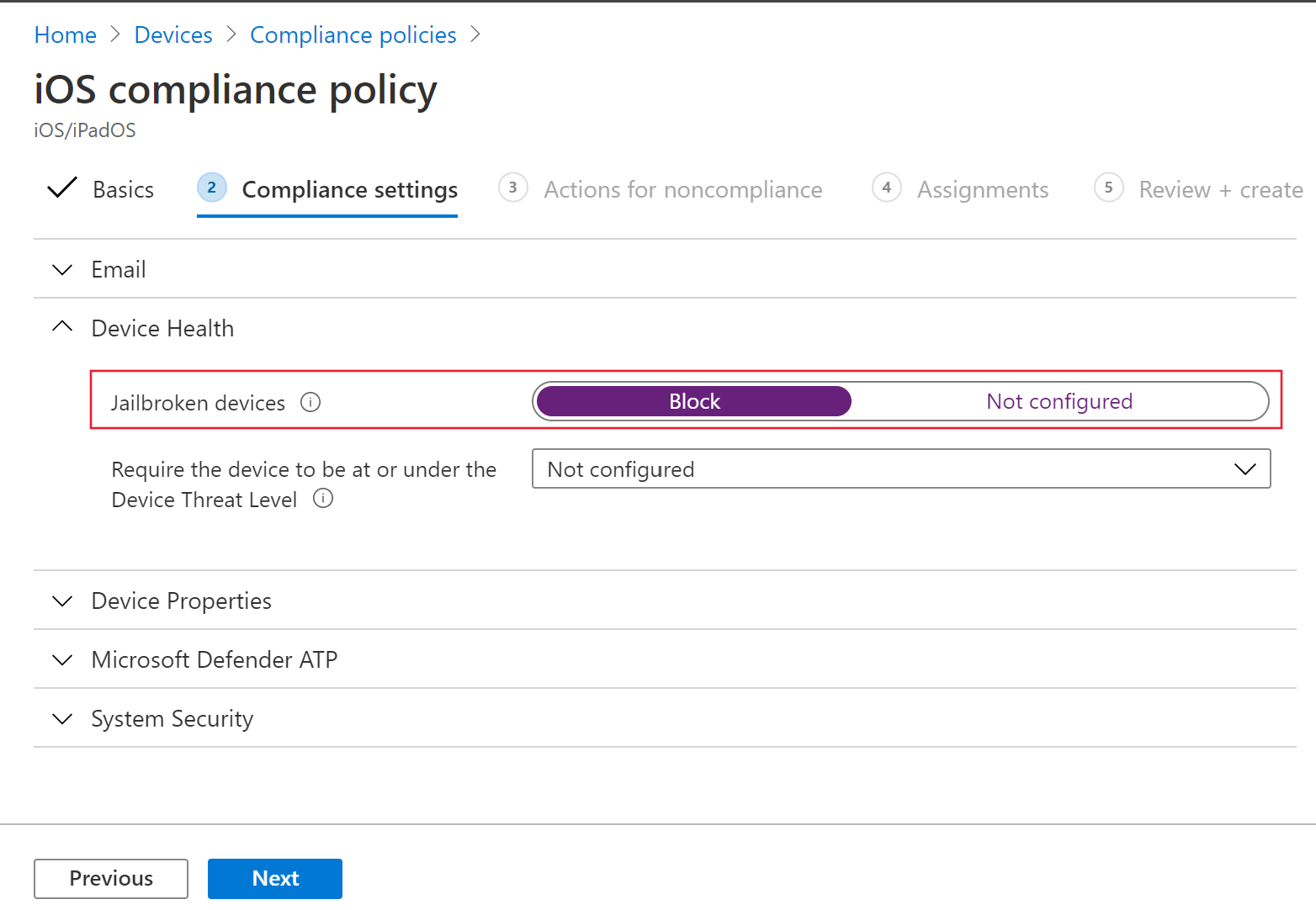

En la página configuración de cumplimiento, seleccione para expandir la sección Estado del dispositivo y seleccione

Blocken el campo Dispositivos liberados de Jailbreak .En la sección Acciones para no cumplimiento , seleccione las acciones según sus requisitos y, a continuación, seleccione Siguiente.

En la sección Asignaciones , seleccione los grupos de usuarios que desea incluir para esta directiva y, a continuación, seleccione Siguiente.

En la sección Revisar y crear , compruebe que toda la información especificada es correcta y, a continuación, seleccione Crear.

Configuración de indicadores personalizados

Defender para punto de conexión en iOS permite a los administradores configurar indicadores personalizados también en dispositivos iOS. Para obtener más información sobre cómo configurar indicadores personalizados, consulte Información general de los indicadores.

Nota:

Defender para punto de conexión en iOS admite la creación de indicadores personalizados solo para direcciones URL y dominios. Los indicadores personalizados basados en IP no se admiten en iOS.

La DIRECCIÓN IP 245.245.0.1 es una dirección IP interna de Defender y los clientes no deben incluirla en indicadores personalizados para evitar problemas de funcionalidad.

Para iOS, no se genera ninguna alerta en el portal de Microsoft Defender cuando se accede a la dirección URL o al dominio establecido en el indicador.

Configuración de la evaluación de vulnerabilidades de las aplicaciones

La reducción del riesgo cibernético requiere una administración completa de vulnerabilidades basada en riesgos para identificar, evaluar, corregir y realizar un seguimiento de todas las vulnerabilidades más importantes en los recursos más críticos, todo en una única solución. Visite esta página para obtener más información sobre Administración de vulnerabilidades de Microsoft Defender en Microsoft Defender para punto de conexión.

Defender para punto de conexión en iOS admite evaluaciones de vulnerabilidades del sistema operativo y las aplicaciones. La evaluación de vulnerabilidades de las versiones de iOS está disponible para dispositivos inscritos (MDM) y no inscritos (MAM). La evaluación de vulnerabilidades de las aplicaciones solo es para dispositivos inscritos (MDM). Los administradores pueden usar los pasos siguientes para configurar la evaluación de vulnerabilidades de las aplicaciones.

En un dispositivo supervisado

Asegúrese de que el dispositivo está configurado en modo supervisado.

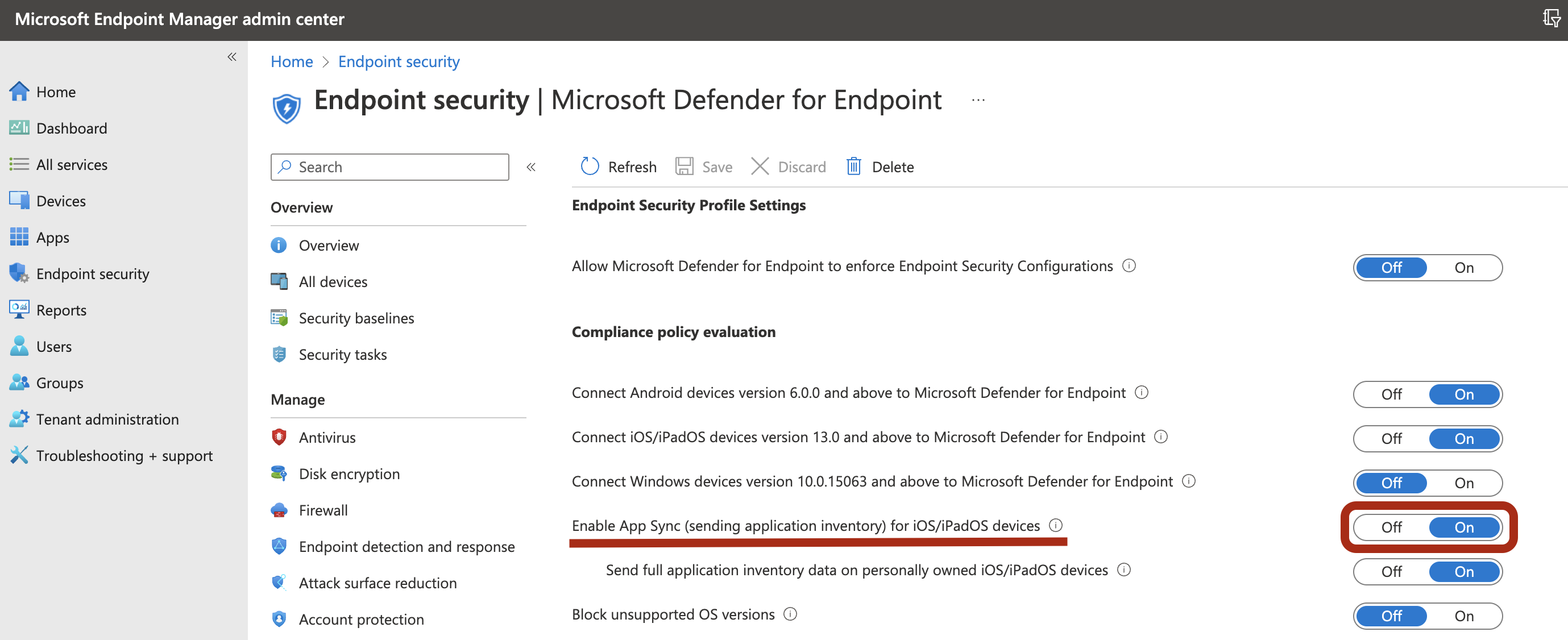

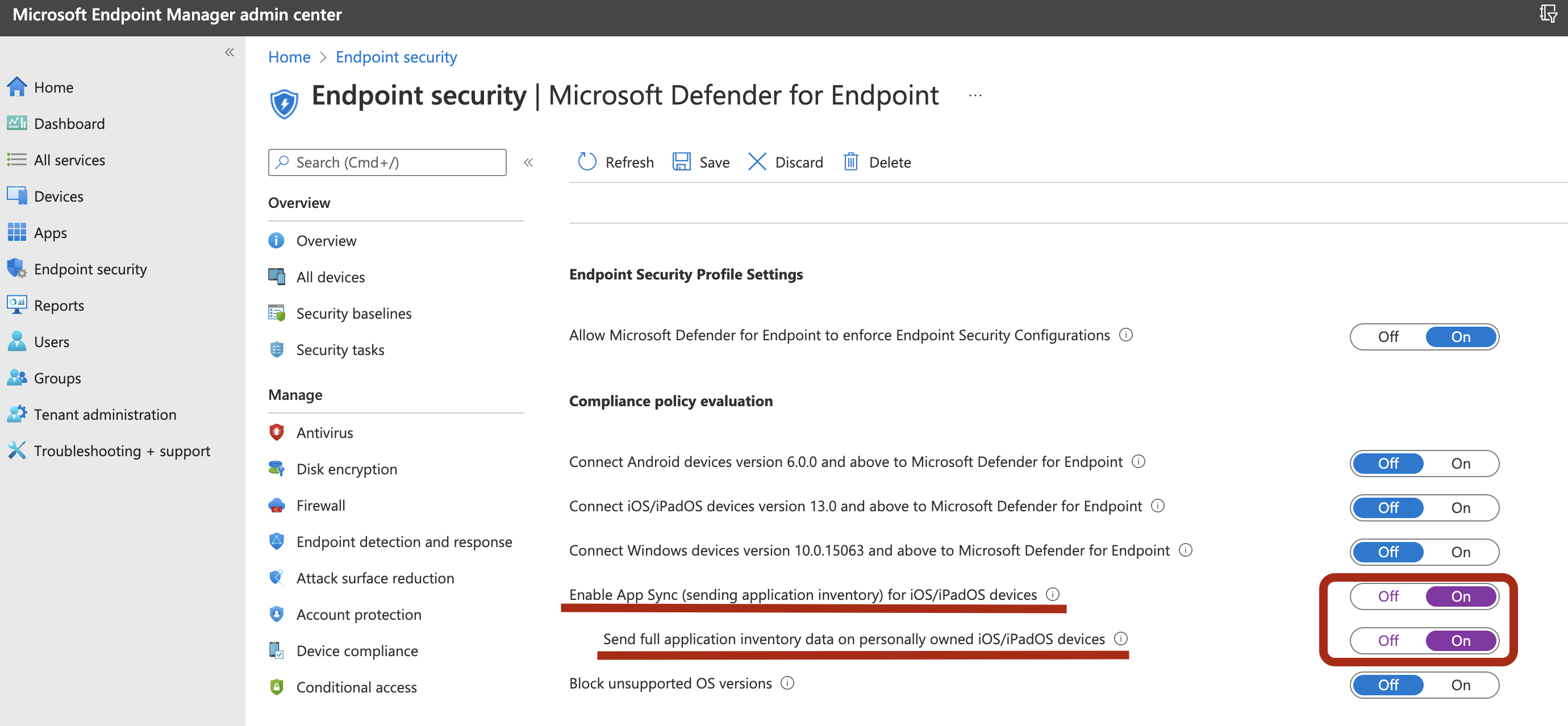

Para habilitar la característica en el centro de administración de Microsoft Intune, vaya a Endpoint Security>Microsoft Defender para punto de conexión>Incronizar aplicaciones para dispositivos iOS/iPadOS.

Nota:

Para obtener la lista de todas las aplicaciones, incluidas las aplicaciones no administradas, el administrador tiene que habilitar la opción Enviar datos de inventario de aplicaciones completos en dispositivos iOS/iPadOS de propiedad personal en el portal de Intune Administración para los dispositivos supervisados marcados como "Personal". Para los dispositivos supervisados marcados como "Corporativos" en el portal de Intune Administración, el administrador no necesita habilitar Enviar datos de inventario de aplicaciones completos en dispositivos iOS/iPadOS de propiedad personal.

En un dispositivo sin supervisión

Para habilitar la característica en el centro de administración de Microsoft Intune, vaya a Endpoint Security>Microsoft Defender para punto de conexión>Incronizar aplicaciones para dispositivos iOS/iPadOS.

Para obtener la lista de todas las aplicaciones, incluidas las aplicaciones no administradas, habilite la opción send full application inventory data on personally owned iOS/iPadOS devices (Enviar datos de inventario de aplicaciones completos en dispositivos iOS/iPadOS de propiedad personal).

Siga estos pasos para configurar la configuración de privacidad.

Vaya a Aplicaciones Directivas>de configuración de aplicaciones>Agregar>dispositivos administrados.

Asigne un nombre a la directiva, Platform>iOS/iPadOS.

Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , seleccione Usar diseñador de configuración y agregue

DefenderTVMPrivacyModecomo clave. Establezca su tipo de valor comoString.- Para deshabilitar la privacidad y recopilar la lista de aplicaciones instaladas, especifique el valor como

Falsey, a continuación, asigne esta directiva a los usuarios. - De forma predeterminada, este valor se establece en

Truepara dispositivos sin supervisión. - Para los usuarios con un conjunto de claves como

False, Defender para punto de conexión envía la lista de aplicaciones instaladas en el dispositivo para la evaluación de vulnerabilidades.

- Para deshabilitar la privacidad y recopilar la lista de aplicaciones instaladas, especifique el valor como

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Activar o desactivar los controles de privacidad no afecta a la comprobación de cumplimiento del dispositivo ni al acceso condicional.

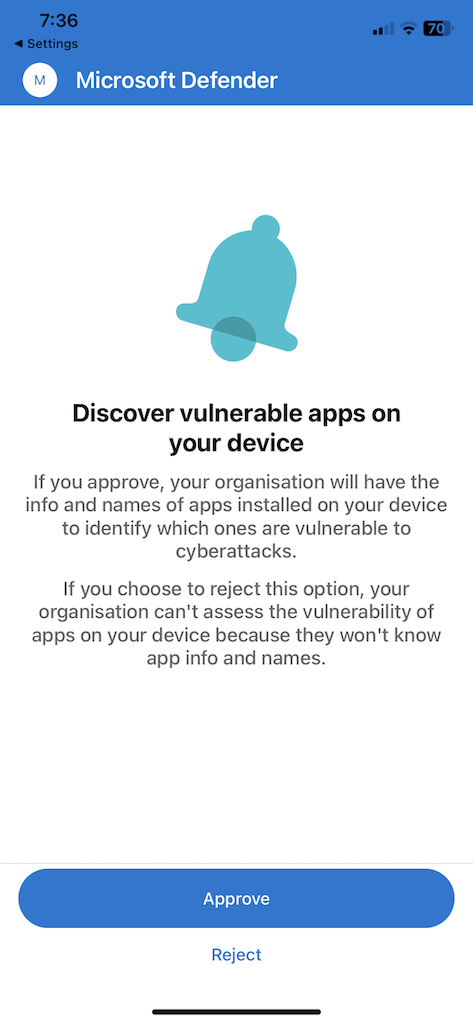

Una vez aplicada la configuración, los usuarios finales deben abrir la aplicación para aprobar la configuración de privacidad.

- La pantalla de aprobación de privacidad solo aparece para dispositivos no supervisados.

- Solo si el usuario final aprueba la privacidad, la información de la aplicación se envía a la consola de Defender para punto de conexión.

Una vez que las versiones de cliente se implementan para los dispositivos iOS de destino, se inicia el procesamiento. Las vulnerabilidades encontradas en esos dispositivos comienzan a aparecer en el panel de Administración de vulnerabilidades de Defender. El procesamiento puede tardar algunas horas (máximo 24 horas) en completarse. Este período de tiempo es especialmente válido para que toda la lista de aplicaciones aparezca en el inventario de software.

Nota:

Si usa la solución de inspección SSL en el dispositivo iOS, agregue los nombres securitycenter.windows.com de dominio (en entornos comerciales) y securitycenter.windows.us (en entornos GCC) para que funcionen las características de Administración de amenazas y vulnerabilidades.

Deshabilitar cierre de sesión

Defender para punto de conexión en iOS admite la implementación sin el botón cerrar sesión en la aplicación para evitar que los usuarios cierren la sesión de la aplicación Defender. Esto es importante para evitar que los usuarios manipulen el dispositivo.

Esta configuración está disponible tanto para los dispositivos inscritos (MDM) como para los dispositivos no inscritos (MAM). Los administradores pueden usar los pasos siguientes para configurar la opción Deshabilitar cierre de sesión

Configuración de deshabilitar el cierre de sesión con MDM

Para dispositivos inscritos (MDM)

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva y, a continuación, seleccione Plataforma>iOS/iPadOS.

Seleccione

Microsoft Defender for Endpointcomo la aplicación de destino.En la página Configuración , seleccione Usar diseñador de configuración y agregue

DisableSignOutcomo clave. Establezca su tipo de valor comoString.- De forma predeterminada,

DisableSignOut = false. - Un administrador puede establecer

DisableSignOut = truepara deshabilitar el botón cerrar sesión en la aplicación. Los usuarios no ven el botón cerrar sesión una vez que se inserta la directiva.

- De forma predeterminada,

Seleccione Siguiente y, a continuación, asigne esta directiva a los dispositivos o usuarios de destino.

Configuración de deshabilitar el cierre de sesión mediante MAM

Para dispositivos no inscritos (MAM)

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>aplicaciones administradas.

Asignar a la directiva un nombre.

En Seleccionar aplicaciones públicas, seleccione

Microsoft Defender for Endpointcomo la aplicación de destino.En la página Configuración , agregue

DisableSignOutcomo clave y establezca su valor comotrue.- De forma predeterminada,

DisableSignOut = false. - Un administrador puede establecer

DisableSignOut = truepara deshabilitar el botón cerrar sesión en la aplicación. Los usuarios no ven el botón cerrar sesión una vez que se inserta la directiva.

- De forma predeterminada,

Seleccione Siguiente y, a continuación, asigne esta directiva a los dispositivos o usuarios de destino.

Etiquetado de dispositivos

Defender para punto de conexión en iOS permite el etiquetado masivo de los dispositivos móviles durante la incorporación, ya que permite a los administradores configurar etiquetas a través de Intune. Administración puede configurar las etiquetas de dispositivo a través de Intune a través de directivas de configuración e insertarlas en los dispositivos del usuario. Una vez que el usuario instala y activa Defender, la aplicación cliente pasa las etiquetas de dispositivo al portal de Microsoft Defender. Las etiquetas de dispositivo aparecen en los dispositivos del inventario de dispositivos.

Esta configuración está disponible tanto para los dispositivos inscritos (MDM) como para los dispositivos no inscritos (MAM). Los administradores pueden usar los pasos siguientes para configurar las etiquetas de dispositivo.

Configuración de etiquetas de dispositivo mediante MDM

Para dispositivos inscritos (MDM)

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva y, a continuación, seleccione Plataforma>iOS/iPadOS.

Seleccione

Microsoft Defender for Endpointcomo la aplicación de destino.En la página Configuración , seleccione Usar diseñador de configuración y agregue

DefenderDeviceTagcomo clave. Establezca su tipo de valor comoString.- Un administrador puede asignar una nueva etiqueta agregando la clave

DefenderDeviceTagy estableciendo un valor para la etiqueta de dispositivo. - Un administrador puede editar una etiqueta existente modificando el valor de la clave

DefenderDeviceTag. - Un administrador puede eliminar una etiqueta existente quitando la clave

DefenderDeviceTag.

- Un administrador puede asignar una nueva etiqueta agregando la clave

Seleccione Siguiente y, a continuación, asigne esta directiva a los dispositivos o usuarios de destino.

Configuración de etiquetas de dispositivo mediante MAM

Para dispositivos no inscritos (MAM)

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>aplicaciones administradas.

Asignar a la directiva un nombre.

En Seleccionar aplicaciones públicas, elija

Microsoft Defender for Endpointcomo la aplicación de destino.En la página Configuración , agregue

DefenderDeviceTagcomo la clave (en Configuración general).- Un administrador puede asignar una nueva etiqueta agregando la clave

DefenderDeviceTagy estableciendo un valor para la etiqueta de dispositivo. - Un administrador puede editar una etiqueta existente modificando el valor de la clave

DefenderDeviceTag. - Un administrador puede eliminar una etiqueta existente quitando la clave

DefenderDeviceTag.

- Un administrador puede asignar una nueva etiqueta agregando la clave

Seleccione Siguiente y, a continuación, asigne esta directiva a los dispositivos o usuarios de destino.

Nota:

La aplicación Microsoft Defender debe abrirse para que las etiquetas se sincronicen con Intune y se pasen al portal de Microsoft Defender. Las etiquetas pueden tardar hasta 18 horas en reflejarse en el portal.

Suprimir notificaciones de actualización del sistema operativo

Hay una configuración disponible para que los clientes supriman la notificación de actualización del sistema operativo en Defender para punto de conexión en iOS. Una vez establecida la clave de configuración en las directivas de configuración de Intune aplicación, Defender para punto de conexión no enviará ninguna notificación en el dispositivo para las actualizaciones del sistema operativo. Sin embargo, al abrir la aplicación Microsoft Defender, la tarjeta Estado del dispositivo es visible y muestra el estado del sistema operativo.

Esta configuración está disponible tanto para los dispositivos inscritos (MDM) como para los dispositivos no inscritos (MAM). Los administradores pueden usar los pasos siguientes para suprimir la notificación de actualización del sistema operativo.

Configuración de notificaciones de actualización del sistema operativo mediante MDM

Para dispositivos inscritos (MDM)

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva y seleccione Plataforma>iOS/iPadOS.

Seleccione

Microsoft Defender for Endpointcomo la aplicación de destino.En la página Configuración , seleccione Usar diseñador de configuración y agregue

SuppressOSUpdateNotificationcomo clave. Establezca su tipo de valor comoString.- De forma predeterminada,

SuppressOSUpdateNotification = false. - Un administrador puede establecer

SuppressOSUpdateNotification = truepara suprimir las notificaciones de actualización del sistema operativo. - Seleccione Siguiente y asigne esta directiva a los dispositivos o usuarios de destino.

- De forma predeterminada,

Configuración de notificaciones de actualización del sistema operativo mediante MAM

Para dispositivos no inscritos (MAM)

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>aplicaciones administradas.

Asignar a la directiva un nombre.

En Seleccionar aplicaciones públicas, elija

Microsoft Defender for Endpointcomo la aplicación de destino.En la página Configuración , agregue

SuppressOSUpdateNotificationcomo la clave (en Configuración general).- De forma predeterminada,

SuppressOSUpdateNotification = false. - Un administrador puede establecer

SuppressOSUpdateNotification = truepara suprimir las notificaciones de actualización del sistema operativo.

- De forma predeterminada,

Seleccione Siguiente y asigne esta directiva a los dispositivos o usuarios de destino.

Configuración de la opción para enviar comentarios desde la aplicación

Los clientes ahora tienen la opción de configurar la capacidad de enviar datos de comentarios a Microsoft dentro de la aplicación Defender para punto de conexión. Los datos de comentarios ayudan a Microsoft a mejorar los productos y a solucionar problemas.

Nota:

Para los clientes de la nube del Gobierno de EE. UU., la recopilación de datos de comentarios está deshabilitada de forma predeterminada.

Siga estos pasos para configurar la opción para enviar datos de comentarios a Microsoft:

En el centro de administración de Microsoft Intune, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva y seleccione Platform > iOS/iPadOS como tipo de perfil.

Seleccione

Microsoft Defender for Endpointcomo la aplicación de destino.En la página Configuración , seleccione Usar diseñador de configuración y agregue

DefenderFeedbackDatacomo clave y establezca su tipo de valor comoBoolean.- Para quitar la capacidad de los usuarios finales de proporcionar comentarios, establezca el valor como

falsey asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece entrue. Para los clientes del Gobierno de EE. UU., el valor predeterminado se establece en "false". - Para los usuarios con un conjunto de claves como

true, hay una opción para enviar datos de comentarios a Microsoft dentro de la aplicación (Ayuda de menú>& Enviar comentarios>a Microsoft).

- Para quitar la capacidad de los usuarios finales de proporcionar comentarios, establezca el valor como

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Notificar sitios no seguros

Los sitios web de suplantación de identidad suplantan sitios web de confianza mediante la obtención de su información personal o financiera. Visite la página Proporcionar comentarios sobre la protección de red para informar de un sitio web que podría ser un sitio de suplantación de identidad (phishing).

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.