Habilitar reglas de reducción de superficie expuesta a ataques

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Antivirus de Microsoft Defender

Plataformas

- Windows

Sugerencia

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Las reglas de reducción de superficie expuesta a ataques ayudan a evitar acciones que el malware suele abusar para poner en peligro dispositivos y redes.

Requisitos

Características de reducción de superficie expuesta a ataques en versiones de Windows

Puede establecer reglas de reducción de superficie expuesta a ataques para dispositivos que ejecutan cualquiera de las siguientes ediciones y versiones de Windows:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro, versión 1709 o posterior

- Windows 10 Enterprise, versión 1709 o posterior

- Windows Server, versión 1803 (canal semianual) o posterior

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Para usar todo el conjunto de características de las reglas de reducción de superficie expuesta a ataques, necesita:

- Microsoft Defender Antivirus como antivirus principal (protección en tiempo real activada)

- Cloud-Delivery Protection en (algunas reglas lo requieren)

- Windows 10 Enterprise licencia E5 o E3

Aunque las reglas de reducción de superficie expuesta a ataques no requieren una licencia de Windows E5, con una licencia de Windows E5, se obtienen funcionalidades avanzadas de administración, incluida la supervisión, el análisis y los flujos de trabajo disponibles en Defender para punto de conexión, así como funcionalidades de informes y configuración en el portal de Microsoft Defender XDR. Estas funcionalidades avanzadas no están disponibles con una licencia E3, pero puede seguir usando Visor de eventos para revisar los eventos de regla de reducción de superficie expuesta a ataques.

Cada regla de reducción de superficie expuesta a ataques contiene una de cuatro configuraciones:

- No configurado | Deshabilitado: deshabilita la regla de reducción de superficie expuesta a ataques

- Bloquear: habilitar la regla de reducción de superficie expuesta a ataques

- Auditoría: evalúe cómo afectaría a la organización la regla de reducción de superficie expuesta a ataques si está habilitada.

- Advertencia: habilite la regla de reducción de la superficie expuesta a ataques, pero permita al usuario final omitir el bloque.

Se recomienda usar reglas de reducción de superficie expuesta a ataques con una licencia de Windows E5 (o una SKU de licencia similar) para aprovechar las funcionalidades avanzadas de supervisión e informes disponibles en Microsoft Defender para punto de conexión (Defender para punto de conexión). Sin embargo, si tienes otra licencia, como Windows Professional o Windows E3 que no incluye funcionalidades avanzadas de supervisión y generación de informes, puedes desarrollar tus propias herramientas de supervisión e informes sobre los eventos que se generan en cada punto de conexión cuando se desencadenan reglas de reducción de superficie expuesta a ataques (por ejemplo, reenvío de eventos).

Sugerencia

Para obtener más información sobre las licencias de Windows, consulta licencias de Windows 10 y obtén la guía de licencias por volumen para Windows 10.

Puede habilitar las reglas de reducción de superficie expuesta a ataques mediante cualquiera de estos métodos:

- Microsoft Intune

- Administración de dispositivos móviles (MDM)

- Microsoft Configuration Manager

- Directiva de grupo (GP)

- PowerShell

Se recomienda la administración de nivel empresarial, como Intune o Microsoft Configuration Manager. La administración de nivel empresarial sobrescribe cualquier directiva de grupo en conflicto o la configuración de PowerShell durante el inicio.

Excluir archivos y carpetas de reglas de reducción de superficie expuesta a ataques

Puede excluir que la mayoría de las reglas de reducción de superficie expuesta a ataques evalúen archivos y carpetas. Esto significa que, incluso si una regla de reducción de superficie expuesta a ataques determina que el archivo o la carpeta contiene un comportamiento malintencionado, no impide que el archivo se ejecute.

Importante

Excluir archivos o carpetas puede reducir considerablemente la protección proporcionada por las reglas de reducción de la superficie expuesta a ataques. Los archivos excluidos podrán ejecutarse y no se registrará ningún informe o evento. Si las reglas de reducción de superficie expuesta a ataques detectan archivos que cree que no deben detectarse, primero debe usar el modo de auditoría para probar la regla. Una exclusión solo se aplica cuando se inicia la aplicación o el servicio excluidos. Por ejemplo, si agrega una exclusión para un servicio de actualización que ya se está ejecutando, el servicio de actualización continúa desencadenando eventos hasta que el servicio se detiene y se reinicia.

Al agregar exclusiones, tenga en cuenta estos puntos:

Las exclusiones suelen basarse en archivos o carpetas individuales (mediante rutas de acceso de carpeta o la ruta de acceso completa del archivo que se va a excluir).

Las rutas de exclusión pueden usar variables de entorno y caracteres comodín. Consulte Uso de caracteres comodín en las listas de exclusión de extensiones o ruta de acceso de carpeta y nombre de archivo

Cuando se implementa a través de la directiva de grupo o PowerShell, las exclusiones se aplican a todas las reglas de reducción de superficie expuesta a ataques. Con Intune, es posible configurar una exclusión para una regla específica de reducción de superficie expuesta a ataques. Consulte Configuración de reglas de reducción de superficie expuesta a ataques por exclusiones de reglas.

Las exclusiones se pueden agregar en función de los hashes de certificado y archivo, al permitir indicadores de certificado y archivo de Defender para punto de conexión especificados. Consulte Introducción a los indicadores.

Conflicto de directiva

Si se aplica una directiva en conflicto a través de MDM y GP, la configuración aplicada desde GP tiene prioridad.

Las reglas de reducción de la superficie expuesta a ataques para dispositivos administrados ahora admiten el comportamiento de la fusión de la configuración de diferentes directivas, con el fin de crear un superconjunto de directivas para cada dispositivo. Solo se combinan las opciones de configuración que no están en conflicto, mientras que las que están en conflicto no se agregan al superconjunto de reglas. Anteriormente, si dos directivas incluían conflictos para una sola configuración, ambas directivas se marcaban como en conflicto y no se implementaría ninguna configuración de ninguno de los perfiles. El comportamiento de combinación de reglas de reducción de superficie expuesta a ataques es el siguiente:

- Las reglas de reducción de superficie expuesta a ataques de los perfiles siguientes se evalúan para cada dispositivo al que se aplican las reglas:

- Perfiles de configuración de > dispositivos > Perfil > de Endpoint Protection Microsoft DefenderReducción de la superficie expuesta a ataquesde Protección contra vulnerabilidades>.

- Directiva de reducción de superficie expuesta a ataquesde seguridad > de puntos de conexiónReglas de reducción> de superficie expuesta a ataques.

- Líneas base de seguridad > de punto > de conexión Microsoft Defenderreglas de reducción de superficie de ataquebase> de ATP.

- La configuración que no tiene conflictos se agrega a un superconjunto de directivas para el dispositivo.

- Cuando dos o más directivas tienen una configuración en conflicto, la configuración en conflicto no se agrega a la directiva combinada, mientras que la configuración que no entra en conflicto se agrega a la directiva de superconjunto que se aplica a un dispositivo.

- Solo se retienen las configuraciones de configuración en conflicto.

- Las reglas de reducción de superficie expuesta a ataques de los perfiles siguientes se evalúan para cada dispositivo al que se aplican las reglas:

Métodos de configuración

En esta sección se proporcionan detalles de configuración para los siguientes métodos de configuración:

- Intune

- Perfil personalizado en Intune

- MDM

- Microsoft Configuration Manager

- Directiva de grupo

- PowerShell

Los procedimientos siguientes para habilitar las reglas de reducción de superficie expuesta a ataques incluyen instrucciones para excluir archivos y carpetas.

Intune

Perfiles de configuración de dispositivo

Seleccione Perfiles de configuración> dedispositivos. Elija un perfil de Endpoint Protection existente o cree uno nuevo. Para crear uno nuevo, seleccione Crear perfil y escriba información para este perfil. En Tipo de perfil, seleccione Endpoint Protection. Si ha elegido un perfil existente, seleccione Propiedades y, a continuación, seleccione Configuración.

En el panel Protección contra puntos de conexión , seleccione Protección contra vulnerabilidades de seguridad de Windows Defender y, a continuación, seleccione Reducción de superficie expuesta a ataques. Seleccione la configuración deseada para cada regla de reducción de superficie expuesta a ataques.

En Excepciones de reducción de superficie expuesta a ataques, escriba archivos y carpetas individuales. También puede seleccionar Importar para importar un archivo CSV que contenga archivos y carpetas que se excluirán de las reglas de reducción de la superficie expuesta a ataques. Cada línea del archivo CSV debe tener el formato siguiente:

C:\folder,%ProgramFiles%\folder\file,C:\pathSeleccione Aceptar en los tres paneles de configuración. A continuación, seleccione Crear si va a crear un nuevo archivo de Endpoint Protection o Guardar si está editando uno existente.

Directiva de seguridad de puntos de conexión

SeleccioneReducción de la superficie expuesta a ataques de seguridad > de punto de conexión. Elija una regla de reducción de superficie expuesta a ataques existente o cree una nueva. Para crear uno nuevo, seleccione Crear directiva y escriba información para este perfil. En Tipo de perfil, seleccione Reglas de reducción de superficie expuesta a ataques. Si ha elegido un perfil existente, seleccione Propiedades y, a continuación, seleccione Configuración.

En el panel Configuración , seleccione Reducción de superficie expuesta a ataques y, a continuación, seleccione la configuración deseada para cada regla de reducción de superficie expuesta a ataques.

En Lista de carpetas adicionales que deben protegerse, Lista de aplicaciones que tienen acceso a carpetas protegidas y Excluir archivos y rutas de acceso de las reglas de reducción de la superficie expuesta a ataques, escriba archivos y carpetas individuales. También puede seleccionar Importar para importar un archivo CSV que contenga archivos y carpetas que se excluirán de las reglas de reducción de la superficie expuesta a ataques. Cada línea del archivo CSV debe tener el formato siguiente:

C:\folder,%ProgramFiles%\folder\file,C:\pathSeleccione Siguiente en los tres paneles de configuración y, a continuación, seleccione Crear si va a crear una nueva directiva o Guardar si está editando una directiva existente.

Perfil personalizado en Intune

Puede usar Microsoft Intune OMA-URI para configurar reglas personalizadas de reducción de superficie expuesta a ataques. En el procedimiento siguiente se usa la regla Bloquear el abuso de controladores firmados vulnerables explotados para el ejemplo.

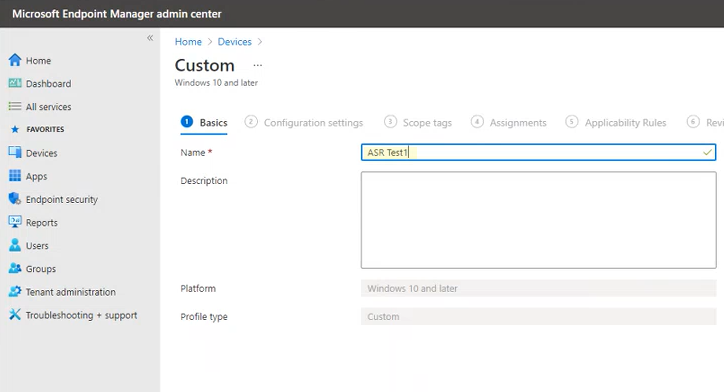

Abra el Centro de administración de Microsoft Intune. En el menú Inicio , haga clic en Dispositivos, seleccione Perfiles de configuración y, a continuación, haga clic en Crear perfil.

En Crear un perfil, en las dos listas desplegables siguientes, seleccione lo siguiente:

- En Plataforma, seleccione Windows 10 y versiones posteriores.

- En Tipo de perfil, seleccione Plantillas.

- Si las reglas de reducción de superficie expuesta a ataques ya están establecidas a través de Seguridad del punto de conexión, en Tipo de perfil, seleccione Catálogo de configuración.

Seleccione Personalizado y, después, Crear.

La herramienta Plantilla personalizada se abre en el paso 1 Aspectos básicos. En 1 Conceptos básicos, en Nombre, escriba un nombre para la plantilla y, en Descripción , puede escribir una descripción (opcional).

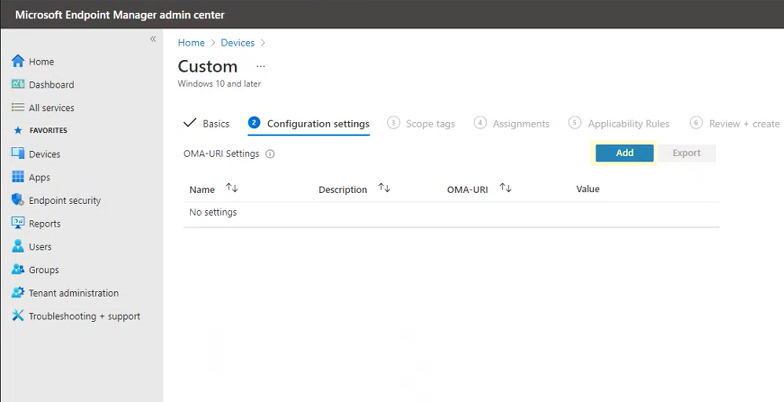

Haga clic en Siguiente. Se abre el paso 2 Configuración . En Configuración de OMA-URI, haga clic en Agregar. Ahora aparecen dos opciones: Agregar y Exportar.

Haga clic en Agregar de nuevo. Se abre la opción Agregar configuración de OMA-URI de fila . En Agregar fila, haga lo siguiente:

En Nombre, escriba un nombre para la regla.

En Descripción, escriba una breve descripción.

En OMA-URI, escriba o pegue el vínculo OMA-URI específico para la regla que va a agregar. Consulte la sección MDM de este artículo para ver el OMA-URI que se usará para esta regla de ejemplo. Para guides de regla de reducción de superficie expuesta a ataques, consulte Descripciones por regla en el artículo: Reglas de reducción de superficie expuesta a ataques.

En Tipo de datos, seleccione Cadena.

En Valor, escriba o pegue el valor GUID, el signo = y el valor De estado sin espacios (GUID=StateValue). Donde:

- 0: Deshabilitar (Deshabilitar la regla de reducción de superficie expuesta a ataques)

- 1: Bloquear (Habilitar la regla de reducción de superficie expuesta a ataques)

- 2: Auditoría (Evaluar cómo afectaría la regla de reducción de superficie expuesta a ataques a su organización si está habilitada)

- 6: Advertir (Habilitar la regla de reducción de superficie expuesta a ataques, pero permitir que el usuario final omita el bloque)

Haga clic en Guardar. Agregar fila se cierra. En Personalizado, seleccione Siguiente. En el paso 3 Etiquetas de ámbito, las etiquetas de ámbito son opcionales. Realiza una de las siguientes acciones:

- Seleccione Seleccionar etiquetas de ámbito, seleccione la etiqueta de ámbito (opcional) y, a continuación, seleccione Siguiente.

- O bien, seleccione Siguiente.

En el paso 4 Asignaciones, en Incluido Grupos, para los grupos a los que desea aplicar esta regla, seleccione una de las siguientes opciones:

- Agregar grupos

- Agregar todos los usuarios

- Agregar todos los dispositivos

En Grupos excluidos, seleccione los grupos que quiera excluir de esta regla y, a continuación, seleccione Siguiente.

En el paso 5 Reglas de aplicabilidad para la configuración siguiente, haga lo siguiente:

En Regla, seleccione Asignar perfil si o No asignar perfil si

En Propiedad, seleccione la propiedad a la que desea que se aplique esta regla.

En Valor, escriba el valor o el intervalo de valores aplicables.

Seleccione Siguiente. En el paso 6 Revisar y crear, revise la configuración y la información que ha seleccionado y escrito y, a continuación, seleccione Crear.

Las reglas están activas y están activas en cuestión de minutos.

Nota:

Control de conflictos:

Si asigna a un dispositivo dos directivas de reducción de superficie expuesta a ataques diferentes, pueden producirse posibles conflictos de directivas, en función de si se asignan diferentes estados a las reglas, si se ha implementado la administración de conflictos y si el resultado es un error. Las reglas noconflicting no producen un error y estas reglas se aplican correctamente. Se aplica la primera regla y las reglas posteriores no de confianza se combinan en la directiva.

MDM

Use el proveedor de servicios de configuración ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules (CSP) para habilitar y establecer individualmente el modo para cada regla.

A continuación se muestra un ejemplo de referencia que usa valores GUID para la referencia de reglas de reducción de superficie expuesta a ataques.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

Los valores para habilitar (bloquear), deshabilitar, advertir o habilitar en modo de auditoría son:

- 0: Deshabilitar (Deshabilitar la regla de reducción de superficie expuesta a ataques)

- 1: Bloquear (Habilitar la regla de reducción de superficie expuesta a ataques)

- 2: Auditoría (Evaluar cómo afectaría la regla de reducción de superficie expuesta a ataques a su organización si está habilitada)

- 6: Advertir (Habilitar la regla de reducción de superficie expuesta a ataques, pero permitir que el usuario final omita el bloque). El modo de advertencia está disponible para la mayoría de las reglas de reducción de superficie expuesta a ataques.

Use el proveedor de servicios de configuración ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions (CSP) para agregar exclusiones.

Ejemplo:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Nota:

Asegúrese de escribir valores de OMA-URI sin espacios.

Microsoft Configuration Manager

En Microsoft Configuration Manager, vaya a Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard (Protección contra vulnerabilidades de seguridad de Windows Defender).

Seleccione Inicio>Crear directiva de Protección contra vulnerabilidades de seguridad.

Escriba un nombre y una descripción, seleccione Reducción de superficie expuesta a ataques y seleccione Siguiente.

Elija qué reglas bloquearán o auditarán las acciones y seleccione Siguiente.

Revise la configuración y seleccione Siguiente para crear la directiva.

Una vez creada la directiva, seleccione Cerrar.

Advertencia

Hay un problema conocido con la aplicabilidad de la reducción de la superficie expuesta a ataques en las versiones del sistema operativo del servidor que se marca como conforme sin ninguna aplicación real. Actualmente, no hay ninguna fecha de lanzamiento definida para cuándo se corregirá.

Directiva de grupo

Advertencia

Si administra los equipos y dispositivos con Intune, Configuration Manager u otra plataforma de administración de nivel empresarial, el software de administración sobrescribirá cualquier configuración de directiva de grupo en conflicto al iniciarse.

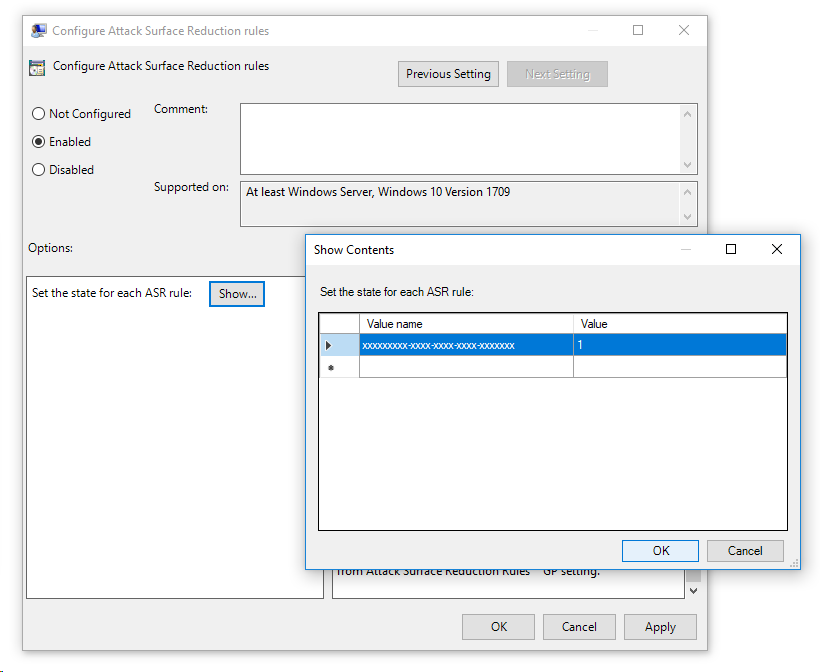

En el equipo de administración de directivas de grupo, abra la Consola de administración de directivas de grupo, haga clic con el botón secundario en el objeto de directiva de grupo que quiera configurar y seleccione Editar.

En el Editor de administración de directiva de grupo, vaya a Configuración del equipo y seleccione Plantillas administrativas.

Expanda el árbol a Componentes>de Windows Microsoft Defender Antivirus> Microsoft DefenderReducción de la superficie expuesta a ataquesde Protección contra vulnerabilidades>.

Seleccione Configurar reglas de reducción de superficie expuesta a ataques y seleccione Habilitado. A continuación, puede establecer el estado individual de cada regla en la sección de opciones. Seleccione Mostrar... y escriba el identificador de regla en la columna Nombre del valor y el estado elegido en la columna Valor de la siguiente manera:

0: Deshabilitar (Deshabilitar la regla de reducción de superficie expuesta a ataques)

1: Bloquear (Habilitar la regla de reducción de superficie expuesta a ataques)

2: Auditoría (Evaluar cómo afectaría la regla de reducción de superficie expuesta a ataques a su organización si está habilitada)

6: Advertir (Habilitar la regla de reducción de superficie expuesta a ataques, pero permitir que el usuario final omita el bloque)

Para excluir archivos y carpetas de las reglas de reducción de superficie expuesta a ataques, seleccione la opción Excluir archivos y rutas de acceso de reglas de reducción de superficie expuesta a ataques y establezca la opción en Habilitado. Seleccione Mostrar y escriba cada archivo o carpeta en la columna Nombre de valor . Escriba 0 en la columna Valor de cada elemento.

Advertencia

No use comillas, ya que no se admiten para la columna Nombre de valor ni para la columna Valor . El identificador de regla no debe tener espacios iniciales o finales.

PowerShell

Advertencia

Si administra los equipos y dispositivos con Intune, Configuration Manager u otra plataforma de administración de nivel empresarial, el software de administración sobrescribe cualquier configuración de PowerShell en conflicto al iniciarse.

Escriba powershell en el menú Inicio, haga clic con el botón derecho en Windows PowerShell y seleccione Ejecutar como administrador.

Escriba uno de los siguientes cmdlets. (Para obtener más información, como el identificador de regla, consulte Referencia de reglas de reducción de superficie expuesta a ataques).

Tarea Cmdlet de PowerShell Habilitar reglas de reducción de superficie expuesta a ataques Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledHabilitación de reglas de reducción de superficie expuesta a ataques en modo de auditoría Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModeHabilitación de reglas de reducción de superficie expuesta a ataques en modo de advertencia Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnHabilitación de la reducción de superficie expuesta a ataques: abuso de bloques de controladores firmados vulnerables explotados Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledDesactivar las reglas de reducción de superficie expuesta a ataques Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledImportante

Debe especificar el estado individualmente para cada regla, pero puede combinar reglas y estados en una lista separada por comas.

En el ejemplo siguiente, las dos primeras reglas están habilitadas, la tercera regla está deshabilitada y la cuarta regla está habilitada en modo de auditoría:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeTambién puede usar el

Add-MpPreferenceverbo de PowerShell para agregar nuevas reglas a la lista existente.Advertencia

Set-MpPreferencesobrescribe el conjunto de reglas existente. Si desea agregar al conjunto existente, useAdd-MpPreferenceen su lugar. Puede obtener una lista de reglas y su estado actual medianteGet-MpPreference.Para excluir archivos y carpetas de las reglas de reducción de superficie expuesta a ataques, use el siguiente cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Continúe usando

Add-MpPreference -AttackSurfaceReductionOnlyExclusionspara agregar más archivos y carpetas a la lista.Importante

Use

Add-MpPreferencepara anexar o agregar aplicaciones a la lista. El uso delSet-MpPreferencecmdlet sobrescribirá la lista existente.

Artículos relacionados

- Referencia de reglas de reducción de superficie expuesta a ataques

- Evaluación de la reducción de la superficie expuesta a ataques

- Preguntas más frecuentes sobre la reducción de la superficie expuesta a ataques

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.