Configuración de Microsoft Defender para punto de conexión en señales de riesgo de Android mediante directivas de protección de aplicaciones (MAM)

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

Microsoft Defender para punto de conexión en Android, que ya protege a los usuarios empresariales en escenarios de Mobile Administración de dispositivos (MDM), ahora amplía la compatibilidad con Mobile App Management (MAM) para los dispositivos que no están inscritos mediante Intune administración de dispositivos móviles (MDM). También amplía esta compatibilidad a los clientes que usan otras soluciones de administración de movilidad empresarial, mientras siguen usando Intune para la administración de aplicaciones móviles (MAM). Esta funcionalidad le permite administrar y proteger los datos de su organización dentro de una aplicación.

Intune directivas de Protección contra aplicaciones aplica Microsoft Defender para punto de conexión en la información de amenazas de Android para proteger estas aplicaciones. Las directivas de protección de aplicaciones (APP) que garantizan los datos de la organización siguen siendo seguras o se encuentran en una aplicación administrada. Una aplicación administrada tiene directivas de protección de aplicaciones aplicadas y se puede administrar mediante Intune.

Microsoft Defender para punto de conexión en Android admite ambas configuraciones de MAM.

- Intune MDM + MAM: los administradores de TI solo pueden administrar aplicaciones mediante directivas de Protección de aplicaciones en dispositivos inscritos con Intune administración de dispositivos móviles (MDM).

- MAM sin inscripción de dispositivos: MAM sin inscripción de dispositivos, o MAM-WE, permite a los administradores de TI administrar aplicaciones mediante directivas de protección de aplicaciones en dispositivos no inscritos con Intune MDM. Esta disposición significa que las aplicaciones se pueden administrar mediante Intune en dispositivos inscritos con proveedores de EMM de terceros. Para administrar aplicaciones en ambas configuraciones, los clientes deben usar Intune en el centro de administración de Microsoft Intune.

Para habilitar esta funcionalidad, un administrador debe configurar la conexión entre Microsoft Defender para punto de conexión y Intune, crear la directiva de protección de aplicaciones y aplicar la directiva en aplicaciones y dispositivos de destino.

Los usuarios finales también deben realizar pasos para instalar Microsoft Defender para punto de conexión en su dispositivo y activar el flujo de incorporación.

Administración requisitos previos

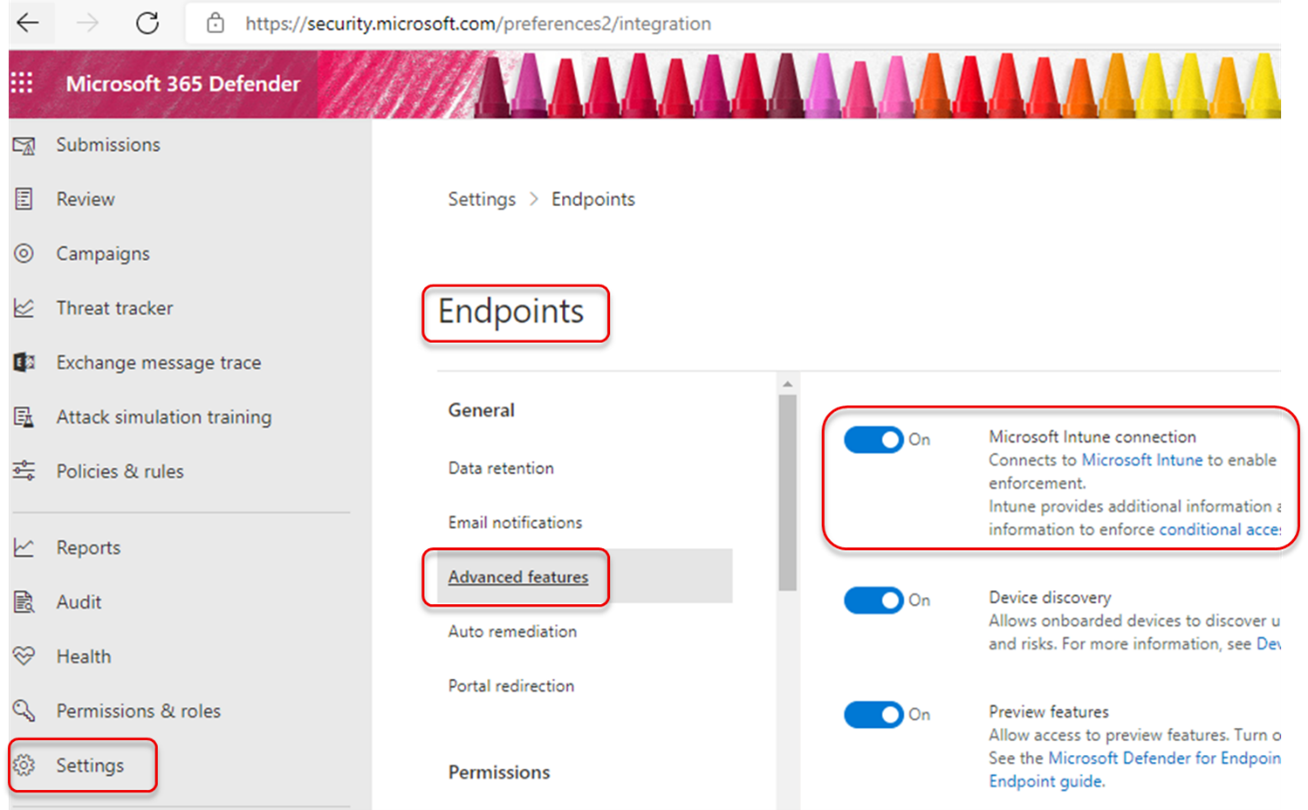

Compruebe que el Microsoft Defender para Endpoint-Intune conector está habilitado.

Ve a security.microsoft.com.

Seleccione Configuración > Puntos de conexión Características > avanzadas > Microsoft Intune conexión está activada.

Si la conexión no está activada, seleccione el botón de alternancia para activarla y, a continuación, seleccione Guardar preferencias.

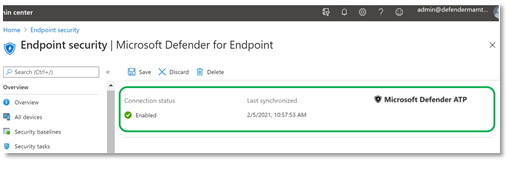

Vaya al centro de administración de Microsoft Intune y valide si Microsoft Defender para Endpoint-Intune conector está habilitado.

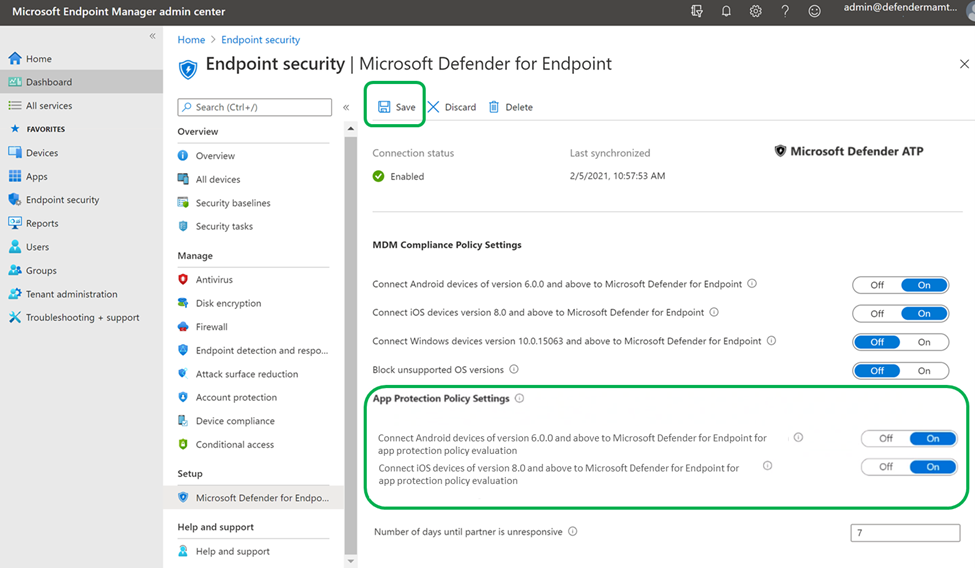

Habilite Microsoft Defender para punto de conexión en Android Connector for App Protection Policy (APP).

Configure el conector en Microsoft Intune para las directivas de Protección de aplicaciones:

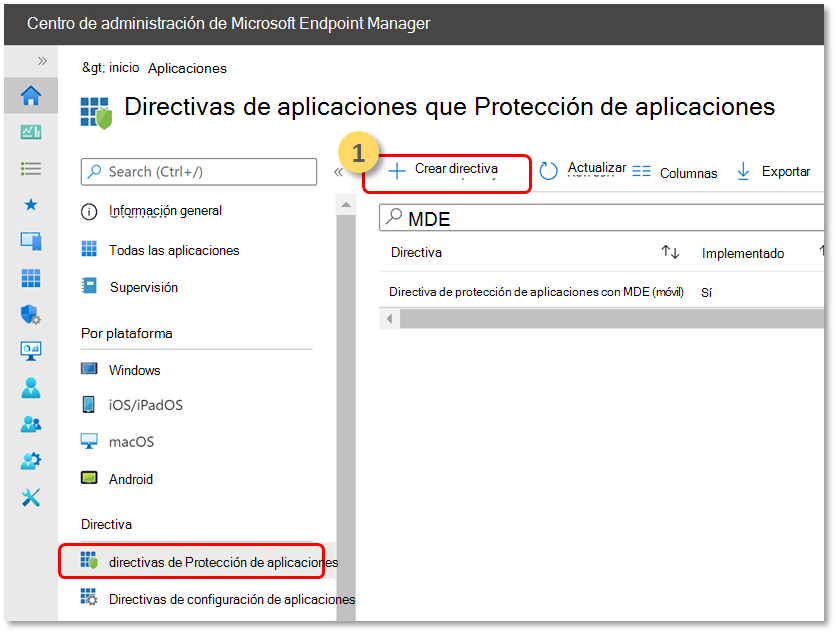

Cree una directiva de protección de aplicaciones.

Bloquee el acceso o borre los datos de una aplicación administrada en función de Microsoft Defender para punto de conexión señales de riesgo mediante la creación de una directiva de protección de aplicaciones.

Microsoft Defender para punto de conexión se puede configurar para enviar señales de amenaza que se usarán en las directivas de protección de aplicaciones (APP, también conocidas como MAM). Con esta funcionalidad, puede usar Microsoft Defender para punto de conexión para proteger las aplicaciones administradas.

Cree una directiva.

Las directivas de protección de aplicaciones (APP) que garantizan los datos de la organización siguen siendo seguras o se encuentran en una aplicación administrada. Una directiva puede ser una regla que se aplica cuando el usuario intenta acceder o mover datos "corporativos", o un conjunto de acciones que se prohíben o supervisan cuando el usuario está dentro de la aplicación.

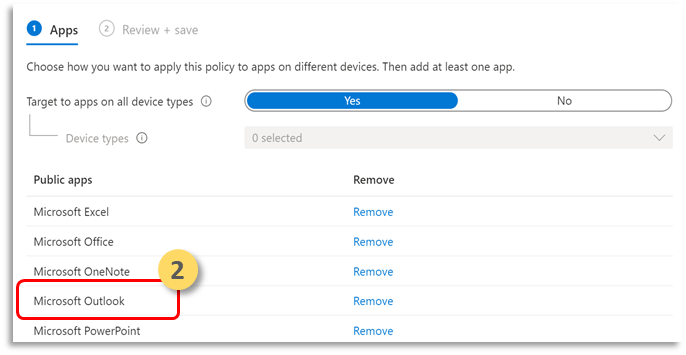

Agregar aplicaciones.

Elija cómo desea aplicar esta directiva a las aplicaciones de distintos dispositivos. A continuación, agregue al menos una aplicación.

Use esta opción para especificar si esta directiva se aplica a dispositivos no administrados. En Android, puede especificar que la directiva se aplique a dispositivos Android Enterprise, Device Administración o Unmanaged. También puede elegir dirigir la directiva a aplicaciones en dispositivos de cualquier estado de administración.

Debido a que la administración de aplicaciones móviles no requiere la administración de dispositivos, puede proteger los datos de la empresa en dispositivos administrados y no administrados. La administración se centra en la identidad del usuario, lo que elimina la necesidad de administrar dispositivos. Las empresas pueden usar directivas de protección de aplicaciones con o sin MDM al mismo tiempo. Por ejemplo, piense el caso de un empleado que utiliza tanto un teléfono proporcionado por la empresa como su propia tableta personal. El teléfono de la empresa está inscrito en MDM y protegido por directivas de protección de aplicaciones, mientras que el dispositivo personal está protegido únicamente por directivas de protección de aplicaciones.

Seleccione Aplicaciones.

Una aplicación administrada es aquella que tiene las directivas de protección de aplicaciones aplicadas y puede administrarse mediante Intune. Cualquier aplicación que se haya integrado con el SDK de Intune o encapsulado por el Intune App Wrapping Tool se puede administrar mediante Intune directivas de protección de aplicaciones. Consulte la lista oficial de aplicaciones protegidas de Microsoft Intune que se han creado con estas herramientas y están disponibles para uso público.

Ejemplo: Outlook como una aplicación administrada

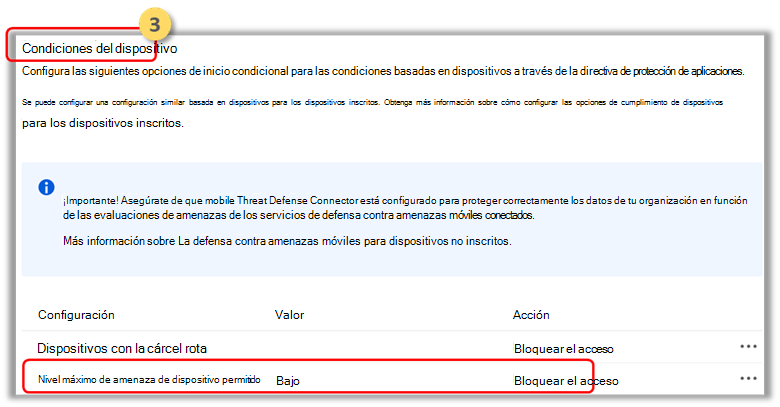

Establezca los requisitos de seguridad de inicio de sesión para la directiva de protección.

Seleccione Establecer > el nivel máximo de amenaza de dispositivo permitido en Condiciones del dispositivo y escriba un valor. A continuación, seleccione Acción: "Bloquear acceso". Microsoft Defender para punto de conexión en Android comparte este nivel de amenaza de dispositivo.

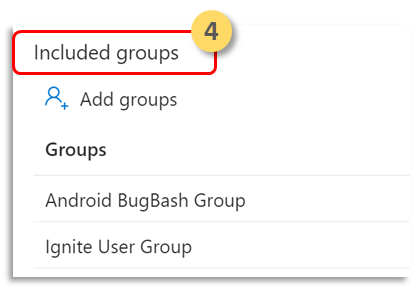

Asigne grupos de usuarios a los que se debe aplicar la directiva.

Seleccione Grupos incluidos. A continuación, agregue los grupos pertinentes.

Nota:

Si una directiva de configuración se va a destinar a dispositivos no inscritos (MAM), la recomendación es implementar la configuración general de la aplicación en Aplicaciones administradas en lugar de usar dispositivos administrados.

Al implementar directivas de configuración de aplicaciones en dispositivos, pueden producirse problemas cuando varias directivas tienen valores diferentes para la misma clave de configuración y están destinadas a la misma aplicación y usuario. Estos problemas se deben a la falta de un mecanismo de resolución de conflictos para resolver los distintos valores. Para evitar estos problemas, asegúrese de que solo se define una sola directiva de configuración de aplicaciones para los dispositivos y se dirige a la misma aplicación y usuario.

Requisitos previos del usuario final

La aplicación de agente debe estar instalada.

- Portal de empresa de Intune

Los usuarios tienen las licencias necesarias para la aplicación administrada y tienen instalada la aplicación.

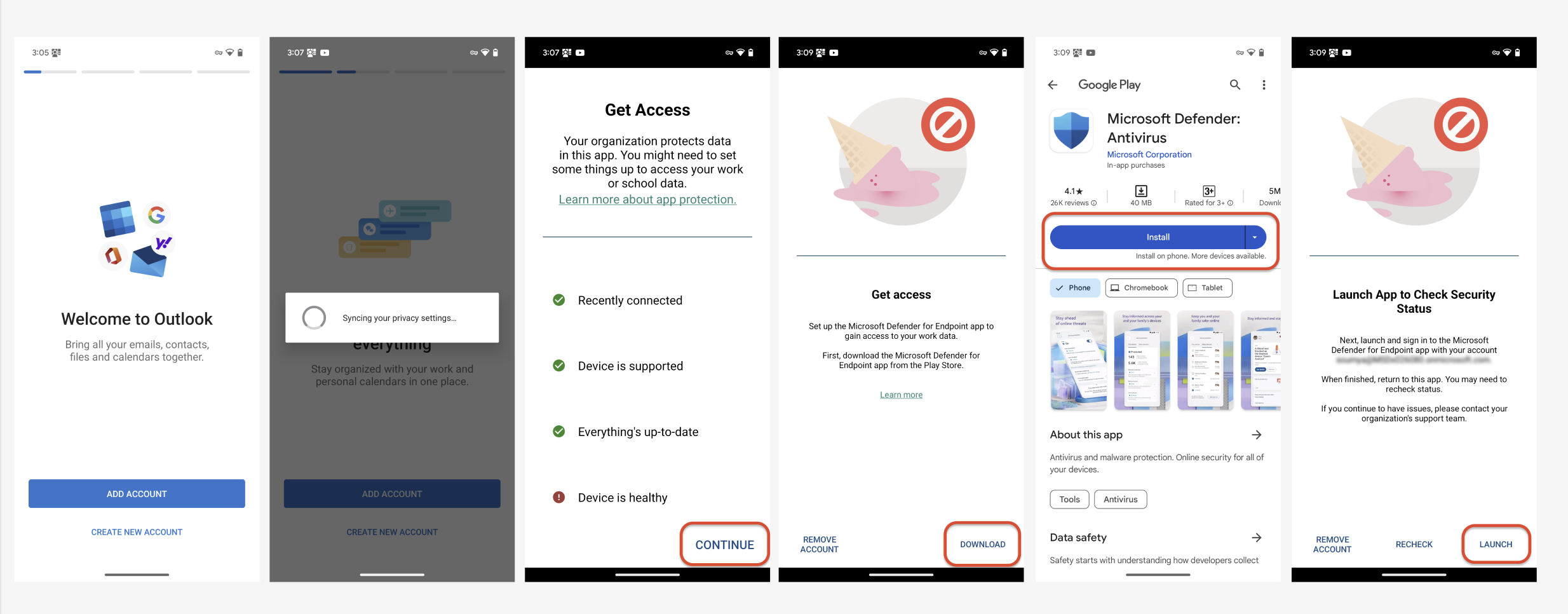

Incorporación del usuario final

Inicie sesión en una aplicación administrada, por ejemplo, Outlook. El dispositivo está registrado y la directiva de protección de aplicaciones se sincroniza con el dispositivo. La directiva de protección de aplicaciones reconoce el estado de mantenimiento del dispositivo.

Seleccione Continuar. Se presenta una pantalla que recomienda descargar y configurar la aplicación Microsoft Defender: Antivirus (Móvil).

Seleccione Descargar. Se te redirigirá a la tienda de aplicaciones (Google Play).

Instale la aplicación Microsoft Defender: Antivirus (Móvil) y vuelva a la pantalla de incorporación de aplicaciones administradas.

Haga clic en Continuar > inicio. Se inicia el flujo de incorporación o activación de la aplicación de Microsoft Defender para punto de conexión. Siga los pasos para completar la incorporación. Se le redirigirá automáticamente a la pantalla de incorporación de aplicaciones administradas, lo que ahora indica que el dispositivo está en buen estado.

Seleccione Continuar para iniciar sesión en la aplicación administrada.

Configuración de la protección web

Defender para punto de conexión en Android permite a los administradores de TI configurar la protección web. La protección web está disponible en el centro de administración de Microsoft Intune.

La protección web ayuda a proteger los dispositivos frente a las amenazas web y a los usuarios frente a ataques de suplantación de identidad. Tenga en cuenta que los indicadores personalizados y contra la suplantación de identidad (URL y direcciones IP) se admiten como parte de la protección web. El filtrado de contenido web no se admite actualmente en plataformas móviles.

En el centro de administración de Microsoft Intune, vaya a Directivas > de configuración > de aplicaciones Agregar > aplicaciones administradas.

Asignar a la directiva un nombre.

En Seleccionar aplicaciones públicas, elija Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , en Configuración general, agregue las siguientes claves y establezca su valor según sea necesario.

- antiphishing

- VPN

Para deshabilitar la protección web, escriba 0 para los valores de antiphishing y VPN.

Para deshabilitar solo el uso de VPN por protección web, escriba estos valores:

- 0 para vpn

- 1 para la antiphishing

Agregue la clave DefenderMAMConfigs y establezca el valor en 1.

Asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece en false.

Revise y cree la directiva.

Configuración de la protección de red

En Microsoft Intune centro de administración, vaya a Directivas> deconfiguración de aplicaciones. Cree una nueva directiva de configuración de aplicaciones. Haga clic en Aplicaciones administradas.

Proporcione un nombre y una descripción para identificar de forma única la directiva. Dirija la directiva a "Aplicaciones seleccionadas" y busque "punto de conexión de Microsoft Defender para Android". Haga clic en la entrada y, a continuación, haga clic en Seleccionar y, a continuación, en Siguiente.

Agregue la clave y el valor de la tabla siguiente. Asegúrese de que la clave "DefenderMAMConfigs" está presente en todas las directivas que cree mediante la ruta aplicaciones administradas. Para la ruta de dispositivos administrados, esta clave no debe existir. Cuando haya terminado, haga clic en Siguiente.

Clave Tipo de valor Valor predeterminado (1-enable, 0-disable) Descripción DefenderNetworkProtectionEnableEntero 1 1 - Habilitar, 0 - Deshabilitar; Los administradores de TI usan esta configuración para habilitar o deshabilitar las funcionalidades de protección de red en la aplicación defender. DefenderAllowlistedCACertificatesCadena Ninguno None-Disable; Los administradores de TI usan esta configuración para establecer la confianza para la entidad de certificación raíz y los certificados autofirmados. DefenderCertificateDetectionEntero 0 2-Enable, 1 - Audit mode, 0 - Disable; Cuando esta característica está habilitada con el valor 2, las notificaciones del usuario final se envían al usuario cuando Defender detecta un certificado incorrecto. Las alertas también se envían a los administradores de SOC. En el modo de auditoría (1), las alertas de notificación se envían a los administradores de SOC, pero no se muestran notificaciones de usuario final al usuario cuando Defender detecta un certificado incorrecto. Los administradores pueden deshabilitar esta detección con 0 como valor y habilitar la funcionalidad de características completa estableciendo 2 como valor. DefenderOpenNetworkDetectionEntero 2 2-Enable, 1 - Audit mode, 0 - Disable; Los administradores de TI usan esta configuración para habilitar o deshabilitar la detección de red abierta. Si se cambia al modo de auditoría con el valor 1, la alerta de notificación se envía al administrador de SOC, pero no se muestra ninguna notificación del usuario final al usuario cuando defender detecta una red abierta. Si está habilitado con el valor 2, se muestra la notificación del usuario final y también se envían alertas a los administradores de SOC. DefenderEndUserTrustFlowEnableEntero 0 1 - Habilitar, 0 - Deshabilitar; Los administradores de TI usan esta configuración para habilitar o deshabilitar la experiencia de usuario final en la aplicación para confiar y desconfiar de las redes no seguras y sospechosas. DefenderNetworkProtectionAutoRemediationEntero 1 1 - Habilitar, 0 - Deshabilitar; Los administradores de TI usan esta configuración para habilitar o deshabilitar las alertas de corrección que se envían cuando un usuario realiza actividades de corrección, como cambiar a puntos de acceso Wi-Fi más seguros o eliminar certificados sospechosos detectados por Defender. DefenderNetworkProtectionPrivacyEntero 1 1 - Habilitar, 0 - Deshabilitar; Los administradores de TI usan esta configuración para habilitar o deshabilitar la privacidad en la protección de red. Si la privacidad está deshabilitada con el valor 0, se muestra el consentimiento del usuario para compartir los datos de certificados o wifi malintencionados. Si está en estado habilitado con el valor 1, no se muestra ningún consentimiento del usuario y no se recopilan datos de la aplicación. Incluya o excluya los grupos a los que desea que se aplique la directiva. Continúe con la revisión y envío de la directiva.

Nota:

- Las otras claves de configuración de Network Protection solo funcionarán si la clave primaria "DefenderNetworkProtectionEnable" está habilitada.

- Los usuarios deben habilitar el permiso de ubicación (que es un permiso opcional) y deben conceder el permiso "Permitir todo el tiempo" para garantizar la protección contra Wi-Fi amenaza, incluso cuando la aplicación no está en uso activamente. Si el usuario deniega el permiso de ubicación, Defender for Endpoint solo podrá proporcionar protección limitada contra amenazas de red y solo protegerá a los usuarios de certificados no autorizados.

Configuración de controles de privacidad

Los administradores pueden usar los pasos siguientes para habilitar la privacidad y no recopilar el nombre de dominio, los detalles de la aplicación y la información de red como parte del informe de alertas de las amenazas correspondientes.

- En Microsoft Intune centro de administración, vaya a Directivas > de configuración > de aplicaciones Agregar > aplicaciones administradas.

- Asignar a la directiva un nombre.

- En Seleccionar aplicaciones públicas, elija Microsoft Defender para punto de conexión como la aplicación de destino.

- En la página Configuración, en Configuración general, agregue DefenderExcludeURLInReport y DefenderExcludeAppInReport como claves y valor como 1.

- Agregue la clave DefenderMAMConfigs y establezca el valor en 1.

- Asigne esta directiva a los usuarios. De manera predeterminada, este valor se establece en 0.

- En la página Configuración, en Configuración general, agregue DefenderExcludeURLInReport, DefenderExcludeAppInReport como las claves y el valor como true.

- Agregue la clave DefenderMAMConfigs y establezca el valor en 1.

- Asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece en false.

- Revise y cree la directiva.

Permisos opcionales

Microsoft Defender para punto de conexión en Android habilita permisos opcionales en el flujo de incorporación. Actualmente, los permisos requeridos por MDE son obligatorios en el flujo de incorporación. Con esta característica, el administrador puede implementar MDE en dispositivos Android con directivas MAM sin aplicar los permisos obligatorios de VPN y accesibilidad durante la incorporación. Los usuarios finales pueden incorporar la aplicación sin los permisos obligatorios y pueden revisarlos más adelante.

Configuración del permiso opcional

Siga estos pasos para habilitar permisos opcionales para dispositivos.

En Microsoft Intune centro de administración, vaya a Directivas > de configuración > de aplicaciones Agregar > aplicaciones administradas.

Asignar a la directiva un nombre.

Seleccione Microsoft Defender para punto de conexión en aplicaciones públicas.

En la página Configuración, seleccione Usar diseñador de configuración y DefenderOptionalVPN o DefenderOptionalAccessibility o ambos como clave.

Agregue la clave DefenderMAMConfigs y establezca el valor en 1.

Para habilitar permisos opcionales, escriba el valor como 1 y asigne esta directiva a los usuarios. De manera predeterminada, este valor se establece en 0.

Para los usuarios con el conjunto de claves como 1, podrán incorporar la aplicación sin conceder estos permisos.

En la página Configuración, seleccione Usar diseñador de configuración y DefenderOptionalVPN o DefenderOptionalAccessibility o como tipo de clave y valor como booleano.

Agregue la clave DefenderMAMConfigs y establezca el valor en 1.

Para habilitar permisos opcionales, escriba el valor como true y asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece en false.

Para los usuarios con el conjunto de claves como true, los usuarios pueden incorporar la aplicación sin conceder estos permisos.

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Flujo de usuario

Los usuarios pueden instalar y abrir la aplicación para iniciar el proceso de incorporación.

Si un administrador tiene la configuración Permisos opcionales, los usuarios pueden optar por omitir el permiso vpn o de accesibilidad o ambos y completar la incorporación.

Incluso si el usuario ha omitido estos permisos, el dispositivo puede incorporarse y se enviará un latido.

Dado que los permisos están deshabilitados, la protección web no estará activa. Estará parcialmente activo si se concede uno de los permisos.

Más adelante, los usuarios pueden habilitar la protección web desde dentro de la aplicación. Esto instalará la configuración de VPN en el dispositivo.

Nota:

La configuración Permisos opcionales es diferente de la opción Deshabilitar protección web. Los permisos opcionales solo ayudan a omitir los permisos durante la incorporación, pero está disponible para que el usuario final revise y habilite más adelante, mientras que Deshabilitar protección web permite a los usuarios incorporar la aplicación Microsoft Defender para punto de conexión sin La protección web. No se puede habilitar más adelante.

Deshabilitar cierre de sesión

Defender para punto de conexión le permite implementar la aplicación y deshabilitar el botón cerrar sesión. Al ocultar el botón de cierre de sesión, se impide que los usuarios cierren la sesión de la aplicación Defender. Esta acción ayuda a evitar la alteración del dispositivo cuando Defender para punto de conexión no se está ejecutando.

Siga estos pasos para configurar la opción Deshabilitar cierre de sesión:

En el centro de administración de Microsoft Intune, vaya a Directivas > de configuración > de aplicaciones Agregar > aplicaciones administradas.

Proporcione un nombre a la directiva.

En Seleccionar aplicaciones públicas, elija Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración , en Configuración general, agregue DisableSignOut como clave y establezca el valor en 1.

- De forma predeterminada, Deshabilitar cierre de sesión = 0.

- Administración debe hacer deshabilitar el cierre de sesión = 1 para deshabilitar el botón de cierre de sesión en la aplicación. Los usuarios no verán el botón cerrar sesión una vez que la directiva se inserte en el dispositivo.

Seleccione Siguiente y asigne este perfil a los dispositivos y usuarios de destino.

Etiquetado de dispositivos

Defender para punto de conexión en Android permite el etiquetado masivo de los dispositivos móviles durante la incorporación, ya que permite a los administradores configurar etiquetas a través de Intune. Administración puede configurar las etiquetas de dispositivo a través de Intune a través de directivas de configuración e insertarlas en los dispositivos del usuario. Una vez que el usuario instala y activa Defender, la aplicación cliente pasa las etiquetas de dispositivo al Portal de seguridad. Las etiquetas de dispositivo aparecen en los dispositivos del inventario de dispositivos.

Siga estos pasos para configurar las etiquetas de dispositivo:

En el centro de administración de Microsoft Intune, vaya a Directivas > de configuración > de aplicaciones Agregar > aplicaciones administradas.

Proporcione un nombre a la directiva.

En Seleccionar aplicaciones públicas, elija Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración, seleccione Usar diseñador de configuración y agregue DefenderDeviceTag como tipo de clave y valor como Cadena.

- Administración puede asignar una nueva etiqueta agregando la clave DefenderDeviceTag y estableciendo un valor para la etiqueta de dispositivo.

- Administración puede editar una etiqueta existente modificando el valor de la clave DefenderDeviceTag.

- Administración puede eliminar una etiqueta existente quitando la clave DefenderDeviceTag.

Haga clic en Siguiente y asigne esta directiva a los dispositivos y usuarios de destino.

Nota:

La aplicación Defender debe abrirse para que las etiquetas se sincronicen con Intune y se pasen al Portal de seguridad. Las etiquetas pueden tardar hasta 18 horas en reflejarse en el portal.

Temas relacionados

Introducción a Microsoft Defender para punto de conexión en Android

Implementar Microsoft Defender para punto de conexión en Android con Microsoft Intune

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.