Visualización de aplicaciones detectadas con el panel de detección de nube

La página Detección de nube proporciona un panel diseñado para proporcionarle más información sobre cómo se usan las aplicaciones en la nube en su organización. El panel proporciona una vista general de los tipos de aplicaciones que se usan, las alertas abiertas y los niveles de riesgo de las aplicaciones de la organización. También muestra quiénes son los principales usuarios de la aplicación y proporciona un mapa de ubicación de la sede central de la aplicación .

Filtre los datos de cloud discovery para generar vistas específicas, en función de lo que más le interese. Para obtener más información, consulte Filtros de aplicaciones detectadas.

Requisitos previos

Para obtener información sobre los roles necesarios, consulte Administración del acceso de administrador.

Revisión del panel de detección de nube

En este procedimiento se describe cómo obtener una imagen general inicial de las aplicaciones de detección de nube en el panel de cloud discovery .

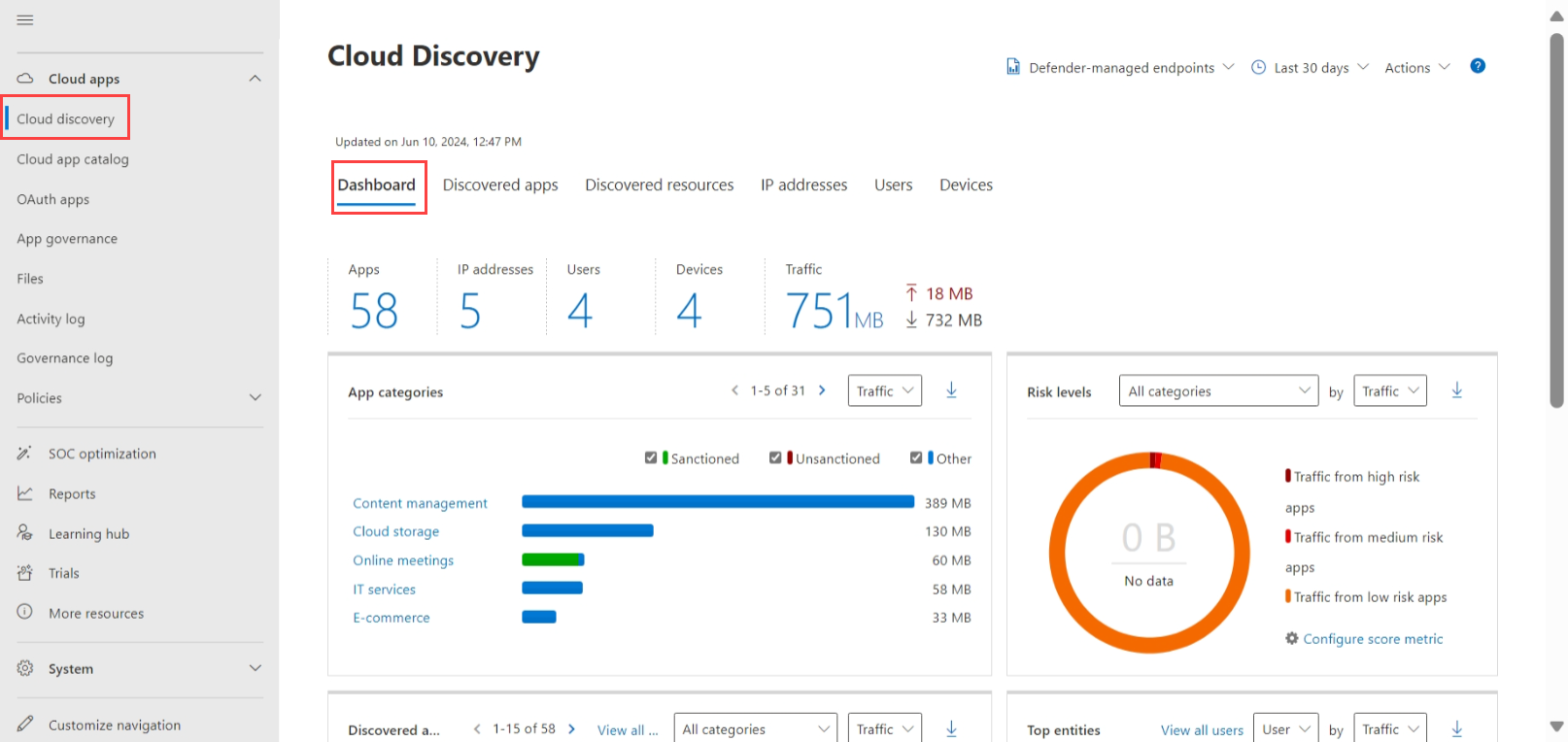

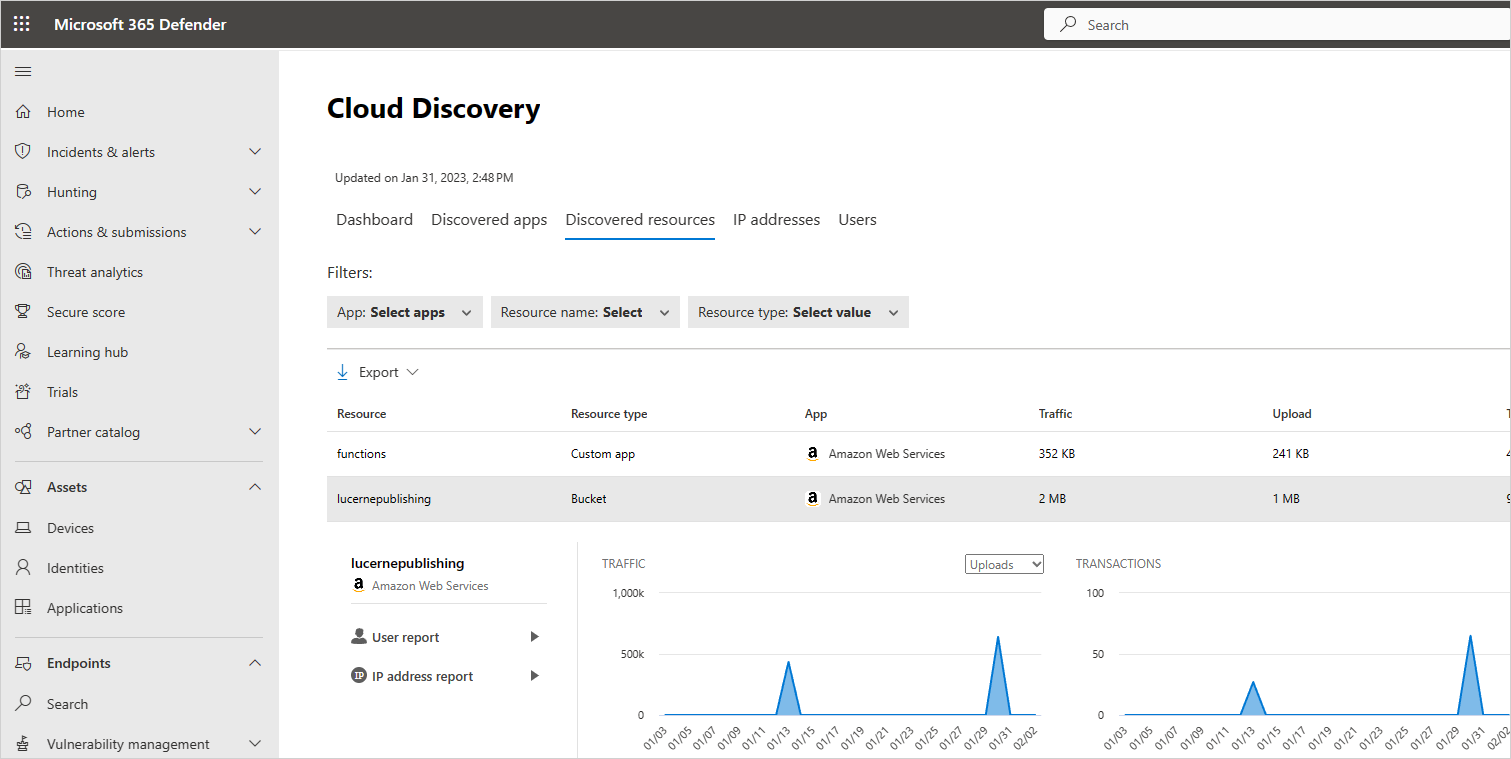

En el portal de Microsoft Defender, seleccione Cloud apps Cloud discovery (Cloud apps > Cloud discovery).

Por ejemplo:

Entre las aplicaciones admitidas se incluyen las aplicaciones de Windows y macOS, que aparecen en la secuencia Defender - managed endpoints (Defender: puntos de conexión administrados ).

Revise la siguiente información:

Use la introducción al uso de alto nivel para comprender el uso general de aplicaciones en la nube en su organización.

Suba un nivel más profundo para comprender las categorías principales que se usan en su organización para cada uno de los diferentes parámetros de uso. Tenga en cuenta la cantidad de este uso por parte de las aplicaciones autorizadas.

Use la pestaña Aplicaciones detectadas para profundizar aún más y ver todas las aplicaciones de una categoría específica.

Compruebe los principales usuarios y las direcciones IP de origen para identificar qué usuarios son los usuarios más dominantes de las aplicaciones en la nube de su organización.

Use el mapa de la sede central de la aplicación para comprobar cómo se propagan las aplicaciones detectadas según la ubicación geográfica, según su sede central.

Use la información general sobre el riesgo de la aplicación para comprender la puntuación de riesgo de las aplicaciones detectadas y compruebe el estado de las alertas de detección para ver cuántas alertas abiertas debe investigar.

Profundización en las aplicaciones detectadas

Para profundizar en los datos de detección de nube, use los filtros para comprobar si hay aplicaciones de riesgo o de uso frecuente.

Por ejemplo, si desea identificar aplicaciones de colaboración y almacenamiento en la nube de riesgo que se usan habitualmente, use la página Aplicaciones detectadas para filtrar las aplicaciones que desee. A continuación, desanclarlos o bloquearlos de la siguiente manera:

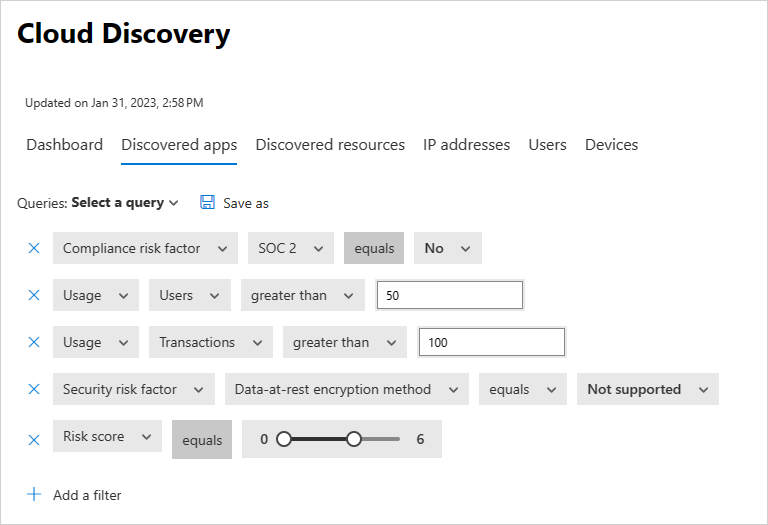

En el portal de Microsoft Defender, en Aplicaciones en la nube, seleccione Detección de nube. A continuación, elija la pestaña Aplicaciones detectadas .

En la pestaña Aplicaciones detectadas , en Examinar por categoría , seleccione Almacenamiento en la nube y Colaboración.

Use los filtros avanzados para establecer el factor de riesgo de cumplimiento en SOC 2 = No.

En Uso, establezca Usuarios en más de 50 usuarios y Transacciones en mayor que 100.

Establezca el factor de riesgo de seguridad para El cifrado de datos en reposo es igual a No compatible. A continuación, establezca La puntuación de riesgo es igual a 6 o inferior.

Una vez filtrados los resultados, desanclarlos y bloquearlos mediante la casilla de acción masiva para desanclarlos todos en una sola acción. Una vez que no estén autorizadas, use un script de bloqueo para impedir que se usen en su entorno.

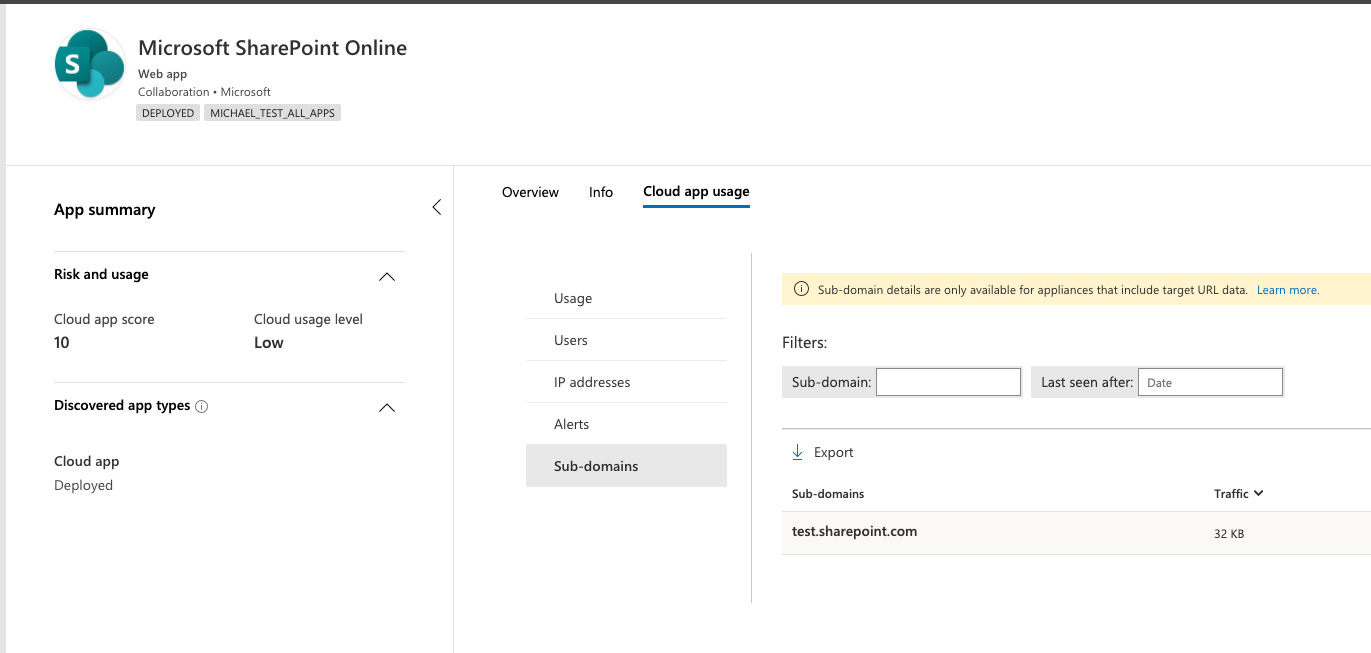

También es posible que desee identificar instancias de aplicación específicas que están en uso mediante la investigación de los subdominios detectados. Por ejemplo, diferenciar entre diferentes sitios de SharePoint:

Nota:

Las profundizaciones en las aplicaciones detectadas solo se admiten en firewalls y servidores proxy que contienen datos de dirección URL de destino. Para obtener más información, consulte Firewalls y servidores proxy admitidos.

Si Defender for Cloud Apps no puede coincidir con el subdominio detectado en los registros de tráfico con los datos almacenados en el catálogo de aplicaciones, el subdominio se etiqueta como Otro.

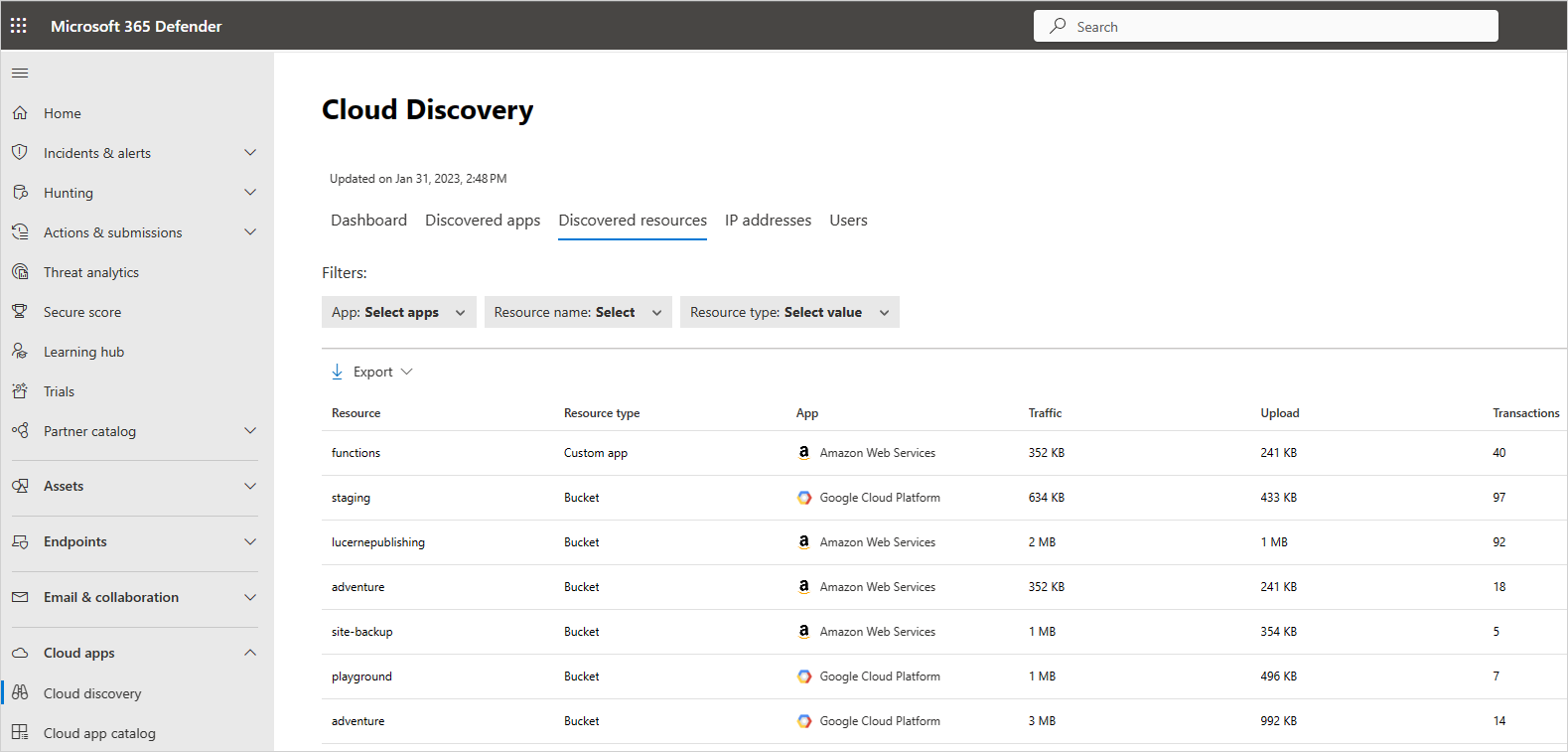

Descubrir recursos y aplicaciones personalizadas

Cloud Discovery también le permite profundizar en los recursos de IaaS y PaaS. Descubra la actividad en las plataformas de hospedaje de recursos y vea el acceso a los datos en las aplicaciones y recursos autohospedados, incluidas las cuentas de almacenamiento, la infraestructura y las aplicaciones personalizadas hospedadas en Azure, Google Cloud Platform y AWS. No solo puede ver el uso general en las soluciones de IaaS, sino que también puede obtener visibilidad sobre los recursos específicos que se hospedan en cada uno y el uso general de los recursos para ayudar a mitigar el riesgo por recurso.

Por ejemplo, si se carga una gran cantidad de datos, descubra en qué recurso se carga y explore en profundidad para ver quién realizó la actividad.

Nota:

Esto solo se admite en firewalls y servidores proxy que contienen datos de dirección URL de destino. Para obtener más información, consulte la lista de aplicaciones admitidas en Firewalls y servidores proxy compatibles.

Para ver los recursos detectados:

En el portal de Microsoft Defender, en Aplicaciones en la nube, seleccione Detección de nube. A continuación, elija la pestaña Recursos detectados .

En la página Recursos detectados , explore en profundidad cada recurso para ver qué tipos de transacciones se produjeron, quién accedió a él y, a continuación, explore en profundidad para investigar aún más a los usuarios.

En el caso de las aplicaciones personalizadas, seleccione el menú de opciones al final de la fila y, a continuación, seleccione Agregar nueva aplicación personalizada. Se abre el cuadro de diálogo Agregar esta aplicación , donde puede asignar un nombre e identificar la aplicación para que se pueda incluir en el panel de detección de nube.

Generación de un informe ejecutivo de cloud discovery

La mejor manera de obtener información general sobre el uso de Shadow IT en toda la organización es generar un informe ejecutivo de cloud discovery. Este informe identifica los principales riesgos potenciales y le ayuda a planear un flujo de trabajo para mitigar y administrar los riesgos hasta que se resuelvan.

Para generar un informe ejecutivo de cloud discovery:

En el portal de Microsoft Defender, en Aplicaciones en la nube, seleccione Detección de nube.

En la página Cloud Discovery, seleccione ActionsGenerate Cloud Discovery executive report (Acciones > generar informe ejecutivo de Cloud Discovery).

Opcionalmente, cambie el nombre del informe y, a continuación, seleccione Generar.

Excluir entidades

Si tiene usuarios del sistema, direcciones IP o dispositivos ruidosos pero poco interesados, o entidades que no deben presentarse en los informes de Shadow IT, es posible que quiera excluir sus datos de los datos de detección en la nube que se analizan. Por ejemplo, es posible que quiera excluir toda la información que se origina en un host local.

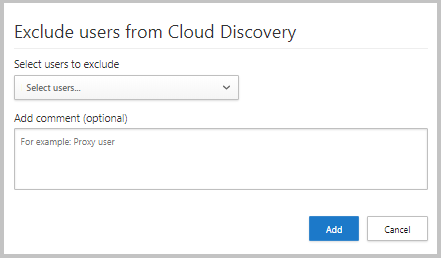

Para crear una exclusión:

En el portal de Microsoft Defender, seleccione Configuración Cloud>Apps>Cloud Discovery>Excluir entidades.

Seleccione la pestaña Usuarios excluidos, Grupos excluidos, Direcciones IP excluidas o Dispositivos excluidos y seleccione el botón +Agregar para agregar la exclusión.

Agregue un alias de usuario, una dirección IP o un nombre de dispositivo. Se recomienda agregar información sobre por qué se realizó la exclusión.

Nota:

Todas las exclusiones de entidad solo se aplican a los datos recién recibidos. Los datos históricos de las entidades excluidas permanecen durante el período de retención (90 días).

Administración de informes continuos

Los informes continuos personalizados proporcionan más granularidad al supervisar los datos de registro de cloud discovery de la organización. Cree informes personalizados para filtrar ubicaciones geográficas, redes y sitios específicos o unidades organizativas. De forma predeterminada, solo aparecen los siguientes informes en el selector de informes de detección de nube:

El informe global consolida toda la información del portal de todos los orígenes de datos que ha incluido en los registros. El informe global no incluye datos de Microsoft Defender para punto de conexión.

El informe específico del origen de datos solo muestra información de un origen de datos específico.

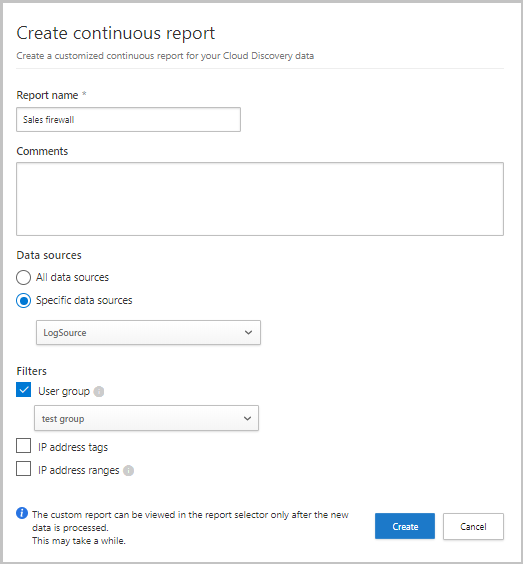

Para crear un nuevo informe continuo:

En el portal de Microsoft Defender, seleccione Configuración Cloud>Apps>Cloud Discovery>Continuous reportCreate report (Crear informe>).

Escriba un nombre de informe.

Seleccione los orígenes de datos que desea incluir (todos o específicos).

Establezca los filtros que desee en los datos. Estos filtros pueden ser grupos de usuarios, etiquetas de dirección IP o intervalos de direcciones IP. Para obtener más información sobre cómo trabajar con etiquetas de direcciones IP e intervalos de direcciones IP, consulte Organizar los datos según sus necesidades.

Nota:

Todos los informes personalizados están limitados a un máximo de 1 GB de datos sin comprimir. Si hay más de 1 GB de datos, los primeros 1 GB de datos se exportarán al informe.

Eliminación de datos de detección de nube

Se recomienda eliminar datos de detección de nube en los casos siguientes:

Si ha cargado manualmente los archivos de registro, ha pasado mucho tiempo desde que actualizó el sistema con nuevos archivos de registro y no quiere que los datos antiguos afecten a los resultados.

Cuando se establece una nueva vista de datos personalizada, solo se aplica a los nuevos datos desde ese punto hacia adelante. En tales casos, es posible que desee borrar los datos antiguos y, a continuación, volver a cargar los archivos de registro para habilitar la vista de datos personalizada para recoger eventos en los datos del archivo de registro.

Si muchos usuarios o direcciones IP comenzaron a trabajar recientemente después de estar sin conexión durante algún tiempo, su actividad se identifica como anómala y podría proporcionar infracciones falsas positivas.

Importante

Asegúrese de que desea eliminar datos antes de hacerlo. Esta acción es irreversable y elimina todos los datos de detección de nube del sistema.

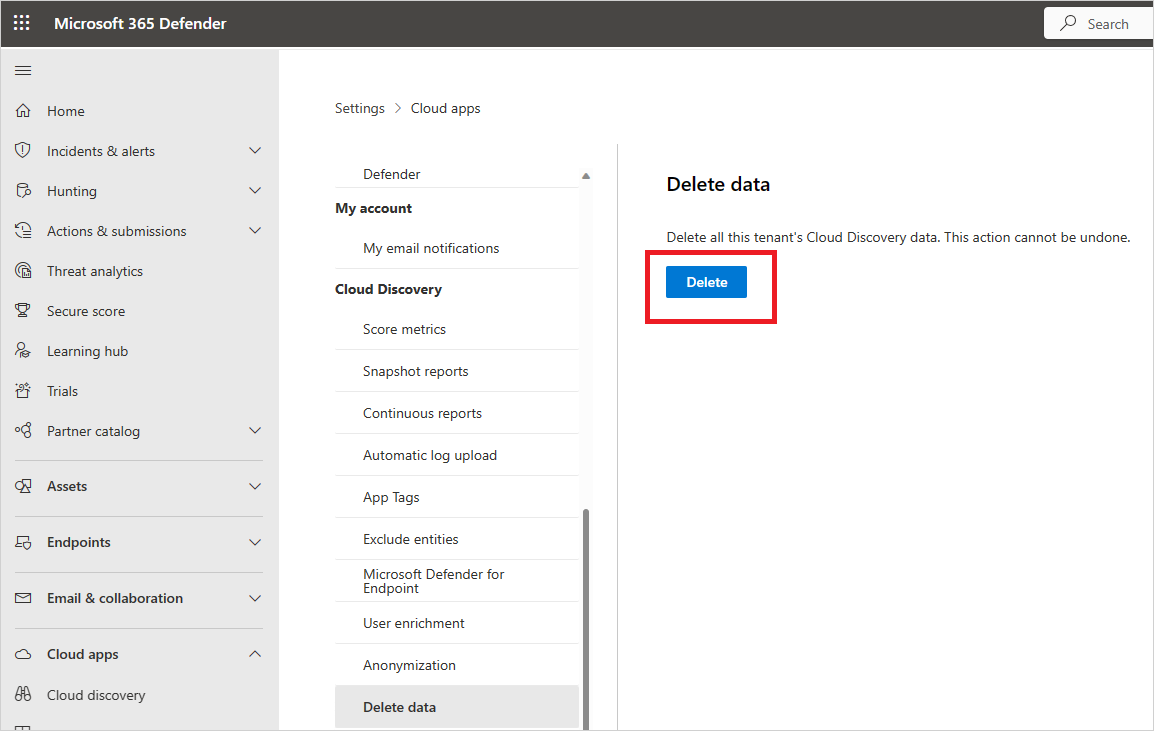

Para eliminar datos de cloud discovery:

En Microsoft Defender Portal, seleccione Configuración Cloud>Apps>Cloud Discovery>Eliminar datos.

Seleccione el botón Eliminar .

Nota:

El proceso de eliminación tarda unos minutos y no es inmediato.