Uso de Defender for Cloud Apps control de aplicación de acceso condicional

En este artículo se proporciona información general sobre cómo usar Microsoft Defender for Cloud Apps control de aplicaciones para crear directivas de acceso y sesión. El control de aplicaciones de acceso condicional proporciona supervisión y control en tiempo real sobre el acceso de los usuarios a las aplicaciones en la nube.

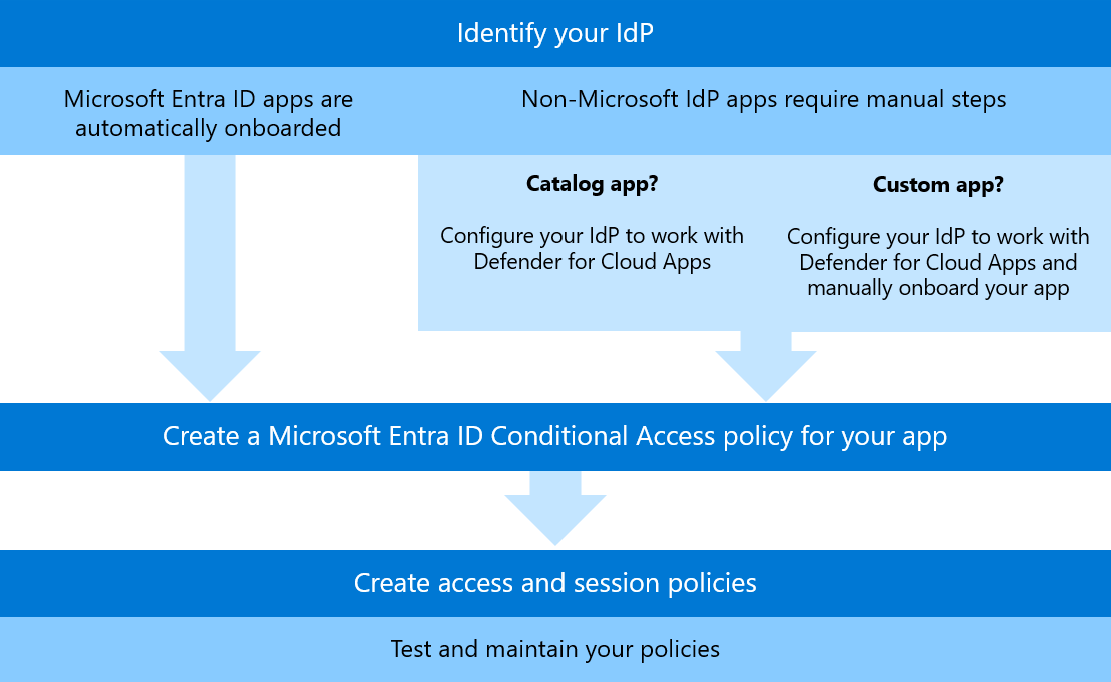

Flujo de uso del control de aplicaciones de acceso condicional (versión preliminar)

En la imagen siguiente se muestra el proceso de alto nivel para configurar e implementar el control de aplicaciones de acceso condicional:

¿Qué proveedor de identidades usa?

Antes de empezar a usar el control de aplicaciones de acceso condicional, comprenda si las aplicaciones se administran mediante Microsoft Entra u otro proveedor de identidades (IdP).

Microsoft Entra aplicaciones se incorporan automáticamente para el control de aplicaciones de acceso condicional y están disponibles inmediatamente para su uso en las condiciones de directiva de acceso y sesión (versión preliminar). Se puede incorporar manualmente antes de seleccionarlas en las condiciones de la directiva de acceso y sesión.

Las aplicaciones que usan idP que no son de Microsoft deben incorporarse manualmente para poder seleccionarlas en las condiciones de la directiva de acceso y sesión.

Si está trabajando con una aplicación de catálogo desde un IdP que no es de Microsoft, configure la integración entre el IdP y Defender for Cloud Apps para incorporar todas las aplicaciones de catálogo. Para obtener más información, consulte Incorporación de aplicaciones de catálogo que no son de Microsoft IdP para el control de aplicaciones de acceso condicional.

Si está trabajando con aplicaciones personalizadas, debe configurar la integración entre el IdP y Defender for Cloud Apps, y también incorporar cada aplicación personalizada. Para obtener más información, consulte Incorporación de aplicaciones personalizadas que no son de Microsoft IdP para el control de aplicaciones de acceso condicional.

Procedimientos de ejemplo

En los artículos siguientes se proporcionan procesos de ejemplo para configurar un IdP que no es de Microsoft para trabajar con Defender for Cloud Apps:

Requisitos previos:

- Asegúrese de que las configuraciones de firewall permiten el tráfico de todas las direcciones IP enumeradas en Requisitos de red.

- Confirme que la aplicación posee una cadena de certificados completa. Las cadenas de certificados incompletas o parciales pueden provocar un comportamiento inesperado en las aplicaciones cuando se supervisan con directivas de control de aplicaciones de acceso condicional.

Creación de una directiva de acceso condicional de Microsoft Entra ID

Para que la directiva de acceso o sesión funcione, también debe tener Microsoft Entra ID directiva de acceso condicional, que crea los permisos para controlar el tráfico.

Hemos insertado un ejemplo de este proceso en la documentación de creación de directivas de acceso y sesión .

Para obtener más información, vea Directivas de acceso condicional y Creación de una directiva de acceso condicional.

Creación de las directivas de acceso y sesión

Después de confirmar que las aplicaciones están incorporadas, ya sea automáticamente porque están Microsoft Entra ID aplicaciones o manualmente, y tiene una directiva de acceso condicional Microsoft Entra ID lista, puede continuar con la creación de directivas de acceso y sesión para cualquier escenario que necesite.

Para más información, vea:

- Creación de una directiva de acceso Defender for Cloud Apps

- Creación de una directiva de sesión de Defender for Cloud Apps

Prueba de las directivas

Asegúrese de probar las directivas y actualizar las condiciones o la configuración según sea necesario. Para más información, vea:

Contenido relacionado

Para obtener más información, consulte Protección de aplicaciones con Microsoft Defender for Cloud Apps control de aplicaciones de acceso condicional.