Filtrar y consultar actividades de Defender for Cloud Apps

En este artículo se proporcionan descripciones e instrucciones para Defender for Cloud Apps filtros y consultas de actividad.

Filtros de actividad

A continuación se muestra una lista de los filtros de actividad que se pueden aplicar. La mayoría de los filtros admiten varios valores, así como NOT para proporcionarle una herramienta eficaz para la creación de directivas.

Id. de actividad: busque solo actividades específicas por su identificador. Este filtro resulta útil al conectar Microsoft Defender for Cloud Apps a siem (mediante el agente SIEM) y desea investigar más las alertas mediante Defender for Cloud Apps.

Objetos de actividad: busque los objetos en los que se realizó la actividad. Este filtro se aplica a archivos, carpetas, usuarios u objetos de aplicación.

Id. de objeto de actividad: el identificador del objeto (archivo, carpeta, usuario o id. de aplicación).

Elemento: permite buscar por el nombre o el identificador de cualquier objeto de actividad (por ejemplo, nombres de usuario, archivos, parámetros, sitios). Para el filtro Elemento del objeto de actividad , puede seleccionar si desea filtrar por elementos que contengan, sean iguales o comiencen por el elemento específico.

Nota:

El filtro Elemento del objeto Activity-Policy solo admite el operador Equals .

Tipo de acción: busque una acción más específica realizada en una aplicación.

Tipo de actividad: busque la actividad de la aplicación.

Nota:

Las aplicaciones se agregan al filtro solo si hay actividad para esa aplicación.

Actividad administrativa: busque solo actividades administrativas.

Nota:

Defender for Cloud Apps clasifica todas las actividades de GCP como actividades administrativas.

Id. de alerta: busque por identificador de alerta.

Aplicación: solo busca actividades dentro de aplicaciones específicas.

Acción aplicada: acción de búsqueda por gobernanza aplicada: Bloqueado, Omitir proxy, Descifrado, Cifrado, Error de cifrado, Sin acción.

Fecha: fecha en la que se produjo la actividad. Filter admite fechas anteriores o posteriores y un intervalo de fechas.

Etiqueta de dispositivo: busque por Intune certificado de cliente válido o unido híbrido Microsoft Entra.

Tipo de dispositivo: busque solo las actividades que se realizaron con un tipo de dispositivo específico. Por ejemplo, busque todas las actividades desde dispositivos móviles, equipos o tabletas.

Archivos y carpetas: busque archivos y carpetas en los que se realizó la actividad.

- Id. de archivo: permite buscar por el identificador de archivo en el que se realizó la actividad.

- Nombre: filtra el nombre de archivos o carpetas. Puede seleccionar si el nombre termina con, es igual o comienza con el valor de búsqueda.

- Archivos o carpetas específicos: puede incluir o excluir archivos o carpetas específicos. Puede filtrar la lista por aplicación, propietario o nombre de archivoparcial al seleccionar archivos o carpetas.

Dirección IP: la dirección IP sin procesar, la categoría o la etiqueta desde la que se realizó la actividad.

- Dirección IP sin formato: permite buscar actividades realizadas en direcciones IP sin procesar o en ellas. Las direcciones IP sin procesar pueden ser iguales, no iguales, empezar por o no empezar con una secuencia determinada.

- Categoría IP: categoría de la dirección IP desde la que se realizó la actividad, por ejemplo, todas las actividades del intervalo de direcciones IP administrativas. Las categorías deben configurarse para incluir las direcciones IP pertinentes. Algunas direcciones IP se pueden clasificar de forma predeterminada. por ejemplo, hay direcciones IP que los orígenes de inteligencia sobre amenazas de Microsoft consideran de riesgo. Para obtener información sobre cómo configurar las categorías de IP, consulte Organizar los datos según sus necesidades.

- Etiqueta IP: etiqueta de la dirección IP desde la que se realizó la actividad, por ejemplo, todas las actividades de direcciones IP de proxy anónimos. Defender for Cloud Apps crea un conjunto de etiquetas IP integradas que no se pueden configurar. Además, puede configurar las etiquetas IP. Para obtener más información sobre cómo configurar las etiquetas IP, consulte Organizar los datos según sus necesidades.

Las etiquetas IP integradas incluyen lo siguiente:

- Aplicaciones de Microsoft (14 de ellas)

- Proxy anónimo

- Botnet (verá que la actividad la realizó una botnet con un vínculo para obtener más información sobre la botnet específica).

- Ip de examen de darknet

- Servidor C&C de malware

- Analizador de conectividad remota

- Proveedores satélite

- Proxy inteligente y proxy de acceso (se deja fuera a propósito)

- Nodos de salida de Tor

- Zscaler

Actividad suplantada: busque solo las actividades que se realizaron en nombre de otro usuario.

Instancia: la instancia de la aplicación en la que se realizó o no la actividad.

Ubicación: país o región desde el que se realizó la actividad.

Directiva coincidente: busque actividades que coincidan con una directiva específica establecida en el portal.

ISP registrado: isp desde el que se realizó la actividad.

Origen: busque por el origen desde el que se detectó la actividad. El origen puede ser cualquiera de los siguientes:

- Conector de la aplicación: registros que proceden directamente del conector de API de la aplicación.

- Análisis del conector de aplicaciones: Defender for Cloud Apps enriquecimientos basados en la información examinada por el conector de API.

Usuario: el usuario que realizó la actividad, que se puede filtrar por dominio, grupo, nombre u organización. Para filtrar actividades sin ningún usuario específico, puede usar el operador "is not set".

- Dominio de usuario: busque un dominio de usuario específico.

- Organización del usuario: unidad organizativa del usuario que realizó la actividad, por ejemplo, todas las actividades realizadas por EMEA_marketing usuarios. Esto solo es relevante para las instancias conectadas de Google Workspace mediante unidades organizativas.

- Grupo de usuarios: grupos de usuarios específicos que puede importar desde aplicaciones conectadas, por ejemplo, administradores de Microsoft 365.

- Nombre de usuario: busque un nombre de usuario específico. Para ver una lista de usuarios de un grupo de usuarios específico, en el cajón actividad, seleccione el nombre del grupo de usuarios. Al hacer clic, se le llevará a la página Cuentas, que muestra todos los usuarios del grupo. Desde allí, puede explorar en profundidad los detalles de las cuentas de usuarios específicos del grupo.

- Los filtros Grupo de usuarios y Nombre de usuario se pueden filtrar aún más mediante el filtro As y seleccionando el rol del usuario, que puede ser cualquiera de los siguientes:

- Solo objeto de actividad: lo que significa que el usuario o grupo de usuarios seleccionado no realizó la actividad en cuestión; eran el objeto de la actividad.

- Solo actor: lo que significa que el usuario o grupo de usuarios realizó la actividad.

- Cualquier rol: lo que significa que el usuario o grupo de usuarios estaba implicado en la actividad, ya sea como la persona que realizó la actividad o como objeto de la actividad.

Agente de usuario: se realizó el agente de usuario de desde con la actividad.

Etiqueta de agente de usuario: etiqueta de agente de usuario integrada, por ejemplo, todas las actividades de sistemas operativos obsoletos o exploradores obsoletos.

Consultas de actividad

Para simplificar aún más la investigación, ahora puede crear consultas personalizadas y guardarlas para su uso posterior.

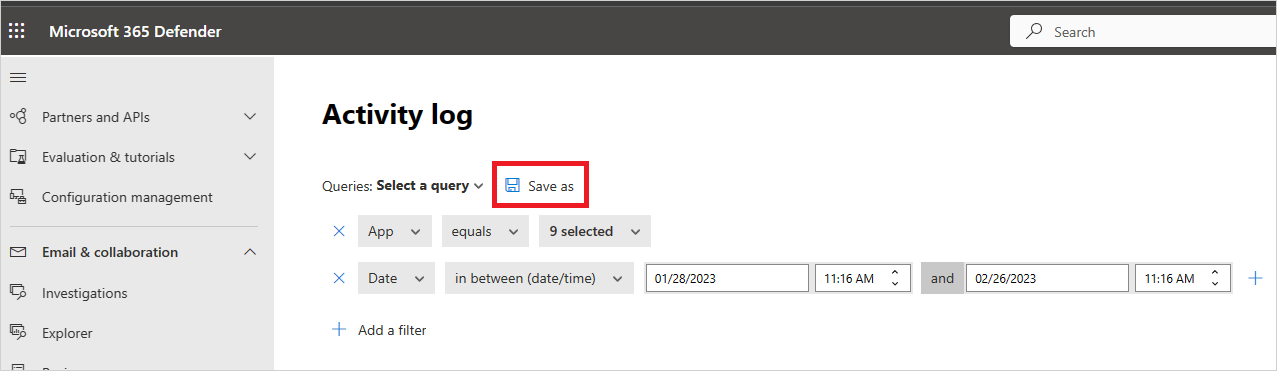

En la página Registro de actividad , use los filtros como se describió anteriormente para explorar en profundidad las aplicaciones según sea necesario.

Una vez que haya terminado de compilar la consulta, seleccione el botón Guardar como .

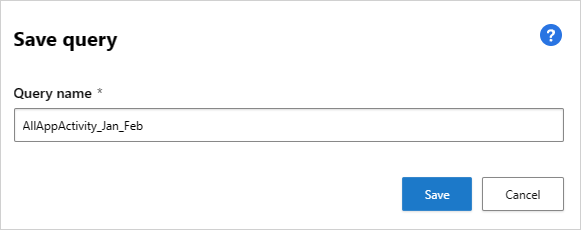

En el elemento emergente Guardar consulta , asigne un nombre a la consulta.

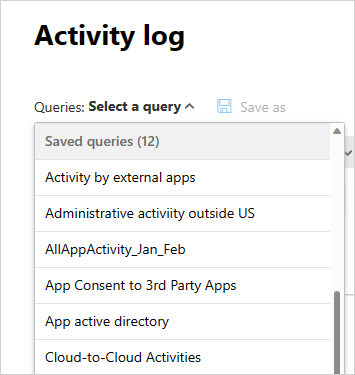

Para volver a usar esta consulta en el futuro, en Consultas, desplácese hacia abajo hasta Consultas guardadas y seleccione la consulta.

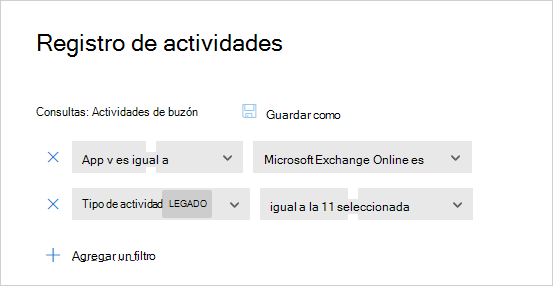

Defender for Cloud Apps también proporciona consultas sugeridas. Las consultas sugeridas proporcionan las vías de investigación recomendadas que filtran las actividades. Puede editar estas consultas y guardarlas como consultas personalizadas. Las siguientes son consultas sugeridas opcionales:

Administración actividades: filtra todas las actividades para mostrar solo las actividades que implican a los administradores.

Actividades de descarga: filtra todas las actividades para mostrar solo las actividades que eran actividades de descarga, incluida la descarga de la lista de usuarios como un archivo .csv, la descarga de contenido compartido y la descarga de una carpeta.

Inicio de sesión con errores: filtra todas las actividades para mostrar solo inicios de sesión con errores e inicios de sesión con errores a través del inicio de sesión único

Actividades de archivos y carpetas: filtra todas las actividades para mostrar solo las que implican archivos y carpetas. El filtro incluye la carga, descarga y acceso a carpetas, junto con la creación, eliminación, carga, descarga, cuarentena y acceso a archivos y transferencia de contenido.

Actividades de suplantación: filtra todas las actividades para mostrar solo las actividades de suplantación.

Cambios de contraseña y solicitudes de restablecimiento: filtra todas las actividades para mostrar solo aquellas actividades que implican el restablecimiento de contraseña, el cambio de contraseña y la obligación de que un usuario cambie la contraseña en el siguiente inicio de sesión.

Actividades de uso compartido: filtra todas las actividades para mostrar solo aquellas actividades que implican el uso compartido de carpetas y archivos, incluida la creación de un vínculo de empresa, la creación de un vínculo anónimo y la concesión de permisos de lectura y escritura.

Inicio de sesión correcto: filtra todas las actividades para mostrar solo aquellas actividades que implican inicios de sesión correctos, incluida la acción de suplantación, el inicio de sesión suplantado, los inicios de sesión únicos y el inicio de sesión desde un nuevo dispositivo.

Además, puede usar las consultas sugeridas como punto de partida para una nueva consulta. En primer lugar, seleccione una de las consultas sugeridas. A continuación, realice los cambios según sea necesario y, por último, seleccione Guardar como para crear una nueva consulta guardada.

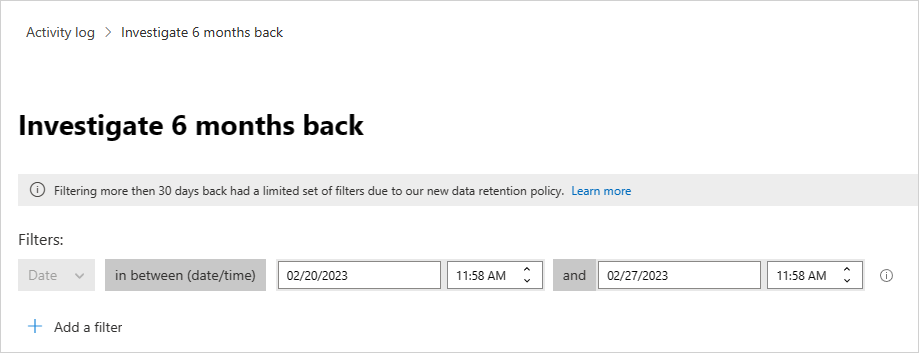

Actividades de consulta seis meses atrás

Para investigar actividades anteriores a 30 días, puede ir al registro de actividad y seleccionar Investigar 6 meses en la esquina superior derecha de la pantalla:

Desde allí puede definir los filtros como se suele hacer con el registro de actividad, con las siguientes diferencias:

El filtro de fecha es obligatorio y está limitado a un intervalo de una semana. Esto significa que, aunque puede consultar actividades durante un máximo de seis meses, solo puede hacerlo durante un período de una semana a la vez.

La consulta de más de 30 días atrás solo se admite para los campos siguientes:

- Identificador de actividad

- Tipo de actividad

- Tipo de acción

- Aplicación

- Dirección IP

- Ubicación

- Nombre de usuario

Por ejemplo:

Actividades de exportación seis meses atrás (versión preliminar)

Puede exportar todas las actividades de hasta seis meses haciendo clic en el botón Exportar de la esquina superior izquierda.

Al exportar datos, puede elegir un intervalo de fechas de hasta seis meses y tener la capacidad de excluir actividades privadas.

El archivo exportado está limitado a 100 000 registros y estará en formato CSV.

El archivo de resultados será accesible en los informes exportados. Los usuarios pueden navegar a Informes:> Aplicaciones en la nube en el portal de Microsoft 365 Defender para ver el estado del proceso de exportación y acceder a las exportaciones anteriores.

Los informes que incluyen actividades privadas se marcarán con un icono ojo en la página de informes.

![]()