Caso de uso: respuesta y corrección de incidentes

Rol mencionado: Analistas de SOC de nivel 1 que investigan incidentes de seguridad y resuelven alertas no críticas

Escenario

Security Copilot puede admitir analistas de nivel 1, de nivel de entrada o junior para evaluar y administrar incidentes con mayor eficacia y eficacia.

Este caso de uso presenta una versión abreviada del análisis de incidentes en Caso práctico: Aprovechamiento de Security Copilot en Defenderse contra ciberamenazas y se amplía aquí para incluir pasos de corrección.

Es un analista de nivel 1. El responsable del equipo le ha asignado un incidente y su trabajo consiste en determinar si el incidente es realmente malintencionado y si es así, para resolverlo lo antes posible.

Pasos

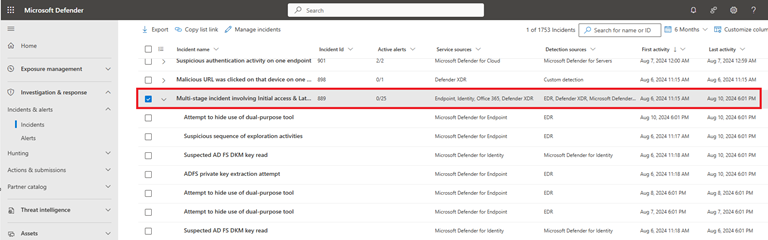

En la cola de incidentes de Microsoft Defender XDR, puede ver que el incidente de gravedad alta denominado Incidente multistage que implica el acceso inicial & movimiento lateral en varios puntos de conexión notificados por varios orígenes correlaciona 25 alertas de varias soluciones de seguridad de Microsoft. Implica tres dispositivos, cuatro usuarios y una cuenta de correo electrónico.

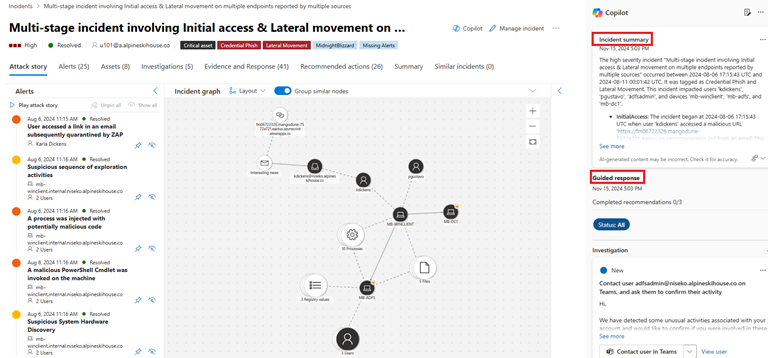

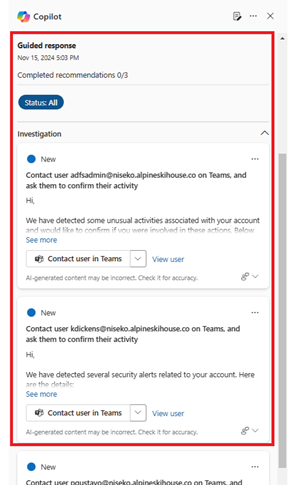

Abra la página del incidente para ver el caso de ataque. Compruebe el panel Security Copilot en el lado derecho del caso de ataque y vea que crea automáticamente un resumen del incidente, junto con algunos pasos en respuesta guiada.

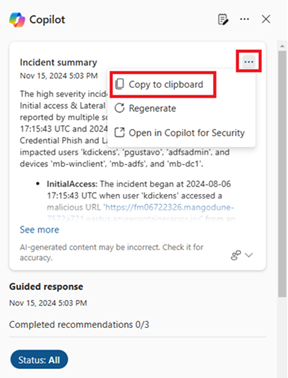

Para obtener información general sobre lo que ocurrió, lea el resumen proporcionado por Security Copilot. Para copiar el resumen de incidentes, seleccione Copiar en el Portapapeles en el menú de opciones y péguelo en otro documento.

Esto es útil para el informe necesario, ya que ya está organizado por fase de ataque y resalta los aspectos importantes del ataque. Sin Security Copilot, tendría que desarrollar el informe desde cero.A continuación, puede determinar fácilmente que el incidente complejo implica varios ataques. Pasarás por cada una de las fases de ataque según lo dispuesto en Acceso inicial, detección y evasión de defensa. En este caso de uso, le interesa el posible ataque DCSync en la actividad de acceso a credenciales.

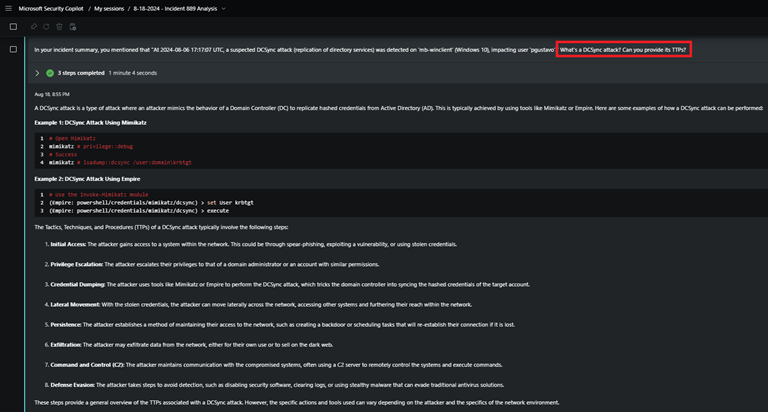

Seleccione Abrir en Security Copilot en el panel Copilot para preguntar sobre los ataques DCSync.

Mensaje: ¿Qué es un ataque DCSync? ¿Puede proporcionar sus TTPs?

Security Copilot indica que, en los ataques DCSync, un atacante imita el comportamiento de un controlador de dominio para replicar las credenciales hash de Active Directory, normalmente a través de Mimikatz o Empire.

Security Copilot indica que, en los ataques DCSync, un atacante imita el comportamiento de un controlador de dominio para replicar las credenciales hash de Active Directory, normalmente a través de Mimikatz o Empire.Sabiendo esto, vuelves a Defender XDR y miras el ataque DCSync sospechoso más de cerca. Verá que el usuario envió una solicitud de replicación a un controlador de dominio. Pregunte al Security Copilot independiente si se considera un comportamiento típico.

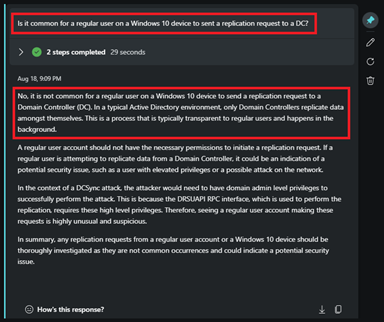

Mensaje: ¿Es habitual que un usuario normal de un dispositivo Windows 10 envíe una solicitud de replicación a un controlador de dominio?

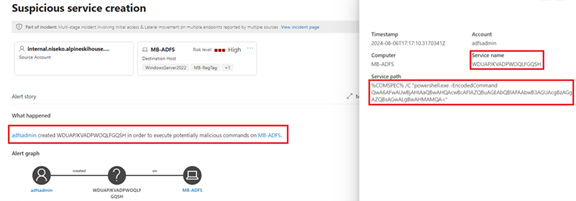

Con la respuesta de Security Copilot puede confirmar que se trata de un verdadero incidente de seguridad que necesita una investigación adicional por parte del equipo de nivel 2.La siguiente alerta de seguridad del resumen de incidentes es un evento de creación de servicio sospechoso que se clasifica en Persistencia. Verá que Defender for Identity y Defender for Endpoint generaron el mismo título de alerta. Sin embargo, al comprobar la alerta, verá que la ruta de acceso del servicio enumerada está codificada.

Para investigar el script, consulte Security Copilot.

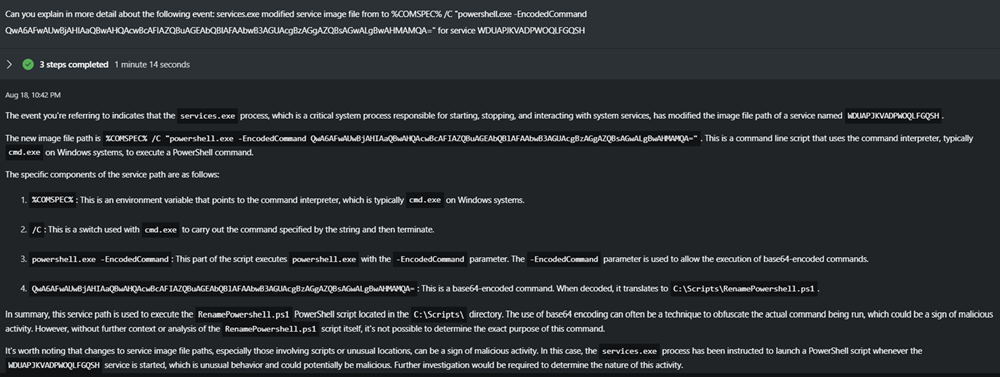

Prompt: ¿Puede descodificar y, a continuación, decirme más sobre esta ruta de servicio: %COMSPEC% /C "powershell.exe -EncodedCommand QwA6AFwAUwBjAHIAaQBwAHQAcwBcAFIAZQBuAGEAbQBlAFAAbwB3AGUAcgBzAGgAZQBsAGwALgBwAHMAMQA="

Copilot identifica el comando codificado como codificación Base64 y lo descodifica automáticamente. Parece que la ruta de acceso del servicio se usa para ejecutar un script de PowerShell ubicado en un directorio determinado. El uso de codificación para ofuscar el comando podría ser un signo de actividad malintencionada.A medida que obtenga más confianza en que se trata de un verdadero incidente de seguridad, puede volver a revisar la respuesta guiada en el panel Security Copilot de la página del incidente para determinar qué acciones puede realizar para contener o mitigar el ataque.

Conclusión

El uso de Security Copilot puede proporcionar varias ventajas de eficacia a los analistas encargados de investigar y corregir incidentes grandes que implican varias alertas y entidades. Ayuda a comprender la información general sobre los ataques, a proporcionar análisis de scripts malintencionados, a proporcionar contexto para ataques con nombre y a realizar los pasos necesarios para corregir la amenaza.