Caso de uso: Evaluar los incidentes basados en el enriquecimiento a partir de la inteligencia sobre amenazas

Roles mencionados: analista de SOC y administrador de identidades para la evaluación de prioridades de incidentes (principal), CISO y otras partes interesadas para el resumen del informe de incidentes (destinatario)

Escenario

Como analista del Centro de operaciones de seguridad (SOC), se revisan las alertas y los incidentes que se le han asignado. Su deber es identificar si es necesario tomar medidas reales. Puede aprovechar la información de las alertas asociadas al incidente para guiar el proceso. A menudo recopila información contextual para comprender mejor los pasos siguientes que debe seguir. Con el enriquecimiento de las entidades implicadas y la comprensión completa de las alertas subyacentes, se determina si se debe escalar o corregir el incidente.

En este ejemplo detallado, un analista usa Security Copilot para evaluar rápidamente un incidente. Si el incidente es una amenaza real, el objetivo es recopilar nuevos indicadores de riesgo o vincular entidades a la inteligencia finalizada. En este caso, la inteligencia sobre amenazas se resume mediante Security Copilot para mostrar la conexión a un actor de amenazas conocido e informar de la evaluación de gravedad.

Pasos

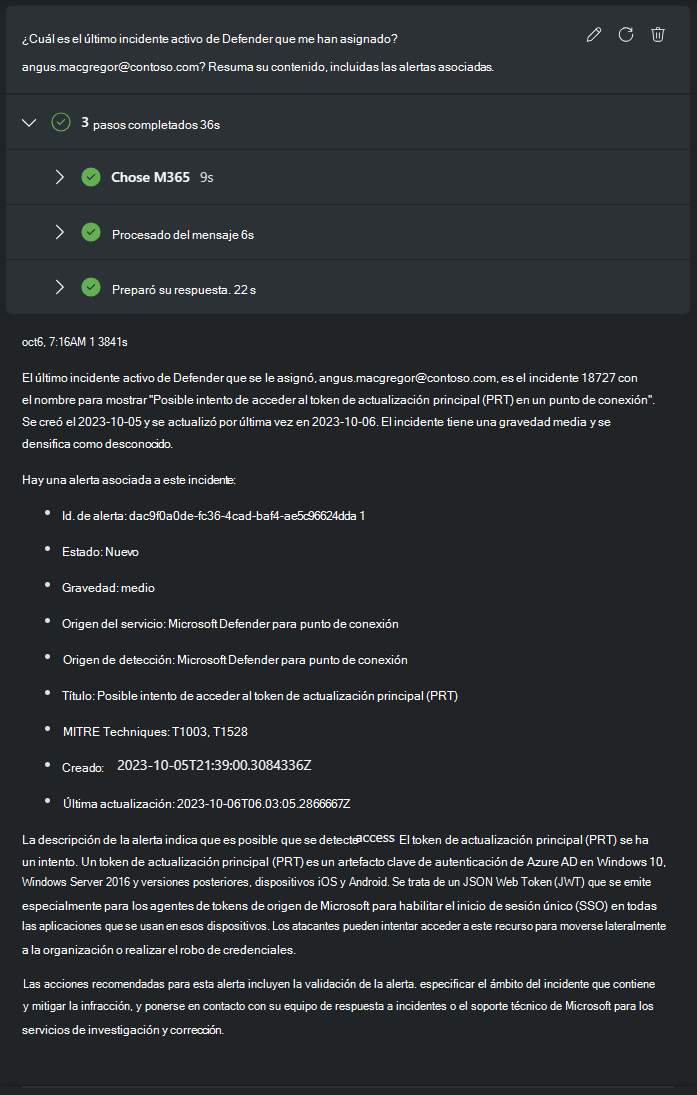

Comience el día con Security Copilot. Recupere la última Microsoft Defender XDR incidente que se le ha asignado y resuma las alertas asociadas a él.

Símbolo del sistema usado:

¿Cuál es el último incidente activo de Defender asignado a mí?

angus.macgregor@contoso.comResumido, incluidas las alertas asociadas.Respuesta:

Parece un posible robo de credenciales. Siga las acciones recomendadas y comience a limitar el incidente y validar la alerta.

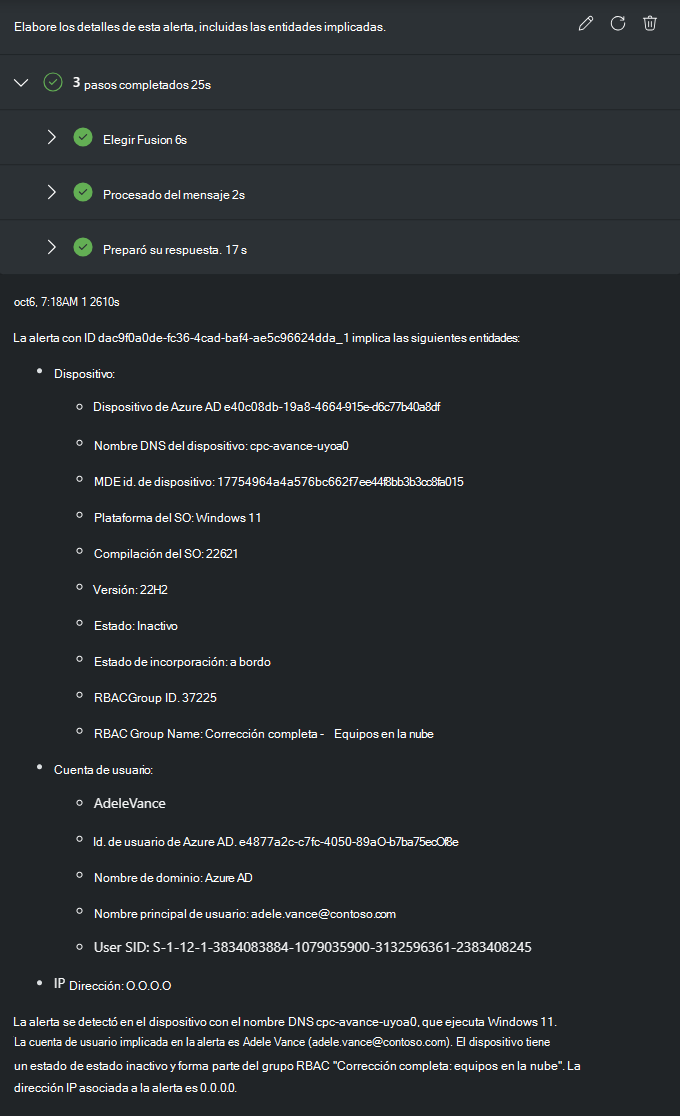

Céntrese en entidades específicas para obtener más información sobre ellas.

Símbolo del sistema usado:

Obtenga información detallada sobre los detalles de esta alerta, incluidas las entidades implicadas.

Respuesta:

Ahora tiene una cuenta de usuario y un dispositivo para investigar más a fondo. En este caso, decide comprender más sobre el usuario afectado antes de profundizar en los detalles del ataque en el dispositivo.

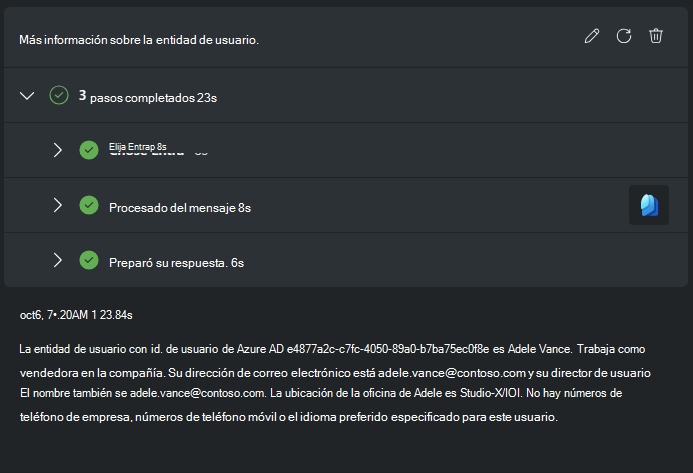

Obtenga más información sobre este usuario para guiar los pasos siguientes. ¿Qué tipo de acciones pueden ser las siguientes para alguien con sus credenciales?

Símbolo del sistema usado:

Cuéntame más sobre la entidad de usuario.

Respuesta:

Averigüe que este usuario funciona en Ventas. Si su credencial fue robada, esto podría afectar a los datos de ventas. Recuerde que el área de trabajo de Sentinel tiene una solución de SAP para ayudar a detectar amenazas allí. ¿Está vinculada esta alerta de Defender a un incidente de Microsoft Sentinel? Su primera prioridad es determinar si este usuario ha realizado alguna actividad sospechosa en SAP.

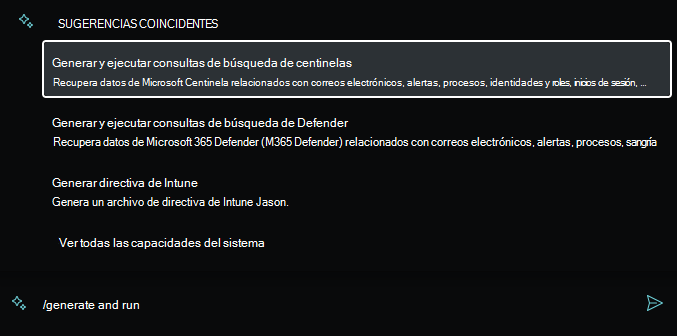

Use una consulta de búsqueda guardada para correlacionar entidades con incidentes de Sentinel.

Active manualmente la solicitud sugerida para que el lenguaje natural Sentinel complemento KQL para ejecutar la consulta.

Sugerencia

Si la consulta debe ajustarse ligeramente, edite el símbolo del sistema y vuelva a ejecutarla. Por ejemplo, la consulta proyectó

IncidentNames, pero simplemente son GUID. Recuerda que es elTitlecampo que realmente quieres. Simplemente edite el símbolo del sistema y seleccione la opción Volver a ejecutar el símbolo del sistema .

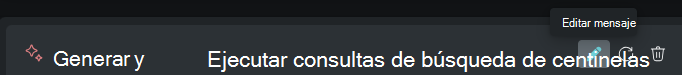

Símbolo del sistema ajustado usado:

Ejecute el siguiente KQLSecurityAlert | where Entities has "

adele.vance@contoso.com" and TimeGenerated >= datetime(10/06/2023) | join kind=inner (SecurityIncident | mv-expand SystemAlertId = AlertIds | extend SystemAlertId = tostring(SystemAlertId)) en SystemAlertId | summarize by IncidentNumber, TitleRespuesta:

El incidente relacionado con SAP es ahora su primera prioridad.

Dinamizar la investigación al incidente de SAP asociado al usuario desde la alerta original.

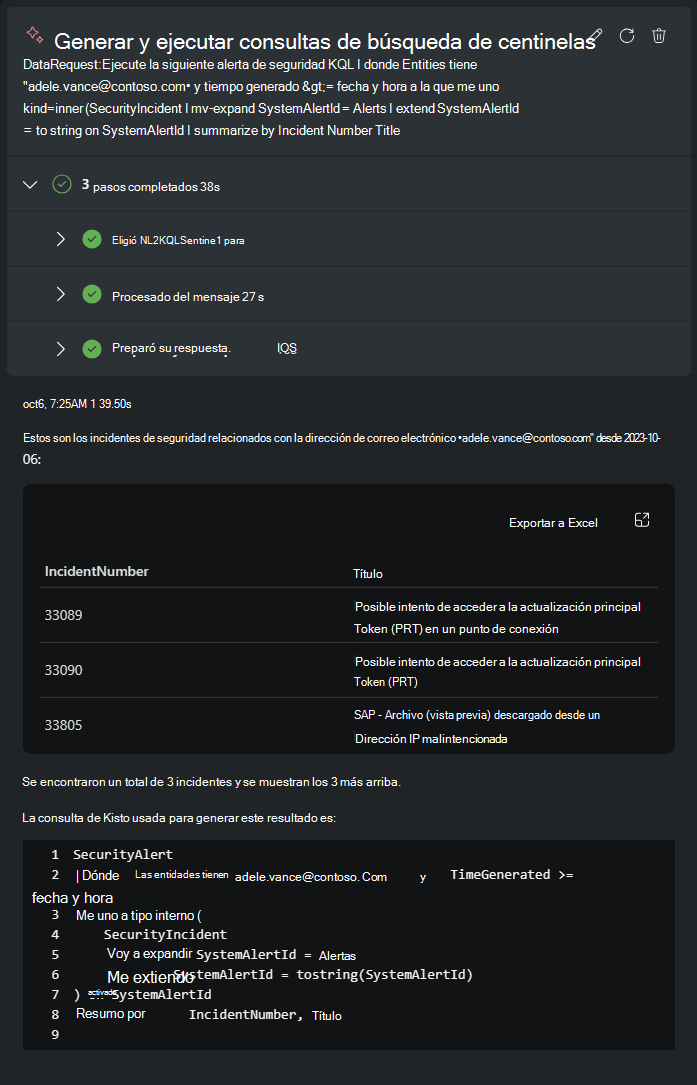

Símbolo del sistema usado:

Elabora sobre Sentinel incidente 33805 y dame detalles sobre las entidades.

Respuesta:

Se devuelve mucha información de este aviso. La dirección IP malintencionada y la posible filtración de datos financieros se destacan como elementos importantes para investigar más.

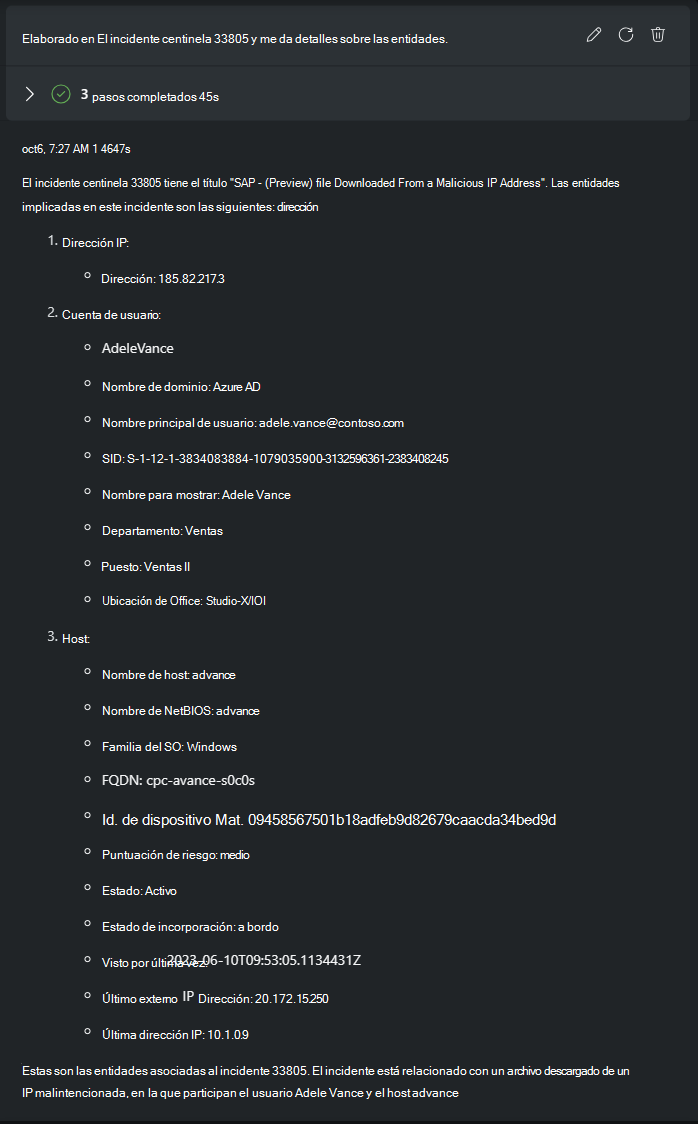

Obtenga más información sobre la entidad de dirección IP y examine cómo se determinó que era malintencionada.

Símbolo del sistema usado:

Dame más detalles sobre la dirección IP y ¿por qué es malintencionada?

Respuesta:

Creación de un informe de resumen

Ahorre tiempo en el proceso de escalado con un resumen para los equipos de liderazgo y respuesta a incidentes.

Símbolo del sistema usado:

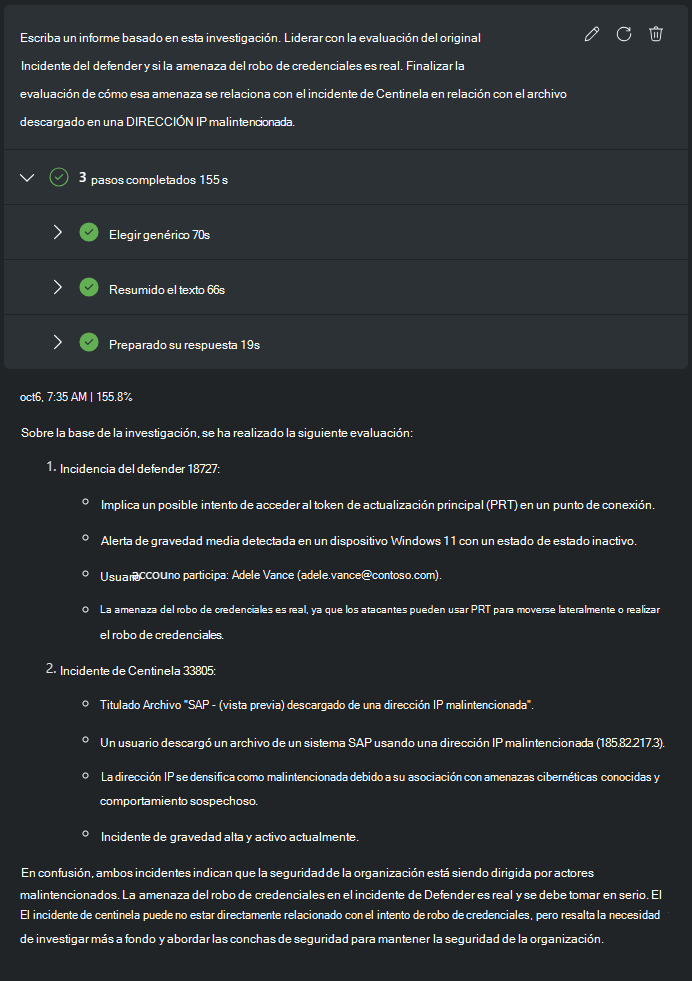

Escriba un informe basado en esta investigación. Realice una evaluación del incidente de Defender original y si la amenaza del robo de credenciales es real. Concluya su evaluación sobre cómo se relaciona esa amenaza con el incidente de Sentinel con respecto al archivo descargado a una dirección IP malintencionada.

Respuesta:

Ancle las respuestas de mensajes más útiles y edite el nombre de la sesión.

Ha alcanzado su objetivo y ha determinado que el incidente de Microsoft Defender XDR asignado es una amenaza real. Al vincularlo a un incidente de Microsoft Sentinel que implica un archivo SAP filtrado, se prepara para colaborar con el equipo de escalado.

Conclusión

En este caso de uso, Security Copilot ayudó a evaluar rápidamente un incidente asignado. Ha confirmado que la alerta requiere una acción real mediante la investigación de incidentes relacionados. La búsqueda resultó en la búsqueda de un incidente con una entidad IP vinculada a la inteligencia finalizada sobre el actor de amenazas y la herramienta C2 utilizada. Con una placa pin sucinta, ha compartido la sesión y un informe de resumen que proporciona al equipo de escalado la información que necesitan para responder de forma eficaz.