Aplicaciones de revisión de Essential Eight

En este artículo se detallan los métodos para lograr el modelo de ocho madurez esencial del Centro de seguridad cibernética de Australia (ACSC) para aplicaciones de aplicación de revisiones.

Niveles de madurez de los controles ism y las aplicaciones de revisión

En la tabla siguiente se describe una asignación entre el nivel de madurez 1 (ML1), el nivel de madurez 2 (ML2) y el nivel de madurez 3 (ML3) del control de ochos esenciales de aplicación de revisión al ISM .

| Control ISM dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Se quitan las aplicaciones que no sean conjuntos de productividad de oficina, exploradores web y sus extensiones, clientes de correo electrónico, software PDF, Adobe Flash Player y productos de seguridad que ya no son compatibles con los proveedores. | Mediante el método de administración de aplicaciones de Intune, se quitan las aplicaciones no admitidas. |

| ISM-1690 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en servicios en línea se aplican dentro de las dos semanas siguientes a la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad de trabajo. | microsoft actualiza y aplica revisiones periódicas al servicio Intune para asegurarse de que no existe ninguna vulnerabilidad de seguridad de trabajo. |

| ISM-1691 | 1, 2 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las dos semanas posteriores al lanzamiento. | Con Windows Update para empresas y anillos de actualización definidos, las revisiones se instalan con 2 semanas de lanzamiento. Para instalar la revisión más reciente para clientes de correo electrónico, software PDF y producto de seguridad, se usa Intune método de implementación de aplicaciones. |

| ISM-1692 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Microsoft Defender método de vulnerabilidad se usa para identificar vulnerabilidades. Intune método de implementación de aplicaciones se usa para implementar las revisiones dentro de las 48 horas posteriores al lanzamiento. |

| ISM-1693 | 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en aplicaciones que no sean conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican en el plazo de un mes desde su lanzamiento. | Intune método de implementación de aplicaciones se usa para implementar las revisiones de aplicación en el plazo de un mes después de la publicación. |

| ISM-1698 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos diariamente para identificar las revisiones o actualizaciones que faltan en servicios en línea. | Los dispositivos se incorporan a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisa y detecta riesgos continuamente en los dispositivos de una organización. |

| ISM-1699 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos semanalmente para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad. | Los dispositivos se incorporan a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisa y detecta riesgos continuamente en los dispositivos de una organización. |

| ISM-1700 | 2, 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en aplicaciones que no sean conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad. | Los dispositivos se incorporan a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisa y detecta riesgos continuamente en los dispositivos de una organización. |

| ISM-17041 | 1, 2, 3 | Se quitan los conjuntos de productividad de Office, los exploradores web y sus extensiones, los clientes de correo electrónico, el software PDF, Adobe Flash Player y los productos de seguridad que ya no son compatibles con los proveedores. | Intune método de implementación de aplicaciones se usa para quitar las aplicaciones y extensiones no admitidas. |

| ISM-18071 | 1, 2, 3 | Un método automatizado de detección de recursos se usa al menos quince días para admitir la detección de recursos para las actividades de análisis de vulnerabilidades posteriores. | Use un analizador para realizar la detección de recursos y mantener el inventario de recursos. |

| ISM-18081 | 1, 2, 3 | Se usa un analizador de vulnerabilidades con una base de datos de vulnerabilidades actualizada para las actividades de examen de vulnerabilidades. | La base de datos de vulnerabilidades de DVM se actualiza continuamente a medida que Microsoft y otros detectan vulnerabilidades en el software instalado en la red |

| ISM-1876 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en servicios en línea se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de seguridad de trabajo. | microsoft actualiza y aplica revisiones periódicas al servicio Intune para asegurarse de que no existe ninguna vulnerabilidad de seguridad de trabajo. |

| ISM-1901 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las dos semanas siguientes a la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de trabajo. | Microsoft Defender método de vulnerabilidad se usa para identificar vulnerabilidades. Intune método de implementación de aplicaciones se usa para implementar las revisiones en un plazo de dos semanas después del lanzamiento. |

| ISM-1905 | 1, 2, 3 | Se quitan los servicios en línea que ya no son compatibles con los proveedores. | El administrador de TI deshabilita todas las cuentas y conectores asociados al servicio en línea que ya no son compatibles con el proveedor. |

Nota:

1 Estos controles cubren tanto aplicación de revisión como sistema operativo de revisión dentro de Essential 8.

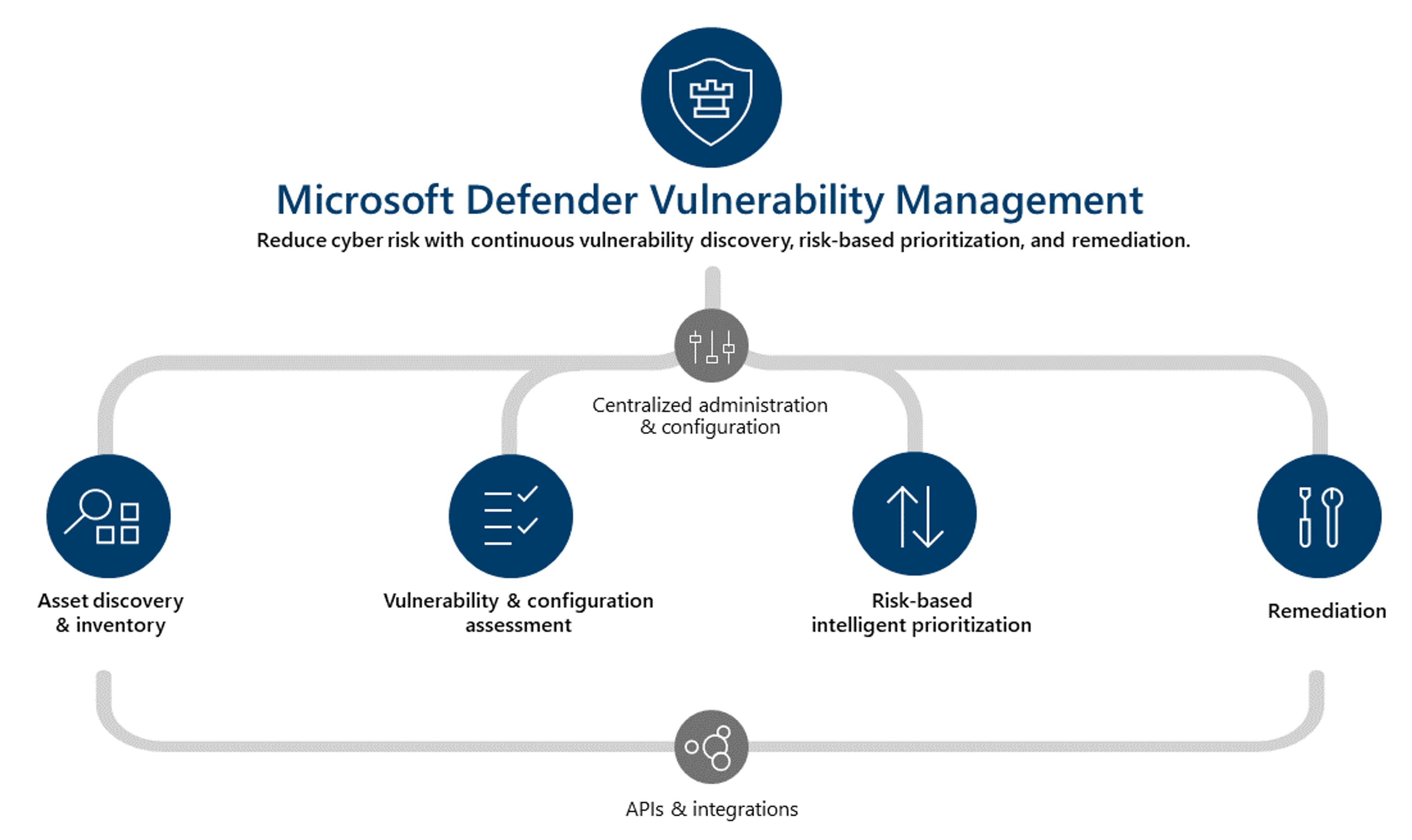

Administración de vulnerabilidades de Microsoft Defender (DVM)

La detección de nuevas vulnerabilidades de seguridad y las interrupciones de los adversarios pueden producirse en cualquier momento. Por lo tanto, las organizaciones deben asegurarse de que las vulnerabilidades de seguridad se aborden de forma oportuna. Cuando un proveedor libera una revisión, la revisión se debe aplicar con las siguientes consideraciones:

- Un período de tiempo, acorde con la exposición de una organización a la vulnerabilidad de seguridad,

- El nivel de ciberamenaza que la organización pretende protegerse a sí misma; y

- El nivel de aprendizaje automático que desean lograr

Un problema al que se enfrentan muchas organizaciones es la falta de visibilidad del verdadero estado de revisión de su entorno. Esta falta de visibilidad puede dejar a las organizaciones expuestas sin saberlo a la explotación por parte de adversarios. Las organizaciones pueden suponer incorrectamente que las revisiones se aplicaron o notificaron que se aplicaron cuando no se aplicaron correctamente. El uso de Administración de vulnerabilidades de Microsoft Defender (DVM) ayuda a las organizaciones a recopilar información sobre las revisiones en su entorno. En casos especiales en los que no se puede usar un analizador de vulnerabilidades, las organizaciones deben consultar la documentación del proveedor sobre cómo identificar los niveles de aplicación de revisiones y realizar auditorías manuales en su lugar.

Como Essential 8 describe un conjunto mínimo de medidas preventivas, las organizaciones deben implementar más medidas si se evalúan según lo que garantiza su entorno. Además, aunque Essential 8 puede ayudar a mitigar la mayoría de las amenazas cibernéticas, no mitiga todas las amenazas cibernéticas. Es necesario tener en cuenta más estrategias de mitigación y controles de seguridad, como las estrategias para mitigar incidentes de ciberseguridad y el Manual de seguridad de la información (ISM).

Implementación: aplicación de revisiones

Guía específica del control

Hay dos componentes principales para este control. Una es la tecnología para detectar vulnerabilidades y la otra es el proceso de administración de vulnerabilidades de la organización.

- Tecnología: tecnología como escáneres de vulnerabilidades y sistemas de implementación de revisiones puede ayudar a las organizaciones. Los analizadores de vulnerabilidades ayudan a recopilar información sobre las aplicaciones vulnerables y las revisiones que faltan en el entorno.

- Proceso: proceso de la organización que define el plan de administración de vulnerabilidades para detectar, identificar, clasificar, evaluar los riesgos y corregir o mitigar vulnerabilidades. La organización también debe tener un proceso que exija la incorporación de sistemas a analizadores de vulnerabilidades automatizados o tener una solución alternativa equivalente, como configurar notificaciones por correo electrónico del proveedor. En los casos en los que no se pueden usar analizadores de vulnerabilidades, las organizaciones deben consultar la documentación del proveedor sobre cómo identificar los niveles de aplicación de revisiones y realizar auditorías manuales en su lugar. Para el control de aplicación de revisiones, el proceso de administración de vulnerabilidades y su mandato desempeñan un papel clave para lograr los niveles de madurez definidos por ACSC. La implementación oportuna de revisiones es fundamental para el proceso de administración de vulnerabilidades. Por lo tanto, las organizaciones deben tener una escala de tiempo de implementación de revisiones definida como parte de su nivel essential 8 ML. Además, requieren responsabilidades definidas para los equipos que usan la matriz de responsabilidad de roles o un modelo equivalente.

Implementación con la plataforma Microsoft

Identificar, evaluar y corregir de forma eficaz las debilidades de un sistema es fundamental para ejecutar un programa de seguridad correcto y reducir el riesgo de la organización. Administración de vulnerabilidades de Microsoft Defender (DVM) actúa como infraestructura para reducir la exposición de la organización, proteger el área expuesta de los puntos de conexión y aumentar la resistencia de la organización.

El DVM se puede usar para los servidores y puntos de conexión de usuario. Para otros recursos en la nube, como repositorios, contenedores, etc., Defender for Cloud proporciona funcionalidades de administración de vulnerabilidades. Ambas soluciones se explican en las secciones siguientes.

Para más información, vea:

- Administración de vulnerabilidades de Microsoft Defender

- Configuración de Microsoft Defender for Cloud para evaluar automáticamente las vulnerabilidades de las máquinas

Detección de recursos

Administración de vulnerabilidades de Defender escáneres integrados y sin agente supervisan y detectan continuamente riesgos en su organización, incluso cuando los dispositivos no están conectados a la red corporativa. Un único inventario con una vista consolidada en tiempo real de las aplicaciones de software, los certificados digitales, los recursos compartidos de red y las extensiones de explorador de la organización le ayuda a detectar y evaluar todos los recursos de su organización. Vea información sobre los permisos de extensión y los niveles de riesgo asociados, identifique los certificados antes de que expiren, detecte posibles vulnerabilidades debido a algoritmos de firma débil y evalúe configuraciones incorrectas en recursos compartidos de red internos.

| Control ISM dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1807 | 1, 2, 3 | Un método automatizado de detección de recursos se usa al menos quince días para admitir la detección de recursos para las actividades de análisis de vulnerabilidades posteriores. | Use un analizador para realizar la detección de recursos y mantener el inventario de recursos. |

Detección de vulnerabilidades

Administración de vulnerabilidades de Defender (DVM) ofrece visibilidad de los recursos, evaluaciones inteligentes y herramientas de corrección integradas. DVM se puede usar para dispositivos windows, macOS, Linux, Android, iOS y de red. Cuando una organización usa inteligencia sobre amenazas de Microsoft, predicciones de probabilidad de vulneración, contextos empresariales y evaluaciones de dispositivos, Administración de vulnerabilidades de Defender prioriza de forma rápida y continua las mayores vulnerabilidades en los recursos más críticos y proporciona recomendaciones de seguridad para mitigar el riesgo.

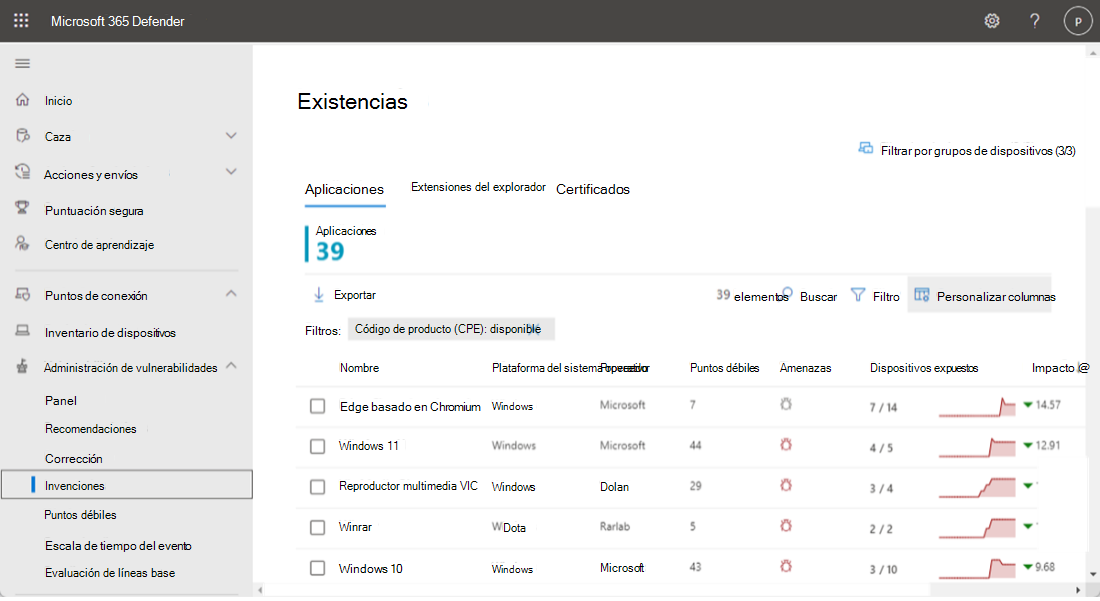

El inventario de software en DVM proporciona una lista de software conocido en su organización. La vista de inventario incluye detalles como el nombre del proveedor, el número de puntos débiles, las amenazas y el número de dispositivos expuestos.

Para la detección, Microsoft usa el mismo conjunto de señales que es responsable de la detección y la evaluación de vulnerabilidades en Microsoft Defender para punto de conexión capacidades de detección y respuesta. Dado que es en tiempo real, en cuestión de minutos, la información de vulnerabilidad se presenta en el portal a medida que se detectan. La administración de vulnerabilidades usa las enumeraciones de plataforma común (CPE) para identificar el software y las vulnerabilidades asociadas al software. El motor obtiene automáticamente información de varias fuentes de seguridad. De hecho, vea si un software determinado está conectado a una campaña de amenazas en vivo. También proporciona un vínculo a un informe de Threat Analytics en cuanto está disponible.

Nota:

Para los productos de software sin un CPE, el software se muestra en la página de inventario. Sin embargo, el software sin CPE no es compatible con la administración de vulnerabilidades y la información como vulnerabilidades, número de dispositivos expuestos y puntos débiles no están disponibles para este software.

En los pasos siguientes se describe el proceso de incorporación y la detección de vulnerabilidades mediante DVM:

Requisitos de licencias

- Administración de vulnerabilidades de Microsoft Defender (DVM), una nueva oferta independiente proporciona el conjunto completo de herramientas y funcionalidades de vulnerabilidades; o

- Microsoft Defender para punto de conexión licencia del plan 2 o E5 proporciona un subconjunto de funcionalidades básicas de administración de vulnerabilidades. Las funcionalidades completas de DVM están disponibles como complemento.

La comparación de características de las dos ofertas de licencias está disponible en el siguiente vínculo: Comparar Administración de vulnerabilidades de Microsoft Defender ofertas.

En el caso de los recursos de servidor, el plan de Defender for Cloud está habilitado para servidores o los servidores incorporados a Defender para punto de conexión.

Para otros recursos en la nube, se debe habilitar un plan específico de Defender for Cloud. Por ejemplo, para examinar los registros de contenedor, el plan de Defender for Containers debe estar habilitado en el entorno de nube.

Acceso al portal de DVM

La información de DVM está disponible en Microsoft Defender portal. El portal es accesible a través de Microsoft Edge (recomendado) o el explorador Google Chrome. Para acceder al portal, como mínimo debe formar parte del rol integrado "Lector de seguridad" de AD. En este vínculo se documentan más detalles sobre cómo administrar el acceso al portal: Use el control de acceso basado en rol para conceder acceso específico a Microsoft Defender portal.

Incorporación de dispositivos a DVM

- Para los dispositivos que ya están incorporados a Defender para punto de conexión (con licencia P2), las características de DVM están habilitadas y disponibles en Microsoft Defender portal

- En el caso de los dispositivos no incorporados a Defender para punto de conexión, como mínimo, el DVM requiere que Defender para punto de conexión se ejecute en modo de bloque, es decir, que se ejecute en modo pasivo.

Microsoft ha creado varios medios para incorporar los dispositivos a Defender para punto de conexión, como la directiva de grupo, el administrador de puntos de conexión o los scripts locales. Las instrucciones detalladas se documentan en Incorporación de dispositivos y configuración de funcionalidades de Microsoft Defender para punto de conexión.

Los sistemas operativos admitidos se documentan en el vínculo siguiente: Plataformas y funcionalidades de sistemas operativos compatibles

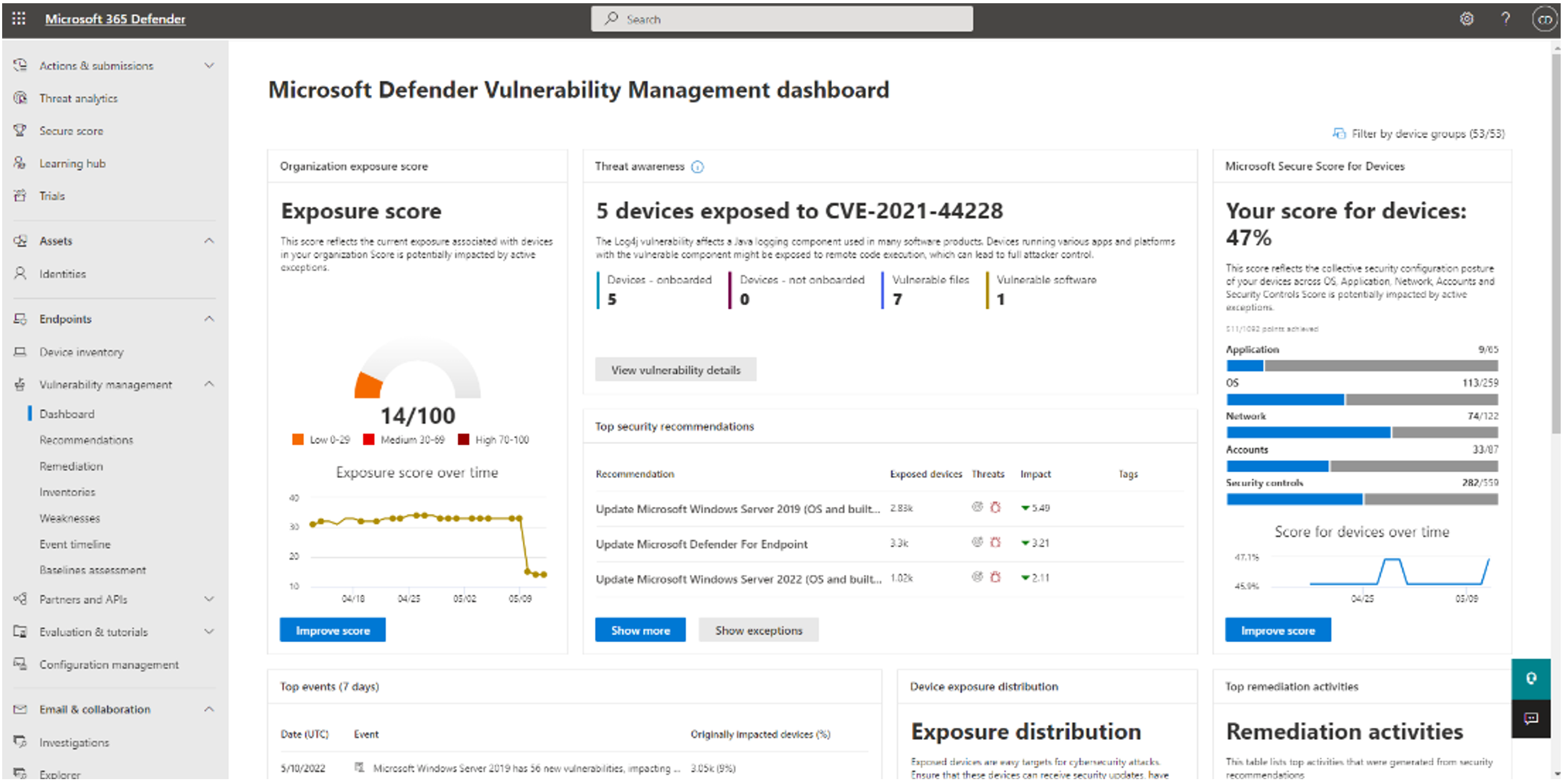

Detección de vulnerabilidades mediante DVM

La sección Administración de vulnerabilidades del portal de Microsoft Defender proporciona un panel para ver información rápida sobre la exposición a vulnerabilidades y las recomendaciones de seguridad, como se muestra en la captura de pantalla de ejemplo siguiente.

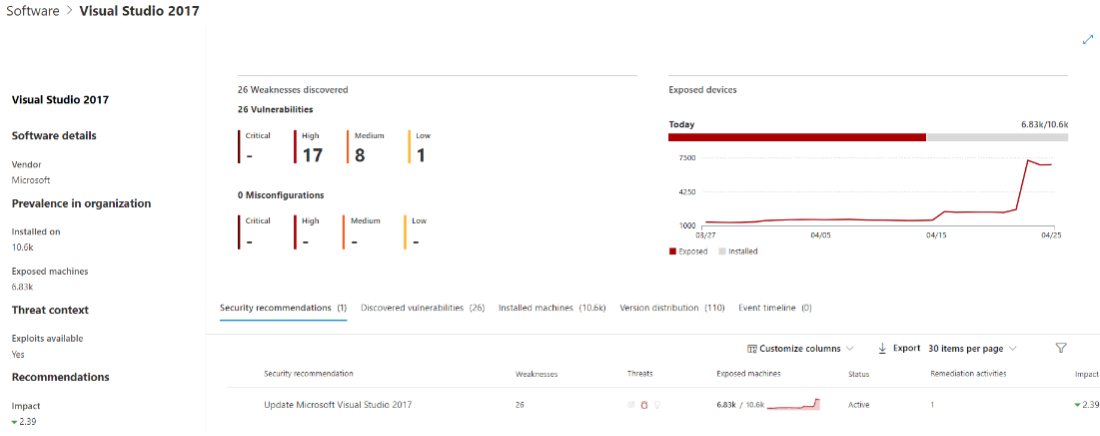

La página Inventario de software contiene una lista de software instalado en la red, incluido el nombre del proveedor, las debilidades encontradas, las amenazas asociadas a ellas, los dispositivos expuestos, la puntuación de exposición y las etiquetas.

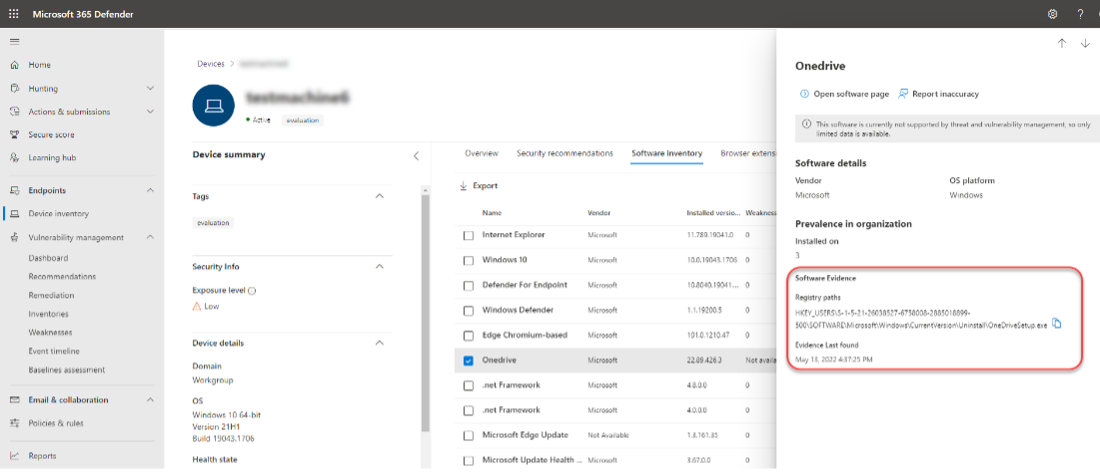

También puede buscar inventarios de software en dispositivos específicos; para ello, vaya a la página Inventario de dispositivos. Seleccione el nombre de un dispositivo para abrir la página del dispositivo (como Computer1) y, a continuación, seleccione la pestaña Inventario de software para ver una lista de todo el software conocido presente en el dispositivo. Seleccione una entrada de software específica para abrir el control flotante con más información.

Al abrir la página de software específica, se proporcionan más detalles sobre la aplicación, como se muestra en la captura de pantalla siguiente:

- Recomendaciones de seguridad correspondientes para las debilidades y vulnerabilidades identificadas

- CVE con nombre de vulnerabilidades detectadas

- Dispositivos que tienen instalado el software (junto con el nombre del dispositivo, el dominio, el sistema operativo, etc.)

- Lista de versiones de software (incluido el número de dispositivos en los que está instalada la versión, el número de vulnerabilidades detectadas y los nombres de los dispositivos instalados)

Del mismo modo, puede ver la evaluación de vulnerabilidades de las extensiones y certificados del explorador mediante DVM.

Las características de administración de vulnerabilidades también se extienden a los sistemas operativos del servidor. Los servidores incorporados a Defender for Cloud (plan de Defender para servidores) y configurados para usar Administración de vulnerabilidades de Defender aparecen en Microsoft Defender portal. La información de administración de vulnerabilidades también se sincroniza en Defender for Cloud Portal para obtener visibilidad.

En el caso de aplicaciones o productos de software no compatibles con CPE o soluciones de evaluación de vulnerabilidades, los equipos de seguridad deben tener otros medios para identificar las vulnerabilidades. El otro medio es tener suscripciones de correo electrónico al proveedor de la aplicación para recibir notificaciones sobre las actualizaciones de la aplicación y las vulnerabilidades relacionadas.

| Ism Control dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1808 | 1, 2, 3 | Se usa un analizador de vulnerabilidades con una base de datos de vulnerabilidades actualizada para las actividades de examen de vulnerabilidades. | La base de datos de vulnerabilidades de DVM se actualiza continuamente a medida que Microsoft y otros detectan vulnerabilidades en el software instalado en la red |

| 1698 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos diariamente para identificar las revisiones o actualizaciones que faltan en servicios en línea. | Los dispositivos se incorporan a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisa y detecta riesgos continuamente en los dispositivos de una organización |

| 1699 | 1, 2, 3 | Un analizador de vulnerabilidades se usa al menos semanalmente para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad. | Los dispositivos se incorporan a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisa y detecta riesgos continuamente en los dispositivos de una organización |

| 1700 | 2, 3 | Un analizador de vulnerabilidades se usa al menos quince días para identificar las revisiones o actualizaciones que faltan para detectar vulnerabilidades en aplicaciones que no sean conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad. | Los dispositivos se incorporan a Defender para punto de conexión. Administración de vulnerabilidades de Microsoft Defender supervisa y detecta riesgos continuamente en los dispositivos de una organización. |

| 1901 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las dos semanas siguientes a la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de trabajo. | Microsoft Defender método de vulnerabilidad se usa para identificar vulnerabilidades. Intune método de implementación de aplicaciones se usa para implementar las revisiones en un plazo de dos semanas después del lanzamiento. |

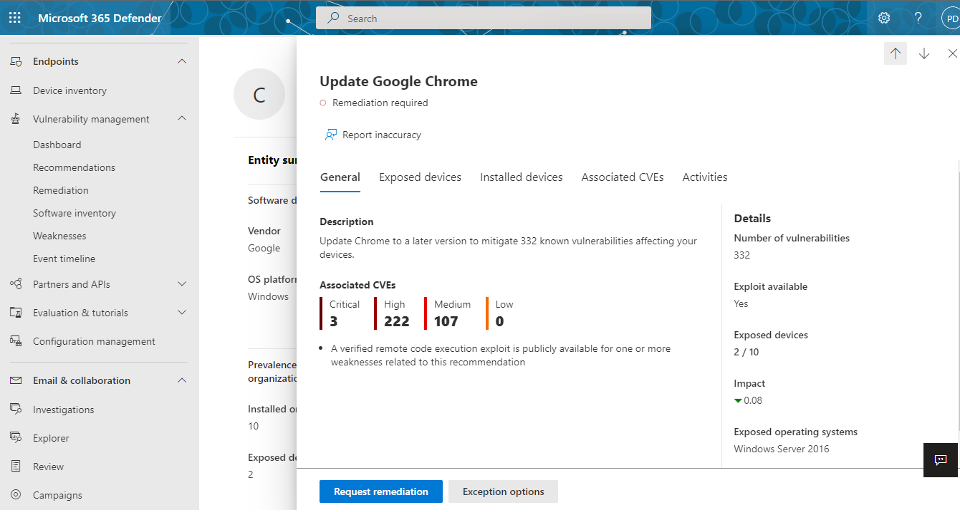

Priorización y corrección de vulnerabilidades mediante DVM y Intune integración

Las debilidades de ciberseguridad identificadas en su organización se asignan a recomendaciones de seguridad accionables y se priorizan por su impacto. Las recomendaciones prioritarias ayudan a reducir el tiempo de mitigación o corrección de vulnerabilidades y a impulsar el cumplimiento. También se recomienda definir el valor de un dispositivo para diferenciar entre las prioridades de los recursos. El valor del dispositivo se usa para incorporar el apetito de riesgo de un recurso individual en el cálculo de la puntuación de exposición Administración de amenazas y vulnerabilidades. Los dispositivos asignados como "valor alto" reciben más peso.

Cada recomendación de seguridad incluye pasos de corrección accionables. Para ayudar con la administración de tareas, la recomendación también se puede enviar mediante Microsoft Intune. Cuando cambia el panorama de amenazas, la recomendación también cambia a medida que recopila continuamente información del entorno.

Nota:

Para los productos de software sin un CPE, el software se muestra en la página de inventario. Sin embargo, el software sin CPE no es compatible con la administración de vulnerabilidades y la información como vulnerabilidades, número de dispositivos expuestos y puntos débiles no están disponibles para este software.

En algunos casos, es posible que el riesgo y la priorización proporcionados por la solución de Microsoft no sean suficientes, ya que podría haber complejidades del sistema. Por lo tanto, se recomienda, en este caso, realizar otra evaluación de riesgos para detectar vulnerabilidades críticas o de día cero en función del contexto del sistema. Al hacerlo, las organizaciones deben intentar minimizar las excepciones y su ámbito. Por ejemplo, mediante la implementación de controles de seguridad compensatorias y la garantía de que se minimiza el número de sistemas o usuarios afectados. Las excepciones o los controles de compensación implementados para abordar la vulnerabilidad deben documentarse y aprobarse a través de un proceso adecuado.

Las funcionalidades de DVM están diseñadas para salvar la brecha entre los administradores de TI y seguridad a través del flujo de trabajo de la solicitud de corrección. Las acciones de corrección de DVM pueden usar integraciones nativas para generar tareas de corrección en Microsoft Endpoint Manager. La API de DVM se puede usar para orquestar procesos de corrección y acciones con herramientas que no son de Microsoft cuando sea necesario.

En los pasos siguientes se describe el flujo de trabajo de corrección mediante DVM y Endpoint Manager:

- Para usar la funcionalidad de flujo de trabajo de corrección, habilite las conexiones de Microsoft Intune. En el portal de Microsoft Defender, vaya a Configuración>Puntos de conexión Características avanzadas>generales>.

- Desplácese hacia abajo y busque Microsoft Intune conexión. De forma predeterminada, el botón de alternancia está desactivado. Active el botón de alternancia de conexión Microsoft Intune.

Nota:

Si tiene habilitada Intune conexión, obtendrá una opción para crear una tarea de seguridad Intune al crear una solicitud de corrección. Esta opción no aparece si la conexión no está establecida.

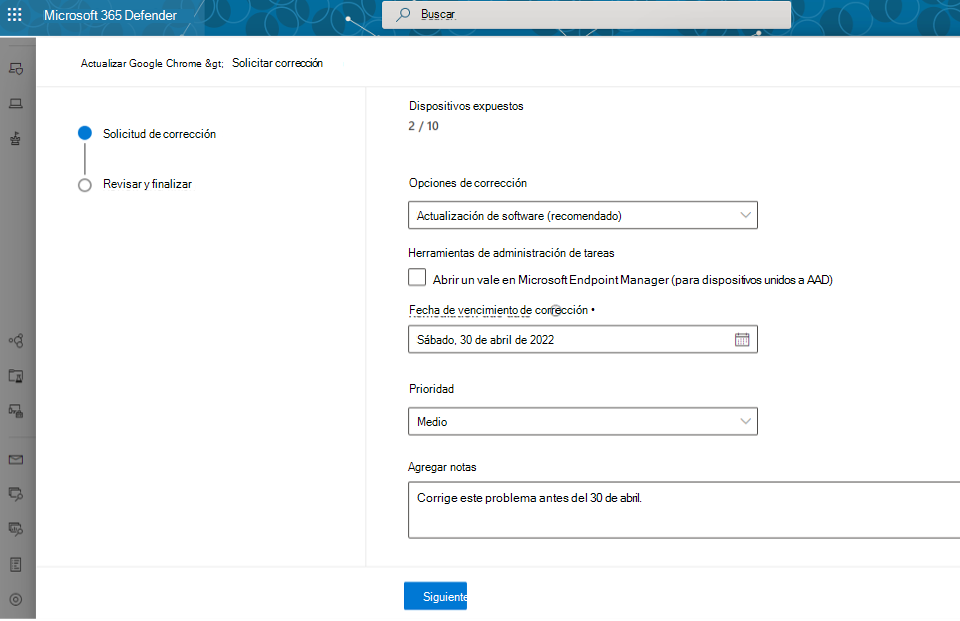

Vaya al menú de navegación Administración de vulnerabilidades en el portal de Microsoft Defender y seleccione Recomendaciones. Seleccione una recomendación de seguridad para la que desea solicitar la corrección y, a continuación, seleccione Opciones de corrección. Rellene el formulario, incluidos los elementos para los que solicita la corrección, los grupos de dispositivos aplicables, la prioridad, la fecha de vencimiento y las notas opcionales. En las capturas de pantalla siguientes se proporciona referencia a estos pasos:

Solicitud de corrección para la vulnerabilidad seleccionada

Seleccionar opciones de corrección y prioridad

.

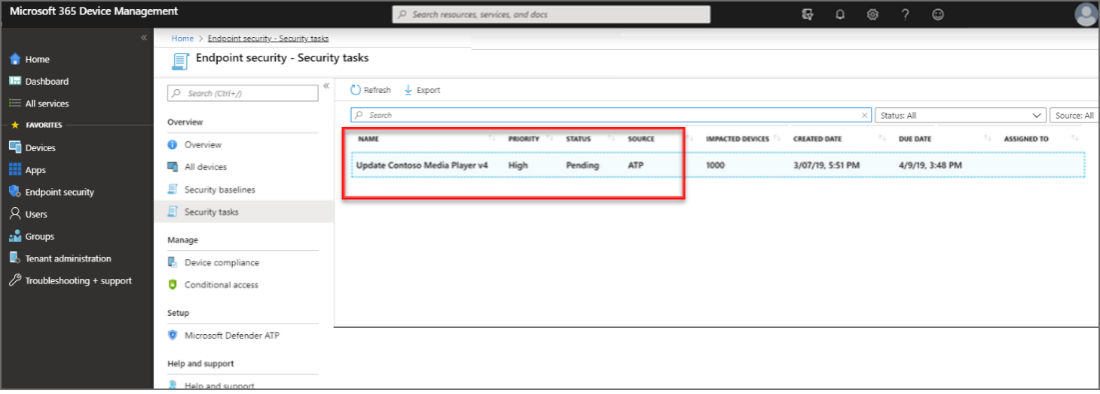

.El envío de una solicitud de corrección crea un elemento de actividad de corrección dentro de la administración de vulnerabilidades, que se puede usar para supervisar el progreso de la corrección de esta recomendación. Al enviar una solicitud de corrección desde la página Recomendaciones de seguridad, se inicia una actividad de corrección. Se crea una tarea de seguridad que se puede realizar un seguimiento en una página corrección y se crea un vale de corrección en Microsoft Intune. Esto no desencadenará la corrección ni aplicará ningún cambio en los dispositivos. En la imagen siguiente se muestra una tarea de seguridad creada en Intune:

Tarea de seguridad creada en Intune para la solicitud de corrección

El administrador de Intune selecciona la tarea de seguridad para ver los detalles de la tarea. Luego, el administrador selecciona Aceptar, con lo que se actualiza el estado en Intune y en Defender para punto de conexión cambia a Accepted (Aceptado).

Luego, el administrador corrige la tarea según las instrucciones proporcionadas. Las instrucciones varían según el tipo de corrección que se necesita. Cuando sea posible, las instrucciones de corrección incluyen vínculos que abren paneles pertinentes para las configuraciones en Intune.

| Control ISM dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| 1690 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para las vulnerabilidades de servicios en línea se aplican dentro de las dos semanas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de seguridad de trabajo. | microsoft actualiza y aplica revisiones periódicas al servicio Intune para asegurarse de que no existe ninguna vulnerabilidad de seguridad de trabajo. |

| 1691 | 1, 2 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las dos semanas posteriores al lanzamiento. | Con Windows Update para empresas y anillos de actualización definidos, las revisiones se instalan con 2 semanas de lanzamiento. Para instalar la revisión más reciente para clientes de correo electrónico, software PDF y producto de seguridad, se usa Intune método de implementación de aplicaciones. |

| 1692 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Microsoft Defender método de vulnerabilidad se usa para identificar vulnerabilidades. Intune método de implementación de aplicaciones se usa para implementar las revisiones dentro de las 48 horas posteriores al lanzamiento. |

| 1693 | 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en aplicaciones que no sean conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican en el plazo de un mes después de su lanzamiento. | Intune método de implementación de aplicaciones se usa para implementar las revisiones de aplicación en el plazo de un mes después de la publicación. |

| 1704 | 1, 2, 3 | Se quitan los conjuntos de productividad de Office, los exploradores web y sus extensiones, los clientes de correo electrónico, el software PDF, Adobe Flash Player y los productos de seguridad que ya no son compatibles con los proveedores. | Intune método de implementación de aplicaciones se usa para quitar las aplicaciones y extensiones no admitidas. |

| 0304 | 3 | Se quitan las aplicaciones que no sean conjuntos de productividad de oficina, exploradores web y sus extensiones, clientes de correo electrónico, software PDF, Adobe Flash Player y productos de seguridad que ya no son compatibles con los proveedores. | Mediante el método de administración de aplicaciones de Intune, se quitan las aplicaciones no admitidas. |

| 1876 | 1, 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en servicios en línea se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de seguridad de trabajo. | microsoft actualiza y aplica revisiones periódicas al servicio Intune para asegurarse de que no existe ninguna vulnerabilidad de seguridad de trabajo. |

Detección y corrección de vulnerabilidades de recursos locales y en la nube

Defender for Cloud proporciona funcionalidades de evaluación de vulnerabilidades para muchos servicios. Estos servicios incluyen servidores, Azure Container Registry, Amazon Elastic Container Registry, bases de datos Azure SQL, servidores de bases de datos SQL y DevOps. Para proporcionar la evaluación de vulnerabilidades para recursos en la nube específicos, el plan de Defender for Cloud con la suscripción de Azure o la cuenta de Amazon debe estar activado.

Defender for Cloud recopila datos de las máquinas virtuales (VM) de Azure, Virtual Machine Scale Sets, contenedores iaas y máquinas que no son de Azure (incluido el entorno local) para supervisar las vulnerabilidades de seguridad y las amenazas. Algunos planes de Defender requieren componentes de supervisión para recopilar datos de las cargas de trabajo. La recopilación de datos es necesaria para proporcionar visibilidad sobre las actualizaciones que faltan, la configuración de seguridad del sistema operativo mal configurada, el estado de endpoint protection y la protección contra amenazas y el estado. La recopilación de datos solo es necesaria para recursos de proceso como máquinas virtuales, Virtual Machine Scale Sets, contenedores iaas y equipos que no son de Azure.

Revisión de los servicios en línea para detectar vulnerabilidades

Las nuevas versiones de características para Intune suelen tener una cadencia de seis a ocho semanas, desde el planeamiento hasta el lanzamiento. Esta cadencia se denomina sprint. Las versiones de Intune usan la convención de nomenclatura AAMM. Por ejemplo, 2301 es la versión de enero de 2023.

El proceso de versión mensual implica muchos entornos diferentes y se implementa en varios servicios de Azure. Una vez implementada en Azure, las actualizaciones de la versión se implementan en el centro de administración de Intune, lo que hace que las características de versión estén disponibles para su uso.

Un entorno interno denominado Autohospedado es el primer entorno que recibe la versión. El autohospedado solo lo usan los equipos de ingeniería de Intune. Después de Autohospedar, la versión del servicio se implementa en el inquilino de Microsoft que administra muchos dispositivos. Una vez que se valida que no hay ningún problema clave con la versión del servicio, la versión comienza a implementarse en entornos de cliente en un enfoque por fases. Una vez que todos los inquilinos se actualizan correctamente, se actualiza el centro de administración de Microsoft Intune. Este enfoque por fases ayuda a identificar los problemas antes de que afecten al servicio o a nuestros clientes.

La actualización de la aplicación del Portal de empresa es un proceso diferente. Microsoft está sujeto a los requisitos y procesos de lanzamiento de apple App Store, Google Play y, a veces, operadores móviles. No siempre es posible alinear las actualizaciones de Intune versión con las actualizaciones de la aplicación Portal de empresa. Para obtener más información sobre las actualizaciones de aplicaciones de Portal de empresa, consulte Actualizaciones de la interfaz de usuario para Intune aplicaciones de usuario final.

Aplicación de revisiones

Las aplicaciones se pueden segmentar en dos categorías:

- Aplicaciones que tienen la capacidad de actualizar automáticamente (recomendado).

- Aplicaciones para las que las actualizaciones deben empaquetarse e implementarse manualmente.

Los tipos de aplicación específicos se admiten en función de la versión de Windows 10/11 que ejecutan los usuarios. Para conocer las aplicaciones admitidas específicas, consulta Tipos de aplicaciones de Windows compatibles.

Office C2R y Microsoft Edge se actualizan cuando Windows Update para empresas o autopatch están configurados para actualizar el sistema operativo Windows y los productos de Microsoft.

La aplicación de Microsoft Store tiene la capacidad de actualizarse automáticamente. Si las aplicaciones se implementan como . IntuneWin (es decir, aplicaciones Win32), puede usar Intune para crear una o varias relaciones de sustitución entre aplicaciones. En general, la sustitución es donde se actualiza o reemplaza algo. En Intune, la sustitución le permite actualizar y reemplazar aplicaciones Win32 existentes por versiones más recientes de la misma aplicación o una aplicación Win32 completamente diferente.

Aplicaciones que tienen la capacidad de actualizar automáticamente

Aplicación de Microsoft Store

Los administradores pueden examinar, implementar y supervisar aplicaciones de Microsoft Store dentro de Intune. Tras la implementación, Intune mantiene las aplicaciones actualizadas automáticamente cuando una nueva versión está disponible. Microsoft Store admite aplicaciones de Plataforma universal de Windows (UWP), aplicaciones de escritorio empaquetadas en .msix y ahora aplicaciones Win32 empaquetadas en instaladores de .exe o .msi.

Para obtener más información, consulte Aplicación de Microsoft Store para Microsoft Intune.

| Control ISM dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Se quitan las aplicaciones que no sean conjuntos de productividad de oficina, exploradores web y sus extensiones, clientes de correo electrónico, software PDF, Adobe Flash Player y productos de seguridad que ya no son compatibles con los proveedores. | Mediante el método de administración de aplicaciones de Intune, se quitan las aplicaciones no admitidas. |

| ISM-1693 | 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en aplicaciones que no sean conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican en el plazo de un mes desde su lanzamiento. | Intune método de implementación de aplicaciones se usa para implementar las revisiones de aplicación en el plazo de un mes después de la publicación. |

Administración de aplicaciones de Microsoft Intune para empresas

Enterprise App Management permite a los equipos de operaciones de ti y seguridad simplificar el ciclo de vida de la administración de aplicaciones propias y no de Microsoft al ofrecer un catálogo seguro y empaquetado previamente de aplicaciones. Esto reduce el tiempo y el esfuerzo que los administradores de TI dedican a empaquetar aplicaciones y realizar el seguimiento de las actualizaciones. Con esta solución, los equipos de TI pueden implementar correcciones de forma eficaz en aplicaciones vulnerables y asegurarse de que todas las aplicaciones se mantengan actualizadas desde el centro de administración de Intune. La introducción del nuevo catálogo comienza con las aplicaciones de Windows.

Enterprise App Management simplifica y consolida el proceso de actualización de aplicaciones proporcionando una vista completa de todas las aplicaciones que necesitan una actualización desde una única pantalla fácil de usar. Una lista de aplicaciones del catálogo con actualizaciones disponibles muestra las versiones actuales y nuevas. Tradicionalmente, el trabajo necesario para supervisar las actualizaciones y recopilar datos y empaquetados relacionados con la aplicación se reduce, lo que permite a los administradores centrarse en tareas más estratégicas.

Nota:

Microsoft Intune Application Management forma parte de Intune Suite requiere una licencia adicional.

Para obtener más información, consulte Microsoft Intune Application Management, que forma parte de Intune Suite.

| Control ISM dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Se quitan las aplicaciones que no sean conjuntos de productividad de oficina, exploradores web y sus extensiones, clientes de correo electrónico, software PDF, Adobe Flash Player y productos de seguridad que ya no son compatibles con los proveedores. | Mediante el método de administración de aplicaciones de Intune, se quitan las aplicaciones no admitidas. |

| ISM-1693 | 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en aplicaciones que no sean conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican en el plazo de un mes desde su lanzamiento. | Intune método de implementación de aplicaciones se usa para implementar las revisiones de aplicación en el plazo de un mes después de la publicación. |

Aplicaciones que deben empaquetarse e implementarse manualmente

En esta sección se trata la implementación manual de .MSI, LOB: APPX/MSIX, Web Apps, Store Link.

Sugerencia

Considere la posibilidad de usar la aplicación de Microsoft Store para el cumplimiento continuo, ya que admite aplicaciones de Plataforma universal de Windows (UWP), aplicaciones de escritorio empaquetadas en .msix y aplicaciones Win32 empaquetadas en instaladores de .exe o .msi.

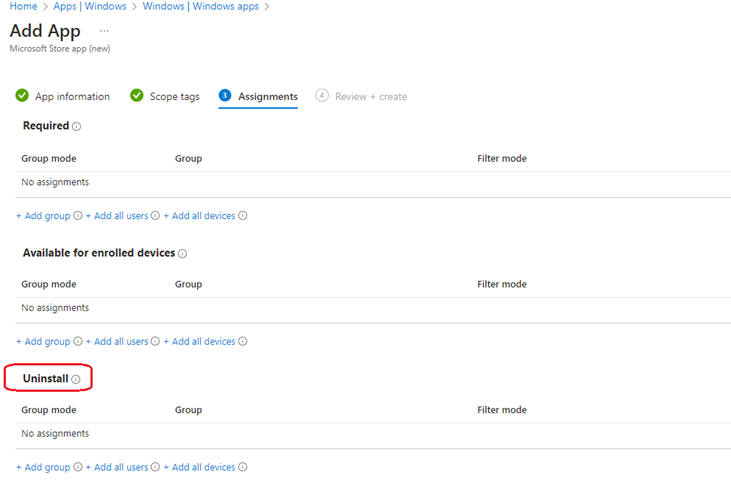

El administrador debe cargar e implementar manualmente las actualizaciones de las aplicaciones de LOB. Estas actualizaciones se instalan automáticamente en los dispositivos de usuario que han instalado la aplicación. No se requiere ninguna intervención del usuario y el usuario no tiene control sobre las actualizaciones. La versión anterior de la aplicación debe desinstalarse cambiando el tipo de asignación que se va a desinstalar.

| Control ISM dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Se quitan las aplicaciones que no sean conjuntos de productividad de oficina, exploradores web y sus extensiones, clientes de correo electrónico, software PDF, Adobe Flash Player y productos de seguridad que ya no son compatibles con los proveedores. | Mediante el método de administración de aplicaciones de Intune, se quitan las aplicaciones no admitidas. |

| ISM-1691 | 1, 2 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las dos semanas posteriores al lanzamiento. | Con Windows Update para empresas y anillos de actualización definidos, las revisiones se instalan con 2 semanas de lanzamiento. Para instalar la revisión más reciente para clientes de correo electrónico, software PDF y producto de seguridad, se usa Intune método de implementación de aplicaciones. |

| ISM-1692 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las 48 horas posteriores al lanzamiento cuando los proveedores evalúan las vulnerabilidades como críticas o cuando existen vulnerabilidades de trabajo. | Microsoft Defender método de vulnerabilidad se usa para identificar vulnerabilidades. Intune método de implementación de aplicaciones se usa para implementar las revisiones dentro de las 48 horas posteriores al lanzamiento. |

| ISM-1693 | 2, 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en aplicaciones que no sean conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican en el plazo de un mes desde su lanzamiento. | Intune método de implementación de aplicaciones se usa para implementar las revisiones de aplicación en el plazo de un mes después de la publicación. |

| ISM-1704 | 1, 2, 3 | Se quitan los conjuntos de productividad de Office, los exploradores web y sus extensiones, los clientes de correo electrónico, el software PDF, Adobe Flash Player y los productos de seguridad que ya no son compatibles con los proveedores. | Intune método de implementación de aplicaciones se usa para quitar las aplicaciones y extensiones no admitidas. |

| ISM-1901 | 3 | Las revisiones, actualizaciones u otras mitigaciones de proveedores para detectar vulnerabilidades en conjuntos de productividad de office, exploradores web y sus extensiones, clientes de correo electrónico, software PDF y productos de seguridad se aplican dentro de las dos semanas siguientes a la publicación cuando los proveedores evalúan las vulnerabilidades como no críticas y no existen vulnerabilidades de trabajo. | Microsoft Defender método de vulnerabilidad se usa para identificar vulnerabilidades. Intune método de implementación de aplicaciones se usa para implementar las revisiones en un plazo de dos semanas después del lanzamiento. |

Eliminación de servicios en línea no compatibles

Para quitar servicios en línea obsoletos, siga estos pasos:

- Si se registró una aplicación empresarial, el administrador de TI inicia sesión en Microsoft Entra ID portal y elimina la aplicación.

Nota:

Como paso provisional, se puede deshabilitar el inicio de sesión para las cuentas de servicio pertinentes de la servicios en línea.

- Si se creó un conector, se elimina mediante la consola de Intune, en Conectores multiplataforma.

- El administrador de TI deshabilita la cuenta de servicio y revoca los certificados creados para la autenticación de la servicios en línea (sin usar).

| Control ISM dic 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-1905 | 1, 2, 3 | Se quitan los servicios en línea que ya no son compatibles con los proveedores. | El administrador de TI deshabilita todas las cuentas y conectores asociados al servicio en línea que ya no son compatibles con el proveedor. |