Los ocho esenciales configuran la configuración de macros de Microsoft Office

Configuración de la macro de Microsoft Office

En este artículo se guía a los administradores de TI a través de la reunión de la estrategia de mitigación essential eight para configurar la configuración de macros de Microsoft Office. Los controles descritos se alinean con la intención del nivel de madurez 3 de los ocho esenciales. La aplicación de las directivas recomendadas para proteger Aplicaciones Microsoft 365 cumple ciertos controles para la protección de aplicaciones de usuario.

Nota:

El consejo para habilitar la ejecución de macros de Office desde ubicaciones de confianza está fuera del ámbito de este artículo. Se recomienda usar un publicador de confianza en su lugar.

Referencias

El Centro australiano de ciberseguridad (ACSC) proporciona varios documentos de orientación sobre la protección de Aplicaciones Microsoft 365 y las directivas recomendadas para configurar macros. Todas las directivas de este artículo se basan en las siguientes referencias:

- Directrices para la protección del sistema

- Protección de Microsoft 365, Office 2021, Office 2019 y Office 2016

- Seguridad de macros de Microsoft Office

Implementación de Aplicaciones Microsoft 365 para empresas & guía de protección de ACSC para Aplicaciones Microsoft 365 para empresas

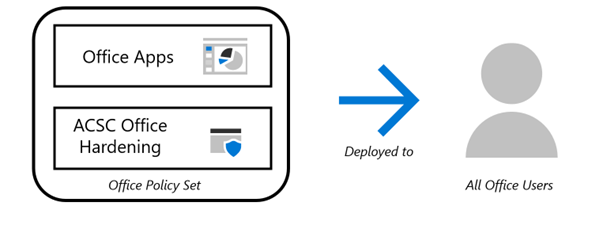

Intune tiene una característica denominada Conjuntos de directivas. Los conjuntos de directivas proporcionan la capacidad de combinar aplicaciones, directivas de configuración y otros objetos en una sola entidad implementable. La implementación de Aplicaciones Microsoft 365 para empresas siempre debe ir acompañada de las directivas de protección de office de ACSC recomendadas. Esto garantiza que todos los usuarios del conjunto de aplicaciones de Office tengan aplicadas las directivas de protección de Office de ACSC adecuadas.

Detalles de la implementación

Para aplicar el conjunto de directivas, el administrador debe completar tres fases:

- Creación de la directiva que se dirigirá a los usuarios deseados.

- Importación de la directiva de guía de protección de ACSC.

- Creación del conjunto de directivas que combina Aplicaciones Microsoft 365 y directiva de guía de protección de ACSC.

Fase 1: Para crear la directiva para dirigirse a los usuarios deseados

- Cree una directiva que se usará para contener usuarios destinados a las aplicaciones de Office y las directivas de protección de Office. En el resto de este artículo, este grupo se conoce como Todos los usuarios de Office.

- Cree el Aplicaciones Microsoft 365 para Windows 10 o una aplicación posterior, en Aplicaciones > Aplicaciones Microsoft 365 agregar > de Windows>.

- Incluya los Aplicaciones Microsoft 365 según sea necesario para su organización.

- Establezca la arquitectura en: 64 bits (recomendado).

- Establezca el canal de actualización en: Canal empresarial semestral (recomendado).

Nota:

No asigne la aplicación. Esto se hace en un paso posterior.

Fase 2: Para importar la directiva de orientación de protección de ACSC

- Guarde la directiva acsc office hardening guidelines (Directrices de protección de office de ACSC ) en el dispositivo local.

- Vaya a la consola de Microsoft Intune.

- Importe una directiva, en Dispositivos>Perfiles> de configuración deWindows> Crear >directiva de importación.

- Asigne un nombre a la directiva, seleccione Buscar archivos en Archivo de directiva y vaya a la directiva guardada en el paso 1.

- Haga clic en Guardar.

Importar script para evitar la activación de paquetes de vinculación e inserción de objetos

- Vaya a Scripts de dispositivos > y cree un nuevo script de PowerShell.

- Importe el script de PowerShell para evitar la activación de paquetes de vinculación e inserción de objetos.

- Ejecute este script con las credenciales iniciadas: Sí.

- Aplicar comprobación de firma de script: No.

-

- Ejecute el script en el host de PowerShell de 64 bits: No.

- Asigne el script de PowerShell a: Todos los usuarios de Office (creados en la fase 1).

Nota:

Este script de PowerShell es específicamente para Office 2016 y versiones posteriores. Aquí se proporciona un script para evitar la activación de OLE para Office 2013: OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1.

Fase 3: Creación del conjunto de directivas que combina Aplicaciones Microsoft 365 y directiva de guía de protección de ACSC

- Vaya a Conjuntos de directivas > de dispositivos > Crear.

- En Aplicaciones de administración de > aplicaciones, seleccione Aplicaciones Microsoft 365 (para Windows 10 y versiones posteriores) (creada en la fase 1).

- En Administración de dispositivos > perfiles de configuración de dispositivos, seleccione ACSC Office Hardening (creado en la fase 2).

- En Asignaciones, seleccione Todos los usuarios de Office (creados en la fase 1).

- Importe la directiva Reducción de superficie expuesta a ataques de seguridad de punto de conexión.

- Vaya al Explorador de Graph y autentíquese.

- Cree una solicitud POST con el esquema beta para el punto de conexión de la directiva de reducción de superficie expuesta a ataques:

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance. - Copie el json en la directiva acsc windows hardening Guidelines-Attack surface reduction y péguelo en el cuerpo de la solicitud.

- (Opcional) modifique el valor del nombre si es necesario.

- Asigne la directiva a: Todos los usuarios de Office (creados en la fase 1).

Nota:

Esta directiva de reducción de superficie expuesta a ataques (ASR) configura cada una de las reglas de ASR recomendadas por ACSC en modo de auditoría. Las reglas de ASR deben probarse para detectar problemas de compatibilidad en cualquier entorno antes de la aplicación.

Siguiendo el documento hasta este punto, se realizan las siguientes mitigaciones adicionales:

| Control ISM dic 2024 | Control | Medida |

|---|---|---|

| 1488 | Las macros de Microsoft Office en archivos que se originen desde Internet están bloqueadas. | Para cada aplicación de Office, se ha configurado la siguiente directiva (a través de la directivaacsc office hardening ): Impedir que las macros se ejecuten en archivos de Office desde Internet: Habilitado |

| 1675 | Las macros de Microsoft Office firmadas digitalmente por un publicador que no es de confianza no se pueden habilitar a través de la barra de mensajes o la vista Backstage. | Para cada aplicación de Office, se ha configurado la siguiente directiva (a través de la directiva acsc office hardening ): Deshabilitar la notificación de la barra de confianza para una aplicación sin firmar: habilitada |

| 1672 | El examen del antivirus de macros de Microsoft Office está habilitado. | Se han configurado las siguientes directivas (a través de la directiva acsc office hardening guidelines ): Force Runtime AV Scan: Habilitado Ámbito de examen en tiempo de ejecución de macros: habilitado para todos los documentos Nota: Esto requiere que Windows Defender se ejecute en el dispositivo. |

| 1673 | Las macros de Microsoft Office no pueden realizar llamadas API de Win32. | Se ha configurado la siguiente regla de reducción de superficie expuesta a ataques (a través de la directiva ASR): Bloquear llamadas API win32 desde la macro de Office (92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

Control de la ejecución de macros

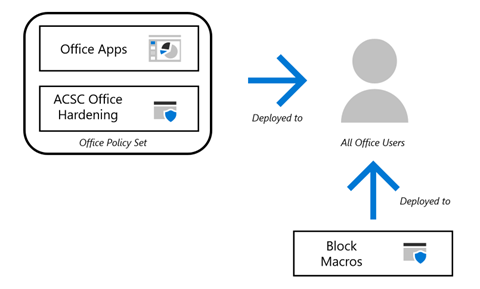

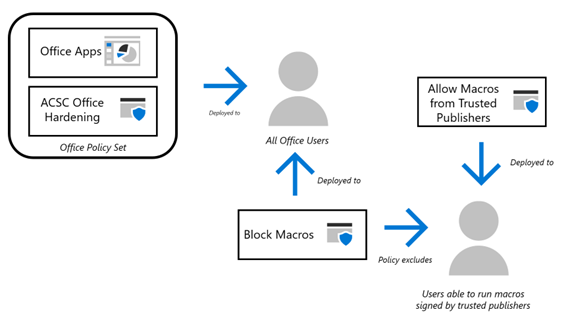

La directiva para bloquear macros no se incluye en el conjunto de directivas. Esto proporciona la capacidad de excluir selectivamente grupos de usuarios que tienen una necesidad empresarial demostrada de ejecutar macros. A todos los demás usuarios que no tengan una necesidad demostrada se les impide ejecutar macros.

Detalles de la implementación

Para facilitar un paso posterior, que permite la ejecución de macros firmadas por publicadores de confianza, es necesario crear un nuevo grupo. Este grupo se excluye de otras directivas de macro de Office para evitar conflictos y se permite ejecutar macros firmadas por un publicador de confianza. Todos los demás usuarios tienen como destino una directiva para deshabilitar la ejecución de todas las macros.

Para permitir solo macros firmadas por un publicador de confianza:

- Cree un grupo que contenga usuarios que puedan ejecutar macros de Office si están firmados por un publicador de confianza. Este grupo se conoce como: Permitir la ejecución de macros: publicador de confianza.

- Guarde la directiva Todas las macros deshabilitadas en el dispositivo local.

- Vaya a la consola de Microsoft Intune.

- Importe una directiva, en Dispositivos>Perfiles> de configuración deWindows> Crear >directiva de importación.

- Asigne un nombre a la directiva, seleccione Buscar archivos en Archivo de directiva y vaya a la directiva guardada (en el paso 2).

- Seleccione Guardar.

- Asigne la directiva Todas las macros deshabilitadas a todos los usuarios de Office (que se creó al principio de este documento).

- Excluya el grupo Permitir ejecución de macros: publicador de confianza (del paso 1).

Siguiendo el documento hasta este punto, se han realizado las siguientes mitigaciones adicionales:

| Control ISM dic 2024 | Control | Medida |

|---|---|---|

| 1671 | Las macros de Microsoft Office están deshabilitadas para los usuarios que no tienen un requisito empresarial demostrado. | De forma predeterminada, todos los usuarios de Office tienen como destino una directiva que bloquea la ejecución de macros (las directivas difieren por aplicación de Office): Deshabilitar VBA para aplicaciones de Office: habilitado |

| 1489 | Los usuarios no pueden cambiar la configuración de seguridad de macros de Microsoft Office. | Los usuarios estándar no pueden cambiar las directivas configuradas e implementadas a través de Intune. Los usuarios finales no pueden cambiar las directivas para proteger Office y deshabilitar macros. Asegúrese de que los usuarios exentos de la directiva de macros de bloques tienen como destino una directiva que solo permite la ejecución de macros desde un publicador de confianza. |

Publicador de confianza

Para los usuarios estándar, se recomienda usar Trusted Publisher siempre que sea posible para permitir la ejecución de macros desde una ubicación de confianza. El uso de una ubicación de confianza requiere que cada macro se pueda investigar exhaustivamente antes de colocarse en la ubicación de confianza. La razón para usar un publicador de confianza es que, al elegir un publicador de confianza, hay un compromiso demostrado con la seguridad con sus productos, lo que reduce el riesgo de usar sus macros en comparación con una ubicación o sitio web. Los usuarios exentos de la directiva que bloquea las macros del paso anterior tienen como destino una directiva que limita la ejecución de las macros a una lista seleccionada de publicadores de confianza.

Las macros de Microsoft Office se comprueban para asegurarse de que están libres de código malintencionado antes de firmarse digitalmente o colocarse en ubicaciones de confianza.

Mediante la implementación de las directrices de protección de Office de ACSC, las macros se examinan Microsoft Defender antes de la ejecución (consulte anteriormente con la reunión ISM-1672). Antes de firmar las macros, un administrador debe ejecutar las macros en un dispositivo desconectado (con las directivas de protección de Office de ACSC aplicadas), dedicadas para determinar la seguridad de las macros.

Las herramientas de terceros también están disponibles y pueden proporcionar análisis y firma automatizados para las macros enviadas.

Detalles de la implementación

Para importar la directiva Macros habilitadas para publicadores de confianza, siga estos pasos:

- Guarde la directiva Macros habilitadas para publicadores de confianza en el dispositivo local.

- Vaya a la consola de Microsoft Intune.

- Importar una directiva, en Dispositivos > Perfiles > de configuración de Windows > Crear > directiva de importación

- Asigne un nombre a la directiva, seleccione Buscar archivos en Archivo de directiva y vaya a la directiva guardada (en el paso 2)

- Seleccione Guardar.

- Asignación de la directiva al grupo: Permitir la ejecución de macros: Publicador de confianza

Después de importar la directiva de publicador de confianza, deberá especificar uno o varios publicadores de confianza. Para agregar un publicador de confianza, siga las instrucciones para agregar un certificado al almacén de certificados de publicadores de confianza mediante Intune: Agregar un certificado a publicadores de confianza mediante Intune Microsoft Tech Community.

Cree una nueva directiva para cada publicador de confianza, en lugar de agrupar varios publicadores en la misma directiva. Esto simplifica la identificación de publicadores de confianza implementados y facilita la eliminación de los publicadores de confianza que ya no son necesarios. Implemente las directivas de certificado de publicadores de confianza en el mismo grupo: Permitir ejecución de macros: publicador de confianza.

Nota:

Al firmar macros, use la versión más segura del esquema de firma del proyecto VBS: firma V3.

Al permitir solo la ejecución de macros firmadas por un publicador de confianza, se han cumplido las siguientes mitigaciones adicionales:

| Control ISM dic 2024 | Control | Medida |

|---|---|---|

| 1674 | Solo se pueden ejecutar macros de Microsoft Office que se ejecutan desde un entorno de espacio aislado, una ubicación de confianza o que están firmadas digitalmente por un publicador de confianza . | Para cada aplicación de Office, se ha configurado la siguiente configuración (a través de la directiva Macros habilitadas para publicadores de confianza ): Deshabilitar todas las macros excepto las firmadas digitalmente: habilitadas |

| 1487 | Solo los usuarios con privilegios responsables de comprobar que las macros de Microsoft Office están libres de código malintencionado pueden escribir y modificar contenido en ubicaciones de confianza. | No procede. Solo las macros firmadas por un publicador de confianza pueden ejecutarse para usuarios seleccionados. |

| 1890 | Las macros de Microsoft Office se comprueban para asegurarse de que están libres de código malintencionado antes de firmarse digitalmente o colocarse en ubicaciones de confianza. | Un administrador iniciará macros en un dispositivo que tenga aplicadas las directivas de protección de Office de ACSC, que se desconecta del entorno de producción y se dedica con el fin de determinar la seguridad de las macros antes de la firma. |

Registro de ejecución de macros de Office

Microsoft Defender para punto de conexión (MDE) usa la siguiente combinación de tecnología, creada con el sólido servicio en la nube de Microsoft:

- Sensores de comportamiento de punto de conexión: incrustados en Windows, estos sensores recopilan y procesan señales de comportamiento del sistema operativo y envían estos datos de sensor a la instancia privada, aislada y en la nube de Microsoft Defender para punto de conexión.

- Análisis de seguridad en la nube: con macrodatos, aprendizaje de dispositivos y óptica única de Microsoft en todo el ecosistema de Windows, productos en la nube empresarial (como Office 365) y recursos en línea, las señales de comportamiento se traducen en conclusiones, detecciones y respuestas recomendadas a amenazas avanzadas.

- Inteligencia sobre amenazas: generada por cazadores de Microsoft, equipos de seguridad y aumentada por la inteligencia sobre amenazas proporcionada por los asociados, la inteligencia sobre amenazas permite a Defender para punto de conexión identificar herramientas, técnicas y procedimientos del atacante y generar alertas cuando se observan en los datos recopilados del sensor.

MDE se pueden usar para obtener y conservar registros de puntos de conexión que luego se pueden usar para la detección de eventos de ciberseguridad.

La integración entre Microsoft Intune y MDE permite la incorporación sencilla a MDE para Intune dispositivos administrados.

Detalles de la implementación: incorporación de puntos de conexión a Microsoft Defender para punto de conexión

- Crear un nuevo perfil de configuración de Windows con un tipo de Microsoft Defender para punto de conexión de plantilla > (dispositivos de escritorio que ejecutan Windows 10 o posterior)

- Establezca Acelerar la frecuencia de informes de telemetría en Habilitar

- Asigne la directiva a un grupo de implementación.

Una vez que los dispositivos se incorporan a MDE, se capturan ciertas acciones para su revisión y se pueden realizar acciones si es necesario. Para obtener más información, consulte Realizar acciones de respuesta en un dispositivo en Microsoft Defender para punto de conexión.

Al incorporar dispositivos a MDE, los procesos ejecutados por macros que coinciden con las reglas de reducción de superficie expuesta a ataques (ASR) implementadas se registran en Defender para punto de conexión. Las ejecuciones que coincidan con una indicación de ataque o peligro generarán una alerta para su revisión.

Validación de la lista de publicadores de confianza

Valide la lista de publicadores de confianza en un dispositivo con un usuario al que se le haya permitido ejecutar macros desde publicadores de confianza. En el almacén de certificados de Publicadores de confianza, compruebe que cada uno de los certificados del publicador de confianza:

- Sigue siendo necesario para las macros que se usan en su organización.

- El certificado todavía está dentro de su período de validez.

- El certificado sigue teniendo una cadena de confianza válida.

Quite los certificados que no cumplan los criterios anteriores.

| Control ISM dic 2024 | Control | Medida |

|---|---|---|

| 1676 | La lista de publicadores de confianza de Microsoft Office se valida cada año o con más frecuencia. | Un administrador comprueba los certificados en el almacén de certificados de publicadores de confianza, lo que garantiza que todos los certificados siguen siendo necesarios y dentro de su período de validez. Quite los certificados y las directivas asociadas que ya no sean necesarias. |