Gobernanza de cargas de trabajo de SaaS en Azure

La gobernanza es el conjunto de controles, prácticas y herramientas que puede usar para organizar, controlar y ayudar a regular el uso de servicios en la nube. Puede considerar la gobernanza como una serie de barreras de protección que establecen estándares para un uso aceptable, impiden el acceso y las modificaciones no autorizados y alinean las actividades en la nube con su estrategia general de nube. La gobernanza eficaz reduce los riesgos, ayuda a garantizar el cumplimiento y apoya los objetivos empresariales de su organización. Al compilar una solución de software como servicio (SaaS), es fundamental priorizar la gobernanza desde el principio. Este enfoque establece el fundamento de una solución segura, rentable y eficaz.

Gobernanza de los costos

Para ayudar a garantizar el éxito de su negocio, es fundamental comprender los costos para ejecutar la solución. Debe analizar, administrar y optimizar estos costos de forma eficaz mientras mantiene el control sobre ellos. Al empezar a compilar la solución en Azure, puede usar herramientas como las calculadoras de precios y los analizadores de costos para calcular los costos.

Para más información sobre cómo realizar un seguimiento y controlar los costos de SaaS y cómo facturar a los clientes, consulte Facturación y administración de costos para cargas de trabajo de SaaS en Azure.

Consideraciones de diseño

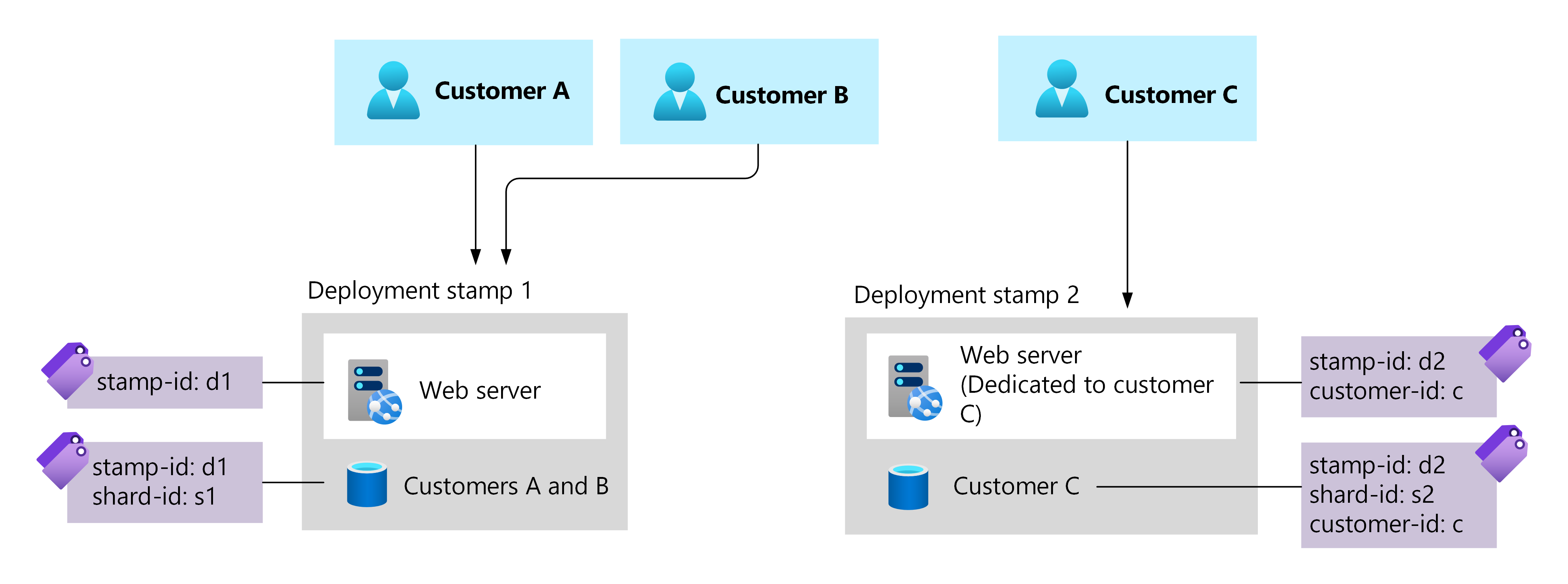

Desarrolle una convención de nomenclatura y una estrategia de etiquetado. Los nombres y las etiquetas proporcionan metadatos que puede usar para controlar los recursos y determinar rápidamente la propiedad. La nomenclatura coherente de los recursos puede ayudarle a administrar y controlar los recursos de Azure. Las etiquetas de recursos de Azure son pares clave-valor de metadatos que se aplican a los recursos y se usan para identificarlos.

Considere la posibilidad de usar metadatos para ayudarle a realizar un seguimiento de la información, como:

- El tipo de recurso.

- Carga de trabajo asociada.

- Entorno en el que se usa, como producción, ensayo o desarrollo.

- Ubicación del recurso.

- El cliente o grupo de clientes que usa el recurso para las implementaciones específicas del cliente.

Para obtener estrategias sobre la nomenclatura de recursos, consulte Cloud Adoption Framework: Nomenclatura de recursos.

Implemente la gobernanza automatizada a través de directivas. Las directivas son fundamentales para definir estándares de la organización y evaluar el cumplimiento de las cargas de trabajo y los recursos. Es una herramienta de gobernanza que puede usar para lograr la coherencia de los recursos, el cumplimiento normativo, la seguridad, la administración y la rentabilidad.

Use Azure Policy para crear un catálogo de servicios permitidos y tipos de servicio personalizados para los requisitos de carga de trabajo. Este catálogo puede evitar un exceso accidental al ayudar a garantizar que solo se usen los servicios aprobados. Por ejemplo, después de determinar el tipo, la serie y el tamaño de las máquinas virtuales que necesita, puede implementar una directiva que solo permita la implementación de esas máquinas virtuales. Aplique directivas uniformemente en todos los usuarios y entidades de seguridad, independientemente de su nivel de permisos.

Compensación: seguridad y eficiencia operativa. La implementación de demasiadas directivas puede reducir la productividad de su equipo. Esforzarse por implementar controles automatizados en los elementos más esenciales.

Use herramientas de administración de costos. Microsoft Cost Management proporciona varias herramientas para admitir la gobernanza de costos, como:

El análisis de costos es una herramienta que puede usar para acceder a análisis e información sobre el gasto en la nube. Puede revisar estos costos a través de diferentes vistas inteligentes y personalizables. Estas vistas detallan información detallada, como los costos por grupos de recursos, servicios y suscripciones. Mediante el análisis de costos, puede analizar los costos acumulados y diarios y revisar los detalles de las facturas.

Los presupuestos de Cost Management son una herramienta que puede usar para establecer límites de protección de gasto y alertas en distintos ámbitos dentro de Azure. Puede configurar alertas de presupuesto en función del gasto real o del gasto previsto. También puede asignar presupuestos en varios niveles, incluidos los grupos de administración, las suscripciones o los grupos de recursos.

Las alertas de costos le ayudan a supervisar el gasto en la nube a través de tres tipos independientes de alertas.

Las alertas de presupuesto notifican a los destinatarios cuando alcance los umbrales de presupuesto o cuando alcance pronto los umbrales previstos.

Las alertas de anomalías notifican a los destinatarios cuando se producen cambios inesperados en el gasto en la nube.

Las alertas programadas envían a los destinatarios informes diarios, semanales o mensuales sobre el gasto general en la nube.

Recomendaciones de diseño

| Recomendación | Prestación |

|---|---|

| Habilite Cost Management. Las herramientas están disponibles en Azure Portal y para cualquier persona que tenga acceso a una cuenta de facturación, una suscripción, un grupo de recursos o un grupo de administración. |

Obtiene acceso a herramientas que analizan, supervisan y optimizan el gasto en Microsoft Cloud. |

| Cree Azure Policy para ayudar a aplicar controles de costos, como los tipos de recursos permitidos y las ubicaciones. | Esta estrategia le ayuda a aplicar estándares coherentes, controlar los recursos que se pueden implementar y realizar un seguimiento del cumplimiento de los recursos y el gasto en la nube. |

| Habilite las alertas de costos adecuadas. | Las alertas de costos le notifican el gasto inesperado en la nube o cuando se aproximan a los límites predefinidos. |

| Use una convención de nomenclatura coherente y etiquetas de recursos. Aplique etiquetas de recursos de Azure para indicar qué recursos están dedicados a un cliente específico. | Los metadatos coherentes le ayudan a realizar un seguimiento de los recursos que pertenecen al cliente. Esta práctica es especialmente importante al implementar recursos dedicados a los clientes. |

Seguridad y cumplimiento normativo

La seguridad y el cumplimiento son principios fundamentales de diseño para una carga de trabajo en la nube y un componente clave de la gobernanza en la nube adecuada. Los controles de seguridad, como los controles de acceso basados en roles, ayudan a determinar las acciones que los usuarios pueden realizar en su entorno. Los controles a través de directivas pueden ayudarle a lograr estándares de cumplimiento normativo específicos para las cargas de trabajo implementadas.

Para más información, consulte Control de acceso basado en rol (RBAC) de Azure y Azure Policy.

Al desarrollar una solución SaaS, los clientes dependen de usted para proteger sus datos y respaldar sus operaciones empresariales. Para operar una solución SaaS en nombre de los clientes, debe cumplir o superar sus expectativas de seguridad. Es posible que también tenga que cumplir los requisitos de cumplimiento específicos impuestos por los clientes. Este requisito es común con los clientes de sectores regulados, como servicios sanitarios y financieros, y para muchos clientes empresariales.

Consideraciones de diseño

Defina los inquilinos de Microsoft Entra. Un inquilino de Microsoft Entra define el límite de las identidades que pueden administrar los recursos de Azure. Para la mayoría de las organizaciones, se recomienda usar un único inquilino de Microsoft Entra en todos los recursos. Al compilar SaaS, hay diferentes enfoques que puede usar para combinar o separar inquilinos de Microsoft Entra en función de sus necesidades.

Cuando decida si va a usar SaaS, es importante tener en cuenta tres tipos distintos de casos de uso:

SaaS interno, a veces denominado empresa o corporativa, es cuando hospeda los recursos de su propia organización, incluidos Microsoft 365 y otras herramientas que se usan.

SaaS de producción es cuando hospeda los recursos de Azure para la solución SaaS a la que se conectan y usan los clientes.

SaaS que no es de producción es cuando hospeda los recursos de Azure para cualquier entorno que no sea de producción de la solución SaaS, como entornos de desarrollo, pruebas y ensayo.

La mayoría de los proveedores de software independientes (ISV) usan un único inquilino de Microsoft Entra para todos los propósitos de la lista anterior.

En ocasiones, es posible que tenga una justificación comercial específica para separar algunos de los propósitos en varios inquilinos de Microsoft Entra. Por ejemplo, si trabaja con clientes gubernamentales de alta seguridad, es posible que necesite usar directorios distintos para las aplicaciones internas y para las cargas de trabajo saaS de producción y no producción. Estos requisitos son poco comunes.

Importante

Puede ser difícil administrar varios inquilinos de Microsoft Entra. La administración de varios inquilinos aumenta la sobrecarga de administración y los costos. Si no tiene cuidado, varios inquilinos pueden aumentar los riesgos de seguridad. Use solo varios inquilinos de Microsoft Entra cuando sea absolutamente necesario.

Para más información sobre cómo configurar inquilinos de Microsoft Entra al implementar SaaS, consulte Consideraciones sobre ISV para zonas de aterrizaje de Azure.

Administre sus identidades. La identidad es la piedra angular de la seguridad en la nube que constituye la base de la administración de acceso. Al desarrollar SaaS, tiene varios tipos de identidades que se deben tener en cuenta. Para más información sobre la identidad en soluciones SaaS, consulte Administración de identidades y acceso para cargas de trabajo de SaaS en Azure.

Controlar el acceso a los recursos de Azure. Los recursos de Azure son componentes críticos de la solución. Azure proporciona varias maneras de proteger los recursos.

RBAC de Azure es el sistema de autorización que controla el acceso al plano de control de Azure y a los recursos de su entorno. RBAC de Azure es una colección de roles predefinidos y personalizados que determinan qué acciones puede realizar en los recursos de Azure. Los roles se clasifican como roles de administrador con privilegios y roles de función de trabajo. Estos roles limitan lo que puede hacer a un conjunto de recursos en un ámbito que defina. RBAC de Azure puede conceder acceso con privilegios mínimos a cualquier persona que administre la carga de trabajo.

Los bloqueos de Azure pueden ayudar a evitar eliminaciones accidentales y modificaciones de los recursos de Azure. Cuando se aplica un bloqueo a un recurso, incluso los usuarios que tienen roles de administrador con privilegios no pueden eliminar el recurso a menos que eliminen explícitamente el bloqueo primero.

Compensación: seguridad y eficiencia operativa. RBAC y bloqueos son elementos importantes de una estrategia de gobernanza y seguridad en la nube. Sin embargo, considere las complejidades operativas que pueden producirse cuando restrinja gravemente quién puede realizar operaciones comunes. Intente equilibrar sus necesidades funcionales y de seguridad. Tenga un plan claro para escalar las responsabilidades si hay una emergencia o si las personas clave no están disponibles.

Cumplir con los estándares normativos. Muchos clientes deben colocar controles estrictos en sus recursos para cumplir las normativas de cumplimiento específicas. Azure proporciona varias herramientas para ayudar a su organización a crear una solución en Azure que satisfaga sus necesidades de cumplimiento.

Azure Policy puede ayudarle a definir estándares organizativos y evaluar y aplicar el cumplimiento de las cargas de trabajo y los recursos. Puede implementar estándares predefinidos o sus propios estándares de cumplimiento personalizados. Azure Policy incluye muchas iniciativas de directivas integradas, o grupos de directivas, para estándares normativos comunes. Estas directivas incluyen FedRAMP High, HIPAA, HITRUST, PCI DSS e ISO 27001. Al aplicar las directivas a su entorno, el panel de cumplimiento proporciona una puntuación detallada del cumplimiento general. Puede usar este panel al crear un plan de corrección para poner el entorno al día de los estándares. Puede usar Azure Policy para:

Deniegue la implementación de recursos en función de los criterios definidos en una directiva. Por ejemplo, puede impedir que los recursos de datos se implementen en regiones de Azure donde se infringirían los requisitos de residencia de datos.

Audite la implementación o configuración de recursos para determinar si se implementan con configuraciones que cumplen los estándares de cumplimiento. Por ejemplo, puede auditar las máquinas virtuales para comprobar que tienen una copia de seguridad configurada y para enumerar las máquinas virtuales que no lo hacen.

Corrija la implementación de un recurso. Puede configurar directivas para corregir los recursos conformes mediante la implementación de extensiones o el cambio de la configuración de recursos nuevos o existentes. Por ejemplo, puede usar una tarea de corrección para implementar el Microsoft Defender para punto de conexión en las máquinas virtuales automáticamente.

Microsoft Defender for Cloud proporciona una evaluación continua de la configuración de los recursos frente a los controles de cumplimiento y los procedimientos recomendados en los estándares y pruebas comparativas que aplica en las suscripciones. Defender for Cloud calcula una puntuación de cumplimiento general, lo que le ayuda a determinar los cambios que necesita realizar.

De forma predeterminada, Defender for Cloud usa microsoft cloud security benchmark (MCSB) como estándar de línea base para las prácticas basadas en seguridad y cumplimiento. MCSB es un conjunto de controles de cumplimiento proporcionados por Microsoft que se recomienda para la mayoría de las cargas de trabajo en Azure. Si necesita cumplir otro estándar, puede usar otras ofertas de cumplimiento disponibles.

Sugerencia

Incluso si no necesita cumplir inmediatamente con un estándar normativo, debe hacerlo de todos modos. Es mucho más fácil cumplir un estándar como MCSB desde el momento en que se empieza a implementar la solución que para aplicarla de forma retroactiva más adelante.

Puede aplicar estándares de cumplimiento a varios ámbitos. Por ejemplo, puede definir una suscripción de Azure específica como en el ámbito de un estándar específico. También puede usar Defender for Cloud para evaluar la configuración de los recursos hospedados en otros proveedores de nube.

Recomendaciones de diseño

| Recomendación | Prestación |

|---|---|

| Conceda la menor cantidad de acceso necesaria para que los usuarios y grupos completen sus funciones de trabajo. Limite el número de asignaciones de roles con privilegios. Determine si puede usar un rol específico de función de trabajo en lugar de un rol de administrador con privilegios. |

Puede reducir la exposición si una credencial está en peligro. |

| Limite el número de propietarios de suscripciones de Azure. | Demasiados propietarios de suscripciones aumentan el riesgo de una credencial en peligro. |

| Asigne roles a grupos en lugar de usuarios. | Este enfoque reduce el número necesario de asignaciones de roles, lo que reduce la sobrecarga administrativa. |

| Adopte una línea de base de seguridad al principio del proceso de diseño. Considere el MCSB como punto de partida. McSB proporciona consejos claros y accionables para mejorar la seguridad de las aplicaciones en Azure y entre entornos de otras nubes y locales. | Al centrarse en controles específicos de la nube, MCSB le ayuda a reforzar su posición general de seguridad. |

| Use bloqueos de Azure para evitar cambios accidentales en el entorno. | Los bloqueos pueden ayudar a evitar modificaciones accidentales y eliminaciones de recursos, grupos de recursos y suscripciones. |

| Use Azure Policy o Defender for Cloud para evaluar el cumplimiento. | Las directivas pueden ayudar a aplicar los estándares de la organización y a satisfacer el cumplimiento normativo. |

Recursos adicionales

Multiinquilino es una metodología empresarial básica para diseñar cargas de trabajo de SaaS. En estos artículos se proporciona más información sobre las consideraciones de gobernanza:

Paso siguiente

Obtenga información sobre las estrategias para elegir las regiones de Azure adecuadas para los recursos y desarrollar una estrategia de organización de recursos para respaldar el crecimiento y la evolución de la solución SaaS.