Uso de Microsoft Sentinel con Azure Web Application Firewall

Azure Web Application Firewall (WAF) en combinación con Microsoft Sentinel puede proporcionar la administración de eventos de información de seguridad para los recursos de WAF. Azure Sentinel proporciona análisis de seguridad mediante Log Analytics, lo que permite desglosar y ver fácilmente los datos de WAF. Con Microsoft Sentinel, puede acceder a los libros precompilados y modificarlos para que se ajusten mejor a las necesidades de su organización. El libro puede mostrar el análisis de WAF en Microsoft Azure Content Delivery Network (CDN), WAF en Azure Front Door y WAF en Application Gateway en varias suscripciones y áreas de trabajo.

Categorías de análisis de registros de WAF

Los análisis de registros de WAF se dividen en las siguientes categorías:

- Todas las acciones de WAF realizadas

- Principales 40 direcciones URI de solicitud bloqueadas

- Principales 50 desencadenadores de eventos

- Mensajes a lo largo del tiempo

- Detalles del mensaje completo

- Eventos de ataque por mensajes

- Eventos de ataque a lo largo del tiempo

- Filtro de id. de seguimiento

- Mensajes de id. de seguimiento

- Principales 10 direcciones IP de ataque

- Mensajes de ataque de direcciones IP

Ejemplos del libro de WAF

En los siguientes ejemplos del libro de WAF se muestran datos de ejemplo:

Inicio de un libro de WAF

El libro de WAF funciona en todas las instancias de Azure Front Door, Application Gateway y WAF de CDN. Para poder conectar los datos de estos recursos, Log Analytics debe estar habilitado en el recurso.

Para habilitar Log Analytics para cada recurso, vaya al recurso concreto de Azure Front Door, Application Gateway o CDN:

Seleccione Configuración de diagnóstico.

Seleccione + Agregar configuración de diagnóstico.

En la página Configuración de diagnóstico:

- Escriba un nombre.

- Seleccione Enviar a Log Analytics.

- Elija el área de trabajo de destino del registro.

- Seleccione los tipos de registro que quiera analizar:

- Application Gateway: "ApplicationGatewayAccessLog" y "ApplicationGatewayFirewallLog"

- Azure Front Door estándar/prémium: "FrontDoorAccessLog" y "FrontDoorFirewallLog"

- Azure Front Door clásico: "FrontdoorAccessLog" y "FrontdoorFirewallLog"

- CDN: "AzureCdnAccessLog"

- Seleccione Guardar.

En la página principal de Azure, escriba Microsoft Sentinel en la barra de búsqueda y seleccione el recurso Microsoft Sentinel.

Seleccione un área de trabajo ya activa o cree otra.

En Microsoft Sentinel, en Administración de contenido, seleccione Centro de contenido.

Busque y seleccione la solución Azure Web Application Firewall.

En la barra de herramientas de la parte superior de la página, seleccione Instalar/Actualizar.

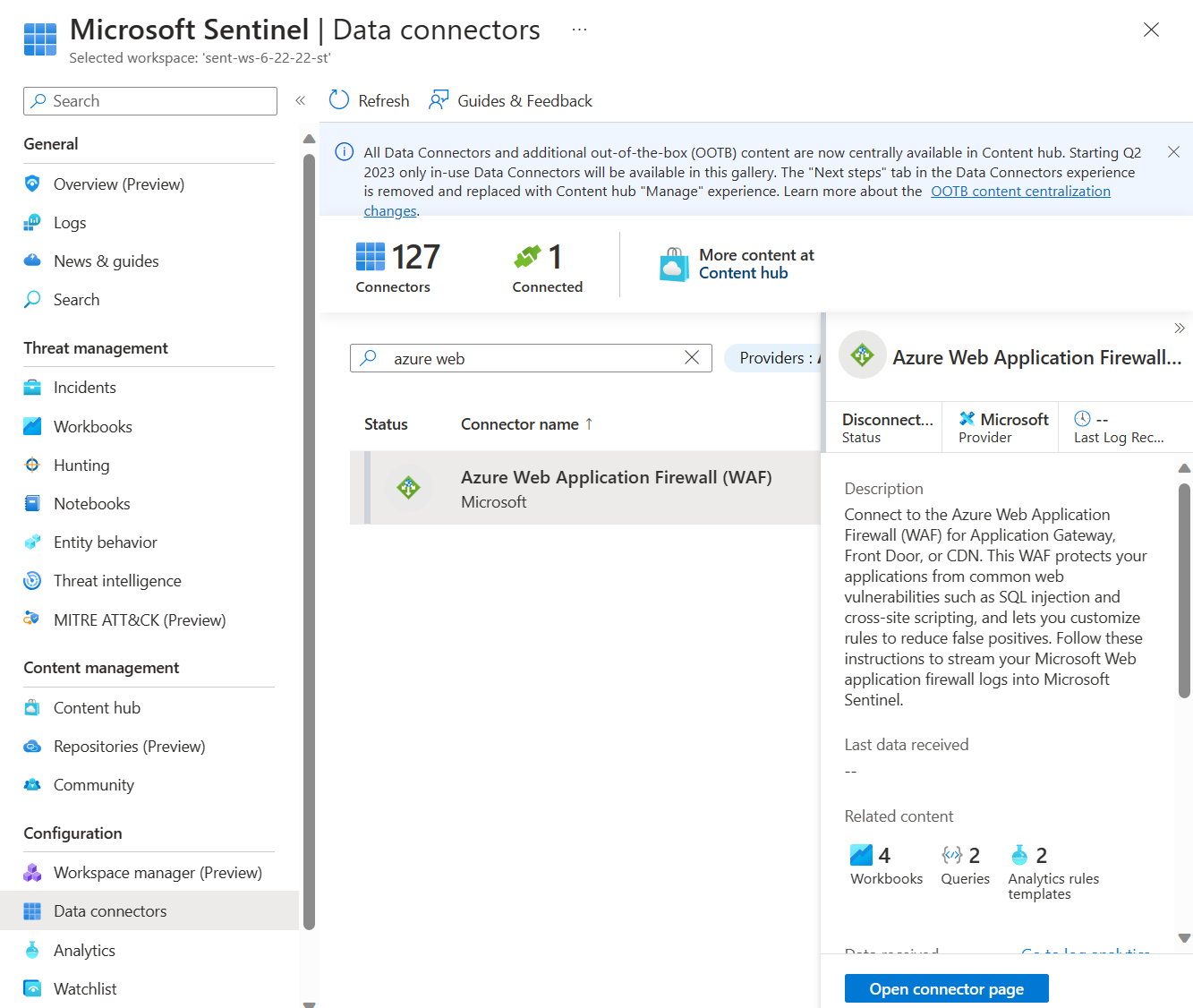

En Microsoft Sentinel, en el menú de la izquierda, en Configuración, seleccione Conectores de datos.

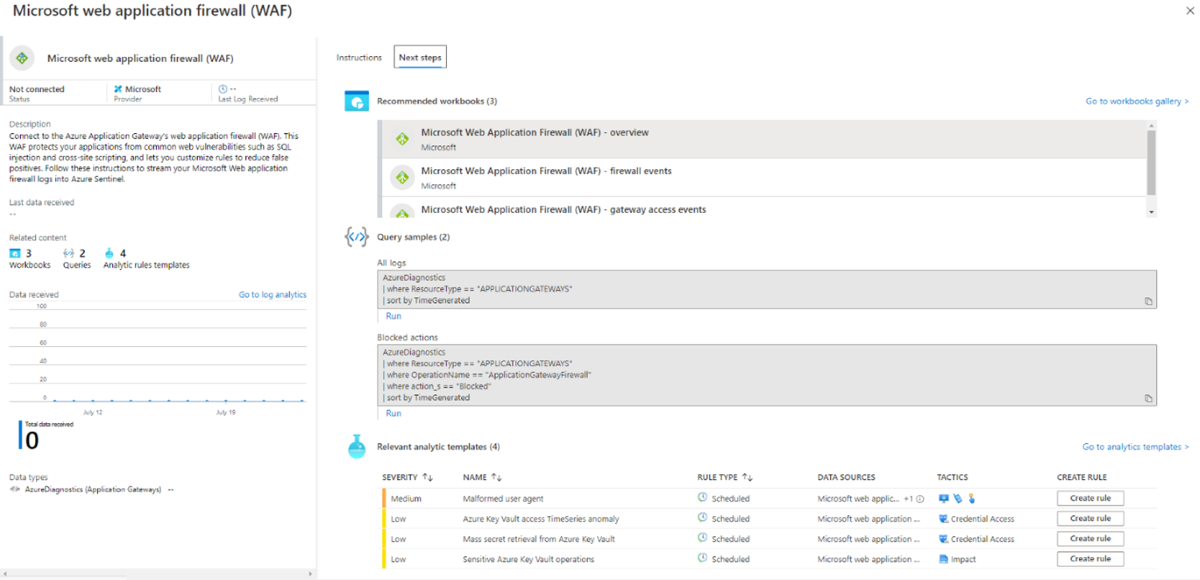

Busque y seleccione Azure Web Application Firewall (WAF). Seleccione Abrir página del conector en la parte inferior derecha.

En Configuración, siga las instrucciones correspondientes a cada recurso de WAF cuyos datos de Log Analytics quiera tener, si no lo ha hecho anteriormente.

Cuando haya terminado de configurar los distintos recursos de WAF, seleccione la pestaña Pasos siguientes. Seleccione uno de los libros recomendados. Este libro usará todos los datos de Log Analytics habilitados previamente. Ahora debe existir un libro de trabajo de WAF para los recursos de WAF.

Detección y respuesta automáticas de amenazas

Con los registros WAF ingeridos de Sentinel, se pueden usar reglas de análisis de Sentinel para detectar automáticamente ataques de seguridad, crear incidentes de seguridad y responder automáticamente a incidentes de seguridad mediante cuadernos de estrategias. Obtenga más información sobre el uso de cuadernos de estrategias con reglas de automatización en Microsoft Sentinel.

El WAF de Azure incluye también plantillas integradas de reglas de detección de Sentinel para ataques SQLi, XSS y Log4J. Encontrará estas plantillas en la pestaña Análisis de la sección "Plantillas de regla" de Sentinel. Puede usar estas plantillas o definir las suyas propias a partir de los registros de WAF.

La sección de automatización de estas reglas puede ayudarle a responder automáticamente al incidente mediante la ejecución de un cuaderno de estrategias. Aquí, en el repositorio de GitHub de seguridad de red, puede encontrar un ejemplo de este cuaderno de estrategias para responder a un ataque. Este cuaderno de estrategias crea automáticamente reglas personalizadas de directivas WAF para bloquear las direcciones IP de origen del atacante según las detecten las reglas de detección de análisis de WAF.