Cifrado en las áreas de trabajo de Azure Synapse Analytics

En este artículo se describe:

- Cifrado de datos en reposo en las áreas de trabajo de Synapse Analytics.

- Configuración de las áreas de trabajo de Synapse para habilitar el cifrado con una clave administrada por el cliente.

- Administración de claves utilizadas para cifrar los datos de las áreas de trabajo.

Cifrado de datos en reposo

Una solución de cifrado en reposo completa garantiza que los datos no se conserven nunca en un formato no cifrado. El cifrado doble de datos en reposo reduce las amenazas gracias a las dos capas de cifrado independientes que protegen frente a los peligros de una única capa. Azure Synapse Analytics ofrece una segunda capa de cifrado para los datos del área de trabajo con una clave administrada por el cliente. Esta clave está protegida en Azure Key Vault, lo que permite tomar posesión de la administración y la rotación de las claves.

La primera capa de cifrado de los servicios de Azure está habilitada con claves administradas por la plataforma. De forma predeterminada, los discos de Azure y los datos de las cuentas de Azure Storage se cifran automáticamente en reposo. Aprenda más sobre cómo se usa el cifrado en Microsoft Azure en Introducción al cifrado de Azure.

Nota:

Algunos elementos considerados contenido del cliente, como nombres de tablas, nombres de objetos y nombres de índices, se pueden transmitir en archivos de registro para soporte técnico y solución de problemas por parte de Microsoft.

Cifrado de Azure Synapse

Esta sección le ayudará a comprender mejor cómo se habilita el cifrado de claves administradas por el cliente y cómo se aplica en áreas de trabajo de Synapse. Este cifrado usa claves existentes o claves nuevas generadas en Azure Key Vault. Para cifrar todos los datos de un área de trabajo, se usa una sola clave. Las áreas de trabajo de Synapse admiten claves de tamaño de bytes RSA 2048 y 3072, así como claves RSA-HSM.

Nota

Las áreas de trabajo de Synapse no admiten el uso de claves EC, EC-HSM y oct-HSM para el cifrado.

Los datos de los siguientes componentes de Synapse se cifran con la clave administrada por el cliente configurada en el nivel de área de trabajo:

- Grupos de SQL

- Grupos de SQL dedicados

- Grupos de SQL sin servidor

- Grupos de Data Explorer

- Grupos de Apache Spark

- Entornos de ejecución de integración, canalizaciones y conjuntos de datos de Azure Data Factory.

Configuración del cifrado de áreas de trabajo

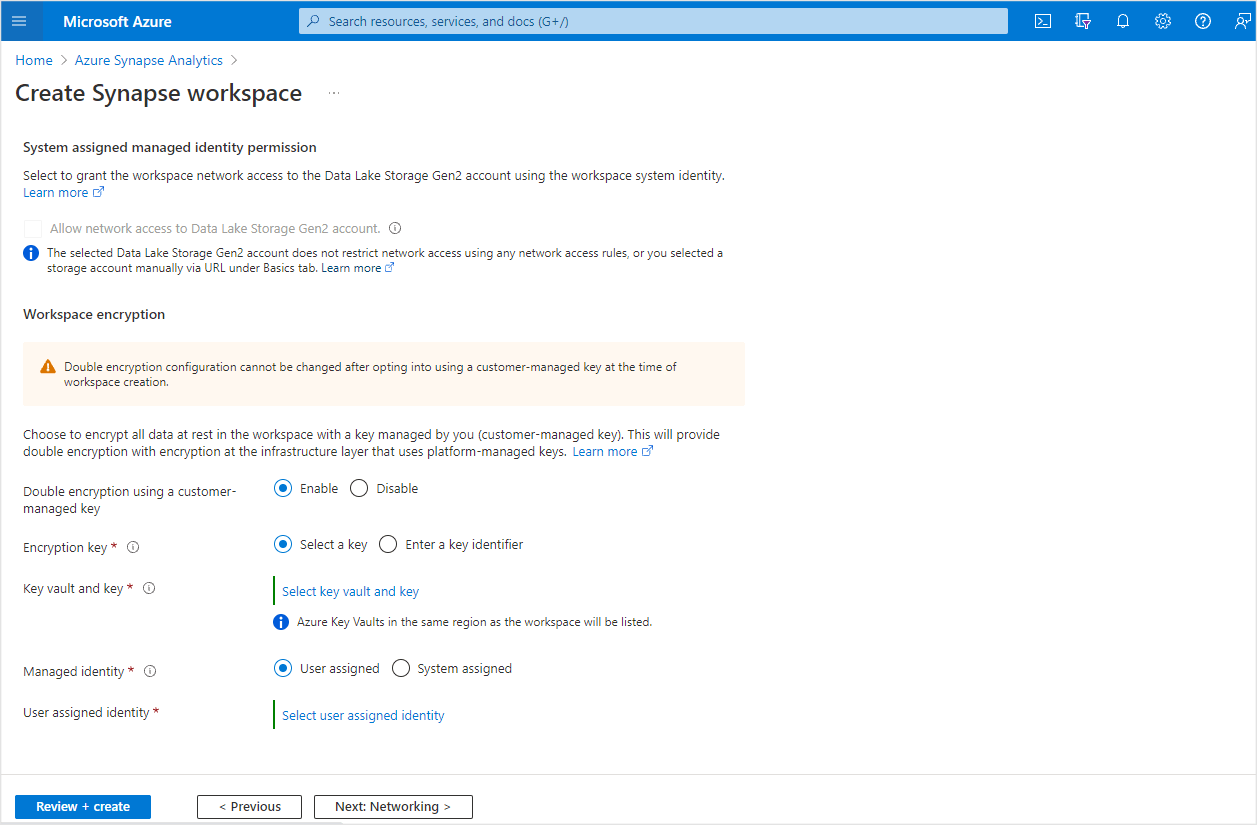

Las áreas de trabajo se pueden configurar para habilitar el cifrado doble con una clave administrada por el cliente en el momento de su creación. Habilite el doble cifrado mediante una clave administrada por el cliente en la pestaña "Seguridad" al crear el área de trabajo. Puede elegir especificar el URI de un identificador de clave o seleccionarlo en una lista de almacenes de claves en la misma región que el área de trabajo. La propia instancia de Key Vault debe tener habilitada la protección de purga.

Importante

Después de crear el área de trabajo, no se puede cambiar el valor de configuración del cifrado doble.

Acceso de clave y activación del área de trabajo

El modelo de cifrado de Azure Synapse con claves administradas por el cliente supone el acceso del área de trabajo a las claves de Azure Key Vault de cifrado y descifrado, según sea necesario. El área de trabajo puede acceder a las claves mediante una directiva de acceso o RBAC de Azure Key Vault. Al conceder permisos a través de una directiva de acceso de Azure Key Vault, elija la opción "Application-only" (Solo aplicación) durante la creación de la directiva (seleccione la identidad administrada del área de trabajo y no la agregue como aplicación autorizada).

Para poder activar el área de trabajo, a su identidad administrada se le deben conceder los permisos necesarios en el almacén de claves. Este enfoque por fases para la activación del área de trabajo garantiza que los datos del área de trabajo se cifren con la clave administrada por el cliente. El cifrado se puede habilitar o deshabilitar para grupos de SQL individuales dedicados. El cifrado no está habilitado de forma predeterminada para todos los grupos dedicados.

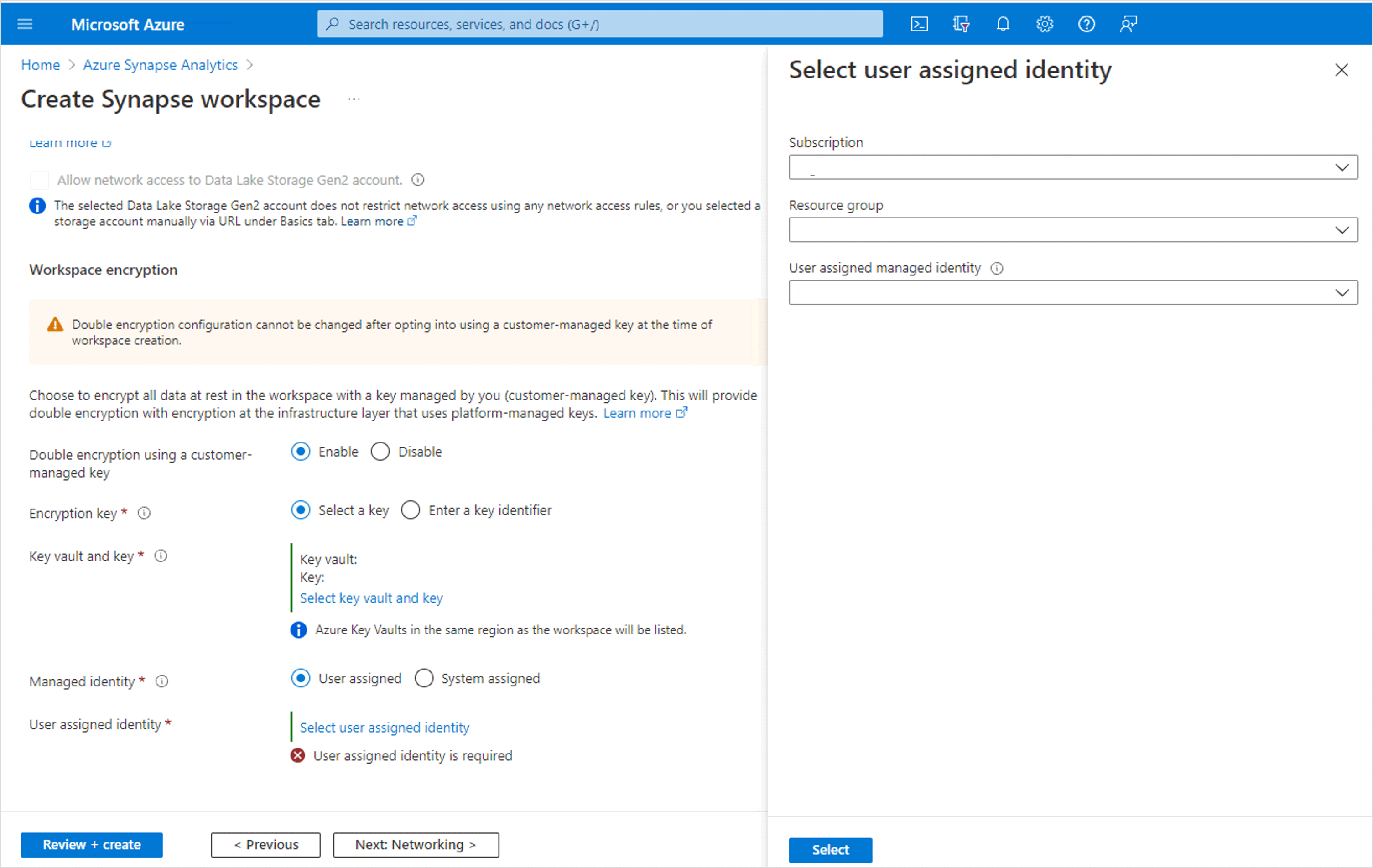

Uso de una identidad administrada asignada por el usuario

Las áreas de trabajo se pueden configurar para usar una identidad administrada asignada por el usuario para acceder a la clave administrada por el cliente almacenada en Azure Key Vault. Configure una identidad administrada asignada por el usuario para evitar la activación por fases del área de trabajo de Azure Synapse al usar el cifrado doble con claves administradas por el cliente. El rol integrado Colaborador de identidad administrada es necesario para asignar una identidad administrada asignada por el usuario a un área de trabajo de Azure Synapse.

Nota

No se puede configurar una identidad administrada asignada por el usuario para acceder a la clave administrada por el cliente cuando Azure Key Vault está detrás de un firewall.

Permisos

Para cifrar o descifrar los datos en reposo, la identidad administrada debe tener los permisos siguientes. De forma similar, si usa una plantilla de Resource Manager para crear una clave, el parámetro "keyOps" de la plantilla debe tener los permisos siguientes:

- WrapKey (para insertar una clave en Key Vault al crear una clave).

- UnwrapKey (para obtener la clave de descifrado).

- Get (para leer la parte pública de una clave)

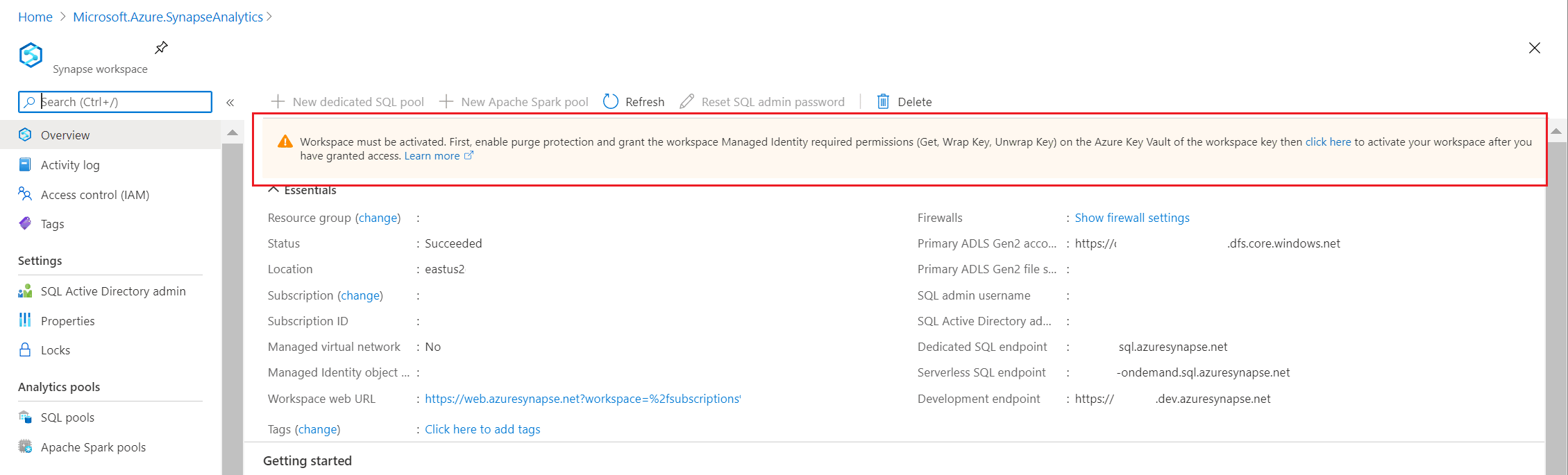

Activación del área de trabajo

Si no configura una identidad administrada asignada por el usuario para acceder a las claves administradas por el cliente durante la creación del área de trabajo, el área de trabajo permanecerá en estado "Pendiente" hasta que la activación se realice correctamente. El área de trabajo debe estar activada para poder usar completamente toda la funcionalidad. Por ejemplo, solo puede crear un grupo de SQL dedicado una vez que se logra la activación. Conceda a la identidad administrada del área de trabajo acceso al almacén de claves y seleccione el vínculo de activación en el banner de Azure Portal del área de trabajo. Una vez que la activación finaliza correctamente, el área de trabajo está lista para usarse con la garantía de que todos los datos que contiene están protegidos con la clave administrada por el cliente. Como se indicó anteriormente, el almacén de claves debe tener habilitada la protección de purga para que la activación se lleve a cabo correctamente.

Administración de la clave administrada por el cliente del área de trabajo

Puede cambiar la clave administrada por el cliente que se usa para cifrar los datos en la página Cifrado de Azure Portal. Aquí también puede elegir una nueva clave con un identificador de clave o seleccionar entre los almacenes de claves a los que tiene acceso en la misma región que el área de trabajo. Si elige una clave de un almacén de claves diferente de los usados anteriormente, conceda a la identidad administrada del área de trabajo los permisos "Obtener", "Encapsular" y "Desencapsular" en el nuevo almacén de claves. El área de trabajo validará su acceso al nuevo almacén de claves y todos los datos del área de trabajo se volverán a cifrar con la nueva clave.

Importante

Cuando cambies la clave de encriptación de un área de trabajo, conserva la clave antigua hasta que la sustituyas en el área de trabajo por una nueva clave. Esto permite descifrar los datos con la clave antigua antes de volver a cifrarlos con la clave nueva. El estado del grupo de SQL (en línea o sin conexión) no afecta al proceso de rotación de la clave administrada por el cliente (CMK) del área de trabajo.

Los grupos de SQL que están sin conexión durante la rotación de CMK permanecerán cifrados con la clave o la versión de clave antigua. Si la versión anterior de clave o clave está deshabilitada o ha expirado, los grupos no se reanudarán, ya que el descifrado no es posible. Al reanudar estos grupos, la versión anterior de la clave o la clave 1) debe estar habilitada y 2) tener una fecha de expiración establecida en el futuro para permitir el descifrado y el nuevo cifrado con la nueva clave o versión de la clave.

Para garantizar una rotación fluida de CMK, si algunos grupos de SQL están sin conexión durante el proceso, la clave antigua o la versión de la clave deben permanecer habilitadas y tener su fecha de expiración establecida en el futuro. Esto es fundamental hasta que los grupos sin conexión se reanudan correctamente y se vuelven a cifrar con la nueva clave o versión de clave.

Se recomienda encarecidamente no eliminar las claves antiguas ni las versiones de clave, ya que podrían ser necesarias para descifrar las copias de seguridad. En su lugar, después de que todos los grupos de SQL se hayan vuelto a cifrar con la nueva clave o versión de clave, deshabilite la versión anterior o clave. Esto garantiza que la versión antigua de clave o clave permanezca disponible para descifrar las copias de seguridad anteriores si es necesario.

Las directivas de Azure Key Vault para la rotación periódica y automática de claves o las acciones sobre las claves pueden dar lugar a la creación de otras versiones de claves. Puede optar por volver a cifrar todos los datos del área de trabajo con la versión más reciente de la clave activa. Para realizar un nuevo cifrado, cambie la clave en Azure Portal por una clave temporal y, luego, vuelva a cambiar a la clave que quiera usar para el cifrado. Por ejemplo, para actualizar el cifrado de datos con la versión más reciente de la clave activa, Key1, cambie la clave administrada por el cliente del área de trabajo por la clave temporal, Key2. Espere a que finalice el cifrado con Key2. Luego, cambie la clave administrada por el cliente del área de trabajo por Key1; los datos del área de trabajo se volverán a cifrar con la versión más reciente de Key1.

Nota

Azure Synapse Analytics no vuelve a cifrar los datos automáticamente cuando se creen otras versiones de clave. Fuerce el cifrado repetido de los datos mediante el proceso detallado anteriormente a fin de garantizar la coherencia en el área de trabajo.

Cifrado de datos transparente de SQL con claves administradas por el servicio

El Cifrado de datos transparente (TDE) de SQL está disponible para los grupos de SQL dedicados de áreas de trabajo no habilitadas para el cifrado doble. En este tipo de área de trabajo, se usa una clave administrada por el servicio para proporcionar cifrado doble para los datos de los grupos de SQL dedicados. TDE con la clave administrada por el servicio puede habilitarse o deshabilitarse para los grupos de SQL dedicados de forma individual.

Cmdlets para Azure SQL Database y Azure Synapse

Para configurar el TDE mediante PowerShell, debe estar conectado como propietario de Azure, colaborador o administrador de seguridad de SQL.

Use los siguientes cmdlets para el área de trabajo de Azure Synapse.

| Cmdlet | Descripción |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | Habilita o deshabilita el cifrado de datos transparente para un grupo de SQL. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | Obtiene el estado del cifrado de datos transparente para un grupo de SQL. |

| New-AzSynapseWorkspaceKey | Agrega una clave de Key Vault a un área de trabajo. |

| Get-AzSynapseWorkspaceKey | Obtiene las claves de Key Vault para un área de trabajo. |

| Update-AzSynapseWorkspace | Establece el protector de cifrado de datos transparente para un área de trabajo. |

| Get-AzSynapseWorkspace | Obtiene el protector de cifrado de datos transparente |

| Remove-AzSynapseWorkspaceKey | Quita una clave de Key Vault de un área de trabajo. |