Creación de un área de trabajo con la protección contra la filtración de datos habilitada

En este artículo se describe cómo crear un área de trabajo con la protección contra la filtración de datos habilitada y cómo administrar a los inquilinos de Microsoft Entra aprobados para esta área de trabajo.

Nota:

Una vez creado el área de trabajo, no se puede cambiar su configuración de la red virtual administrada y de la protección contra la filtración de datos.

Requisitos previos

- Permisos para crear un recurso de área de trabajo en Azure.

- Permisos del área de trabajo de Synapse para crear puntos de conexión privados administrados.

- Suscripciones registradas para el proveedor de recursos de red. Más información.

Siga los pasos que se describen en Inicio rápido: Creación de un área de trabajo de Synapse para empezar a crear el área de trabajo. Antes de crear el área de trabajo, use la siguiente información para agregar protección contra la filtración de datos al área de trabajo.

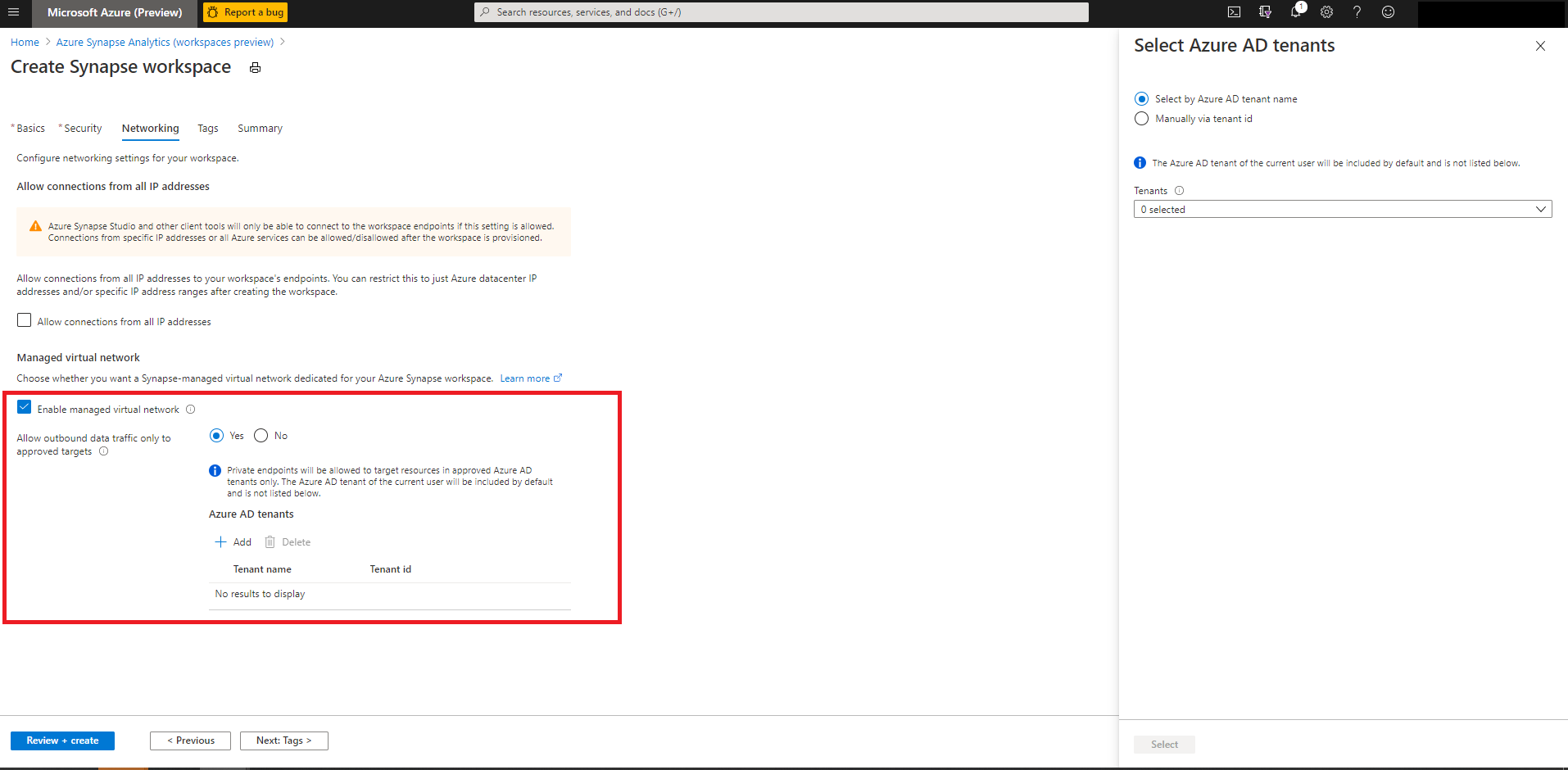

Adición de protección contra la filtración de datos al crear el área de trabajo

- En la pestaña Redes, seleccione la casilla "Habilitar red virtual administrada".

- Seleccione "Sí" en la opción "Allow outbound data traffic only to approved targets" (Permitir tráfico de datos de salida únicamente a destinos aprobados).

- Elija a los inquilinos de Microsoft Entra aprobados para esta área de trabajo.

- Revise la configuración y cree el área de trabajo.

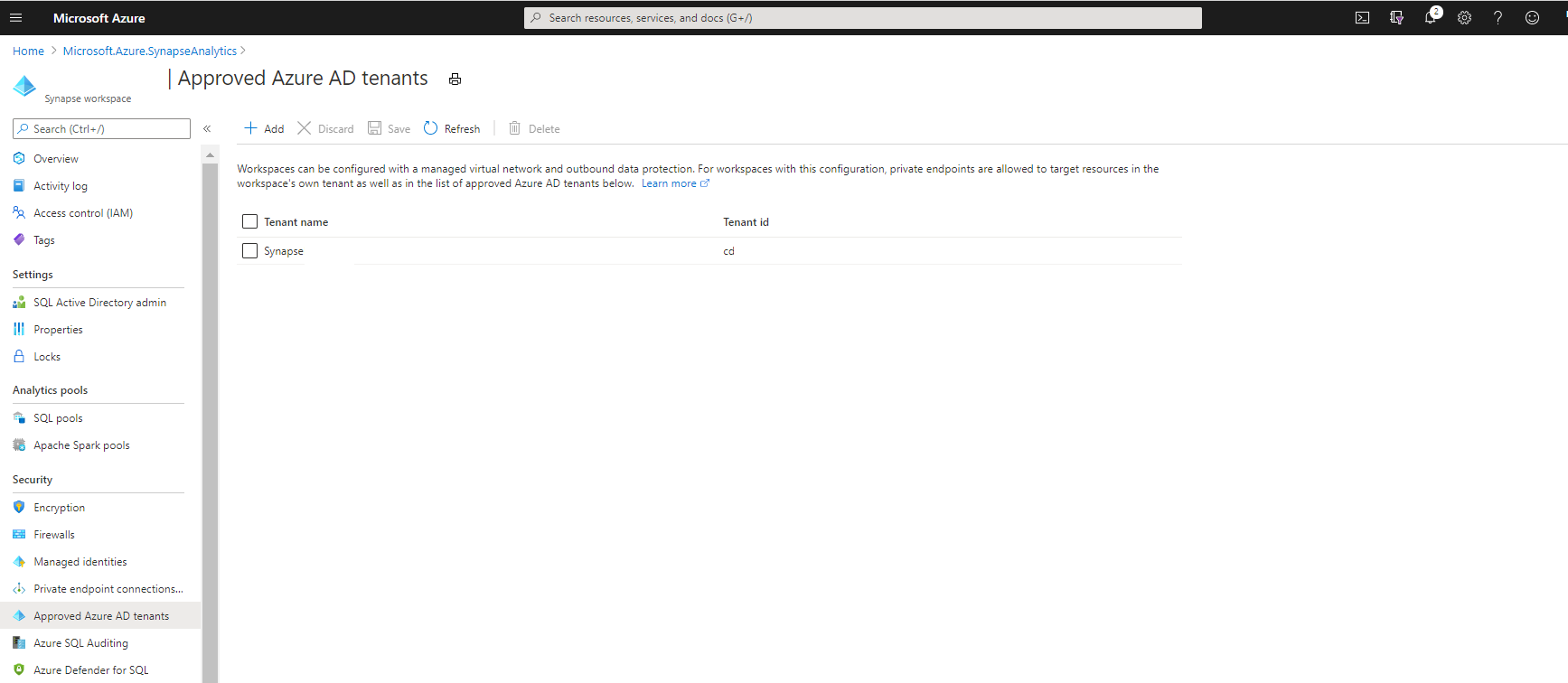

Administración de inquilinos aprobados de Microsoft Entra para el área de trabajo

- En Azure Portal del área de trabajo, vaya a "Inquilinos de Microsoft Entra aprobados". La lista de inquilinos de Microsoft Entra aprobados para el área de trabajo se mostrará aquí. El inquilino del área de trabajo se incluye de forma predeterminada y no aparece en la lista.

- Use "+Agregar" para incluir nuevos inquilinos en la lista aprobada.

- Para quitar un inquilino de Microsoft Entra de la lista aprobada, seleccione el inquilino y, después, seleccione "Eliminar" y "Guardar".

Conexión a recursos de Azure en inquilinos aprobados de Microsoft Entra

Puede crear puntos de conexión privados administrados para conectarse a recursos de Azure que residan en inquilinos de Microsoft Entra que estén aprobados para un área de trabajo. Siga los pasos indicados en la guía de creación de puntos de conexión privados administrados.

Importante

Los recursos de inquilinos que no sean el inquilino del área de trabajo no deben tener implantadas reglas de firewall que impidan que los grupos de SQL se conecten a ellos. Los recursos de la red virtual administrada del área de trabajo, como los clústeres de Spark, pueden conectarse a través de vínculos privados administrados a recursos protegidos mediante firewall.

Restricciones conocidas

Los usuarios pueden proporcionar un archivo de configuración de entorno para instalar paquetes de Python desde repositorios públicos, como PyPI. En las áreas de trabajo protegidas de filtración de datos, se bloquean las conexiones a los repositorios de salida. Como resultado, no se admiten las bibliotecas de Python instaladas desde repositorios públicos, como PyPI.

Como alternativa, los usuarios pueden cargar paquetes del área de trabajo o crear un canal privado en la cuenta principal de Azure Data Lake Storage. Para obtener más información, consulte Administración de paquetes en Azure Synapse Analytics.

La ingesta de datos de un centro de eventos en grupos de Data Explorer no funcionará si el área de trabajo de Synapse usa una red virtual administrada con la protección de filtración de datos habilitada.

Pasos siguientes

- Más información sobre la protección contra filtración de datos en las áreas de trabajo de Synapse

- Más información sobre Red virtual del área de trabajo administrada

- Más información sobre los puntos de conexión privados administrados

- Creación de puntos de conexión privados administrados a los orígenes de datos