Aplicación de un bloqueo de Azure Resource Manager a una cuenta de almacenamiento

Microsoft recomienda aplicar un bloqueo de Azure Resource Manager a todas las cuentas de almacenamiento a fin de impedir su eliminación accidental o malintencionada. Hay dos tipos de bloqueos de los recursos de Azure Resource Manager:

- Un bloqueo CannotDelete impide que los usuarios eliminen una cuenta de almacenamiento, pero permite leer y modificar su configuración.

- Un bloqueo ReadOnly impide que los usuarios eliminen una cuenta de almacenamiento o modifiquen su configuración, pero permite leerla.

Para más información sobre los bloqueos de Azure Resource Manager, consulte Bloqueo de recursos para impedir cambios.

Precaución

El bloqueo de una cuenta de almacenamiento no protege los contenedores o blobs en esa cuenta para que no se eliminen o se sobrescriban. Para obtener más información sobre cómo proteger los datos de blobs, consulte la Información general sobre la protección de datos.

Configuración de un bloqueo de Azure Resource Manager

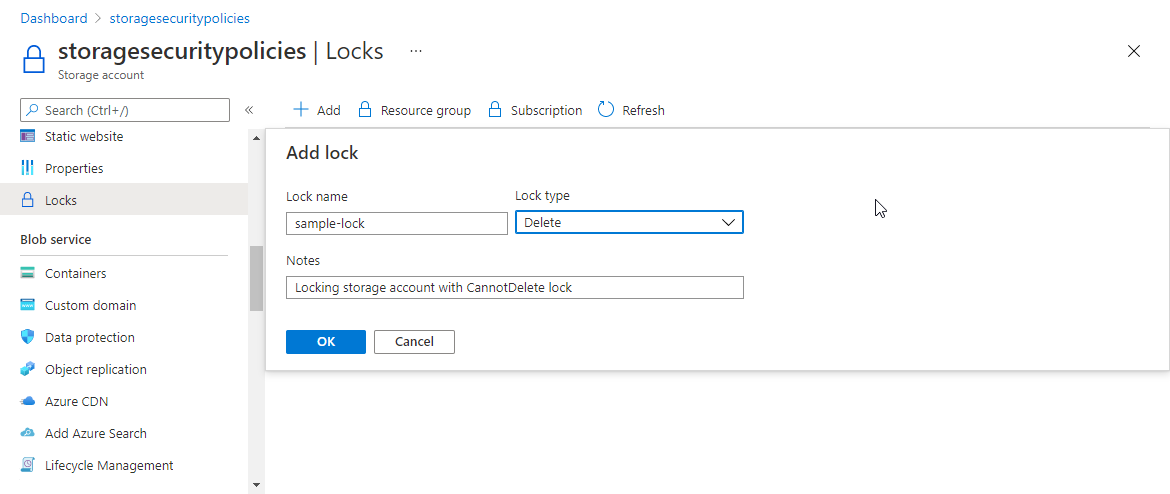

Siga estos pasos para configurar el bloqueo de una cuenta de almacenamiento con Azure Portal:

Vaya a la cuenta de almacenamiento en Azure Portal.

En la sección Configuración, seleccione Bloqueos.

Seleccione Agregar.

Proporcione un nombre para el bloqueo del recurso y especifique el tipo de bloqueo. Si lo desea, agregue una nota sobre el bloqueo.

Autorización de operaciones de datos cuando se usa un bloqueo ReadOnly

Cuando se aplica un bloqueo ReadOnly a una cuenta de almacenamiento, la operación Enumerar claves se bloquea para esa cuenta de almacenamiento. La operación Enumerar claves es una operación HTTPS POST y se impiden todas las operaciones POST cuando se configura un bloqueo ReadOnly para la cuenta. La operación Enumerar claves devuelve las claves de acceso de la cuenta, que luego se puede usar para leer y escribir en los datos de la cuenta de almacenamiento.

Si un cliente posee las claves de acceso de la cuenta en el momento en que se aplica el bloqueo a la cuenta de almacenamiento, ese cliente puede seguir usando las claves para acceder a los datos. Sin embargo, los clientes que no tienen acceso a las claves deberán usar credenciales de Microsoft Entra para acceder a los datos de blobs o colas de la cuenta de almacenamiento.

Los usuarios de Azure Portal pueden verse afectados cuando se aplica un bloqueo ReadOnly si han accedido anteriormente a los datos de blobs o colas en el portal con las claves de acceso de la cuenta. Una vez que se aplica el bloqueo, los usuarios del portal deberán usar credenciales de Microsoft Entra para acceder a los datos de blobs o colas en el portal. Para ello, un usuario debe tener al menos dos roles RBAC asignados: el rol Lector de Azure Resource Manager, como mínimo, y uno de los roles de acceso a datos de Azure Storage. Para obtener más información, vea uno de los artículos siguientes:

- Elección de la forma de autorizar el acceso a los datos de blob en Azure Portal

- Elección de la forma de autorizar el acceso a los datos de cola en Azure Portal

Es posible que los clientes que accedieron previamente a los datos de Azure Files o Table service con las claves de la cuenta ya no puedan acceder a ellos. Como procedimiento recomendado, si debe aplicar un bloqueo ReadOnly a una cuenta de almacenamiento, mueva las cargas de trabajo de Azure Files y Table service a una cuenta de almacenamiento que no tenga aplicado un bloqueo ReadOnly.