Optimizar las operaciones de seguridad

Los equipos del Centro de operaciones de seguridad (SOC) buscan activamente oportunidades para optimizar los procesos y los resultados. Quiere asegurarse de que tiene todos los datos que necesita para tomar medidas contra riesgos en su entorno, a la vez que garantiza que no está pagando para ingerir más datos de los que necesita. Al mismo tiempo, los equipos deben ajustar regularmente los controles de seguridad a medida que cambian los paisajes de amenazas y las prioridades empresariales, ajustando de forma rápida y eficaz para mantener su rentabilidad en las inversiones elevadas.

Las superficies de optimización de SOC permiten optimizar los controles de seguridad y obtener más valor de los servicios de seguridad de Microsoft a medida que avanza el tiempo.

Las optimizaciones de SOC son recomendaciones de alta fidelidad y accionables para ayudarle a identificar áreas en las que puede reducir los costos, sin afectar a las necesidades o coberturas de SOC, o dónde puede agregar controles de seguridad y datos en los que se encuentra que faltan. Las optimizaciones de SOC se adaptan a su entorno y se basan en la cobertura actual y el panorama de amenazas.

Use recomendaciones de optimización de SOC para ayudarle a cerrar las brechas de cobertura frente a amenazas específicas y a reforzar las tasas de ingesta con respecto a los datos que no proporcionan valor de seguridad. Las optimizaciones de SOC le ayudan a optimizar el área de trabajo de Microsoft Sentinel, sin tener que los equipos de SOC dediquen tiempo a analizar e investigar manualmente.

Importante

Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Para la versión preliminar, Microsoft Sentinel está disponible en el portal de Microsoft Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Vea el vídeo siguiente para obtener información general y demostración de la optimización de SOC en el portal de Microsoft Defender. Si solo quieres una demostración, salta al minuto 8:14.

Requisitos previos

La optimización de SOC usa roles y permisos estándar de Microsoft Sentinel. Para más información, consulte Roles y permisos de Microsoft Sentinel.

Para usar la optimización del SOC en el portal de Defender, incorpore Microsoft Sentinel al portal de Defender. Para obtener más información, consulte Conexión de Microsoft Sentinel al portal de Microsoft Defender.

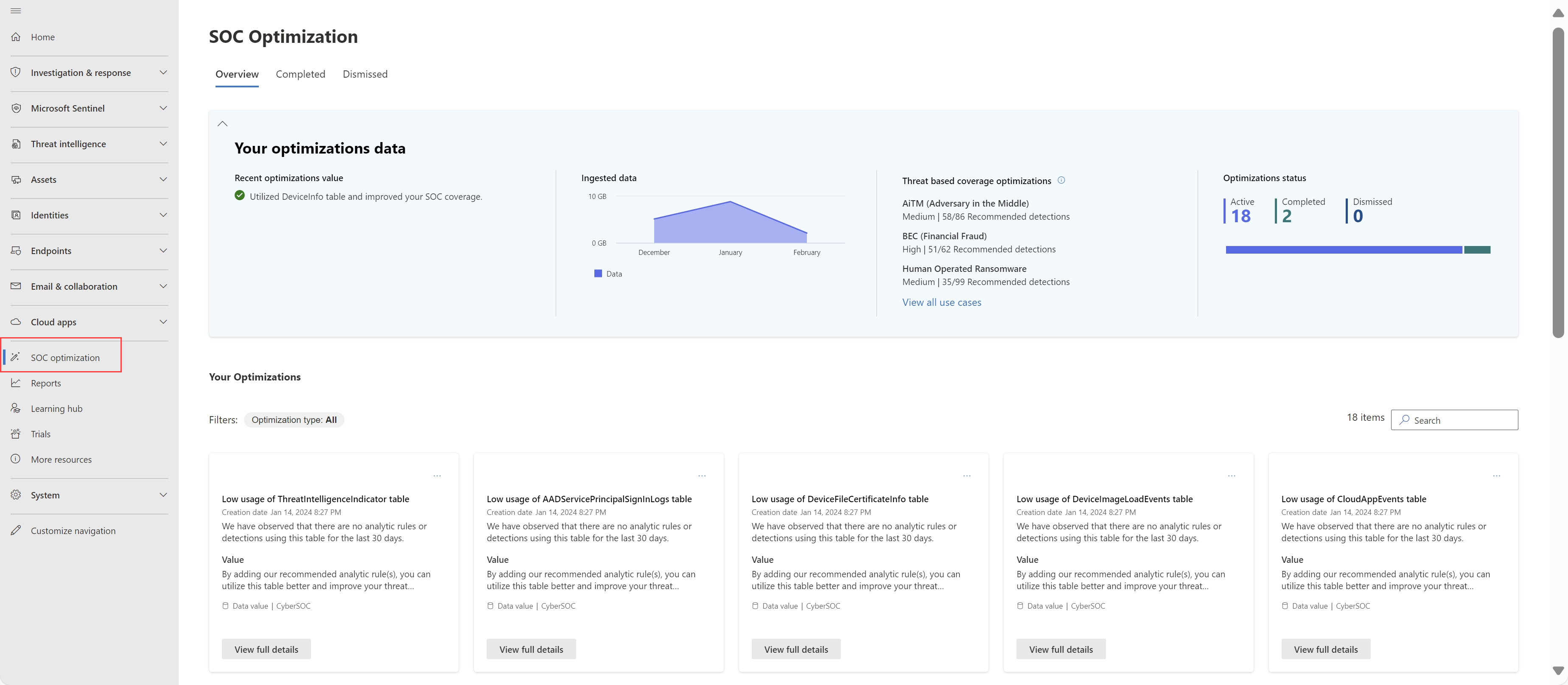

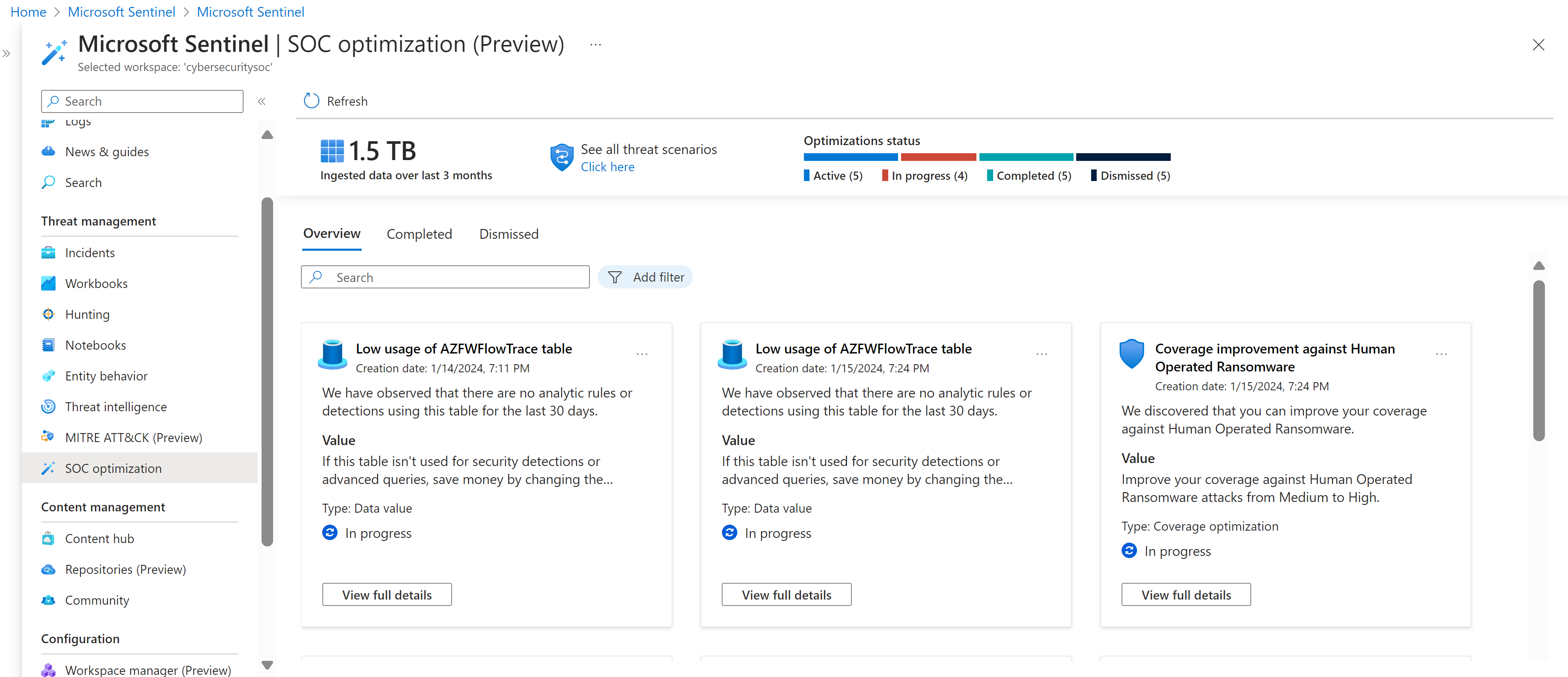

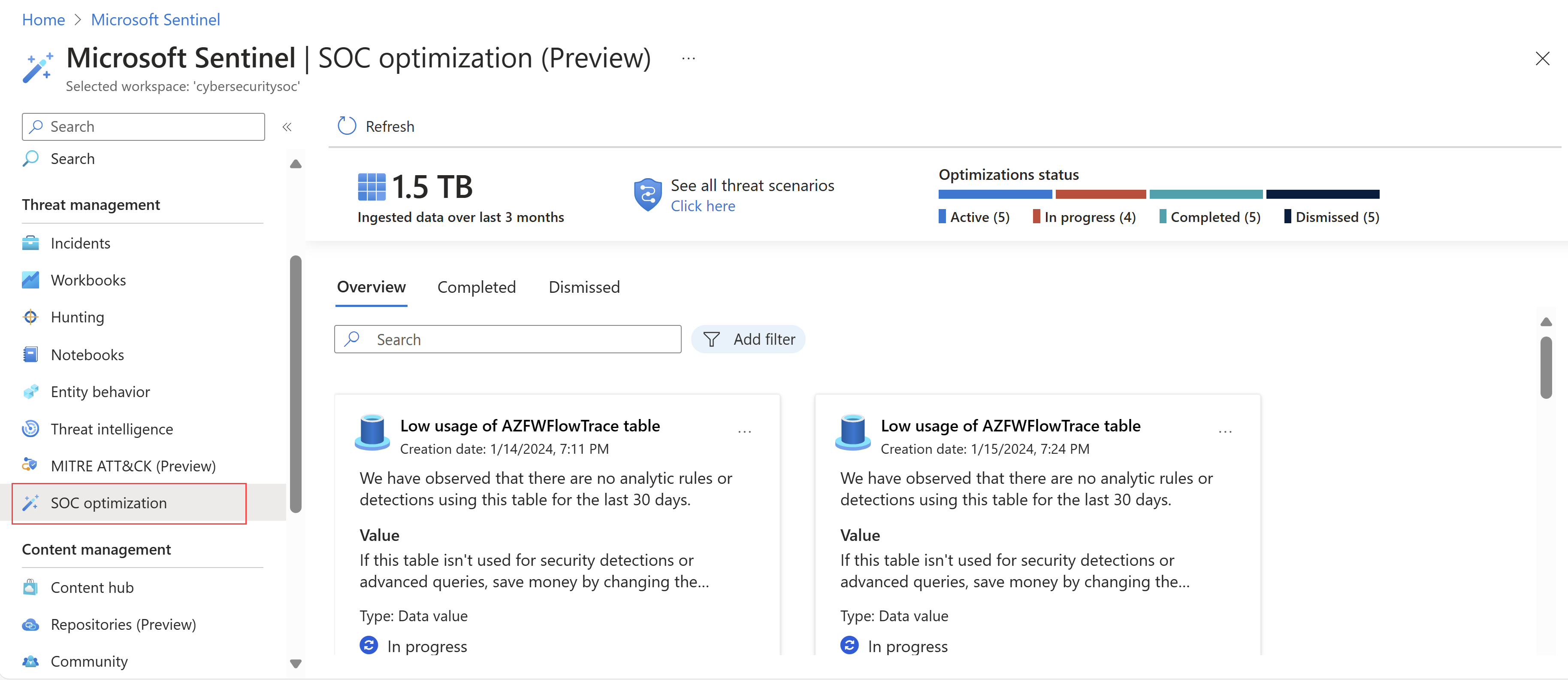

Acceso a la página de optimización de SOC

Use una de las siguientes pestañas, en función de si está trabajando en Azure Portal o en el portal de Defender:

En Microsoft Sentinel en Azure Portal, en Administración de amenazas, seleccione optimización de SOC.

Descripción de las métricas de introducción a la optimización de SOC

Las métricas de optimización que se muestran en la parte superior de la pestañaInformación general le proporcionan una comprensión general de la eficacia con la que usa los datos y cambiarán con el tiempo a medida que implemente recomendaciones.

Las métricas admitidas en la parte superior de la pestaña Información general incluyen:

| Título | Descripción |

|---|---|

| Datos ingeridos en los últimos 3 meses | Muestra el total de datos ingeridos en el área de trabajo durante los últimos tres meses. |

| Estado de optimizaciones | Muestra el número de optimizaciones recomendadas que están activas, completadas y descartadas actualmente. |

Seleccione Ver todos los escenarios de amenazas para ver la lista completa de amenazas pertinentes, detecciones activas y recomendadas y niveles de cobertura.

Visualización y administración de recomendaciones de optimización

En Azure Portal, las recomendaciones de optimización de SOC se enumeran en la pestaña Optimización del SOC> Información general.

Por ejemplo:

Cada tarjeta de optimización incluye el estado, el título, la fecha en que se creó, una descripción de alto nivel y el área de trabajo a la que se aplica.

Nota:

Las recomendaciones de optimización de SOC se calculan cada 24 horas.

Optimizaciones de filtros

Filtre las optimizaciones según el tipo de optimización o busque un título de optimización específico mediante el cuadro de búsqueda del lado. Los tipos de optimización incluyen:

Cobertura: incluye recomendaciones basadas en amenazas para agregar controles de seguridad para ayudar a cerrar las brechas de cobertura de varios tipos de ataques.

Valor de datos: incluye recomendaciones que sugieren formas de mejorar el uso de datos para maximizar el valor de seguridad de los datos ingeridos o sugerir un mejor plan de datos para su organización.

Visualización de detalles de optimización y acción

En cada tarjeta de optimización, seleccione Ver detalles completos para ver una descripción completa de la observación que llevó a la recomendación y el valor que ve en su entorno cuando se implementa esa recomendación.

Desplácese hacia abajo hasta la parte inferior del panel de detalles de un vínculo a donde puede realizar las acciones recomendadas. Por ejemplo:

- Si una optimización incluye recomendaciones para agregar reglas de análisis, seleccione Ir al centro de contenido.

- Si una optimización incluye recomendaciones para mover una tabla a registros básicos, seleccione Cambiar plan.

Si decide instalar una plantilla de regla de análisis desde el centro de contenido y aún no tiene instalada la solución, solo se muestra la plantilla de regla de análisis que instale en la solución cuando haya terminado. Instale la solución completa para ver todos los elementos de contenido disponibles de la solución seleccionada. Para más información, consulte Descubra y administre el contenido listo para usar de Microsoft Sentinel.

Administración de optimizaciones

De manera predeterminada, los estados de optimización son Activos. Cambie sus estados a medida que los equipos progresan a través de la evaluación de prioridades e implementación de recomendaciones.

Seleccione el menú de opciones o seleccione Ver detalles completos para realizar una de las siguientes acciones:

| Acción | Descripción |

|---|---|

| Completo | Complete una optimización cuando haya completado cada acción recomendada. Si se detecta un cambio en el entorno que hace que la recomendación sea irrelevante, la optimización se completa automáticamente y se mueve a la pestaña Completado. Por ejemplo, puede tener una optimización relacionada con una tabla no utilizado anteriormente. Si la tabla se usa ahora en una nueva regla de análisis, la recomendación de optimización ahora es irrelevante. En tales casos, un banner se muestra en la pestañaInformación general con el número de optimizaciones completadas automáticamente desde la última visita. |

| Marcar como en curso / Marcar como activo | Marque una optimización como en curso o activa para notificar a otros miembros del equipo que está trabajando activamente en él. Use estos dos estados de forma flexible, pero coherente, según sea necesario para su organización. |

| Descartar | Descarte una optimización si no planea realizar la acción recomendada y ya no desea verla en la lista. |

| Proporcionar comentarios | Le invitamos a compartir sus ideas sobre las acciones recomendadas con el equipo de Microsoft. Al compartir sus comentarios, tenga cuidado de no compartir datos confidenciales. Para más información, consulte la Declaración de privacidad de Microsoft. |

Visualización de optimizaciones completadas y descartadas

Si marcó una optimización específica como Completada o Descartada, o si se completó automáticamente una optimización, se muestra en las pestañas Completado y Descartado, respectivamente.

Desde aquí, seleccione el menú de opciones o seleccione Ver detalles completos para realizar una de las siguientes acciones:

Vuelva a activar la optimización, volviéndola a enviar a la pestaña Información general. Las optimizaciones reactivadas se vuelven a calcular para proporcionar el valor y la acción más actualizados. La actualización de estos detalles puede tardar hasta una hora, así que espere antes de comprobar los detalles y las acciones recomendadas de nuevo.

Las optimizaciones reactivadas también pueden moverse directamente a la pestaña Completado si, después de recalcular los detalles, ya no son relevantes.

Proporcione más comentarios al equipo de Microsoft. Al compartir sus comentarios, tenga cuidado de no compartir datos confidenciales. Para más información, consulte la Declaración de privacidad de Microsoft.

Flujo de uso de optimización de SOC

En esta sección se proporciona un flujo de ejemplo para usar optimizaciones de SOC, desde Defender o Azure Portal:

En la página Optimización de SOC, empiece por comprender el panel:

- Observe las métricas principales para el estado general de optimización.

- Revise las recomendaciones de optimización para el valor de los datos y la cobertura basada en amenazas.

Use las recomendaciones de optimización para identificar tablas con un uso bajo, lo que indica que no se usan para las detecciones. Seleccione Ver detalles completos para ver el tamaño y el costo de los datos sin usar. Considere una de las siguientes acciones:

Agregue reglas de análisis para usar la tabla para mejorar la protección. Para usar esta opción, seleccione Ir al centro de contenido para ver y configurar plantillas de reglas analíticas específicas listas para usar que usan la tabla seleccionada. En el centro de contenido, no es necesario buscar la regla pertinente, ya que se le lleva directamente a la regla pertinente.

Si las nuevas reglas analíticas requieren orígenes de registro adicionales, considere la posibilidad de ingerirlas para mejorar la cobertura de amenazas.

Para obtener más información, consulte Detectar y administrar contenido preconfigurado de Microsoft Sentinel y Detección de amenazas integradas.

Cambie el nivel de compromiso para ahorrar costos. Para obtener más información, consulte Reducción de los costos de Microsoft Sentinel.

Use las recomendaciones de optimización para mejorar la cobertura frente a amenazas específicas. Por ejemplo, para una optimización de ransomware operado por humanos:

Seleccione Ver detalles completos para ver la cobertura actual y las mejoras sugeridas.

Seleccione Ver todas las mejoras técnicas MITRE ATT&CK para explorar en profundidad y analizar las tácticas y técnicas pertinentes, lo que le ayuda a comprender la brecha de cobertura.

Seleccione Ir al centro de contenido para ver todo el contenido de seguridad recomendado, filtrado específicamente para esta optimización.

Después de configurar nuevas reglas o realizar cambios, marque la recomendación como completada o deje que el sistema se actualice automáticamente.