Integración de Microsoft Sentinel y Microsoft Purview

Microsoft Purview proporciona a las organizaciones visibilidad sobre dónde se almacena la información confidencial, lo que ayuda a priorizar los datos en riesgo para poder protegerlos. Integre Microsoft Purview con Microsoft Sentinel para ayudar a reducir el gran volumen de incidentes y amenazas que aparecen en Microsoft Sentinel y saber cuáles son las áreas más críticas por las que hay que empezar.

Empiece por ingerir los registros de Microsoft Purview en Microsoft Sentinel a través de un conector de datos. A continuación, use un libro de Microsoft Sentinel para ver tanto los datos como los recursos analizados, las clasificaciones encontradas y las etiquetas que aplica Microsoft Purview. Use reglas de análisis para crear alertas de cambios dentro de la confidencialidad de los datos.

Personalice el libro de Microsoft Purview y las reglas de análisis para satisfacer mejor las necesidades de su organización y combine los registros de Microsoft Purview con los datos ingeridos de otros orígenes de datos para crear información enriquecida en Microsoft Sentinel.

Requisitos previos

Antes de empezar, asegúrese de que tiene incorporados tanto un área de trabajo de Microsoft Sentinel como Microsoft Purview, y que el usuario tiene los siguientes roles:

Un rol de Propietario o Colaborador de la cuenta de Microsoft Purview, para configurar los valores del diagnóstico y el conector de datos.

Un rol colaborador de Microsoft Sentinel, con permisos de escritura para habilitar el conector de datos, ver el libro y crear reglas de análisis.

La solución Microsoft Purview instalada en su área de trabajo Log Analytics habilitada para Microsoft Sentinel.

La solución de Microsoft Purview es un conjunto de contenido agrupado, que incluye un conector de datos, un libro y reglas de análisis configuradas específicamente para los datos de Microsoft Purview. Para obtener más información, consulte Acerca del contenido y soluciones de Microsoft Sentinel y Detección y administración del contenido integrado de Microsoft Sentinel.

Las instrucciones para habilitar el conector de datos también están disponibles en Microsoft Sentinel, en la página del conector de datos en Microsoft Purview.

Inicie la ingesta de datos de Microsoft Purview en Microsoft Sentinel

Configure las opciones de diagnóstico para que los registros de confidencialidad de datos de Microsoft Purview vayan a Microsoft Sentinel y, a continuación, ejecute un examen de Microsoft Purview para empezar a ingerir los datos.

La configuración de diagnóstico envía los eventos de registro únicamente después de ejecutar un examen completo o si se detecta un cambio durante un examen incremental. Normalmente, los registros tardan entre 10 y 15 minutos en empezar a aparecer en Microsoft Sentinel.

Para permitir que los registros de confidencialidad de datos fluyan a Microsoft Sentinel:

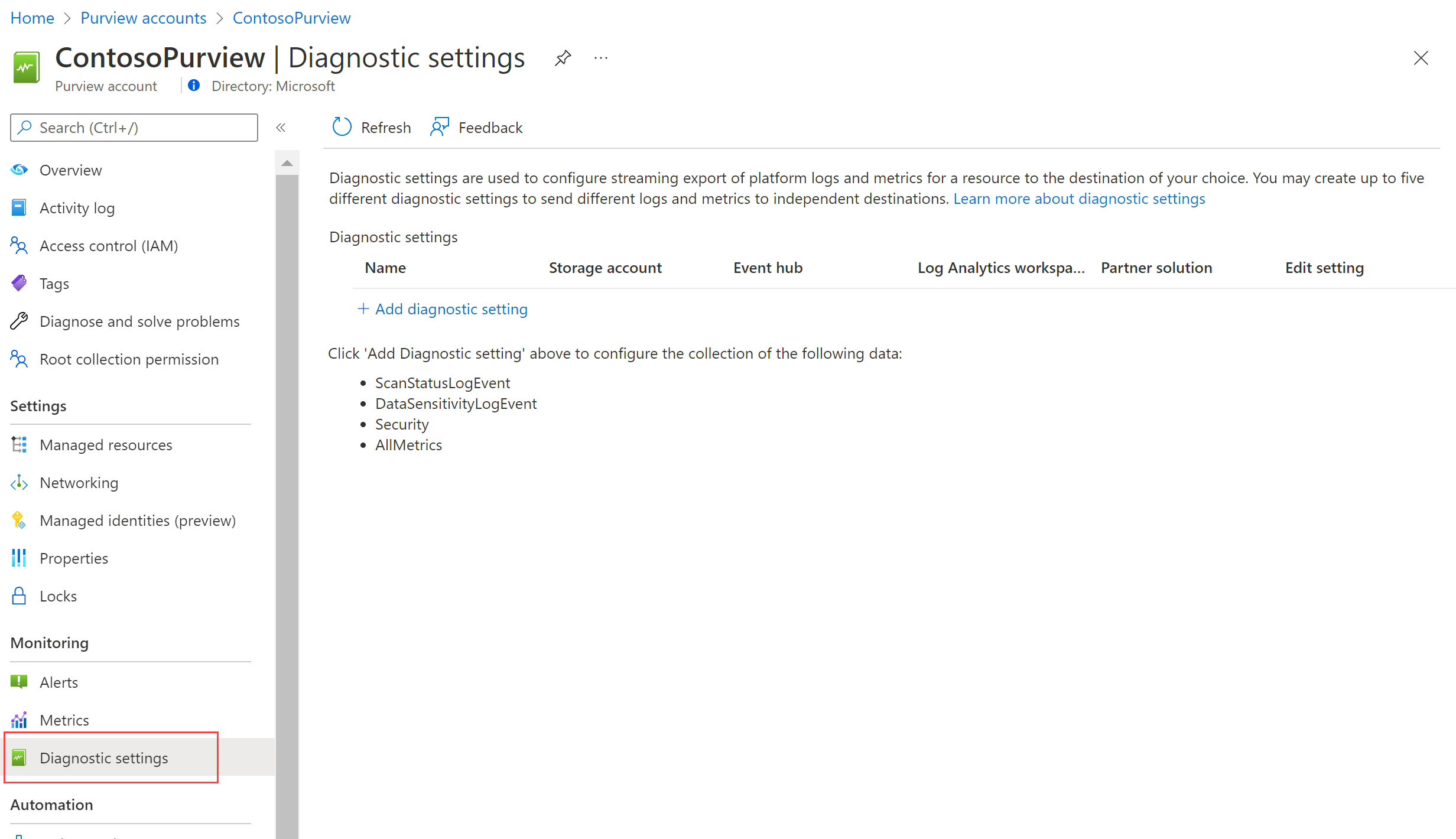

Vaya a la cuenta de Microsoft Purview en Azure Portal y seleccione la Configuración de diagnóstico.

Seleccione + Agregar configuración de diagnóstico y configure el nuevo valor para enviar los registros de Microsoft Purview a Microsoft Sentinel:

- Escriba un nombre significativo para la configuración.

- En Registros, seleccione DataSensitivityLogEvent.

- En Detalles de destino, seleccione Enviar al área de trabajo de Log Analytics y seleccione los detalles de suscripción y área de trabajo que se usan para Microsoft Sentinel.

Seleccione Guardar.

Para obtener más información, consulte Conexión de Microsoft Sentinel a otros servicios de Microsoft mediante conexiones basadas en la configuración de diagnóstico.

Para ejecutar un examen de Microsoft Purview y ver los datos en Microsoft Sentinel:

En Microsoft Purview, ejecute un examen completo de los recursos. Para obtener más información, vea Examinar orígenes de datos en Microsoft Purview.

Una vez completados los exámenes de Microsoft Purview, vuelva al conector de datos de Microsoft Purview en Microsoft Sentinel y confirme que los datos se han recibido.

Ver los datos recientes detectados por Microsoft Purview

La solución de Microsoft Purview proporciona dos plantillas de reglas de análisis listas para usar que puede habilitar, e incluye una regla genérica y una regla personalizada.

- La versión genérica, Datos confidenciales detectados en las últimas 24 horas, supervisa la detección de cualquier clasificación encontrada en el conjunto de datos durante un examen de Microsoft Purview.

- La versión personalizada, Datos confidenciales detectados en las últimas 24 horas: personalizados, supervisa y genera alertas cada vez que se detecta la clasificación especificada, como el número de la seguridad social.

Use este procedimiento para personalizar las consultas de las reglas de análisis de Microsoft Purview para detectar recursos con una clasificación específica, una etiqueta de confidencialidad, una región de origen y mucho más. Combine los datos generados con otros datos en Microsoft Sentinel para enriquecer las detecciones y alertas.

Nota:

Las reglas de análisis de Microsoft Sentinel son consultas KQL que desencadenan alertas cuando se detecta actividad sospechosa. Personalice y agrupe las reglas para crear incidentes y que el equipo de SOC los investigue.

Modificación de las plantillas de las reglas de análisis de Microsoft Purview

En Microsoft Sentinel, abra la solución Microsoft Purview y luego busque y seleccione la regla Datos confidenciales descubiertos en las últimas 24 horas: personalizado. En el panel lateral, seleccione Crear regla para crear una nueva regla basada en la plantilla.

Vaya a la página Configuración>Análisis y seleccione Reglas activas. Busque una regla denominada Datos confidenciales detectados en las últimas 24 horas: personalizado.

De forma predeterminada, las reglas de análisis creadas por las soluciones de Microsoft Sentinel están deshabilitadas. Asegúrese de habilitar la regla para el área de trabajo antes de continuar:

Seleccione la regla. En el panel lateral, seleccione Editar.

En el Asistente para reglas de análisis, en la parte inferior de la pestaña General, cambie Estado a Habilitado.

En la pestaña Establecer lógica de regla, ajuste Consulta de regla para consultar los campos de datos y las clasificaciones para los que desea generar alertas. Para más información sobre lo que se puede incluir en la consulta, consulte:

- Los campos de datos admitidos son las columnas de la tabla PurviewDataSensitivityLogs.

- Clasificaciones admitidas

Las consultas con formato tienen la sintaxis siguiente:

| where {data-field} contains {specified-string}.Por ejemplo:

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Vea más información sobre los siguientes elementos usados en los ejemplos anteriores, en la documentación de Kusto:

- Operador where

- Función ago()

Para más información sobre KQL, consulte Introducción al Lenguaje de consulta Kusto (KQL).

Otros recursos:

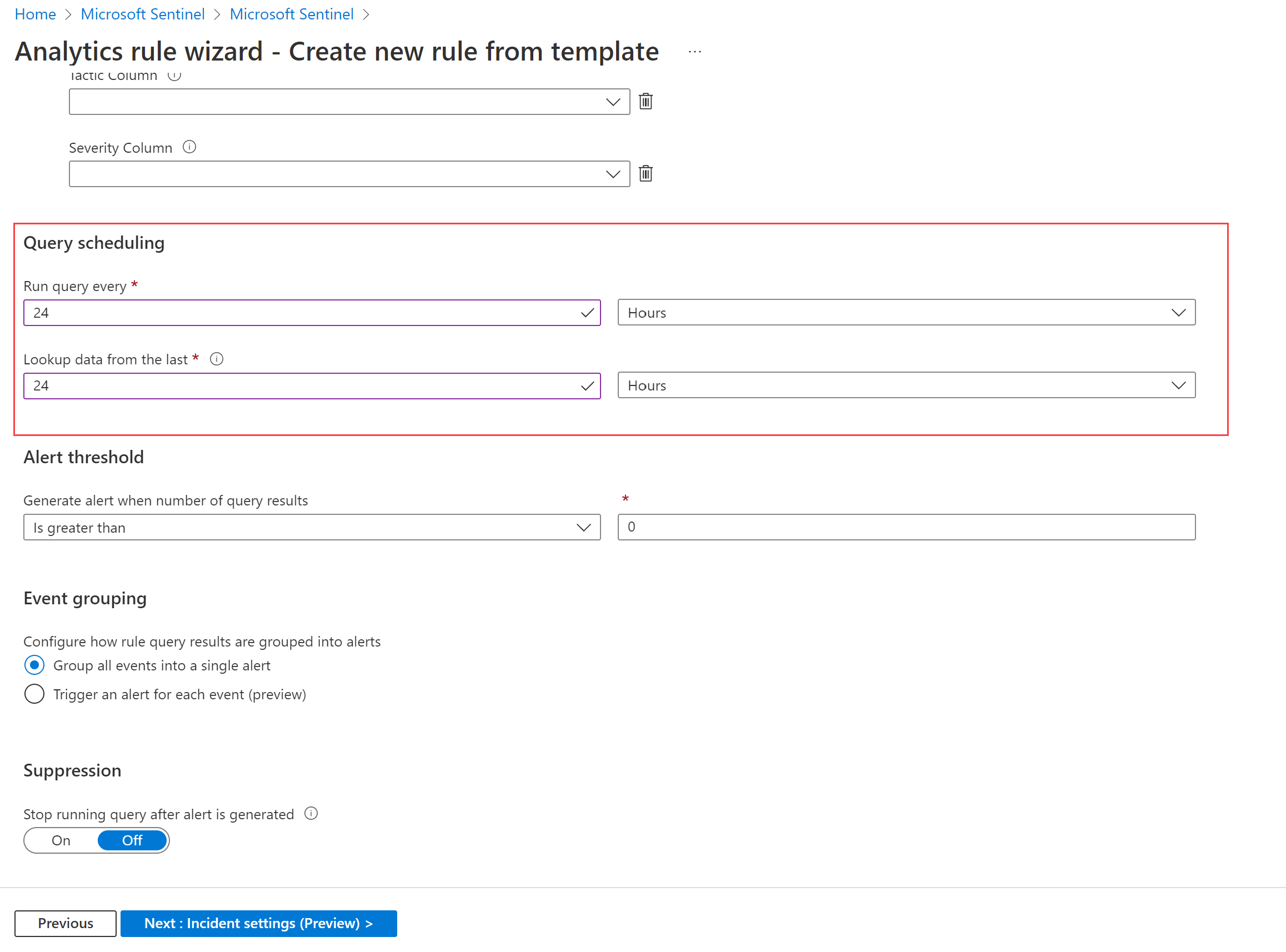

En Programación de consultas, defina la configuración para que las reglas muestren los datos detectados en las últimas 24 horas. También se recomienda establecer la agrupación de eventos para agrupar todos los eventos en una sola alerta.

Si es necesario, personalice las pestañas Configuración de incidentes y Respuesta automatizada. Por ejemplo, en la pestaña Configuración de incidentes, compruebe que está seleccionada la opción Crear incidentes a partir de alertas desencadenadas por esta regla de análisis.

En la pestaña Revisar y crear, seleccione Guardar.

Para más información, consulte Creación de reglas de análisis personalizadas para detectar amenazas.

Visualización de datos de Microsoft Purview en los libros de Microsoft Sentinel

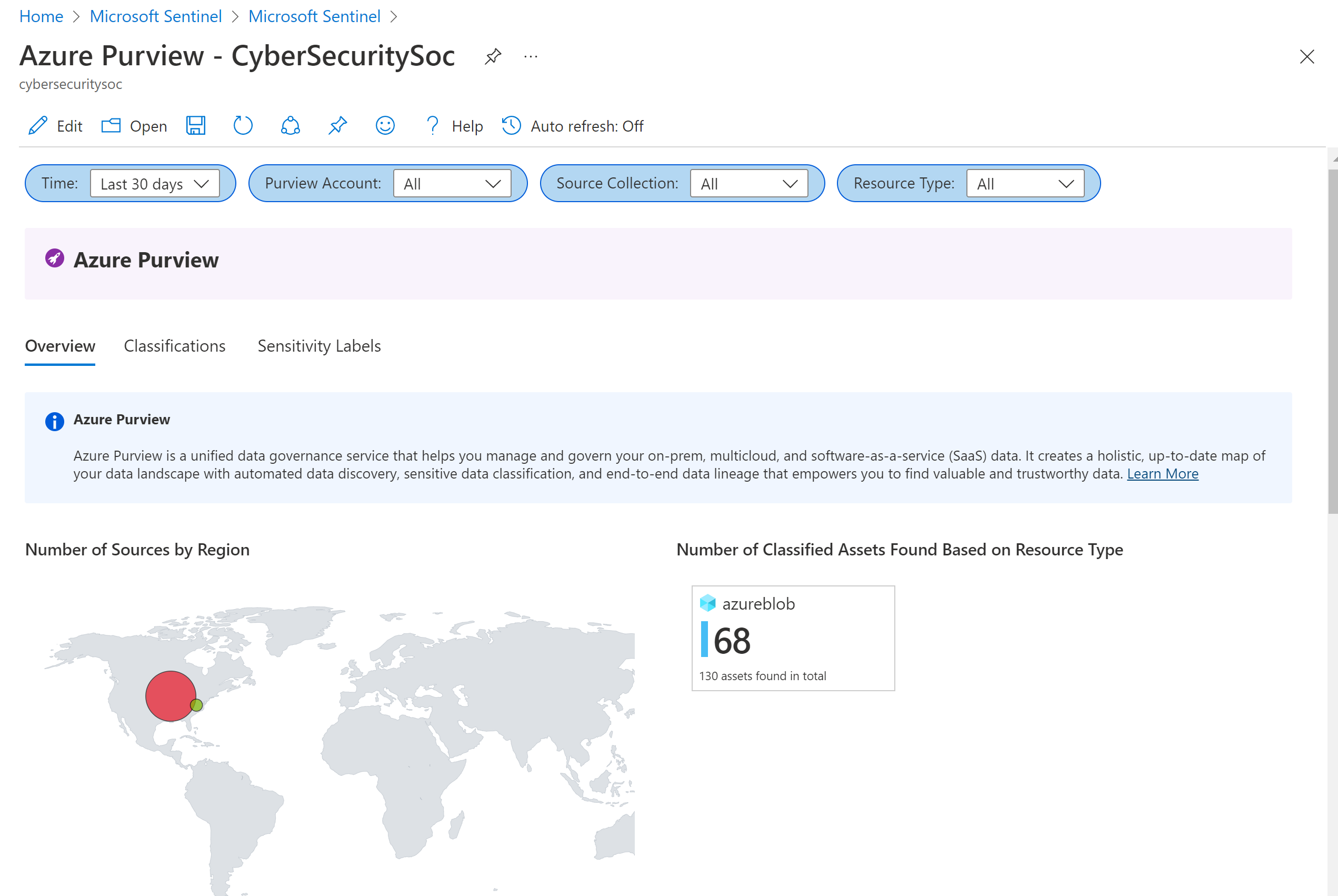

En Microsoft Sentinel, abra la solución Microsoft Purview y luego busque y seleccione el libro de trabajo de Microsoft Purview. En el panel lateral, seleccione Configuración para agregar el libro al área de trabajo.

En Microsoft Sentinel, en Administración de amenazas, seleccione Libros>Mis libros de trabajo, y busque el libro de trabajo Microsoft Purview. Guarde el libro en el área de trabajo y seleccione Ver libro guardado. Por ejemplo:

El libro de Microsoft Purview muestra las siguientes pestañas:

- Información general: muestra las regiones y tipos de recursos donde se encuentran los datos.

- Clasificaciones: muestra los recursos que contienen clasificaciones especificadas, como números de tarjeta de crédito.

- Etiquetas de confidencialidad: muestra los recursos que tienen etiquetas confidenciales y los recursos que actualmente no tienen etiquetas.

Para explorar en profundidad el libro de Microsoft Purview:

- Seleccione un origen de datos específico para ir a ese recurso en Azure.

- Seleccione el vínculo de la ruta de un recurso para mostrar más detalles, con todos los campos de datos compartidos en los registros ingeridos.

- Seleccione una fila en las tablas Origen de datos, Clasificación o Etiqueta de confidencialidad para filtrar los datos de nivel de recurso según lo configurado.

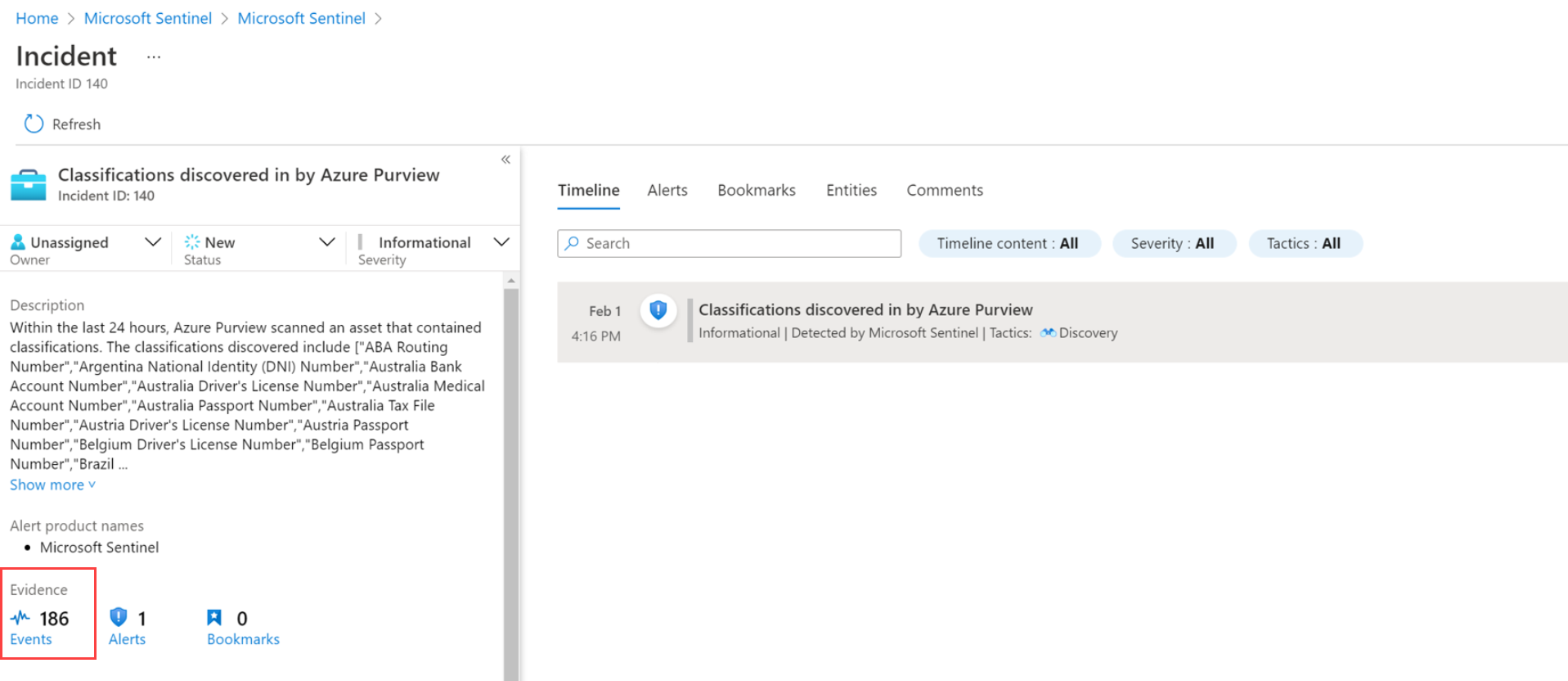

Investigación de incidentes desencadenados por eventos de Microsoft Purview

Al investigar los incidentes desencadenados por las reglas de análisis de Microsoft Purview, busque información detallada sobre los recursos y clasificaciones que se encuentran en los Eventos del incidente.

Por ejemplo:

Contenido relacionado

Para más información, vea: