Transmisión y filtrado de datos de servidores DNS de Windows con el conector AMA

En este artículo se describe cómo usar el conector del Agente de Azure Monitor (AMA) para transmitir y filtrar eventos de los registros del servidor del Sistema de nombres de dominio (DNS) de Windows. Después, puede analizar los datos para proteger los servidores DNS de amenazas y ataques. El AMA y su extensión DNS se instalan en Windows Server para cargar datos de los registros analíticos de DNS en el área de trabajo de Microsoft Sentinel.

DNS es un protocolo ampliamente utilizado, que se asigna entre los nombres de host y las direcciones IP legibles del equipo. Dado que DNS no se diseñó teniendo en cuenta la seguridad, el servicio está en el punto de mira de actividades malintencionadas, lo que hace que su registro sea una parte esencial de la supervisión de la seguridad. Algunas amenazas conocidas que tienen como destino los servidores DNS incluyen ataques DDoS dirigidos a servidores DNS, amplificación de DDoS de DNS, secuestro de DNS, etc.

Aunque se introdujeron algunos mecanismos para mejorar la seguridad general de este protocolo, los servidores DNS siguen siendo un servicio con muchas posibilidades de ser atacado. Las organizaciones pueden supervisar los registros DNS para comprender mejor la actividad de red e identificar comportamientos sospechosos o ataques dirigidos a recursos dentro de la red. Los eventos DNS de Windows a través del conector AMA proporcionan este tipo de visibilidad. Por ejemplo, use el conector para identificar a los clientes que intentan resolver nombres de dominio malintencionados, ver y supervisar cargas de solicitudes en servidores DNS o ver errores de registro DNS dinámicos.

Nota:

El conector Windows DNS Events a través de AMA solo admite eventos de registro analíticos.

Requisitos previos

Antes de empezar, compruebe que dispone de lo siguiente:

- Un área de trabajo de Log Analytics habilitada para Microsoft Sentinel.

- El conector de datos Windows DNS Events a través de AMA instalado como parte de la solución Windows Server DNS del centro de contenido.

- Windows Server 2016 y versiones posteriores compatibles, o Windows Server 2012 R2 con la revisión de auditoría.

- Rol de servidor DNS instalado con los registros de eventos analíticos de DNS-Server habilitados. Los registros de eventos analíticos DNS no están habilitados de forma predeterminada. Para más información, consulte Habilitación del registro de eventos analíticos.

Para recopilar eventos de cualquier sistema que no sea una máquina virtual de Azure, asegúrese de que Azure Arc esté instalado. Instale y habilite Azure Arc antes de habilitar el conector basado en agente de Azure Monitor. Este requisito incluye:

- Servidores Windows instalados en máquinas físicas

- Servidores Windows instalados en máquinas virtuales locales

- Servidores Windows instalados en máquinas virtuales en nubes que no son de Azure

Configuración del conector DNS de Windows a través de AMA mediante el portal

Use la opción de configuración del portal para configurar el conector mediante una sola regla de recopilación de datos (DCR) por área de trabajo. Después, use filtros avanzados para filtrar eventos o información específicos, cargando solo los datos valiosos que desea supervisar, reduciendo los costos y el uso del ancho de banda.

Si necesita crear varias DCR, use la API en su lugar. El uso de la API para crear varias DCR seguirá mostrando solo una DCR en el portal.

Para configurar el conector:

En Microsoft Sentinel, abra la página Conectores de datos y busque el conector Eventos DNS de Windows a través de AMA.

Hacia la parte inferior del panel lateral, seleccione Abrir la página del conector.

En el área Configuración, seleccione Crear regla de recopilación de datos. Puede crear un controlador de dominio único por área de trabajo.

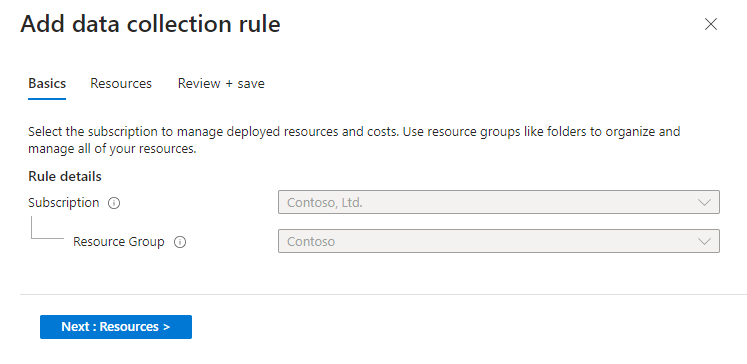

El nombre, la suscripción y el grupo de recursos de DCR se establecen automáticamente en función del nombre del área de trabajo, la suscripción actual y el grupo de recursos desde el que se seleccionó el conector. Por ejemplo:

Seleccione la pestaña Recursos>Agregar recursos.

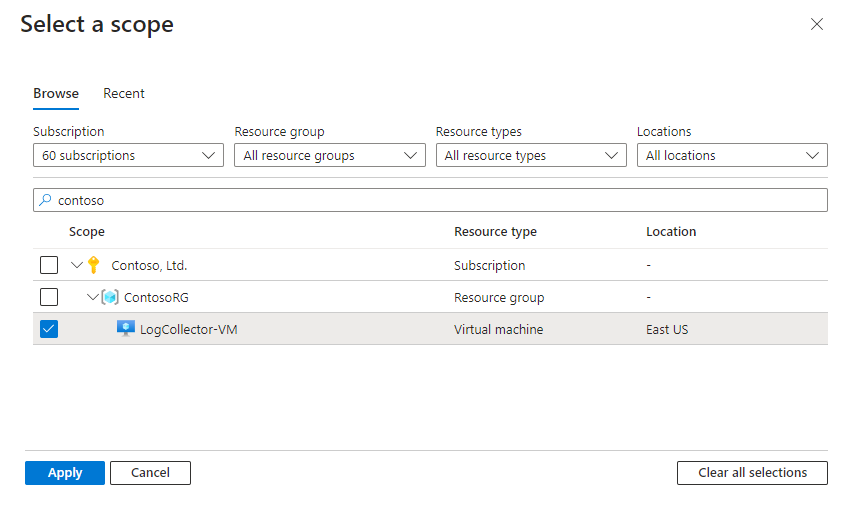

Seleccione las máquinas virtuales en las que desea instalar el conector para recopilar registros. Por ejemplo:

Revise los cambios y seleccione Guardar>Aplicar.

Configuración del conector DNS de Windows a través de AMA mediante la API

Use la opción de configuración de API para configurar el conector mediante varias DCR por área de trabajo. Si prefiere usar una sola DCR, utilice la opción del portal en su lugar.

El uso de la API para crear varias DCR todavía muestra solo una DCR en el portal.

Use este ejemplo como plantilla para crear o actualizar una DCR:

Encabezado y dirección URL de solicitud

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{dataCollectionRuleName}?api-version=2019-11-01-preview

Cuerpo de la solicitud

{

"properties": {

"dataSources": {

"windowsEventLogs": [],

"extensions": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"extensionName": "MicrosoftDnsAgent",

"extensionSettings": {

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"260"

]

}

]

}

]

},

"name": "SampleDns"

}

]

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.OperationalInsights/workspaces/{sentinelWorkspaceName}",

"workspaceId": {WorkspaceGuid}",

"name": "WorkspaceDestination"

}

]

},

"dataFlows": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"destinations": [

" WorkspaceDestination "

]

}

],

},

"location": "eastus2",

"tags": {},

"kind": "Windows",

"id":"/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.Insights/dataCollectionRules/{workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"name": " {workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"type": "Microsoft.Insights/dataCollectionRules",

}

Uso de filtros avanzados en las DCR

Los registros de eventos del servidor DNS pueden contener un gran número de eventos. Se recomienda usar el filtrado avanzado para filtrar eventos innecesarios antes de cargar los datos, lo que ahorra tiempo de evaluación de prioridades y costos importantes. Los filtros quitan los datos innecesarios del flujo de eventos cargados en el área de trabajo y se basan en una combinación de varios campos.

Para más información, consulte Campos disponibles para el filtrado.

Creación de filtros avanzados mediante el portal

Use el procedimiento siguiente para crear filtros mediante el portal. Para más información sobre cómo crear filtros con la API, consulte Ejemplos de filtrado avanzado.

Para crear filtros a través del portal:

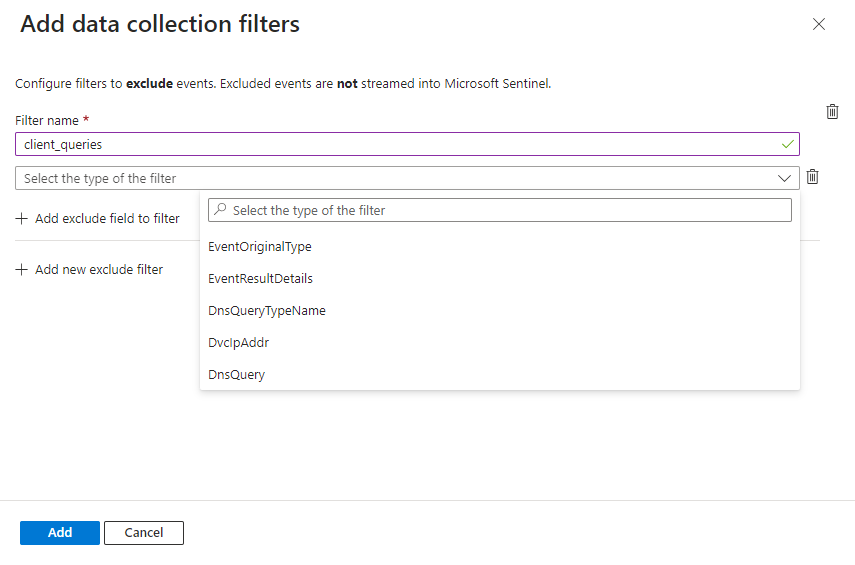

En la página del conector, en el área Configuración, seleccione Agregar filtros de recopilación de datos.

Escriba un nombre para el filtro y seleccione el tipo de filtro, que es un parámetro que reduce el número de eventos recopilados. Los parámetros se normalizan según el esquema normalizado de DNS. Para más información, consulte Campos disponibles para el filtrado.

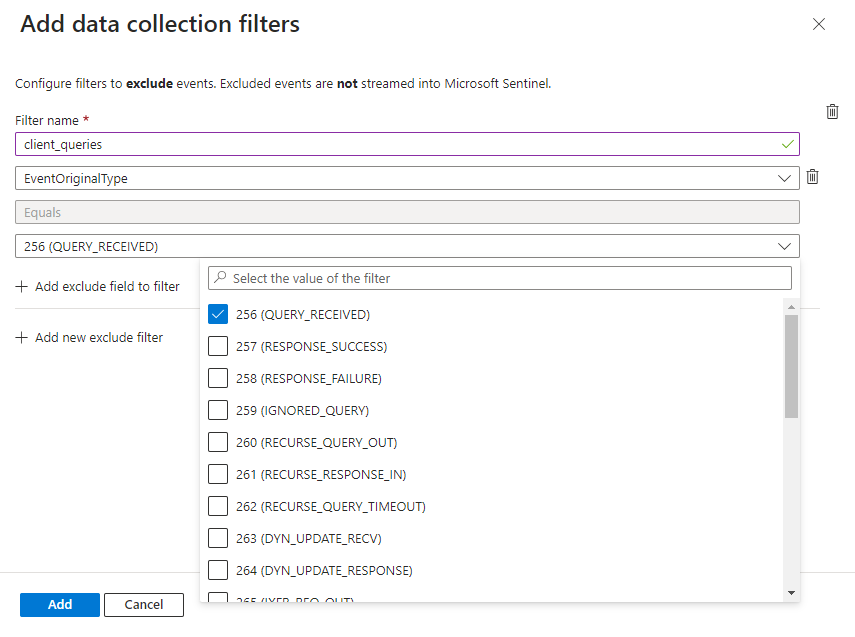

Seleccione los valores por los que desea filtrar el campo entre los valores enumerados en la lista desplegable.

Para agregar filtros complejos, seleccione Agregar campo de exclusión para filtrar y agregue el campo correspondiente.

- Utilice listas separadas por comas para definir varios valores para cada campo.

- Para crear filtros compuestos, use campos diferentes con una relación AND.

- Para combinar distintos filtros, use una relación OR entre ellos.

Los filtros también admiten caracteres comodín como se indica a continuación:

- Agregue un punto después de cada asterisco (

*.). - No use espacios entre la lista de dominios.

- Los caracteres comodín solo se aplican a los subdominios del dominio, incluido

www.domain.com, independientemente del protocolo. Por ejemplo, si usa*.domain.comen un filtro avanzado:- El filtro se aplica a

www.domain.comysubdomain.domain.com, independientemente de si el protocolo es HTTPS, FTP, etc. - El filtro no se aplica a

domain.com. Para aplicar un filtro adomain.com, especifique el dominio directamente, sin usar un carácter comodín.

- El filtro se aplica a

Para agregar más filtros nuevos, seleccione Agregar nuevo filtro de exclusión.

Cuando termine de agregar filtros, seleccione Agregar.

De nuevo en la página principal del conector, seleccione Aplicar cambios para guardar e implementar los filtros en los conectores. Para editar o eliminar filtros o campos existentes, seleccione los iconos de edición o eliminación de la tabla en el área Configuración.

Para agregar campos o filtros después de la implementación inicial, seleccione Agregar filtros de recopilación de datos de nuevo.

Ejemplos de filtrado avanzado

Use los ejemplos siguientes para crear filtros avanzados usados habitualmente mediante el portal o la API.

No recopilar identificadores de eventos específicos

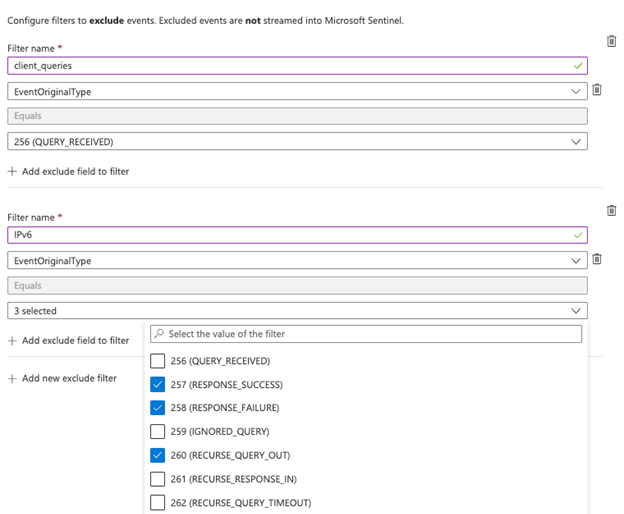

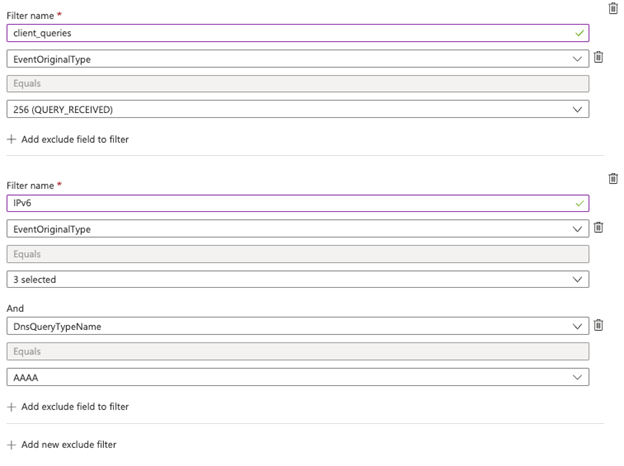

Este filtro indica al conector que no recopile EventID 256 o EventID 257 o EventID 260 con direcciones IPv6.

Mediante el portal de Microsoft Sentinel:

Cree un filtro con el campo EventOriginalType, con el operador Equals, con los valores 256, 257 y 260.

Cree un filtro con el campo EventOriginalType definido anteriormente y use el operador And, incluyendo también el campo DnsQueryTypeName establecido en AAAA.

Uso de la API:

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"256", "257", "260"

]

},

{

"Field": "DnsQueryTypeName",

"FieldValues": [

"AAAA"

]

}

]

},

{

"FilterName": "EventResultDetails",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"230"

]

},

{

"Field": "EventResultDetails",

"FieldValues": [

"BADKEY","NOTZONE"

]

}

]

}

]

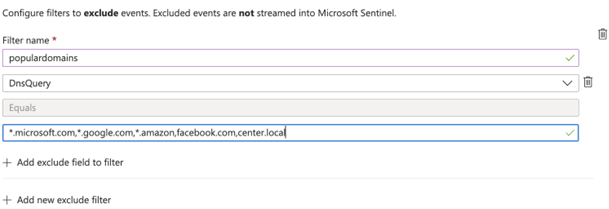

No recopilar eventos con dominios específicos

Este filtro indica al conector que no recopile eventos de ningún subdominio de microsoft.com, google.com, amazon.com o eventos de facebook.com o center.local.

Mediante el portal de Microsoft Sentinel:

Establezca el campo DnsQuery mediante el operador Equals, con la lista *.microsoft.com,*.google.com,facebook.com,*.amazon.com,center.local.

Revise estas consideraciones para usar caracteres comodín.

Para definir valores diferentes en un único campo, use el operador OR.

Uso de la API:

Revise estas consideraciones para usar caracteres comodín.

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "DnsQuery",

"FieldValues": [

"*.microsoft.com", "*.google.com", "facebook.com", "*.amazon.com","center.local"

]

},

}

}

]

Normalización mediante ASIM

Este conector está totalmente normalizado mediante analizadores del modelo de información de seguridad avanzada (ASIM). El conector transmite eventos originados en los registros analíticos en la tabla normalizada denominada ASimDnsActivityLogs. Esta tabla actúa como traductor, mediante un lenguaje unificado, compartido con todos los conectores DNS por venir.

Para un analizador independiente del origen que unifica todos los datos DNS y garantiza que el análisis se ejecute en todos los orígenes configurados, use el Analizador unificador de DNS de ASIM_Im_Dns.

El analizador que unifica ASIM complementa la tabla nativa ASimDnsActivityLogs. Aunque la tabla nativa es compatible con ASIM, el analizador es necesario para agregar funcionalidades, como alias, disponibles solo en tiempo de consulta y para combinar ASimDnsActivityLogs con otros orígenes de datos DNS.

El esquema DNS de ASIM representa la actividad del protocolo DNS, tal como se registró en el servidor DNS de Windows en los registros analíticos. El esquema se rige por listas de parámetros oficiales y RFC que definen campos y valores.

Vea la lista de campos del servidor DNS de Windows traducidos a los nombres de campo normalizados.

Contenido relacionado

En este artículo, ha aprendido a configurar los eventos DNS de Windows a través del conector AMA para cargar datos y filtrar los registros DNS de Windows. Para obtener más información sobre Microsoft Sentinel, consulte los siguientes artículos:

- Aprenda a obtener visibilidad de los datos y de posibles amenazas.

- Empiece a detectar amenazas con Microsoft Sentinel.

- Use libros para supervisar los datos.