Introducción al marco de Microsoft para proteger contenedores

El marco de la cadena de suministro segura (CSSC) de contenedores de Microsoft es un ecosistema sin problemas y ágil de herramientas y procesos creados para integrar y ejecutar controles de seguridad a lo largo del ciclo de vida de los contenedores. La estrategia de la cadena de suministro segura para contenedores se crea teniendo en cuenta todas las necesidades de seguridad de las aplicaciones de contenedor. El objetivo es evitar el uso de imágenes de contenedor vulnerables y crear una infraestructura de contenedor con una cartera de seguridad estándar.

El marco CSSC se compila mediante los pasos siguientes:

- Identificación de las fases de la cadena de suministro para aplicaciones en contenedores

- Describir los riesgos y los controles de seguridad necesarios en cada fase

- Describir los objetivos y objetivos de seguridad en cada fase

- Identificación de herramientas, procesos y procedimientos recomendados de seguridad en cada fase

- Mantener la posición de seguridad con metadatos, registros e informes en cada fase

Fases de las cadenas de suministro para contenedores

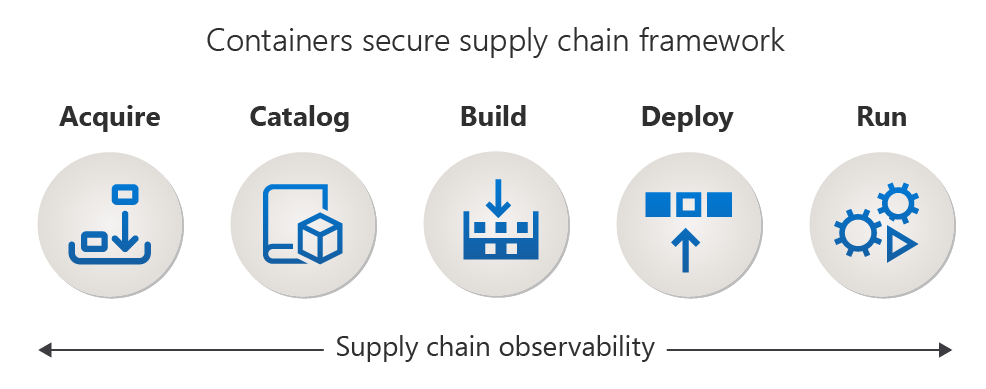

Una cadena de suministro para contenedores está integrada en fases para alinearse con el ciclo de vida de los contenedores. Cada fase de la canalización identifica con objetivos distintos, riesgos de seguridad y procesos. Microsoft identifica las cinco fases siguientes en la cadena de suministro para contenedores.

| Fase | Detalles |

|---|---|

| Adquirir | Adquiera imágenes de contenedor de orígenes externos o proveedores de terceros. |

| Catálogo | Ofrezca imágenes de contenedor aprobadas para el consumo interno, incluidas las compilaciones y las implementaciones. |

| Build | Generar imágenes de aplicación e imágenes de aplicación compatibles y artefactos de implementación. |

| Implementar | Implemente de forma segura servicios y aplicaciones en contenedores en los entornos de hospedaje. |

| Ejecutar | Ejecute contenedores creados a partir de imágenes de contenedor compatibles, más recientes y seguras que ejecuten la lógica de negocios para una aplicación. |

La implementación de procesos de seguridad en las cinco fases de la cadena de suministro requiere una práctica coherente de observabilidad y supervisión. Las prácticas de seguridad en constante evolución actualizan las imágenes de contenedor, detectan vulnerabilidades, desencadenan cambios en el proceso interno, los requisitos empresariales y requieren más supervisión para agregar transparencia en cada fase.

Amenazas comunes de la cadena de suministro

Cuando hablamos de CSSC, estamos hablando de una transacción de software continua entre proveedores de software, orígenes externos, desarrolladores, servicios y proveedores de operaciones, distribución de canales y, lo más importante, nuestra base de clientes. Nuestro objetivo es lograr una transacción segura de software de contenedor y ofrecer una infraestructura de contenedor eficaz a nuestros clientes. Cualquier pequeño riesgo, vulnerabilidad o ataque puede causar una tragedia inherente inmediata, una pérdida grave a nuestros asociados de confianza, clientes y la reputación de Microsoft. Es fundamental abordar estos riesgos de seguridad y posibles amenazas en toda la cadena de suministro para garantizar la seguridad e integridad de las aplicaciones en contenedor.

Microsoft identifica y profundiza en los riesgos de seguridad y posibles amenazas en toda la cadena de suministro:

Orígenes que no son de confianza

El uso de imágenes de contenedor de orígenes que no son de confianza puede presentar riesgos de seguridad significativos. Estos orígenes que no son de confianza pueden tener imágenes de contenedor que contengan malware, vulnerabilidades o retroceso.

Microsoft aborda estos riesgos de seguridad con los procedimientos siguientes:

- Validar la autenticidad e integridad de las imágenes de contenedor antes de incorporarlas a su cadena de suministro para mitigar estos riesgos.

- Use imágenes de contenedor de orígenes de confianza. Utilice herramientas de comprobación y examen de imágenes para ayudar a garantizar que las imágenes proceden de repositorios de reputación y no se han alterado.

Registros en peligro

Los registros que no están protegidos correctamente pueden hospedar imágenes de contenedor en peligro o obsoletas. Es fundamental auditar y proteger periódicamente los registros para evitar la distribución de imágenes de contenedor no seguras. Esto incluye garantizar que las imágenes cumplan los requisitos de licencia y los procedimientos recomendados empresariales.

Microsoft aborda estos riesgos de seguridad con los procedimientos siguientes:

- Audite y proteja periódicamente los registros de imágenes de contenedor.

- Utilice controles de acceso, controles de autenticación e análisis de imágenes para detectar e impedir el uso de imágenes no seguras o obsoletas.

Dependencias en peligro

La inserción de código malintencionado en imágenes base o el uso de bibliotecas malintencionadas puede poner en peligro la seguridad de las aplicaciones de contenedor.

Microsoft aborda estos riesgos de seguridad con los procedimientos siguientes:

- Implemente controles estrictos en las dependencias usadas en las imágenes de contenedor.

- Actualice periódicamente las imágenes base y las bibliotecas para aplicar revisiones a vulnerabilidades conocidas.

- Utilice el análisis de imágenes de contenedor para identificar y corregir las dependencias malintencionadas o vulnerables.

Entornos de compilación en peligro

Los entornos de compilación no seguros pueden provocar la inclusión de imágenes de contenedor vulnerables, obsoletas o no compatibles.

Microsoft aborda estos riesgos de seguridad con los procedimientos siguientes:

- Proteja los entornos de compilación mediante herramientas y contenedores de confianza y actualizados periódicamente.

- Implemente un proceso para quitar imágenes de contenedor obsoletas o vulnerables para asegurarse de que se usan las versiones más recientes durante el proceso de compilación.

Implementación no comprobada

La implementación de imágenes de contenedor no confiables o malintencionadas puede exponer a las organizaciones a varias infracciones de seguridad. Los controles de acceso y un proceso de comprobación sólido deben estar en vigor para asegurarse de que solo se implementan imágenes de contenedor autorizadas y comprobadas.

Microsoft aborda estos riesgos de seguridad con los procedimientos siguientes:

- Aplicar controles de acceso estrictos y procesos de comprobación de imágenes durante la implementación.

- Use el control de acceso basado en rol (RBAC) para limitar quién puede implementar imágenes de contenedor.

- Asegúrese de que solo se implementan imágenes de confianza y probadas exhaustivamente en producción.

Falta de observabilidad

La supervisión y la observabilidad son cruciales para detectar problemas de seguridad. Las empresas deben invertir en herramientas y procesos que proporcionan visibilidad de toda la cadena de suministro, lo que permite el seguimiento en tiempo real de imágenes de contenedor y la detección de ataques de seguridad.

Microsoft aborda estos riesgos de seguridad con los procedimientos siguientes:

- Implemente soluciones de supervisión y observabilidad en el entorno contenedorizado.

- Use herramientas de registro, seguimiento y supervisión para realizar un seguimiento de los cambios de imagen de contenedor, los eventos de seguridad y las anomalías en la cadena de suministro.

- Configure alertas y notificaciones para actividades sospechosas.

Además de estas medidas, es esencial establecer prácticas y directivas de seguridad claras, educar a su equipo sobre los procedimientos recomendados de seguridad y realizar evaluaciones y auditorías de seguridad periódicas de la cadena de suministro de contenedores. Manténgase actualizado continuamente con amenazas de seguridad y vulnerabilidades relevantes para los contenedores y adapte sus medidas de seguridad en consecuencia. La seguridad de los contenedores es un proceso continuo que requiere vigilancia y administración proactiva de riesgos.

Pasos siguientes

Para obtener más información sobre cada fase de CSSC Framework, consulte: