Configuración de una red para Azure Monitor for SAP solutions

En esta guía paso a paso, aprenderá a configurar una red virtual de Azure para que pueda implementar Azure Monitor para soluciones de SAP. Aprenderá a:

- Creación de una nueva subred para su uso con Azure Functions.

- Configure el acceso saliente a Internet al entorno de SAP que quiere supervisar.

Creación de una nueva subred

Azure Functions es el motor de recopilación de datos para Azure Monitor para soluciones de SAP. Debe crear una nueva subred para hospedar Azure Functions.

Cree una nueva subred con un bloque IPv4/25 o superior porque necesita al menos 100 direcciones IP para supervisar recursos. Después de crear correctamente una subred, compruebe los siguientes pasos para garantizar la conectividad entre la subred de soluciones de Azure Monitor para SAP y la subred del entorno de SAP:

- Si ambas subredes están en diferentes redes virtuales, realice un emparejamiento de red virtual entre las redes virtuales.

- Si las subredes están asociadas a rutas definidas por el usuario, asegúrese de que las rutas están configuradas para permitir el tráfico entre las subredes.

- Si las subredes de entorno de SAP tienen reglas de grupo de seguridad de red (NSG), asegúrese de que las reglas están configuradas para permitir el tráfico entrante desde la subred de soluciones de Azure Monitor para SAP.

- Si tiene un firewall en el entorno de SAP, asegúrese de que el firewall está configurado para permitir el tráfico entrante desde la subred de soluciones de Azure Monitor para SAP.

Para más información, consulte Integración de su aplicación con una instancia de Azure Virtual Network.

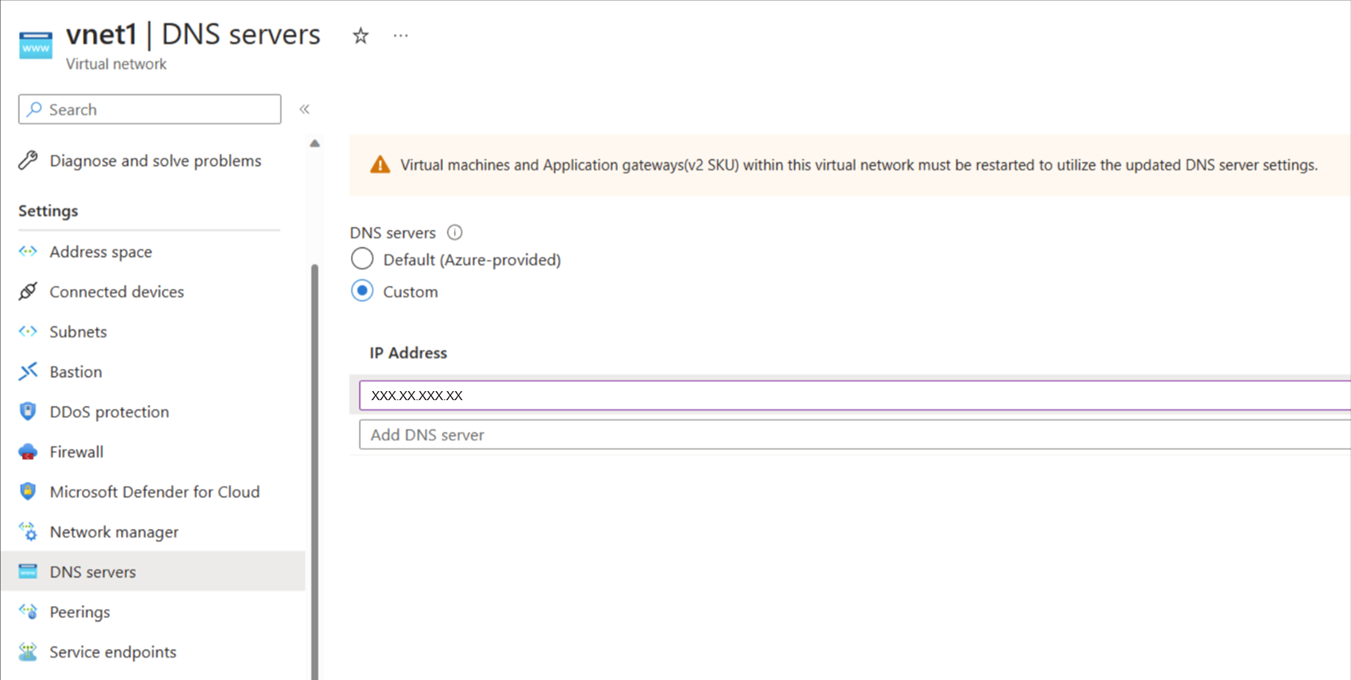

Uso de DNS personalizado para la red virtual

Esta sección solo se aplica si usa DNS personalizado para la red virtual. Agregue la dirección IP 168.63.129.16, que apunta al servidor de Azure DNS. Esta disposición resuelve la cuenta de almacenamiento y otras direcciones URL de recursos necesarias para el correcto funcionamiento de las soluciones de Azure Monitor para SAP.

Configuración del acceso saliente a Internet

En muchos casos de uso, puede optar por restringir o bloquear el acceso saliente a Internet al entorno de red de SAP. Sin embargo, Azure Monitor para soluciones de SAP requiere conectividad de red entre la subred que configuró y los sistemas que desea supervisar. Antes de implementar un recurso de Azure Monitor para soluciones de SAP, debe configurar el acceso saliente a Internet o se produce un error en la implementación.

Hay varios métodos para abordar el acceso saliente a Internet restringido o bloqueado. Elija el método más adecuado para su caso de uso:

- Uso de la característica Enrutar todo en Azure Functions

- Uso de etiquetas de servicio con un grupo de seguridad de red en la red virtual

Uso de Enrutar todo

Enrutar todo es una característica estándar de la integración de red virtual en Azure Functions, que se implementa como parte de Azure Monitor para soluciones de SAP. La habilitación o deshabilitación de esta configuración solo afecta al tráfico de Azure Functions. Esta configuración no afecta a ningún otro tráfico entrante o saliente dentro de la red virtual.

Puede configurar la opción Enrutar todo al crear un recurso de Azure Monitor para soluciones de SAP a través de Azure Portal. Si el entorno de SAP no permite el acceso saliente a Internet, deshabilite Enrutar todo. Si el entorno de SAP permite el acceso saliente a Internet, mantenga la configuración predeterminada para habilitar Enrutar todo.

Solo puede usar esta opción antes de implementar un recurso de Azure Monitor para soluciones de SAP. No es posible cambiar la opción Enrutar todo después de crear el recurso de Azure Monitor para soluciones de SAP.

Permitir el tráfico entrante

Si tiene reglas de ruta definidas por el usuario o el NSG que bloquean el tráfico entrante al entorno de SAP, debe modificar las reglas para permitir el tráfico entrante. Además, en función de los tipos de proveedores que intenta agregar, debe desbloquear algunos puertos, como se muestra en la siguiente tabla.

| Tipo de proveedor | Número de puerto |

|---|---|

| Sistema operativo Prometheus | 9100 |

| Clúster de alta disponibilidad de Prometheus en RHEL | 44322 |

| Clúster de alta disponibilidad de Prometheus en SUSE | 9100 |

| SQL Server | 1433 (puede ser diferente si no usa el puerto predeterminado) |

| Servidor DB2 | 25000 (puede ser diferente si no usa el puerto predeterminado) |

| SAP HANA DB | 3<número de instancia>13, 3<número de instancia>15 |

| SAP NetWeaver | 5<número de instancia>13, 5<número de instancia>15 |

Uso de etiquetas de servicio

Si usa NSG, puede crear etiquetas de servicio de red virtual relacionadas con Azure Monitor para soluciones de SAP para permitir el flujo de tráfico adecuado para la implementación. Una etiqueta de servicio representa un grupo de prefijos de dirección IP de un servicio de Azure determinado.

Puede usar esta opción después de implementar un recurso de Azure Monitor para soluciones de SAP.

Localice la subred asociada al grupo de recursos administrados de Azure Monitor para soluciones de SAP:

- Inicie sesión en Azure Portal.

- Localice o seleccione el servicio de Azure Monitor para soluciones de SAP.

- En la página Información general de Azure Monitor para soluciones de SAP, seleccione el recurso de Azure Monitor para soluciones de SAP.

- En la página del grupo de recursos administrados, seleccione la aplicación Azure Functions.

- En la página de la aplicación, seleccione la pestaña Redes. A continuación, seleccione Integración con red virtual.

- Revise y anote los detalles de la subred. Necesita la dirección IP de la subred para crear reglas en el paso siguiente.

Seleccione el nombre de la subred para buscar el NSG asociado. Anote la información del NSG.

Establezca nuevas reglas de NSG para el tráfico de red saliente:

- Vaya al recurso de NSG en Azure Portal.

- En el menú del NSG, en Configuración, seleccione Reglas de seguridad de salida.

- Seleccione el botón Agregar para agregar las siguientes reglas nuevas:

Priority Nombre Puerto Protocolo Origen Destino Acción 450 allow_monitor 443 TCP Subred de Azure Functions Azure Monitor Allow 501 allow_keyVault 443 TCP Subred de Azure Functions Azure Key Vault Allow 550 allow_storage 443 TCP Subred de Azure Functions Storage Allow 600 allow_azure_controlplane 443 Any Subred de Azure Functions Azure Resource Manager Allow 650 allow_ams_to_source_system Any Any Subred de Azure Functions Red virtual o direcciones IP separadas por comas del sistema de origen Allow 660 deny_internet Any Any Any Internet Denegar

La dirección IP de subred de la solución Azure Monitor para SAP hace referencia a la dirección IP de la subred asociada al recurso de soluciones de Azure Monitor para SAP. Para localizar la subred, vaya al recurso de Azure Monitor para soluciones de SAP en Azure Portal. En la página Información general, revise el valor vNet o subred.

Para las reglas que cree, allow_vnet debe tener una prioridad menor que deny_internet. Todas las demás reglas también deben tener una prioridad más baja que allow_vnet. El orden restante de estas otras reglas es intercambiable.