[VERSIÓN PRELIMINAR PÚBLICA] Inicio rápido: Auditoría de la línea de base de seguridad de Azure para Linux con una máquina de prueba

En esta guía, usará Azure Policy para auditar una máquina de prueba en la línea de base de seguridad de Azure para Linux.

En concreto, hará lo siguiente:

- Creación de un grupo de recursos de vacío

- Importar una directiva de definición y asignarla al grupo de recursos vacío

- Creación de un de máquina virtual de

en el grupo de recursos y observación de los resultados de la auditoría

Si no tiene una cuenta de Azure, puede crear una evaluación gratuita.

Consideraciones sobre la versión preliminar

Esta implementación de línea de base de seguridad es una versión preliminar de temprana.

Para ver los canales de comentarios, consulte la sección Recursos relacionados al final de este artículo.

Problemas conocidos o limitaciones de la versión preliminar:

- Se recomienda probar la directiva en un entorno de prueba.

- La definición de directiva se importa manualmente a Azure, no integrada (una vez que el lanzamiento se inicia, se convierte en una directiva integrada en Azure Policy; se actualizará el lanzamiento regional en esta página).

- Además de los requisitos de conectividad típicos para los servicios de Azure, las máquinas administradas requieren acceso a:

https://github.com/Azure/azure-osconfig/releases/download/ignite_2024/AzureLinuxBaseline.zip - La línea de base actual se basa en el

cis Distro Independent Benchmark ( versión 2.0.0) y tiene alrededor de 63% cobertura de esa línea de base - La personalización de la configuración de línea base está limitada al efecto de la directiva: AuditIfNotExist frente a DeployIfNotExist (la corrección automática está en versión preliminar pública limitada)

Prerrequisitos

Antes de intentar los pasos de este artículo, asegúrese de que ya tiene:

- Una cuenta de Azure donde tiene acceso para crear un grupo de recursos, asignaciones de directivas y una máquina virtual.

- Su entorno preferido para interactuar con Azure, como:

- [Recomendado] Uso de Azure Cloud Shell (en https://shell.azure.com o su equivalente local)

- OR Use su propio entorno de máquina y shell con la CLI de Azure instalada e iniciada.

- OR Use Azure Portal (en https://portal.azure.com o el equivalente local).

Compruebe que ha iniciado sesión en el entorno de prueba.

- azure Portal

- de la CLI de Azure

Use la información de la cuenta en el portal para ver el contexto actual.

captura de pantalla de

Creación de un grupo de recursos

Propina

El uso de "Este de EE. UU. " (eastus) como una ubicación de ejemplo en este artículo es arbitrario. Puede elegir cualquier ubicación de Azure disponible.

- azure Portal

- de la CLI de Azure

- En Azure Portal, vaya a Grupos de recursos

- Seleccione + Crear

- Elija un nombre y una región, como "my-demo-rg" y "Este de EE. UU. "

- Continúe con Revisar y crear

Importación de la definición de directiva

La definición de directiva de versión preliminar no está integrada en Azure en este momento. Los pasos siguientes muestran cómo importarlo como una definición de directiva personalizada.

- azure Portal

- de la CLI de Azure

- Descargue la definición de directiva JSON en el equipo y ábralo en el editor de texto que prefiera. En un paso posterior, copiará y pegará el contenido de este archivo.

- En la barra de búsqueda de Azure Portal, escriba Directiva y seleccione Directiva en los resultados de servicios.

- En la información general de Azure Policy, vaya a Creación de definiciones de>.

- Seleccione + Definición de directivay rellene el formulario resultante de la siguiente manera:

- ubicación de definición: <elegir la suscripción de Azure de prueba>

- Nombre: [versión preliminar]: línea base de seguridad de Azure para Linux (por OSConfig)

- categoría: usar la configuración de invitado de > existente

- regla de directiva: Eliminar el contenido rellenado previamente y, a continuación, pegar en el json del archivo en el paso 1

Asignación de la directiva al grupo de recursos de prueba vacío

- azure Portal

- de la CLI de Azure

- En la página Definición de directiva, seleccione Asignar directiva, que le llevará al flujo de trabajo para asignar la directiva.

-

pestaña Aspectos básicos:

ámbito : seleccione el grupo de recursos de prueba de(por ejemplo, my-demo-rg) - Tenga cuidado no para seleccionar toda la suscripción o el grupo de recursos incorrecto

- definición de directiva: [versión preliminar]: línea base de seguridad de Azure para Linux (por OSConfig)

- nombre de asignación: auditoría [versión preliminar]: línea base de seguridad de Azure para Linux (por OSConfig)

- pestaña Parámetros de

- Opcional: continúe con la pestaña Parámetros de para inspeccionar qué parámetros están disponibles. Si está probando con una máquina habilitada para Arc en lugar de una máquina virtual de Azure, asegúrese de cambiar "incluir máquinas arc" a true.

- Opcional: elija el efecto de la directiva:

- "AuditIfNotExist" significa que la directiva solo se auditoría

- !! Advertencia: la corrección automática establecerá las definiciones de directiva en el estado deseado y podría provocar interrupciones: se trata de una versión preliminar pública limitada!!

- "DeployIfNotExist" significa que se ejecutará en modo de corrección automática: no lo usarán en de producción

- pestaña corrección de

- Elija la opción para crear identidad administraday elija "administrado por el sistema".

-

pestaña Revisar y crear

- Seleccione Crear

- De nuevo en la página de definición de directiva, vaya a la asignación de directiva que acaba de crear, en la pestaña Asignaciones

Creación de una máquina virtual de prueba (máquina virtual) y preparación para la configuración de la máquina

- azure Portal

- de la CLI de Azure

- Cree una máquina virtual Linux con las siguientes opciones:

- nombre de máquina virtual: my-demo-vm-01

- grupo de recursos: el grupo de recursos vacío creado anteriormente, por ejemplo, my-demo-rg

- Image: Ubuntu Server 22.04 o RedHat Enterprise Linux (RHEL) 9

- arquitectura de máquina virtual: x64

- tamaño de máquina virtual: su elección, pero tenga en cuenta que los tamaños de máquina virtual de la serie B más pequeños, como Standard_B2s, pueden ser una opción rentable para las pruebas.

- Después de la creación de la máquina virtual, actualice la máquina virtual para que funcione con la configuración de la máquina:

- Agregar una identidad asignada por el sistema, si aún no está presente

- Agregue la extensión Machine Configuration (etiquetada en el portal como Azure Automanage Machine Configuration)

Propina

En esta guía se realizaron manualmente los pasos de la extensión de identidad administrada y configuración de máquina para reducir la espera y reducir los cambios de contexto. A escala, se pueden satisfacer mediante la Deploy prerequisites to enable Guest Configuration policies on virtual machines iniciativa de directiva integrada.

IMPORTANTE: Tómese un descanso antes de continuar

Ahora se realizarán varios pasos automáticamente. Cada uno de estos pasos puede tardar unos minutos. Por lo tanto, espere a al menos 15 minutos antes de continuar.

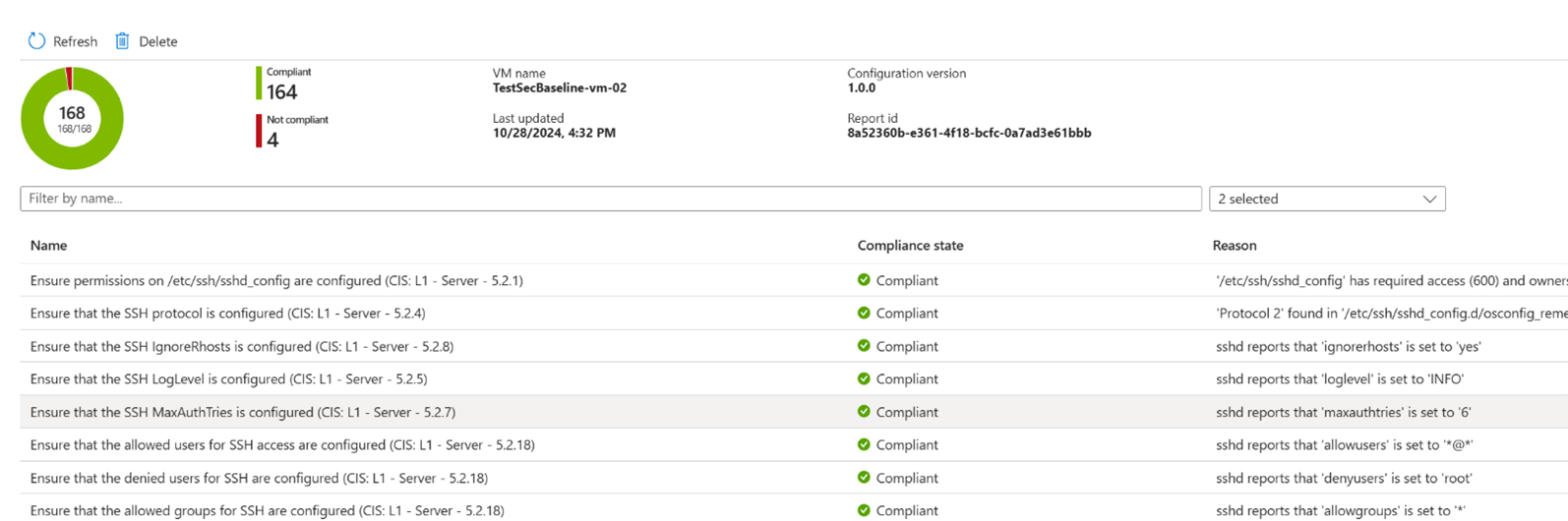

Observar los resultados

En los ejemplos siguientes se muestra cómo obtener:

- Recuento de máquinas por estado de cumplimiento (útil a escalas de producción, donde puede tener miles de máquinas)

- Lista de máquinas con estado de cumplimiento para cada uno

- Lista detallada de reglas de línea base con estado de cumplimiento y evidencia (también conocido como Razones) para cada uno

Propina

Espere ver los resultados rojo no compatibles en lo siguiente. El caso de uso de solo auditoría consiste en detectar la diferencia entre los sistemas existentes y la línea de base de seguridad de Azure.

- azure Portal

- de la CLI de Azure

- Vaya a la página de información general de Azure Policy.

- Haga clic en "Cumplimiento" en el panel de navegación izquierdo.

- Haga clic en su "Mi asignación de demostración de..." asignación de directivas

- Tenga en cuenta que esta página proporciona las dos opciones:

- Recuento de máquinas por estado de cumplimiento

- Lista de máquinas con estado de cumplimiento para cada uno

- Cuando esté listo para ver una lista detallada de reglas de línea base con estado de cumplimiento y evidencia, haga lo siguiente:

- En la lista de máquinas (que se muestra en cumplimiento de recursos) seleccione el nombre de la máquina de prueba.

- Haga clic en Ver de recursos para ir a la página de información general de la máquina.

- En el panel de navegación izquierdo, busque y seleccione Administración de configuración

- En la lista de configuraciones, seleccione la configuración cuyo nombre comienza por LinuxSecurityBaseline...

- En la vista de detalles de configuración, use la lista desplegable filtro para Seleccionar todas las si desea ver las reglas de cumplimiento y no compatibles.

Opcional: Agregar más máquinas de prueba para experimentar el escalado

En este artículo, la directiva se asignó a un grupo de recursos que inicialmente estaba vacío y, a continuación, obtuvo una máquina virtual. Aunque muestra el sistema que funciona de un extremo a otro, no proporciona una sensación de operaciones a escala. Por ejemplo, en la vista cumplimiento de la asignación de directivas, un gráfico circular de una máquina puede sentirse artificial.

Considere la posibilidad de agregar más máquinas de prueba al grupo de recursos, ya sea manualmente o a través de la automatización. Estas máquinas podrían ser máquinas virtuales de Azure o máquinas habilitadas para Arc. Como ve que esas máquinas entran en cumplimiento (o incluso fallan), puede tener una idea más profunda de la puesta en marcha de la línea de base de seguridad de Azure a escala.

Limpieza de recursos

Para evitar cargos en curso, considere la posibilidad de eliminar el grupo de recursos usado en este artículo. Por ejemplo, el comando de la CLI de Azure sería az group delete --name "my-demo-rg".

Contenido relacionado

- Para proporcionar comentarios, analice las solicitudes de características etcetera. Póngase en contacto con: linux_sec_config_mgmt@service.microsoft.com

- Obtenga información sobre el blog de lanzamiento de anunciado en Ignite 2024.

- suscribirse a la versión preliminar limitada de la de corrección automática para trabajar junto con nosotros y ayudar a dar forma al futuro de esta funcionalidad