Contenedores confidenciales con Red Hat OpenShift en Azure (versión preliminar)

Los contenedores confidenciales ofrecen una solución sólida para proteger los datos confidenciales en entornos de nube. Mediante el uso de entornos de ejecución de confianza (TEE) basados en hardware, los contenedores confidenciales proporcionan un enclave seguro dentro del sistema host, aislando las aplicaciones y sus datos frente a posibles amenazas. Este aislamiento garantiza que incluso si el sistema host está en peligro, los datos confidenciales permanecen protegidos.

En este artículo se describen las ventajas de usar contenedores confidenciales para proteger los datos confidenciales y se explica cómo funcionan los contenedores confidenciales en Red Hat OpenShift en Azure.

Ventajas del uso de contenedores confidenciales

Los contenedores confidenciales ofrecen varias ventajas clave:

Seguridad de datos mejorada: Al aislar aplicaciones y sus datos dentro de un enclave seguro, los contenedores confidenciales protegen la información confidencial contra el acceso no autorizado, incluso si el sistema host está en peligro.

Cumplimiento normativo: Los sectores como la atención sanitaria, las finanzas y el gobierno están sujetos a estrictas regulaciones de privacidad de datos. Los contenedores confidenciales pueden ayudar a las organizaciones a cumplir estos requisitos de cumplimiento proporcionando un mecanismo sólido para proteger los datos confidenciales.

Confianza mejorada y confidencial: Los contenedores confidenciales pueden fomentar la confianza entre los proveedores de servicios en la nube y sus clientes al demostrar el compromiso con la seguridad y la privacidad de los datos.

Menor riesgo de vulneraciones de datos: El uso de contenedores confidenciales puede reducir significativamente el riesgo de vulneraciones de datos, lo que puede tener consecuencias devastadores para las organizaciones.

Mayor eficiencia: Los contenedores confidenciales pueden simplificar el desarrollo y la implementación de aplicaciones proporcionando un entorno seguro y eficaz para ejecutar cargas de trabajo confidenciales.

Casos de uso típicos

En la tabla siguiente se describen los casos de uso más comunes para implementar contenedores confidenciales.

| Caso de uso | Sector | Ejemplo |

|---|---|---|

| Cumplimiento normativo del regulador Cumplimiento estricto de la protección de datos y las regulaciones de privacidad. |

Gobierno, Finanzas, Atención Sanitaria | Un proveedor de atención sanitaria que usa contenedores confidenciales para procesar y almacenar datos de pacientes conforme a las normativas HIPAA. |

| Entornos multiinquilino Hospedar aplicaciones y datos de varios clientes con aislamiento seguro. |

Proveedores de SaaS, proveedores de servicios en la nube | Un proveedor de servicios en la nube que ofrece entornos aislados para distintos clientes dentro de la misma infraestructura. |

| Entrenamiento de modelos de inteligencia artificial y aprendizaje automático seguro Entrenamiento de modelos de inteligencia artificial en datos confidenciales sin exponer los datos. |

AI/ML, cualquier sector que use datos confidenciales para la inteligencia artificial | Una institución financiera entrena modelos de detección de fraudes en datos de transacciones de clientes. |

Cómo funcionan los contenedores confidenciales

Confidential Containers es una característica de los contenedores de espacio aislado de Red Hat OpenShift, que proporcionan un entorno aislado para ejecutar aplicaciones en contenedores. El núcleo de los contenedores confidenciales es la máquina virtual confidencial (CVM). Esta máquina virtual especializada, que funciona dentro de un entorno de ejecución de confianza (TEE), establece un enclave seguro para las aplicaciones y sus datos asociados. LOS TEE, entornos aislados basados en hardware fortificados con características de seguridad mejoradas, asegúrese de que, incluso si el sistema host está en peligro, los datos que residen dentro del CVM permanecen protegidos.

Red Hat OpenShift en Azure actúa como orquestador, supervisando el espacio aislado de las cargas de trabajo (pods) mediante el uso de máquinas virtuales. Al emplear CVM, Red Hat OpenShift en Azure permite funcionalidades de contenedor confidencial para las cargas de trabajo. Una vez creada una carga de trabajo de contenedores confidenciales, Red Hat OpenShift en Azure la implementa dentro de un CVM que se ejecuta dentro del TEE, lo que proporciona un entorno seguro y aislado para los datos confidenciales.

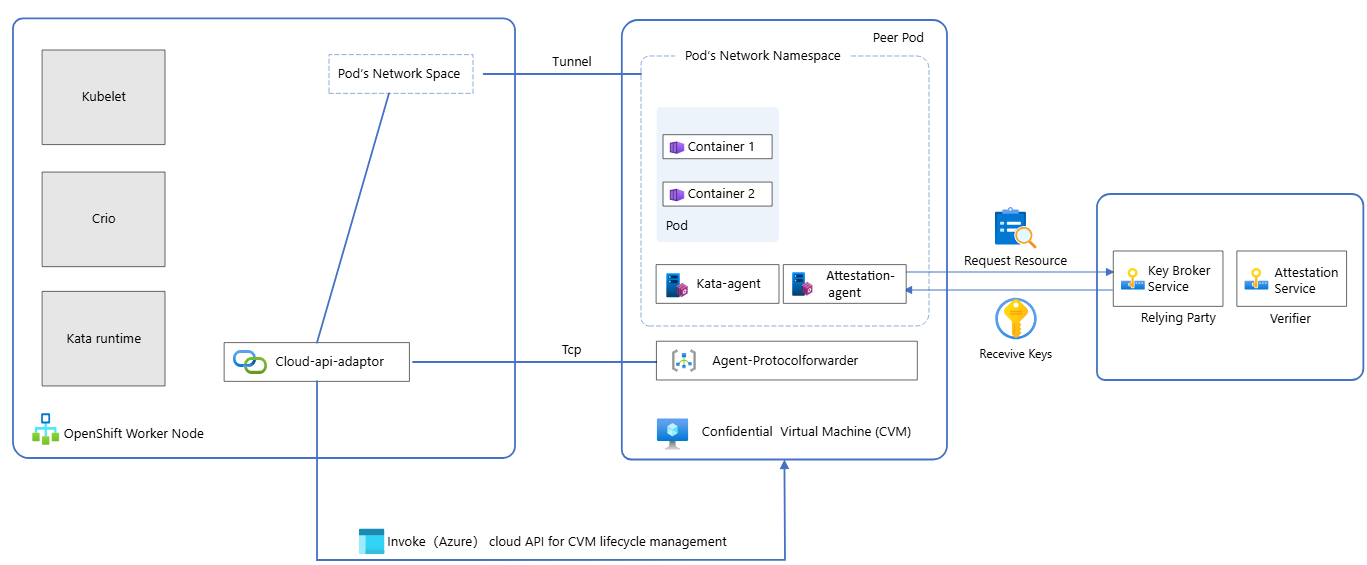

En el diagrama se muestran los tres pasos principales para usar contenedores confidenciales en un clúster de ARO:

- El operador de contenedores de espacio aislado de OpenShift se implementa en el clúster de ARO.

- El contenedor Kata Runtime en un nodo de trabajo de ARO usa cloud-api-adapter para crear un pod del mismo nivel en una máquina virtual confidencial.

- El agente de atestación remota en el pod del mismo nivel inicia la atestación de la imagen de contenedor antes de que el kata-agent lo implemente, lo que garantiza la integridad de la imagen.

Atestación

La atestación constituye un componente fundamental de los contenedores confidenciales, especialmente en el contexto de la seguridad de confianza cero. Antes de implementar una carga de trabajo como una carga de trabajo de contenedores confidenciales, es imperativo comprobar la confiabilidad del TEE donde se ejecuta la carga de trabajo. La atestación garantiza que el TEE sea realmente seguro y posee la capacidad de proteger sus datos confidenciales.

El proyecto de administrador de confianza

El proyecto de administrador proporciona las funcionalidades de atestación esenciales para los contenedores confidenciales. Ejecuta operaciones de atestación y entrega secretos al TEE después de la comprobación correcta. Los componentes clave del administrador abarcan:

Agentes de confianza: Estos componentes funcionan dentro del CVM, incluido el Agente de atestación (AA) responsable de transmitir evidencias para fundamentar la confiabilidad del entorno.

Servicio Key Broker (KBS): Este servicio funciona como punto de entrada para la atestación remota y reenvía la evidencia al servicio de atestación (AS) para la comprobación.

Servicio de atestación (AS): Este servicio valida la evidencia de TEE.

Operador de atestación de proceso confidencial

El operador de atestación de proceso confidencial, un componente integral de la solución de contenedores confidenciales de Red Hat OpenShift en Azure, facilita la implementación y administración de servicios de confianza dentro de un clúster de Red Hat OpenShift de Azure. Simplifica la configuración de los servicios de confianza y la administración de secretos para cargas de trabajo de contenedores confidenciales.

Una perspectiva unificada

Una implementación típica de contenedores confidenciales implica que Red Hat OpenShift en Azure trabaje con el operador de atestación de proceso confidencial implementado en un entorno de confianza independiente. La carga de trabajo se ejecuta dentro de un CVM que funciona dentro de un TEE, beneficiándose de las garantías de integridad y memoria cifradas proporcionadas por el TEE. Los agentes de confianza que residen dentro del CVM realizan la atestación y adquieren secretos necesarios, protegiendo la seguridad y confidencialidad de sus datos.

Pasos siguientes

Ahora que conoce las ventajas y varios casos de uso para contenedores confidenciales, consulte Implementación de contenedores confidenciales en un clúster de Red Hat OpenShift en Azure (ARO).