Escenarios de uso del análisis de tráfico

En este artículo, aprenderá a obtener conclusiones sobre el tráfico después de configurar el análisis de tráfico en diferentes escenarios.

Búsqueda de zonas activas de tráfico

¿Qué buscar?

- ¿Qué hosts, subredes, redes virtuales y conjuntos de escalado de máquinas virtuales envían o reciben la mayor parte del tráfico, recorren el máximo de tráfico malintencionado y bloquean flujos significativos?

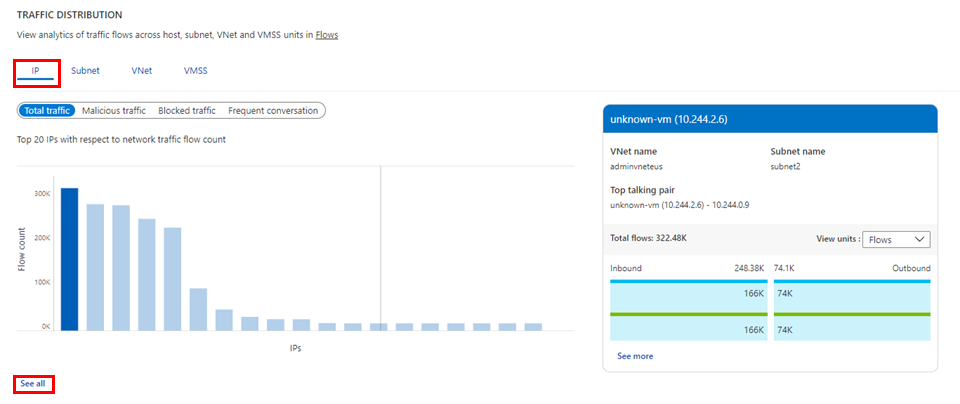

- Compruebe el gráfico comparativo de hosts, subredes, redes virtuales y conjuntos de escalado de máquinas virtuales. Conocer qué hosts, subredes, redes virtuales y conjuntos de escalado de máquinas virtuales envían o reciben más tráfico puede ayudar a identificar los hosts que procesan la mayor parte del tráfico y si la distribución del tráfico se realiza correctamente.

- Puede evaluar si el volumen de tráfico es adecuado para un host. ¿Tiene el volumen de tráfico un comportamiento normal o requiere una investigación más exhaustiva?

- ¿Cuánto tráfico entrante y saliente hay?

- ¿Se espera que el host reciba más tráfico de entrada que de salida, o viceversa?

- Estadísticas del tráfico bloqueado.

- ¿Por qué un host bloquea un volumen significativo de tráfico benigno? Este comportamiento requiere más investigación y probablemente se deba optimizar la configuración.

- Estadísticas de tráfico malintencionado permitido o bloqueado

¿Por qué un host recibe tráfico malintencionado y por qué se permiten flujos provenientes de orígenes malintencionados? Este comportamiento requiere más investigación y probablemente se deba optimizar la configuración.

Seleccione Ver todo en IP como se muestra en la siguiente imagen para ver las tendencias temporales de los cinco hosts con mayor comunicación y los detalles relacionados con los flujos (flujos de entrada o salida permitidos o denegados) de un host:

¿Qué buscar?

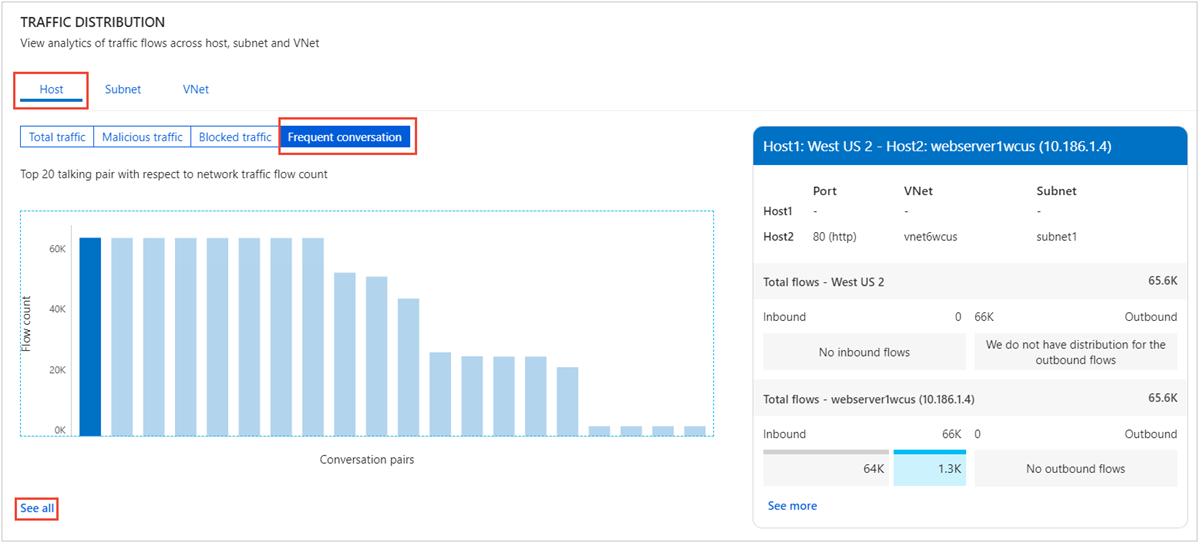

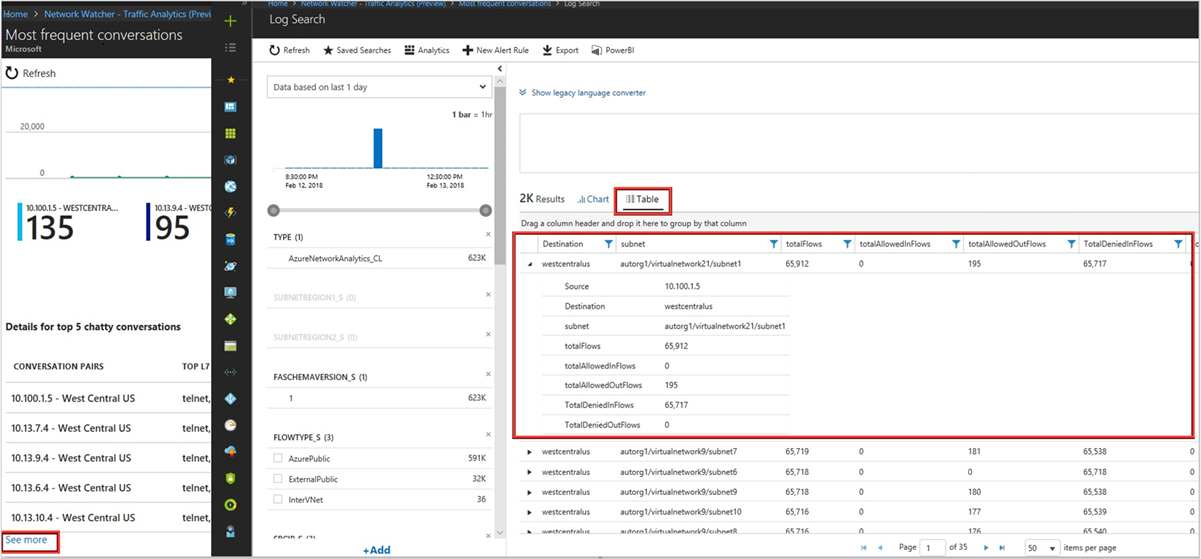

¿Cuáles son los pares de hosts con más interlocuciones?

- Comportamiento esperado del tipo comunicación entre front-end y back-end, o comportamiento irregular como tráfico de back-end a Internet.

Estadísticas del tráfico permitido o bloqueado

- ¿Por qué un host permite o bloquea un volumen de tráfico significativo?

El protocolo de aplicación usado con mayor frecuencia entre los pares de hosts con más interlocuciones:

En la imagen siguiente se muestran las tendencias temporales de las cinco principales conversaciones y los detalles relacionados con los flujos como, por ejemplo, los flujos de entrada y salida permitidos y rechazados de un par de conversación:

¿Qué buscar?

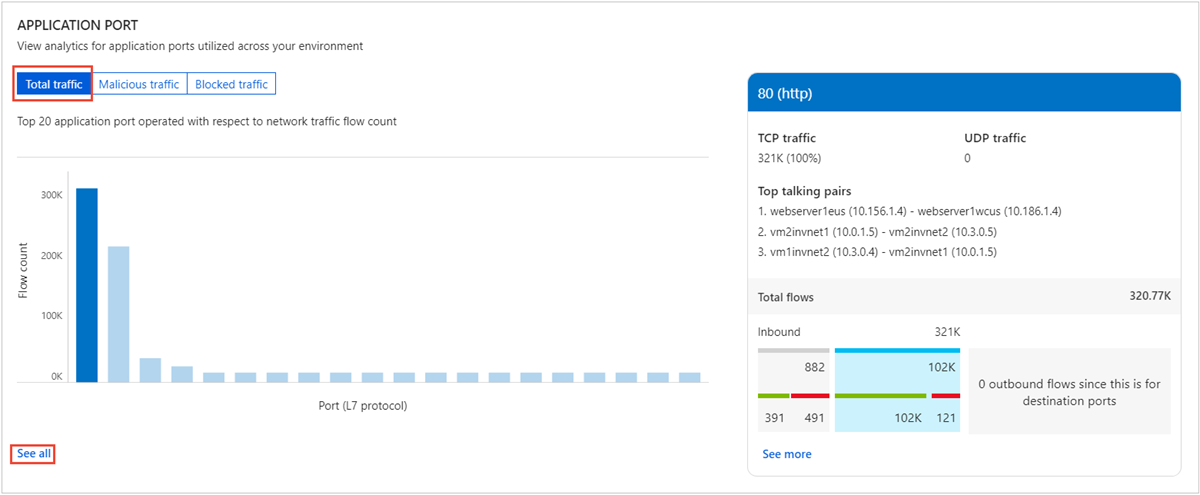

¿Qué protocolo de aplicación se usa con más frecuencia en su entorno, y qué pares de hosts interlocutores lo usan más frecuentemente?

¿Se permiten estas aplicaciones en esta red?

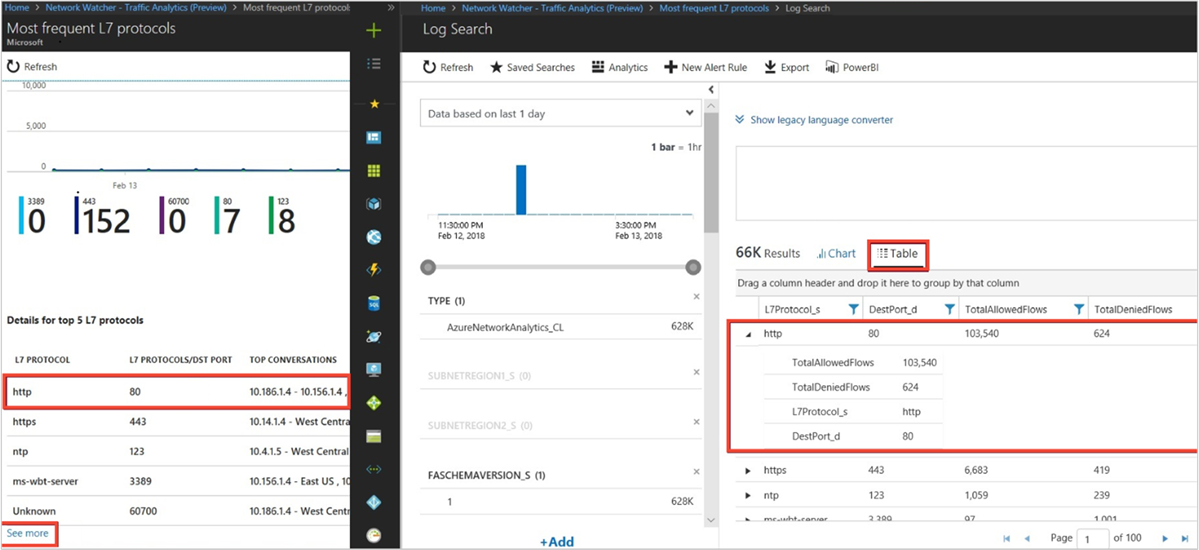

¿Están las aplicaciones configuradas correctamente? ¿Usan el protocolo adecuado para la comunicación? Los puertos más habituales en un comportamiento esperado son el 80 y el 443. Para la comunicación estándar, si aparecen puertos no usuales, puede que sea necesario un cambio de configuración. Seleccione Ver todo en Puerto de la aplicación, como se muestra en la imagen siguiente:

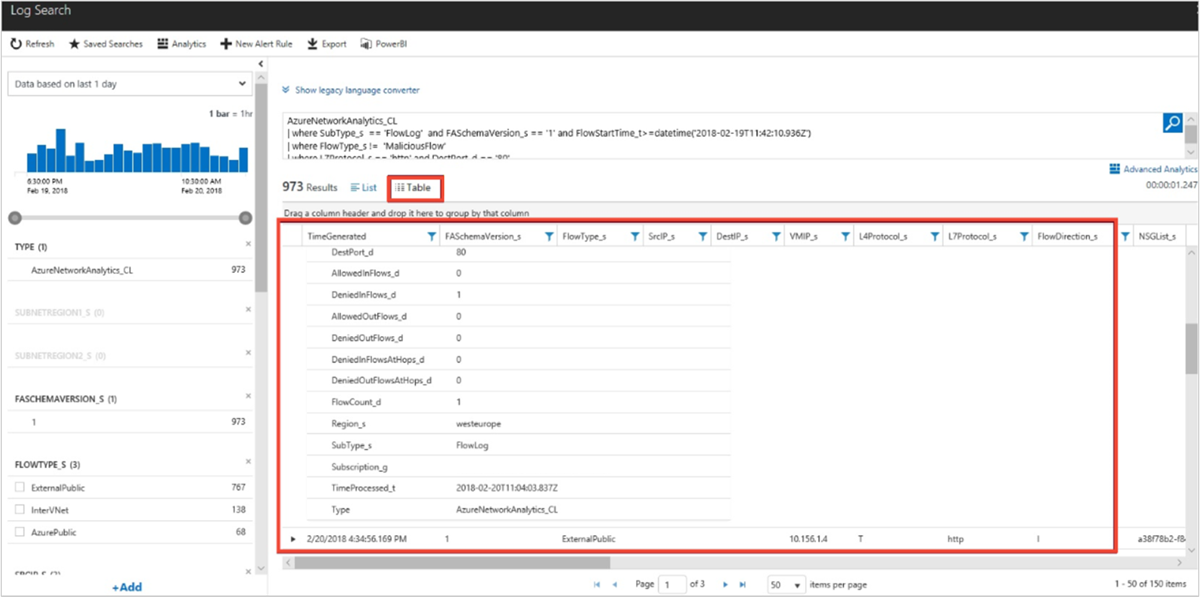

En las imágenes siguientes se muestran las tendencias temporales de los cinco principales protocolos de nivel 7 y los detalles relacionados con los flujos (por ejemplo, flujos permitidos y rechazados) de un protocolo de nivel 7:

¿Qué buscar?

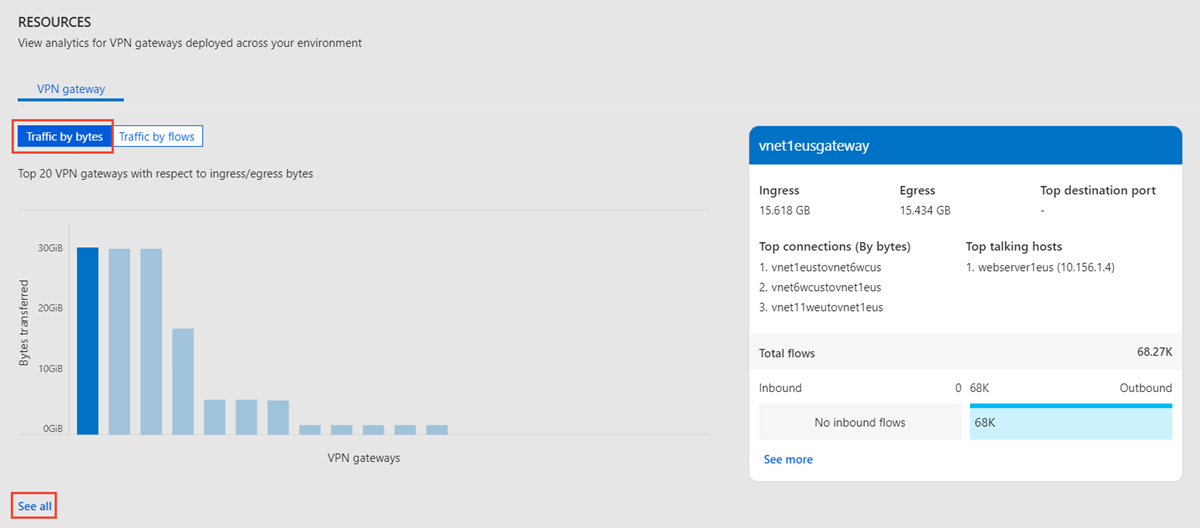

Tendencias de uso de la capacidad de una puerta de enlace VPN en su entorno.

- Cada SKU de VPN permite una determinada cantidad de ancho de banda. ¿Se usan poco las puertas de enlace de VPN?

- ¿Están las puertas de enlace alcanzando el límite? ¿Se debe actualizar a la siguiente SKU superior?

¿Cuáles son los hosts con más interlocuciones, a través de qué puerta de enlace de VPN y a través de qué puerto?

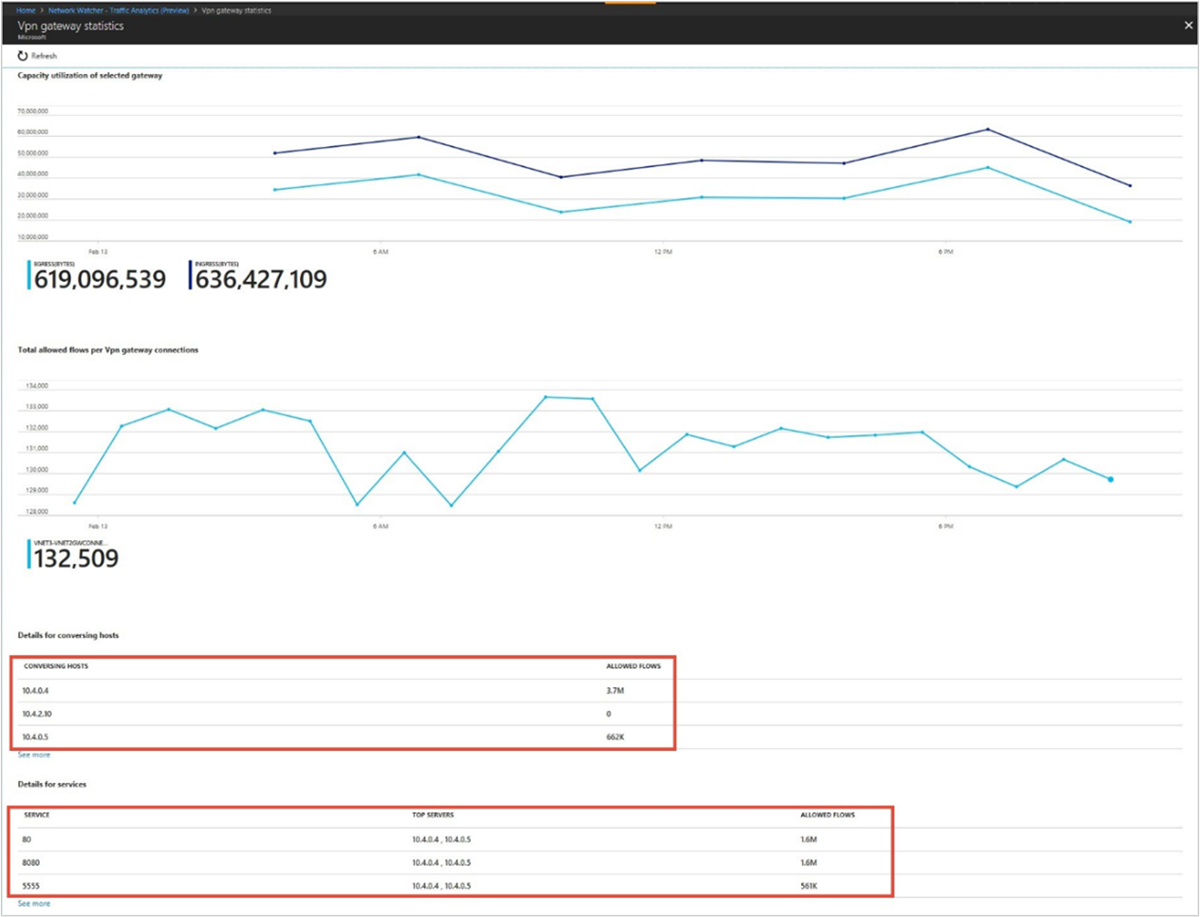

En la imagen siguiente se muestran las tendencias temporales del uso de la capacidad de una instancia de Azure VPN Gateway y los detalles relacionados con los flujos (como, por ejemplo, los flujos y puertos permitidos):

Visualización de la distribución del tráfico por geografía

¿Qué buscar?

La distribución del tráfico por centro de datos como, por ejemplo, los principales orígenes del tráfico a un centro de datos, las principales redes no autorizadas que conversan con el centro de datos y los principales protocolos de aplicaciones de conversación.

Si observa más carga en un centro de datos, puede planear una distribución del tráfico más eficaz.

Si hay redes no autorizadas conversando en el centro de datos, puede establecer reglas del grupo de seguridad de red para bloquearlas.

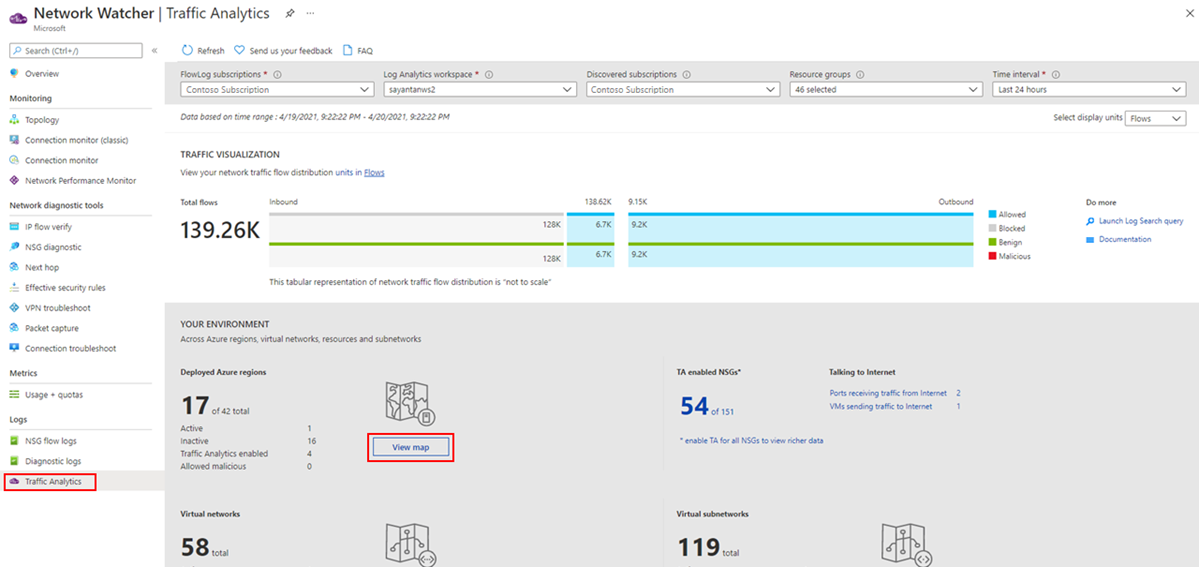

Seleccione Ver mapa en Su entorno, como se muestra en la imagen siguiente:

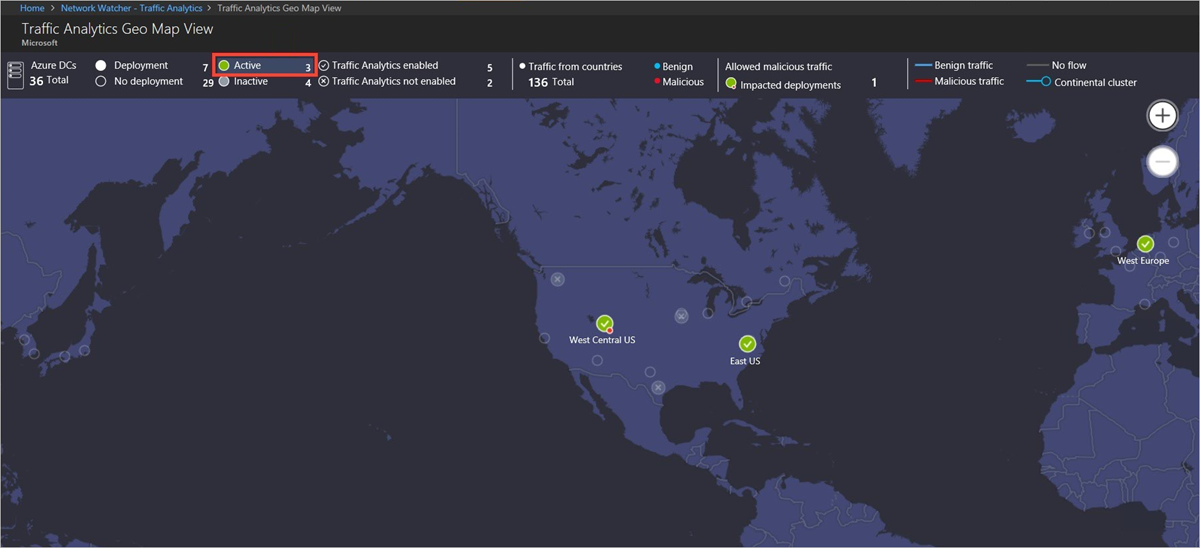

El mapa geográfico muestra la cinta de opciones superior para la selección de parámetros, como los centros de datos (implementados, sin implementación, activos, inactivos, análisis de tráfico habilitado, análisis de tráfico no habilitado) y los países o regiones que contribuyen con tráfico inofensivo o malintencionado a la implementación activa:

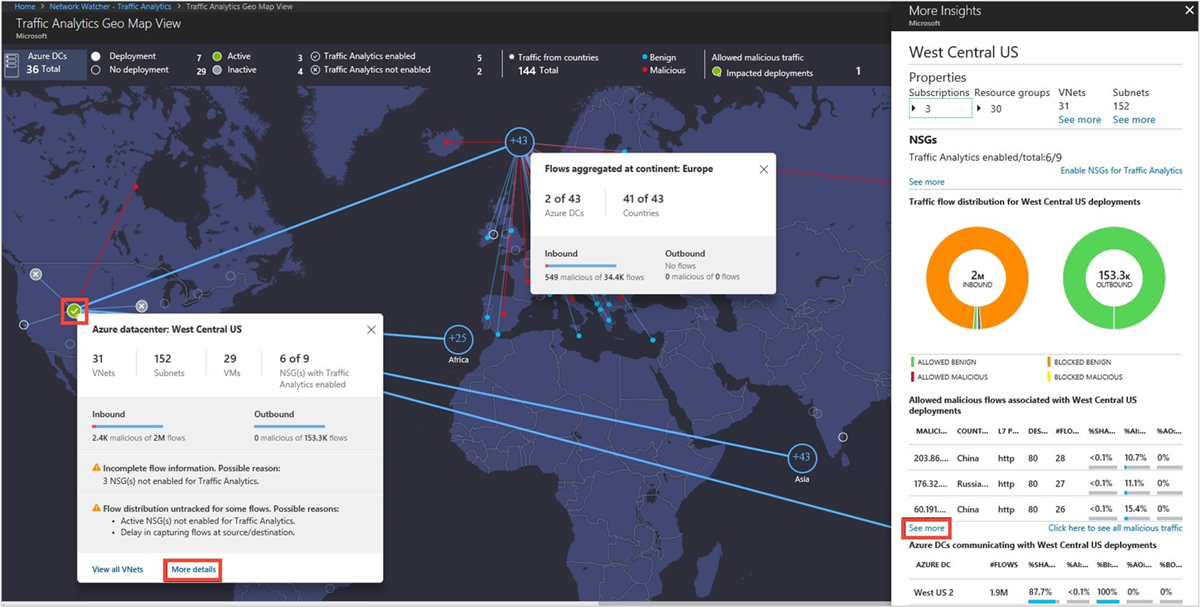

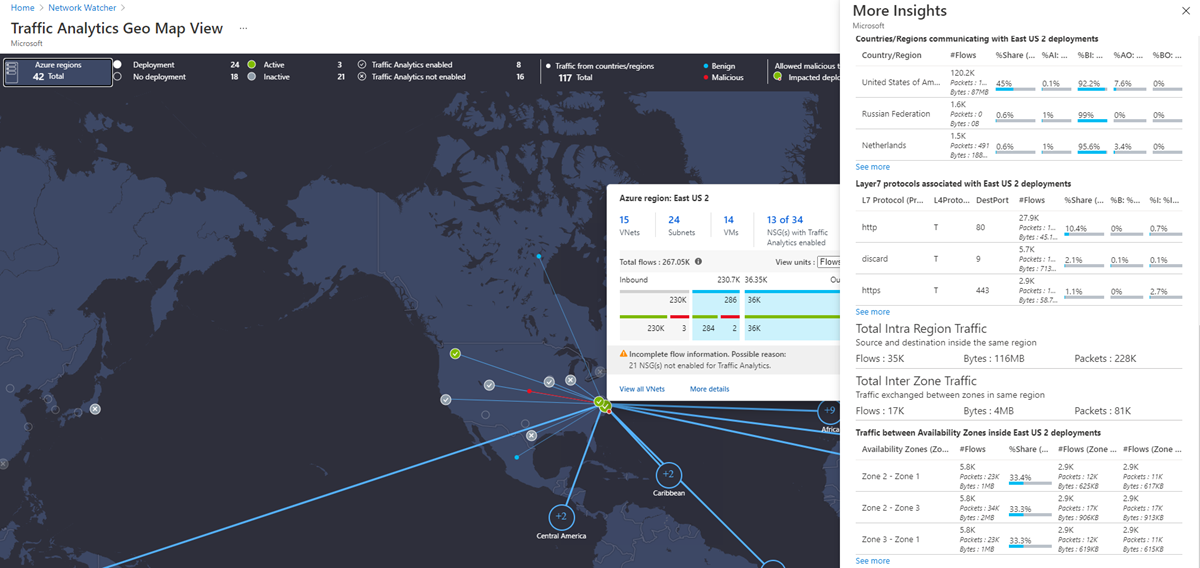

El mapa geográfico muestra la distribución del tráfico a un centro de datos desde países, regiones y continentes que se comunican con él mediante líneas de color azul (tráfico inofensivo) y de color rojo (tráfico malintencionado):

En el panel Más información de una región de Azure también se muestra el tráfico total restante dentro de esa región (es decir, con origen y destino en la misma región). Además, proporciona información sobre el tráfico intercambiado entre las zonas de disponibilidad de un centro de datos.

Visualización de la distribución del tráfico por redes virtuales

¿Qué buscar?

La distribución del tráfico por red virtual, la topología, los principales orígenes de tráfico a la red virtual, las principales redes no autorizadas que conversan con la red virtual y los principales protocolos de aplicaciones de conversación.

Saber qué red virtual está conversando con qué red virtual. Si no es la conversación esperada, esto se puede corregir.

Si algunas redes no autorizadas conversan con una red virtual, puede corregir las reglas del grupo de seguridad de red para bloquear esas redes.

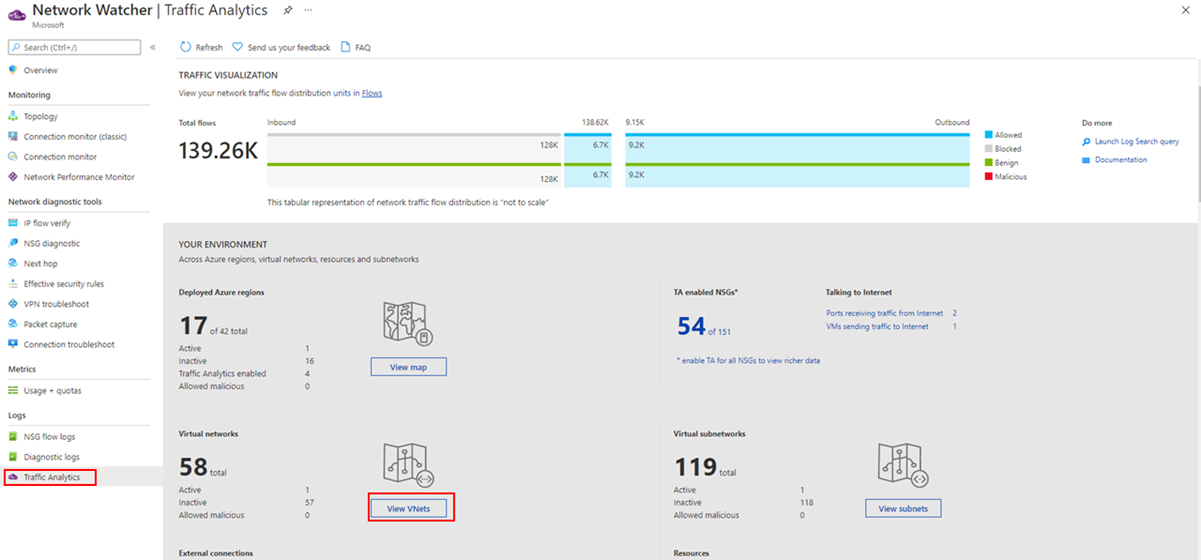

Seleccione Ver redes virtuales en Su entorno, como se muestra en la imagen siguiente:

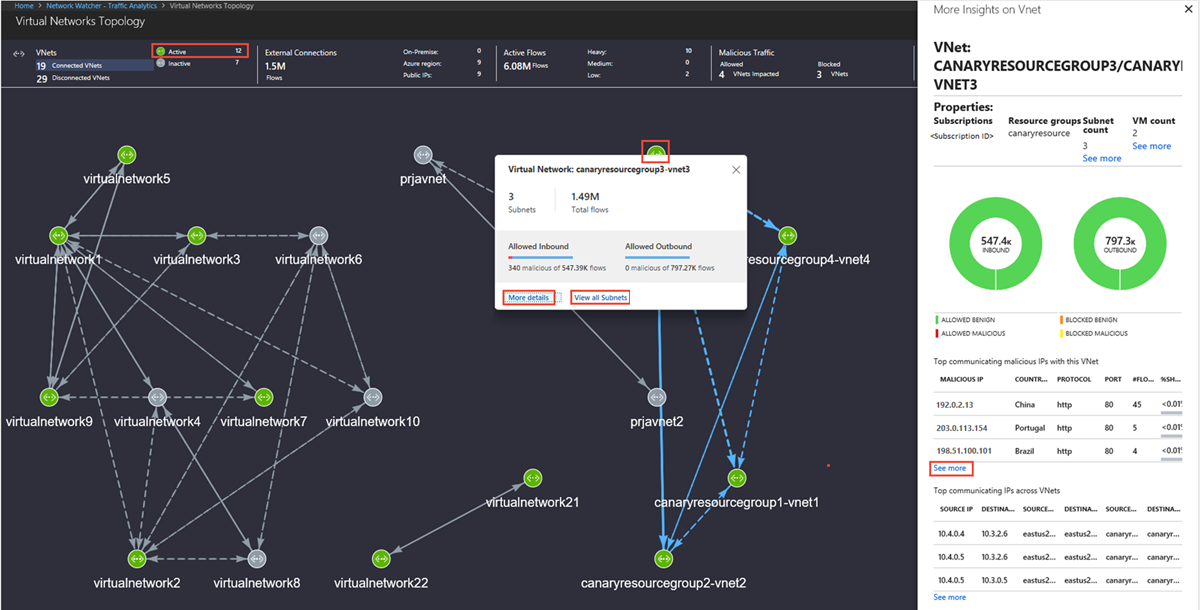

La topología de red virtual muestra la cinta de opciones superior para la selección de parámetros como las conexiones entre redes virtuales activas o inactivas, o las conexiones externas, los flujos activos y los flujos malintencionados de la red virtual.

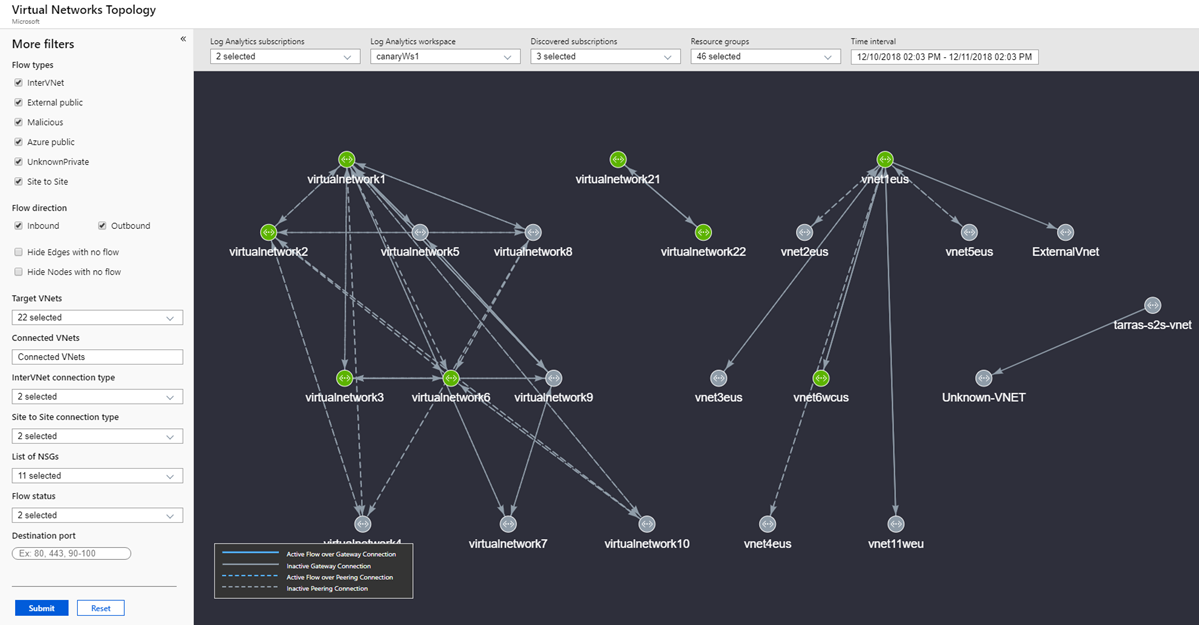

La topología de red virtual se puede filtrar por suscripciones, áreas de trabajo, grupos de recursos y el intervalo de tiempo. Los filtros adicionales que le ayudan a conocer el flujo son: Tipo de flujo (entre redes virtuales, dentro de la red virtual, etc), dirección de flujo (entrante, saliente), estado de flujo (permitido, bloqueado), redes virtuales (destino y conectado), tipo de conexión (emparejamiento o puerta de enlace: P2S y S2S) y grupo de seguridad de red. Utilice estos filtros para centrarse en las redes virtuales que desea examinar con detalle.

Utilice la rueda de desplazamiento del ratón para acercar y alejar la vista en la topología de la red virtual. Haga clic con el botón izquierdo y mueva el ratón para arrastrar la topología en la dirección deseada. También puede usar métodos abreviados de teclado para lograr estas acciones: A (para arrastrar a la izquierda), D (para arrastrar a la derecha), W (para arrastrar hacia arriba), S (para arrastrar hacia abajo), + (para acercar), - (para alejar), R (para restablecer el zoom).

La topología de red virtual muestra la distribución del tráfico hacia una red virtual a los flujos (permitidos, bloqueados, entrantes, salientes, inofensivos o malintencionados), el protocolo de la aplicación y los grupos de seguridad de red, por ejemplo:

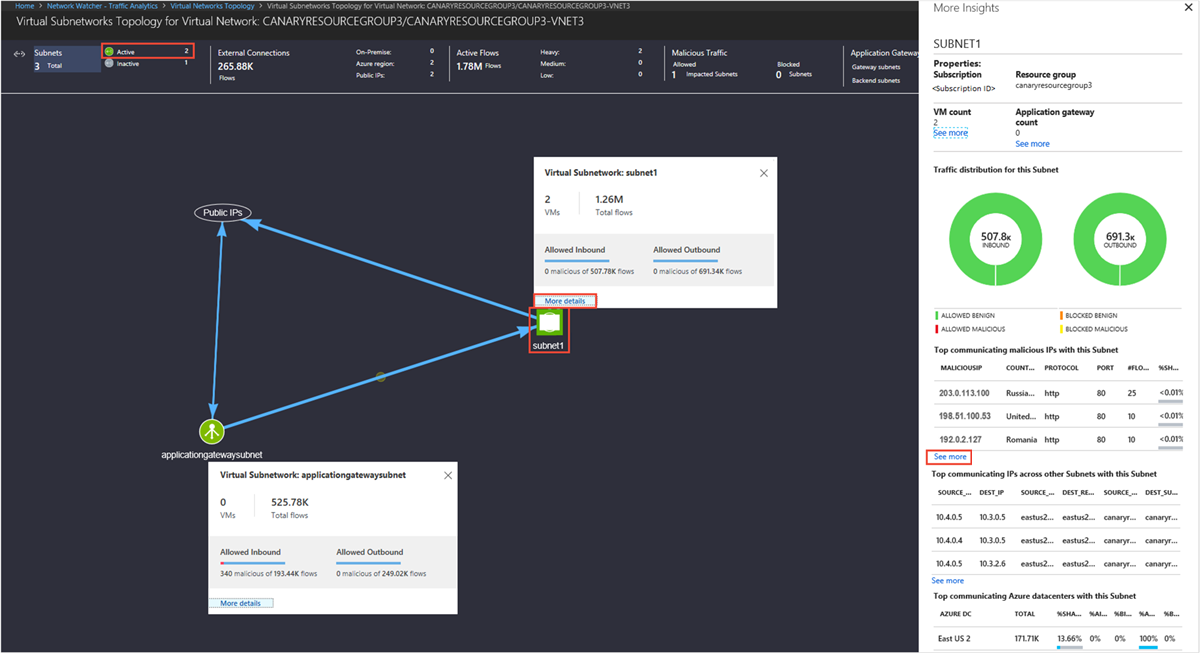

¿Qué buscar?

La distribución del tráfico por subred, la topología, los principales orígenes de tráfico a la subred, las principales redes no autorizadas que conversan con la subred y los principales protocolos de aplicaciones de conversación.

- Sepa qué subred está conversando con qué subred. Si ve conversaciones inesperadas, puede corregir la configuración.

- Si hay redes no autorizadas que se comuniquen con una subred, puede solucionarlo si corrige la configuración de las reglas del grupo de seguridad de red para bloquear las redes no autorizadas.

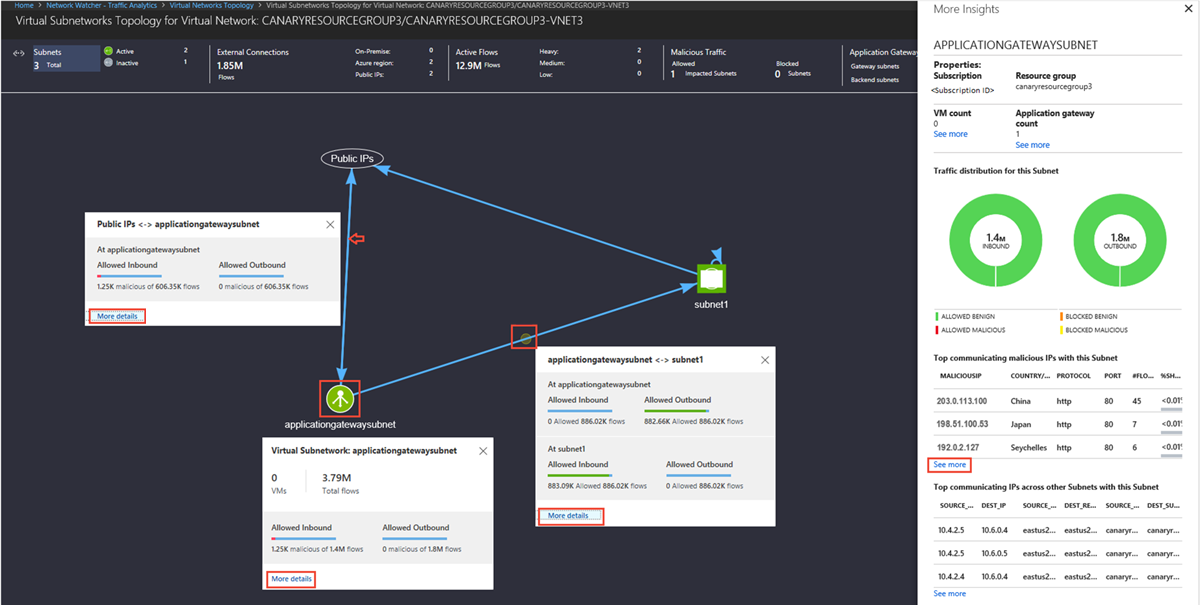

La topología de subredes muestra la cinta de opciones superior para la selección de parámetros como los de subred activa o inactiva, conexiones externas, flujos activos y flujos malintencionados de la subred.

Utilice la rueda de desplazamiento del ratón para acercar y alejar la vista en la topología de la red virtual. Haga clic con el botón izquierdo y mueva el ratón para arrastrar la topología en la dirección deseada. También puede usar métodos abreviados de teclado para lograr estas acciones: A (para arrastrar a la izquierda), D (para arrastrar a la derecha), W (para arrastrar hacia arriba), S (para arrastrar hacia abajo), + (para acercar), - (para alejar), R (para restablecer el zoom).

La topología de subred muestra la distribución del tráfico hacia una red virtual en relación con los flujos (permitidos, bloqueados, entrantes, salientes, inofensivos o malintencionados), el protocolo de la aplicación y los grupos de seguridad de red, por ejemplo:

¿Qué buscar?

La distribución del tráfico por Application Gateway y Load Balancer, la topología, los principales orígenes de tráfico, las principales redes no autorizadas que conversan con Application Gateway y Load Balancer y los principales protocolos de aplicaciones de conversación.

Sepa qué subred conversa con qué instancia de Application Gateway o Load Balancer. Si observa conversaciones inesperadas, puede corregir la configuración.

Si hay redes no autorizadas que se comunican con una puerta de enlace de aplicación o una instancia de Load Balancer, puede corregirlo si configura las reglas del grupo de seguridad de red para bloquear las redes no autorizadas.

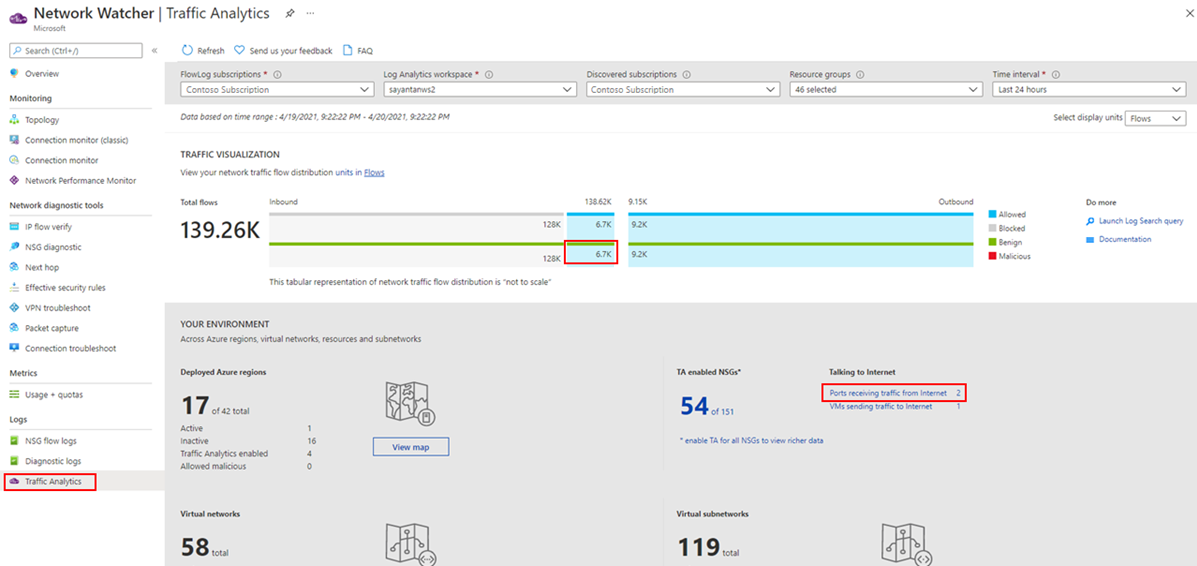

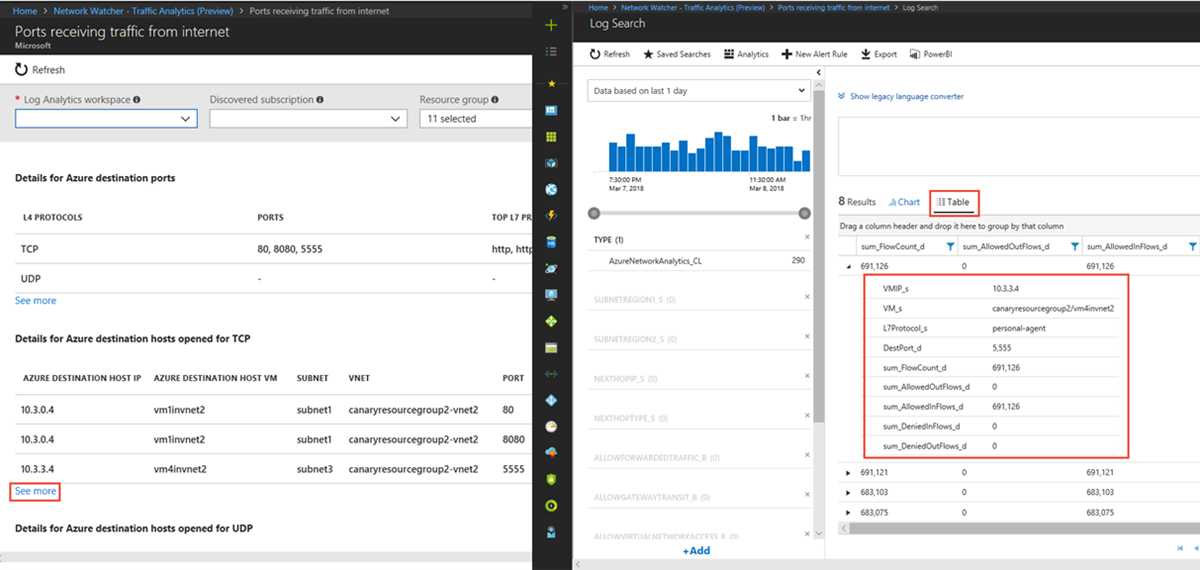

Visualización de los puertos y máquinas virtuales que reciben tráfico desde Internet

¿Qué buscar?

- ¿Qué puertos abiertos mantienen conversaciones a través de Internet?

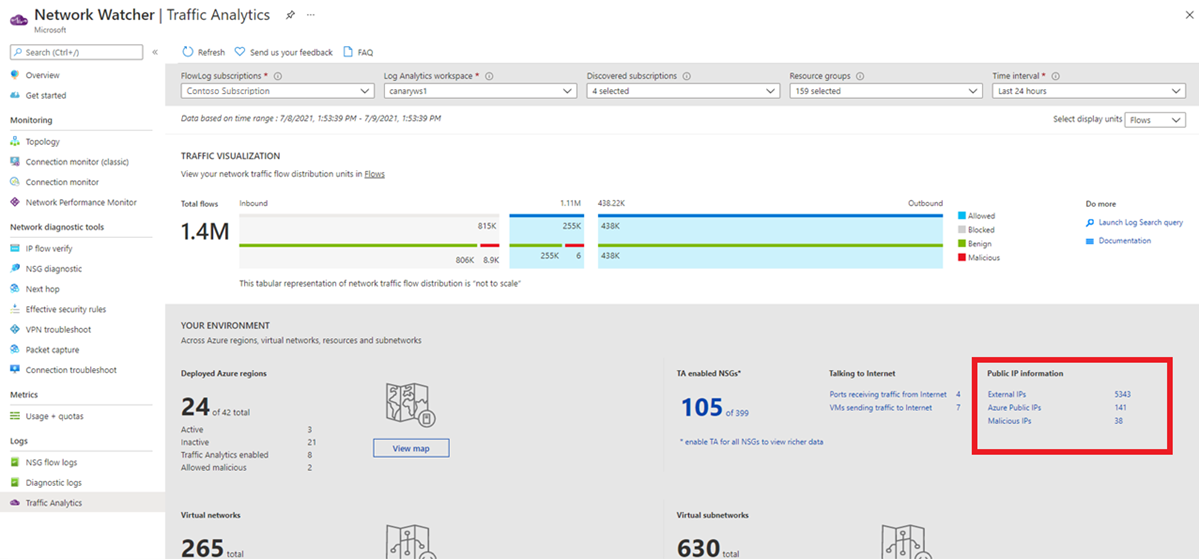

Visualización de información sobre las IP públicas que interactúan con la implementación

¿Qué buscar?

- ¿Qué IP públicas se comunican con mi red? ¿Cuáles son los datos de WHOIS y la ubicación geográfica de todas las IP públicas?

- ¿Qué IP malintencionadas envían tráfico a mis implementaciones? ¿Cuál es el tipo de amenaza y la descripción de la amenaza de las IP malintencionadas?

La sección Información de IP pública proporciona un resumen de todos los tipos de IP públicas presentes en el tráfico de red. Seleccione el tipo de IP pública de interés para ver los detalles. En el panel de análisis de tráfico, seleccione cualquier dirección IP para ver su información. Para obtener más información sobre los campos de datos presentados, consulte Esquema de detalles de IP pública.

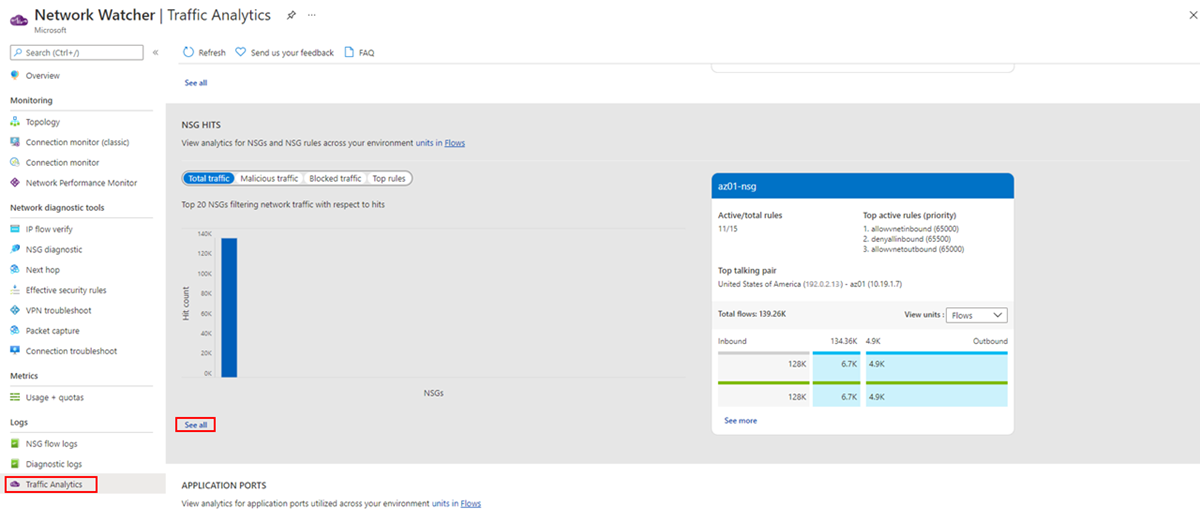

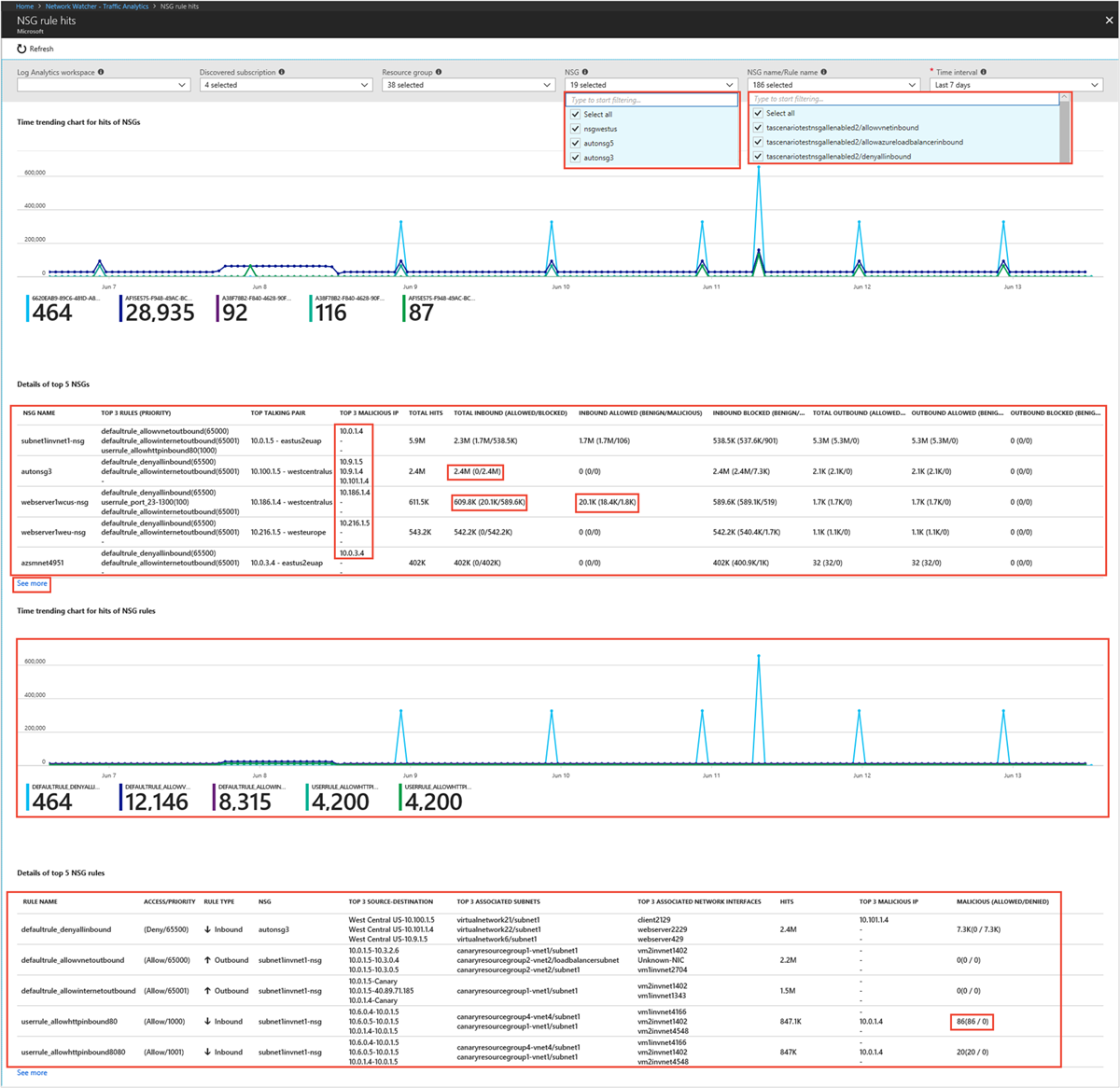

Visualización de las tendencias de los grupos de seguridad de red (NSG) y los aciertos de las reglas de los NSG

¿Qué buscar?

¿Qué grupos de seguridad de red o reglas de grupo de seguridad de red tienen la mayor cantidad de coincidencias en el gráfico comparativo con la distribución de flujos?

¿Cuáles son los pares de conversación de origen y destino principales por grupo de seguridad de red o reglas de grupo de seguridad de red?

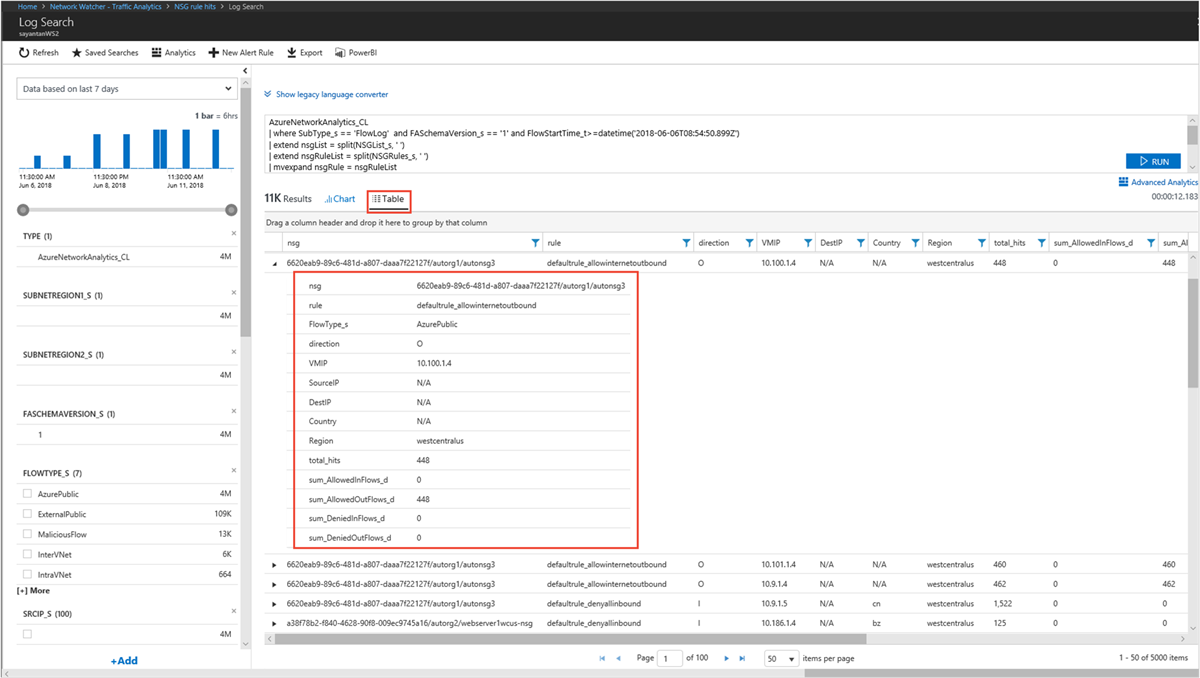

En las imágenes siguientes se muestran las tendencias temporales de las coincidencias de reglas de grupo de seguridad de red y los detalles de flujo de origen y destino para un grupo de seguridad de red:

Detecte rápida qué grupos de seguridad de red o qué reglas de grupo de seguridad de red recorren los flujos malintencionados y cuáles son las principales direcciones IP malintencionadas que acceden al entorno de nube

Identifique qué grupos de seguridad de red o qué reglas de grupo de seguridad de red permiten o bloquean un tráfico de red significativo

Seleccione los principales filtros para la inspección pormenorizada de un grupo de seguridad de red o de reglas de grupo de seguridad de red