Administración de registros de flujo de NSG mediante Azure Policy

Importante

El 30 de septiembre de 2027, se retirarán los registros de flujo del grupo de seguridad de red (NSG). Como parte de esta retirada, ya no podrá crear nuevos registros de flujo de NSG a partir del 30 de junio de 2025. Se recomienda migrar a los registros de flujo de red virtual, lo que supera las limitaciones de los registros de flujo de NSG. Después de la fecha de retirada, el análisis de tráfico habilitado con los registros de flujo de NSG ya no se admitirá y se eliminarán los recursos de registros de flujo de NSG existentes en las suscripciones. Sin embargo, los registros de flujo de NSG no se eliminarán y seguirán siguiendo sus respectivas directivas de retención. Para obtener más información, consulte el anuncio oficial.

Azure Policy le ayuda a aplicar los estándares de la organización y a evaluar el cumplimiento a gran escala. Entre los casos de uso comunes de Azure Policy se incluye la implementación de la gobernanza para la coherencia de los recursos, el cumplimiento normativo, la seguridad, el costo y la administración. Para más información sobre las políticas de Azure, consulte ¿Qué son las Azure Policy? y Inicio rápido: Cree una asignación de política para identificar los recursos que no cumplen las normas.

En este artículo, aprenderá a usar dos directivas integradas para administrar la configuración de los registros de flujo de grupos de seguridad de red (NSG). La primera directiva marca cualquier grupo de seguridad de red que no tenga registros de flujo habilitados. La segunda directiva implementa automáticamente los registros de flujo de los NSG que no tengan registros de flujo habilitados.

Auditar grupos de seguridad de red mediante una directiva integrada

La directiva Los registros de flujo se deben configurar para cada grupo de seguridad de red audita todos los grupos de seguridad de red existentes en un ámbito al comprobar todos los objetos de Azure Resource Manager de tipo Microsoft.Network/networkSecurityGroups. La directiva comprueba entonces los registros de flujo vinculados a través de la propiedad de registros de flujo del grupo de seguridad de red, y marca cualquier grupo de seguridad de red sin registros de flujo habilitados.

Para auditar los registros de flujo mediante la directiva integrada, siga estos pasos:

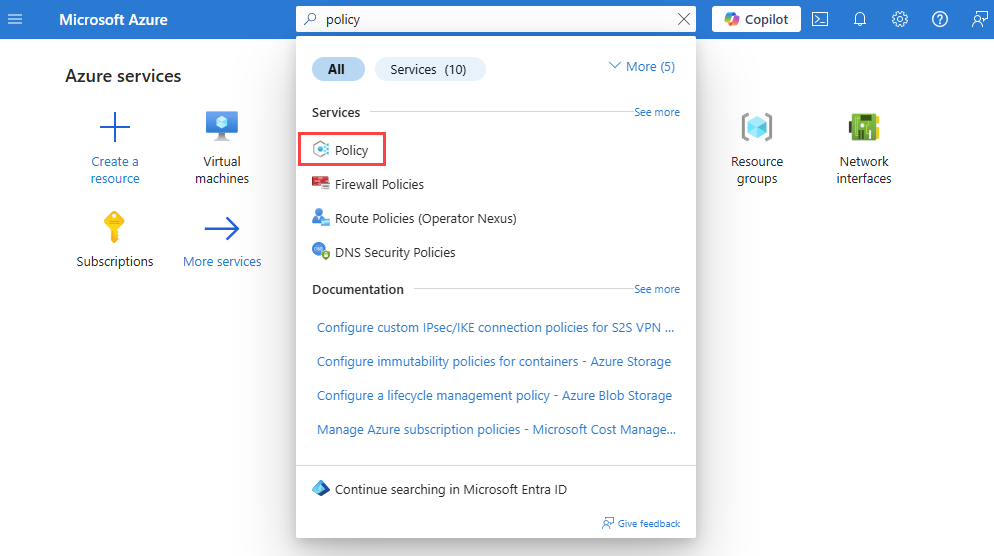

Inicie sesión en Azure Portal.

En el cuadro de búsqueda de la parte superior del portal, ingrese directiva. Selecciona Directiva en los resultados de la búsqueda.

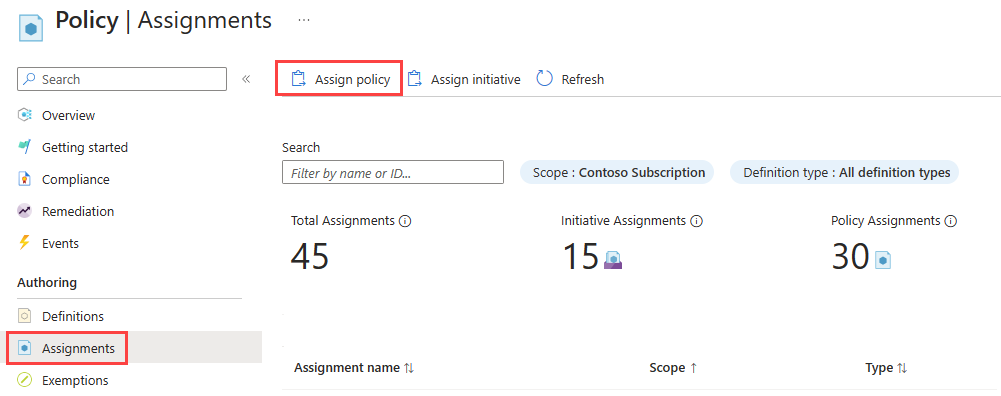

Seleccione Asignaciones y, a continuación, seleccione Asignar directiva.

Seleccione la elipsis (...) junto a Ámbito para elegir la suscripción de Azure que tiene los grupos de seguridad de red que desea que audite la directiva. También puede seleccionar el grupo de recursos que tiene los grupos de seguridad de red. Tras realizar las selecciones, elija el botón Seleccionar.

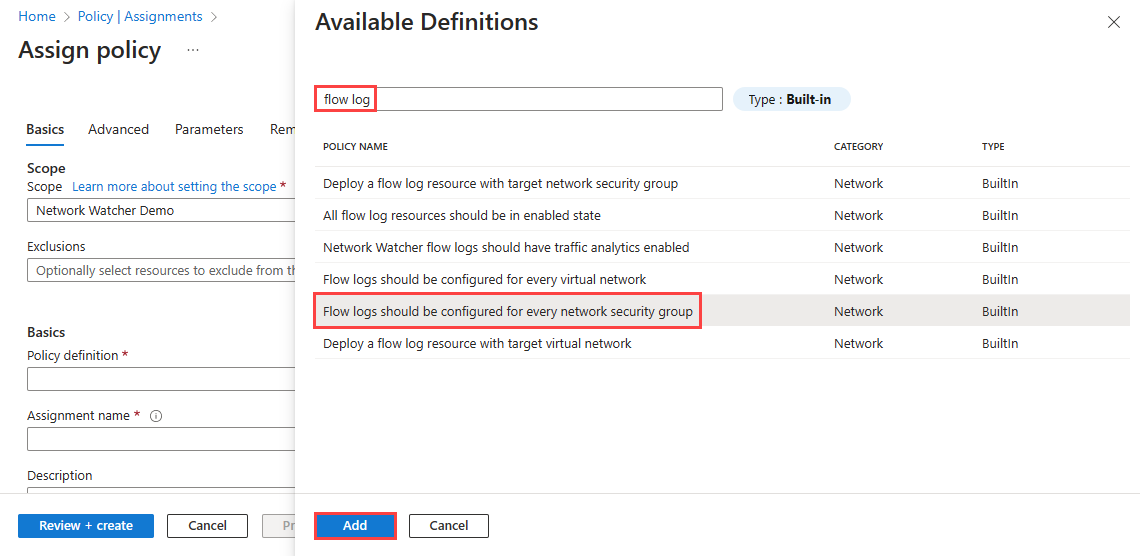

Seleccione la elipsis (...) junto a Definición de directiva para seleccionar la directiva integrada que desea asignar. Escriba registro de flujo en el cuadro de búsqueda y seleccione el filtro Integrado. En los resultados de la búsqueda, seleccione Los registros de flujo se deben configurar para cada grupo de seguridad de red y, a continuación, seleccione Agregar.

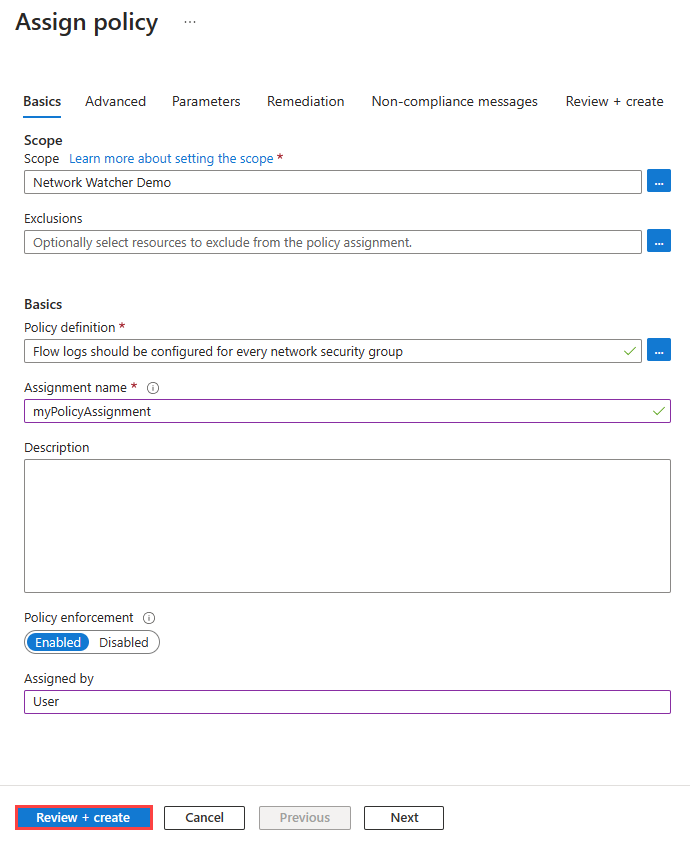

Escriba un nombre en Nombre de la directiva y escriba su nombre en Asignada por.

Esta directiva no requiere ningún parámetro. Tampoco contiene ninguna definición de rol, por lo que no es necesario crear asignaciones de rol para la identidad administrada en la pestaña Remediación.

Seleccione Revisar y crear y, luego, Crear.

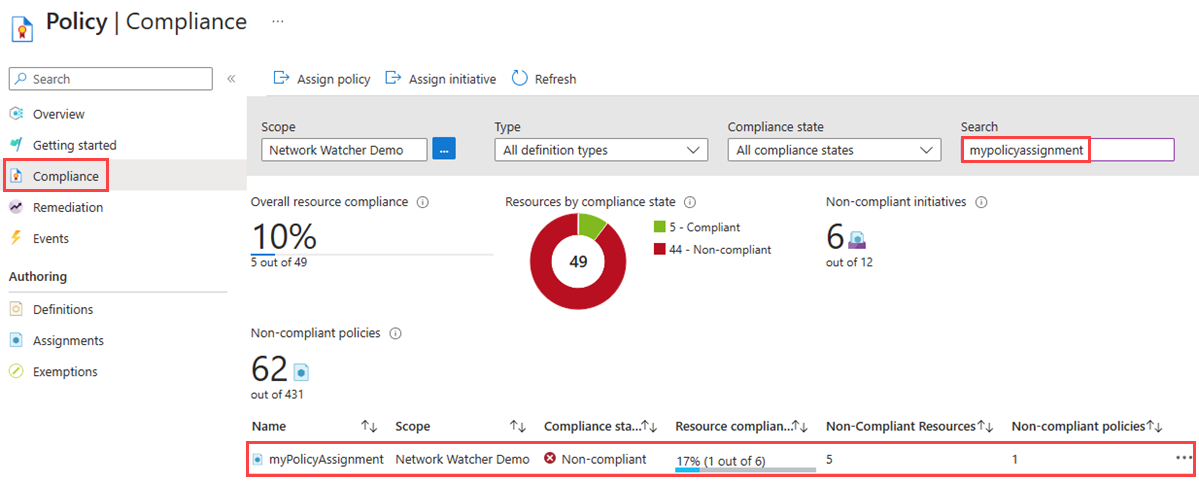

Seleccione Cumplimiento. Busque el nombre de su asignación y selecciónelo.

Seleccione Cumplimiento de recursos para obtener una lista de todos los grupos de seguridad de red sin cumplimiento normativo.

Implementar y configurar registros de flujo de NSG mediante una directiva integrada

La directiva Implementar un recurso de registro de flujo con el grupo de seguridad de red de destino comprueba todos los grupos de seguridad de red existentes en un ámbito al comprobar todos los objetos de Azure Resource Manager de tipo Microsoft.Network/networkSecurityGroups. A continuación, comprueba los registros de flujo vinculados a través de la propiedad de registros de flujo del grupo de seguridad de red. Si la propiedad no existe, la directiva implementa un registro de flujo.

Para asignar la directiva deployIfNotExists:

Inicie sesión en Azure Portal.

En el cuadro de búsqueda de la parte superior del portal, ingrese directiva. Selecciona Directiva en los resultados de la búsqueda.

Seleccione Asignaciones y, a continuación, seleccione Asignar directiva.

Seleccione la elipsis (...) junto a Ámbito para elegir la suscripción de Azure que tiene los grupos de seguridad de red que desea que audite la directiva. También puede seleccionar el grupo de recursos que tiene los grupos de seguridad de red. Tras realizar las selecciones, elija el botón Seleccionar.

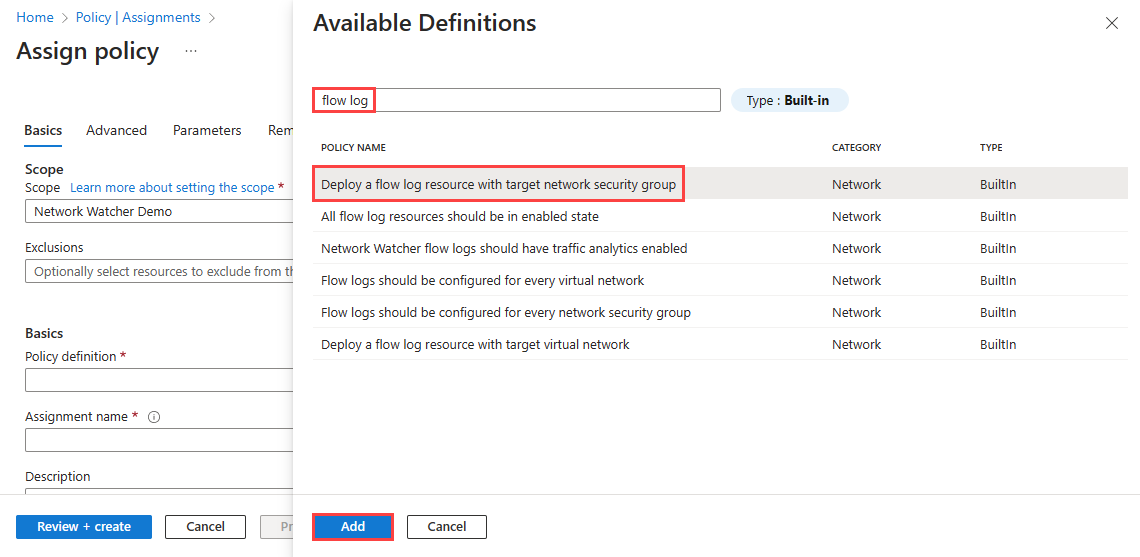

Seleccione la elipsis (...) junto a Definición de directiva para seleccionar la directiva integrada que desea asignar. Escriba registro de flujo en el cuadro de búsqueda y seleccione el filtro Integrado. En los resultados de la búsqueda, seleccione Implementar un recurso de registro de flujo con el grupo de seguridad de red de destino y, a continuación, seleccione Agregar.

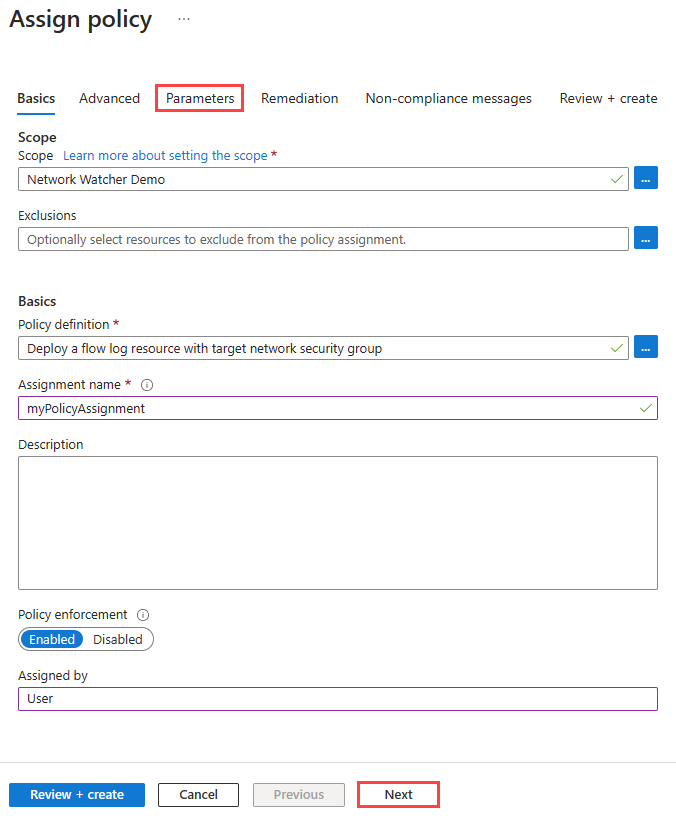

Escriba un nombre en Nombre de la directiva y escriba su nombre en Asignada por.

Seleccione el botón Siguiente dos veces o seleccione la pestaña Parámetros. Escriba o seleccione los siguientes valores:

Configuración Value Región NSG Seleccione la región de su grupo de seguridad de red a la que se dirige la directiva. Id. de almacenamiento Escriba el Id. de recurso completo de la cuenta de almacenamiento. La cuenta de almacenamiento debe estar en la misma región que el grupo de seguridad de red. El formato del id. de recurso de almacenamiento es /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Grupo de recursos de Network Watcher Seleccione el grupo de recursos de la instancia de Azure Network Watcher. Nombre de Network Watcher Escriba el nombre de la instancia de Network Watcher. Seleccione Siguiente o la pestaña Remediación. Escriba o seleccione los siguientes valores:

Configuración Value Crear una tarea de corrección Marque la casilla si desea que la directiva afecte a los recursos existentes. Crear una identidad administrada Active la casilla. Tipo de identidad administrada Seleccione el tipo de identidad administrada que desea usar. Ubicación de identidad asignada por el sistema Seleccione la región de la identidad asignada por el sistema. Ámbito Seleccione el ámbito de la identidad asignada por el usuario. Identidades existentes asignadas por el usuario Seleccione la identidad asignada por el usuario. Nota

Necesitará permisos de colaborador o de propietario para usar esta directiva.

Seleccione Revisar y crear y, luego, Crear.

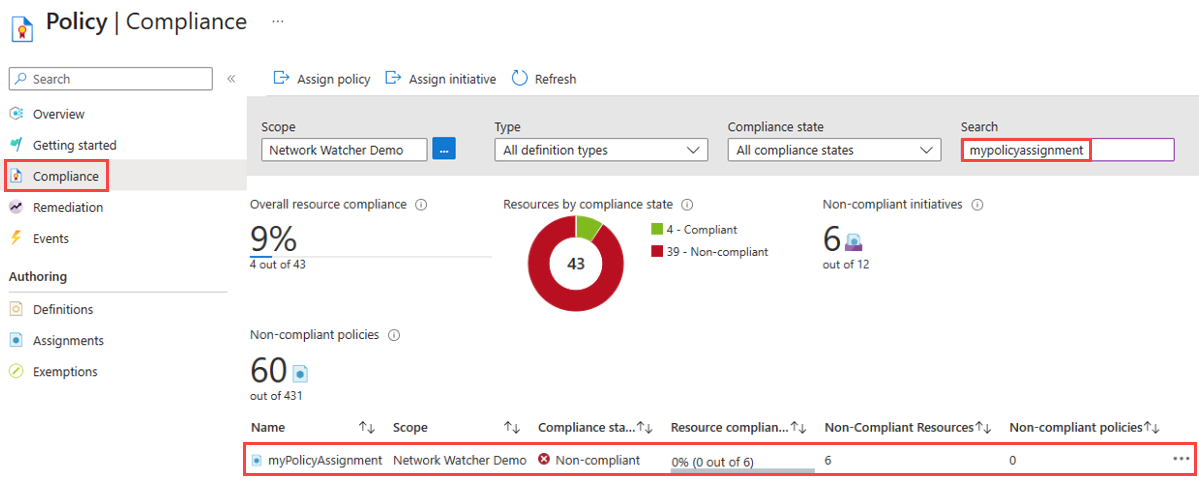

Seleccione Cumplimiento. Busque el nombre de su asignación y selecciónelo.

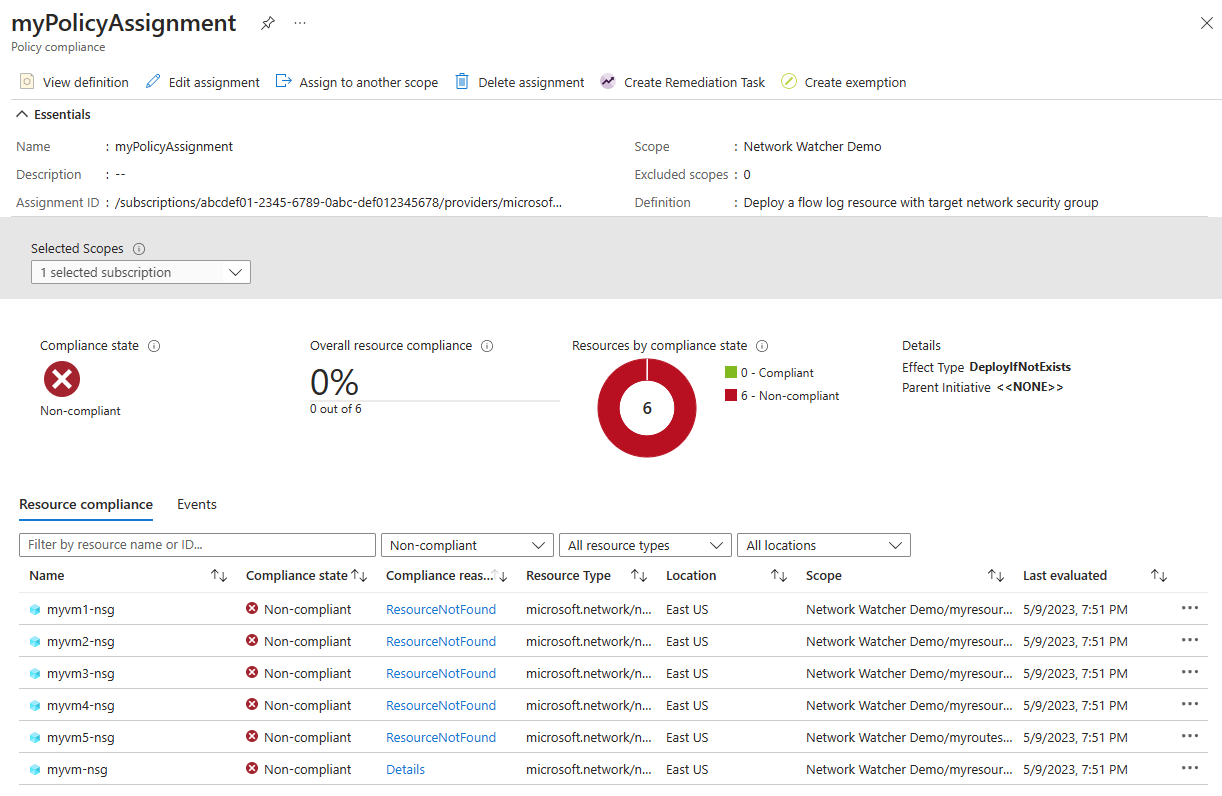

Seleccione Cumplimiento de recursos para obtener una lista de todos los grupos de seguridad de red sin cumplimiento normativo.

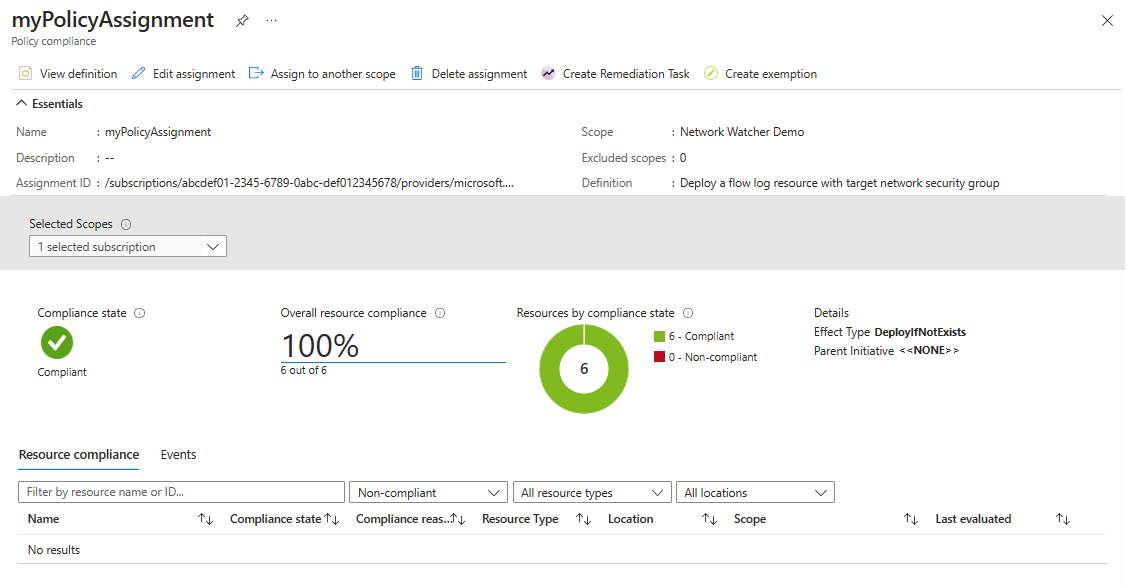

Deje las ejecuciones de directiva para evaluar e implementar registros de flujo para todos los grupos de seguridad de red no compatibles. A continuación, vuelva a seleccionar Cumplimiento de recursos para comprobar el estado de los grupos de seguridad de red (no verá grupos de seguridad de red no compatibles si la directiva completó su corrección).

Contenido relacionado

- Para obtener más información sobre los registros de flujo de grupos de seguridad de red, consulte Registros de flujo para grupos de seguridad de red.

- Para obtener más información sobre el uso de directivas integradas con el análisis de tráfico, consulte Administración del análisis de tráfico mediante Azure Policy.

- Para aprender a usar una plantillas de Azure Resource Manager (ARM) para implementar registros de flujo y análisis de tráfico, consulte Configuración de registros de flujo de NSG mediante plantillas de Azure Resource Manager.