Administración de reglas de firewall para un servidor flexible de Azure Database for MySQL mediante Azure Portal

En este artículo se proporciona información general sobre la administración de reglas de firewall después de crear una instancia de servidor flexible de Azure Database for MySQL. Con Acceso público (direcciones IP permitidas), las conexiones a la instancia del servidor flexible de Azure Database for MySQL solo están restringidas a direcciones IP permitidas. Las direcciones IP del cliente se deben permitir en reglas de firewall.

Este artículo se centra en la creación de una instancia de servidor flexible de Azure Database for MySQL con Acceso público (direcciones IP permitidas) mediante Azure Portal.

Para obtener más información al respecto, vea Acceso público (direcciones IP permitidas). Las reglas de firewall se pueden definir en el momento en que se crea el servidor (es lo recomendable), pero se pueden agregar después.

El servidor flexible de Azure Database for MySQL admite dos métodos de conectividad de red mutuamente excluyentes para conectarse a la instancia de servidor flexible de Azure Database for MySQL. Las dos opciones son las siguientes:

- Acceso público (direcciones IP permitidas)

- Acceso privado (integración con red virtual)

Creación de una regla de firewall al crear un servidor

En la esquina superior izquierda del portal, seleccione Crear un recurso (+).

Seleccione Bases de datos>Azure Database for MySQL. También puede escribir MySQL en el cuadro de búsqueda para encontrar el servicio.

Seleccione Servidor flexible como opción de implementación.

Rellene el formulario Datos básicos.

Vaya a la pestaña Redes para configurar cómo se quiere conectar al servidor.

En Método de conectividad, seleccione Acceso público (direcciones IP permitidas) . Para crear las reglas de firewall, especifique el nombre de la regla de firewall y una dirección IP única, o bien un intervalo de direcciones. Si quiere limitar la regla a una única dirección IP, escriba la misma en los campos Dirección IP inicial y Dirección IP final. La apertura del firewall permite a administradores, usuarios y aplicaciones acceder a cualquier base de datos del servidor MySQL para la que tengan credenciales válidas.

Nota:

Servidor flexible de Azure Database for MySQL crea un firewall en el nivel de servidor. Evita que herramientas y aplicaciones externas se conecten al servidor o a las bases de datos de este, a menos que cree una regla para abrir el firewall para direcciones IP concretas.

Selecciona Revisar y crear para revisar la configuración del servidor flexible de Azure Database for MySQL.

Seleccione Crear para realizar el aprovisionamiento del servidor. El aprovisionamiento puede tardar unos minutos.

Creación de una regla de firewall después de crear el servidor

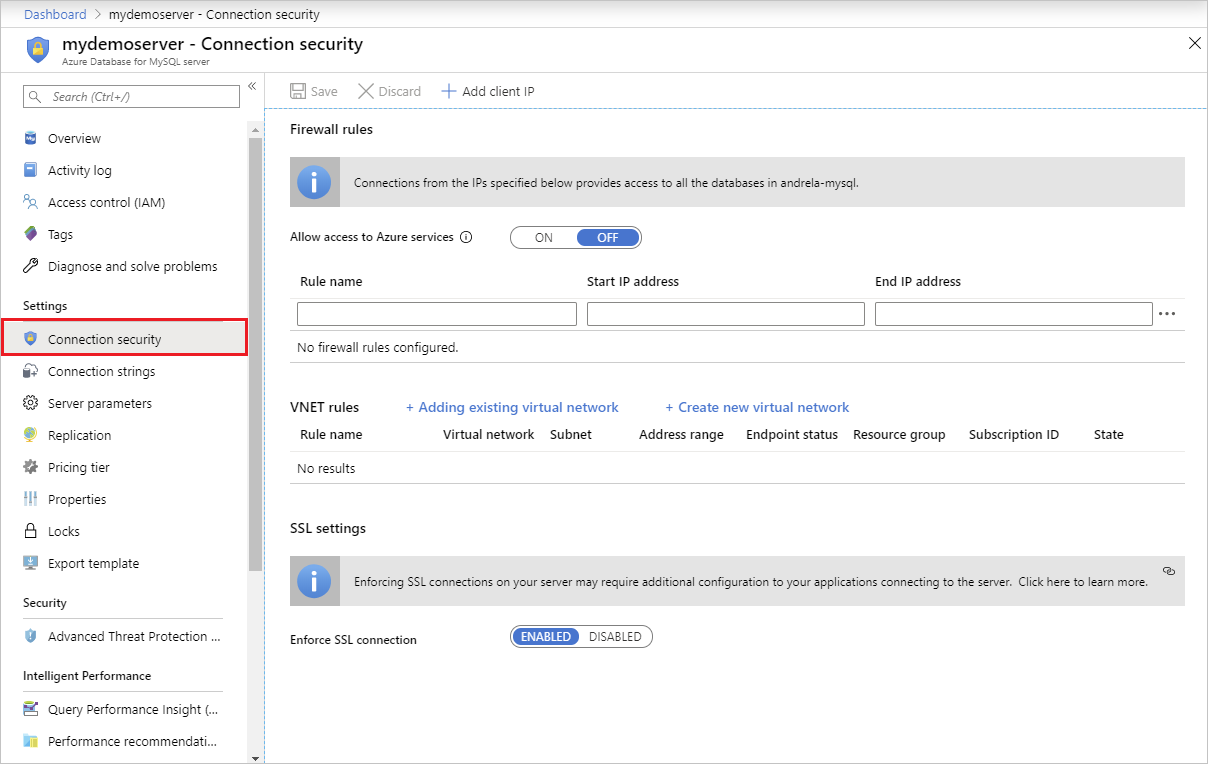

En el Azure Portal, seleccione la instancia de Servidor flexible de Azure Database for MySQL en la que desea agregar reglas de firewall.

En la página Servidor flexible de Azure Database for MySQL, en encabezado Configuración, seleccione Redes para abrir la página Redes de la instancia de servidor flexible de Azure Database for MySQL.

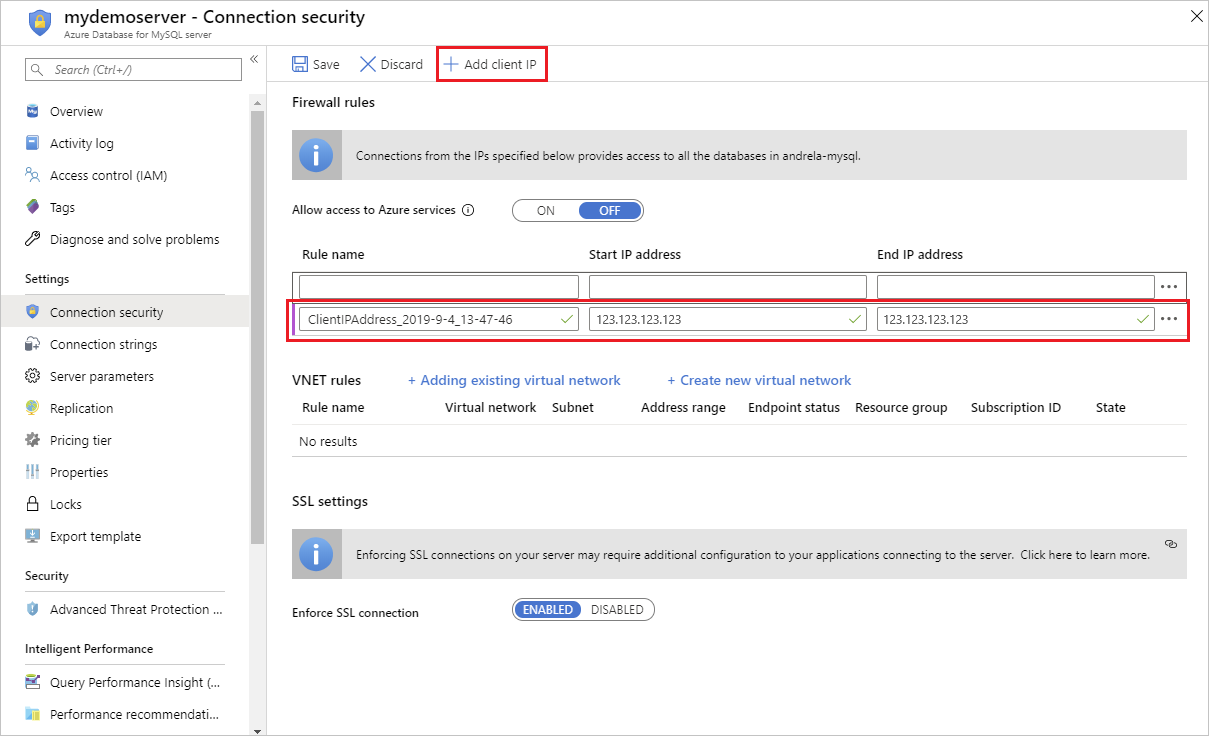

Seleccione Agregar dirección IP del cliente actual en las reglas de firewall. Se crea automáticamente una regla de firewall con la dirección IP pública del equipo, según la percibe el sistema de Azure.

Compruebe la dirección IP antes de guardar la configuración. En algunos casos, la dirección IP observada por Azure Portal difiere de la dirección IP utilizada para acceder a Internet y a los servidores de Azure. Por tanto, puede necesitar cambiar las direcciones IP inicial y final para que la regla funcione según lo previsto.

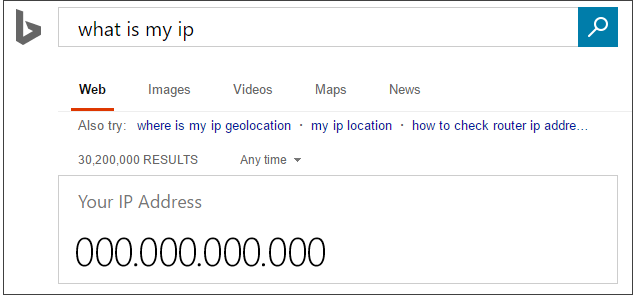

Puede usar un motor de búsqueda u otra herramienta en línea para comprobar la dirección IP propia. Por ejemplo, busque "¿cuál es mi IP?".

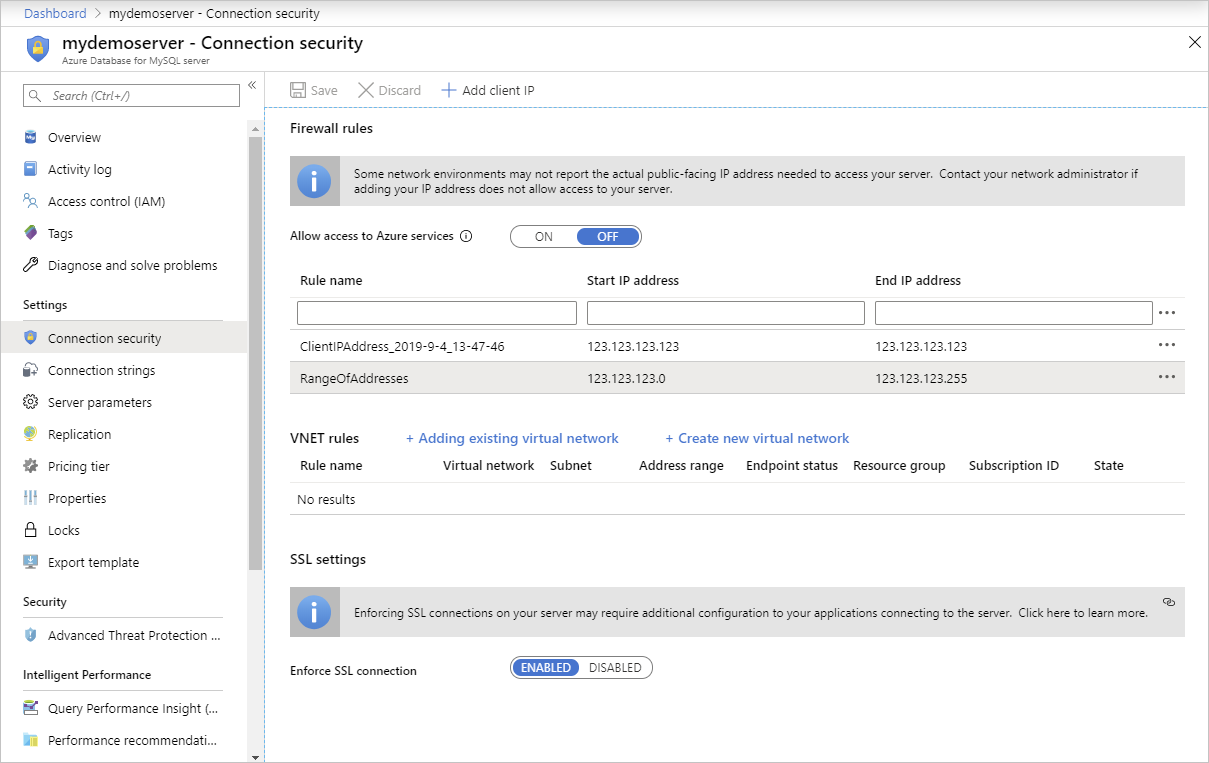

Agregue más intervalos de direcciones. En las reglas de firewall de la instancia del servidor flexible de Azure Database for MySQL, puede especificar una única dirección IP o un intervalo de direcciones. Si quiere limitar la regla a una única dirección IP, escriba la misma en los campos Dirección IP inicial y Dirección IP final. Abrir el firewall permite a los administradores, usuarios y aplicaciones acceder a cualquier base de datos de la instancia de servidor flexible de Azure Database for MySQL a la que tengan credenciales válidas.

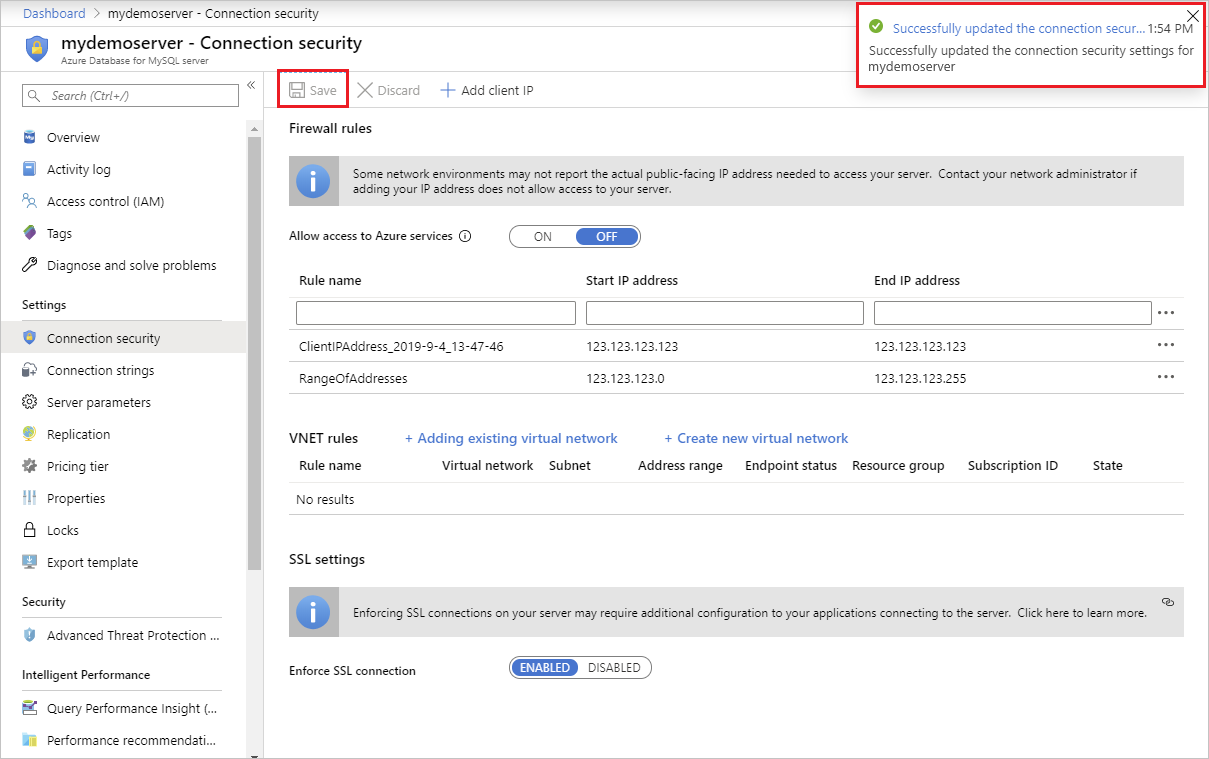

Seleccione Guardar en la barra de herramientas para guardar esta regla de firewall. Espere la confirmación de que la actualización de las reglas de firewall se realizó correctamente.

Conexión desde Azure

Puede habilitar recursos o aplicaciones implementados en Azure para conectarse a la instancia de servidor flexible de Azure Database for MySQL. Entre ellas se incluyen las aplicaciones web hospedadas en Azure App Service, que se ejecutan en una máquina virtual de Azure, una puerta de enlace de administración de datos de Azure Data Factory y muchas más.

Cuando una aplicación se intenta conectar al servidor desde Azure, el firewall comprueba que se permiten las conexiones de Azure. Para habilitar este valor, seleccione la opción Permitir acceso público a este servidor desde los recursos y servicios de Azure dentro de Azure en el portal, en la pestaña Redes, y seleccione Guardar.

Los recursos pueden estar en una red virtual (VNet) o en un grupo de recursos distintos para que la regla de firewall habilite esas conexiones. La solicitud no llega a la instancia del servidor flexible de Azure Database for MySQL si no se permite el intento de conexión.

Importante

Esta opción configura el firewall para permitir todas las conexiones desde Azure, incluidas las procedentes de las suscripciones de otros clientes. Al seleccionar esta opción, asegúrese de que los permisos de usuario y el inicio de sesión limiten el acceso solamente a los usuarios autorizados.

Se recomienda elegir la Acceso privado (integración con red virtual) para acceder de forma segura al servidor flexible de Azure Database for MySQL.

Administración de reglas de firewall existentes a través de Azure Portal

Repita los pasos siguientes para administrar las reglas de firewall.

- Para agregar el equipo actual, seleccione + Agregar dirección IP del cliente actual en las reglas de firewall. Seleccione Guardar para guardar los cambios.

- Para agregar más direcciones IP, escriba el nombre de la regla, la dirección IP inicial y la dirección IP final. Seleccione Guardar para guardar los cambios.

- Para modificar una regla existente, seleccione cualquiera de los campos de la regla y haga la modificación. Seleccione Guardar para guardar los cambios.

- Para eliminar una regla existente, seleccione los puntos suspensivos [...] y seleccione Eliminar para quitar la regla. Seleccione Guardar para guardar los cambios.