Inicio rápido: Establecimiento y recuperación de un secreto de Azure Key Vault mediante una plantilla de Resource Manager

Azure Key Vault es un servicio en la nube que proporciona un almacén seguro para secretos, como claves, contraseñas y certificados, entre otros. Este inicio rápido se centra en el proceso de implementación de una plantilla de Azure Resource Manager para crear un almacén de claves y un secreto.

Una plantilla de Azure Resource Manager es un archivo de notación de objetos JavaScript (JSON) que define tanto la infraestructura como la configuración de un proyecto. La plantilla usa sintaxis declarativa. Se describe la implementación deseada sin escribir la secuencia de comandos de programación para crear la implementación.

Si su entorno cumple los requisitos previos y está familiarizado con el uso de plantillas de Resource Manager, seleccione el botón Implementar en Azure. La plantilla se abrirá en Azure Portal.

Requisitos previos

Para completar este artículo:

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

La plantilla necesita el identificador de objeto de usuario de Microsoft Entra para configurar los permisos. El procedimiento siguiente permite obtener el identificador de objeto (GUID).

Ejecute el siguiente comando de Azure PowerShell o la CLI de Azure, para lo que debe seleccionar Pruébelo y, a continuación, pegar el script en el panel de shell. Para pegar el script, haga clic con el botón derecho en el shell y, a continuación, seleccione Pegar.

echo "Enter your email address that is used to sign in to Azure:" && read upn && az ad user show --id $upn --query "Id" && echo "Press [ENTER] to continue ..."Anote el identificador de objeto. Lo necesitará en la sección siguiente de este inicio rápido.

Revisión de la plantilla

La plantilla usada en este inicio rápido forma parte de las plantillas de inicio rápido de Azure.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.26.54.24096",

"templateHash": "8629186205194254058"

}

},

"parameters": {

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the key vault."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Specifies the Azure location where the key vault should be created."

}

},

"enabledForDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Virtual Machines are permitted to retrieve certificates stored as secrets from the key vault."

}

},

"enabledForDiskEncryption": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Disk Encryption is permitted to retrieve secrets from the vault and unwrap keys."

}

},

"enabledForTemplateDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Resource Manager is permitted to retrieve secrets from the key vault."

}

},

"tenantId": {

"type": "string",

"defaultValue": "[subscription().tenantId]",

"metadata": {

"description": "Specifies the Azure Active Directory tenant ID that should be used for authenticating requests to the key vault. Get it by using Get-AzSubscription cmdlet."

}

},

"objectId": {

"type": "string",

"metadata": {

"description": "Specifies the object ID of a user, service principal or security group in the Azure Active Directory tenant for the vault. The object ID must be unique for the list of access policies. Get it by using Get-AzADUser or Get-AzADServicePrincipal cmdlets."

}

},

"keysPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to keys in the vault. Valid values are: all, encrypt, decrypt, wrapKey, unwrapKey, sign, verify, get, list, create, update, import, delete, backup, restore, recover, and purge."

}

},

"secretsPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to secrets in the vault. Valid values are: all, get, list, set, delete, backup, restore, recover, and purge."

}

},

"skuName": {

"type": "string",

"defaultValue": "standard",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "Specifies whether the key vault is a standard vault or a premium vault."

}

},

"secretName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the secret that you want to create."

}

},

"secretValue": {

"type": "securestring",

"metadata": {

"description": "Specifies the value of the secret that you want to create."

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2023-07-01",

"name": "[parameters('keyVaultName')]",

"location": "[parameters('location')]",

"properties": {

"enabledForDeployment": "[parameters('enabledForDeployment')]",

"enabledForDiskEncryption": "[parameters('enabledForDiskEncryption')]",

"enabledForTemplateDeployment": "[parameters('enabledForTemplateDeployment')]",

"tenantId": "[parameters('tenantId')]",

"enableSoftDelete": true,

"softDeleteRetentionInDays": 90,

"accessPolicies": [

{

"objectId": "[parameters('objectId')]",

"tenantId": "[parameters('tenantId')]",

"permissions": {

"keys": "[parameters('keysPermissions')]",

"secrets": "[parameters('secretsPermissions')]"

}

}

],

"sku": {

"name": "[parameters('skuName')]",

"family": "A"

},

"networkAcls": {

"defaultAction": "Allow",

"bypass": "AzureServices"

}

}

},

{

"type": "Microsoft.KeyVault/vaults/secrets",

"apiVersion": "2023-07-01",

"name": "[format('{0}/{1}', parameters('keyVaultName'), parameters('secretName'))]",

"properties": {

"value": "[parameters('secretValue')]"

},

"dependsOn": [

"[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

]

}

],

"outputs": {

"location": {

"type": "string",

"value": "[parameters('location')]"

},

"name": {

"type": "string",

"value": "[parameters('keyVaultName')]"

},

"resourceGroupName": {

"type": "string",

"value": "[resourceGroup().name]"

},

"resourceId": {

"type": "string",

"value": "[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

}

}

}

En la plantilla se definen dos recursos de Azure:

- Microsoft.KeyVault/vaults : se crea un almacén de claves de Azure.

- Microsoft.KeyVault/vaults/secrets: se crea un secreto del almacén de claves.

Puede encontrar más ejemplos de plantillas de Azure Key Vault en Plantillas de inicio rápido de Azure.

Implementación de la plantilla

Seleccione la imagen siguiente para iniciar sesión en Azure y abrir una plantilla. La plantilla crea un almacén de claves y un secreto.

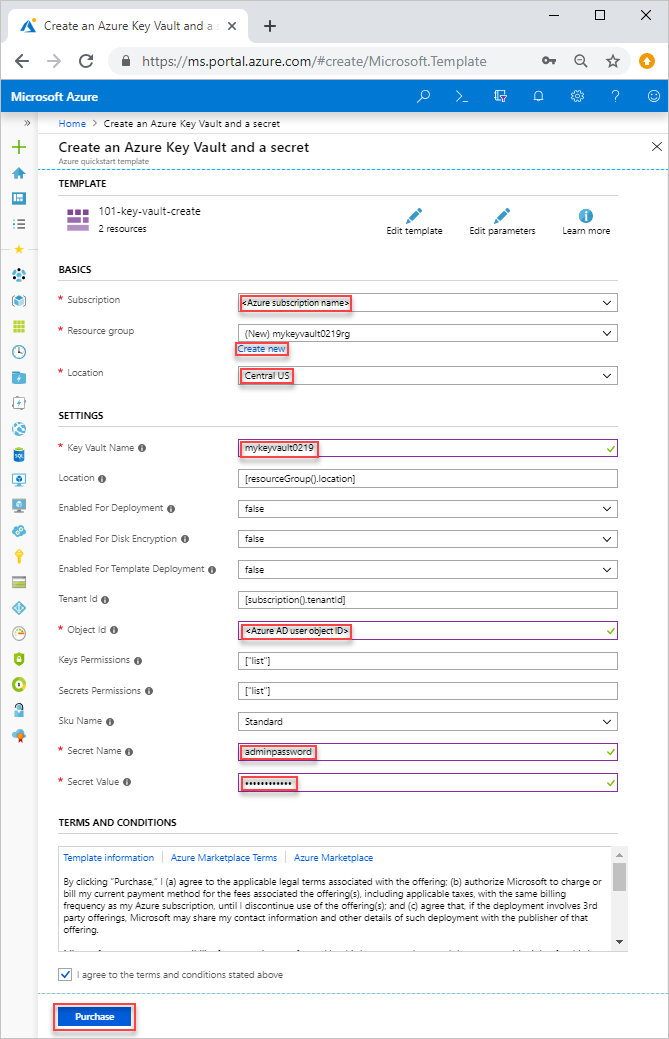

Seleccione o escriba los siguientes valores.

A menos que se especifique otra cosa, utilice el valor predeterminado para crear el almacén de claves y un secreto.

- Suscripción: seleccione una suscripción de Azure.

- Grupo de recursos: seleccione Crear nuevo, escriba un nombre único para el grupo de recursos y, a continuación, haga clic en Aceptar.

- Ubicación: seleccione una ubicación. Por ejemplo, Centro de EE. UU.

- Nombre del almacén de claves: escriba un nombre para el almacén de claves que sea globalmente único dentro del espacio de nombres .vault.azure.net. Necesitará el nombre en la sección siguiente cuando valide la implementación.

- Id. de inquilino: la función de la plantilla recupera automáticamente el identificador del inquilino. No cambie el valor predeterminado.

- Id. de usuario de AD: escriba el identificador del objeto de usuario de Microsoft Entra ID que recuperó de Requisitos previos.

- Nombre del secreto: escriba un nombre para el secreto que almacenará en el almacén de claves. Por ejemplo, adminpassword.

- Valor del secreto: escriba el valor del secreto. Si almacena una contraseña, se recomienda usar la contraseña generada que creó en Requisitos previos.

- Acepto los términos y condiciones anteriores: Seleccionar.

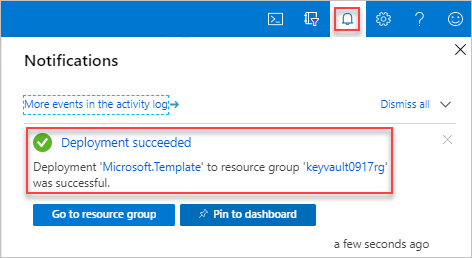

Seleccione Comprar. Una vez que el almacén de claves se haya implementado correctamente, recibirá una notificación:

Azure Portal se usa para implementar la plantilla. Además de Azure Portal, también puede usar Azure PowerShell, la CLI de Azure y API REST. Para obtener información sobre otros métodos de implementación, consulte Implementación de plantillas.

Revisión de los recursos implementados

Puede usar Azure Portal para comprobar el almacén de claves y el secreto o usar el siguiente script de la CLI de Azure o Azure PowerShell para enumerar el secreto que ha creado.

echo "Enter your key vault name:" &&

read keyVaultName &&

az keyvault secret list --vault-name $keyVaultName &&

echo "Press [ENTER] to continue ..."

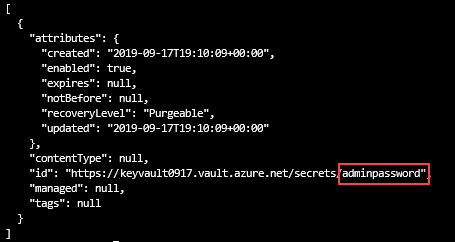

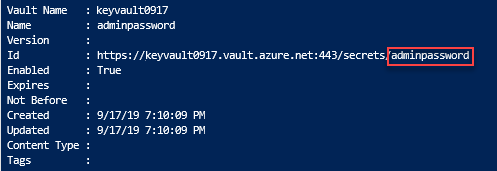

La salida es similar a esta:

Limpieza de recursos

Otras guías de inicio rápido y tutoriales de Key Vault se basan en esta. Si tiene pensado seguir trabajando en otras guías de inicio rápido y tutoriales, considere la posibilidad de dejar estos recursos activos. Cuando ya no lo necesite, elimine el grupo de recursos; de este modo se eliminarán también Key Vault y los recursos relacionados. Para eliminar el grupo de recursos mediante la CLI de Azure o Azure PowerShell:

echo "Enter the Resource Group name:" &&

read resourceGroupName &&

az group delete --name $resourceGroupName &&

echo "Press [ENTER] to continue ..."

Pasos siguientes

En este inicio rápido, ha creado un almacén de claves y un secreto mediante una plantilla de Resource Manager y ha validado la implementación. Para más información sobre Key Vault y Azure Resource Manager, continúe con los artículos siguientes.

- Lea una introducción a Azure Key Vault.

- Obtenga más información sobre Azure Resource Manager.

- Consulte Introducción a la seguridad de Azure Key Vault