Seguridad de red para Azure Device Update for IoT Hub

En este artículo se describe cómo Azure Device Update for IoT Hub usa las siguientes características de seguridad de red para administrar las actualizaciones:

- Etiquetas de servicio en grupos de seguridad de red y Azure Firewall

- Puntos de conexión privados en Azure Virtual Network

Importante

Device Update no admite la deshabilitación del acceso a la red pública en el centro de IoT vinculado.

Etiquetas de servicio

Una etiqueta de servicio representa un grupo de prefijos de dirección IP de un servicio de Azure determinado. Microsoft administra los prefijos de direcciones que la etiqueta de servicio incluye y actualiza automáticamente dicha etiqueta a medida que las direcciones cambian, lo que minimiza la complejidad de las actualizaciones frecuentes en las reglas de seguridad de red. Para más información sobre las etiquetas de servicio, consulte Introducción a las etiquetas de servicio.

Puede usar etiquetas de servicio para definir controles de acceso a la red en grupos de seguridad de red o Azure Firewall. Utilice etiquetas de servicio en lugar de direcciones IP específicas al crear reglas de seguridad. Al especificar el nombre de la etiqueta de servicio, por ejemplo, AzureDeviceUpdate, en el source adecuado o destination campo de una regla, puede permitir o denegar el tráfico para el servicio correspondiente.

| Etiqueta de servicio | Fin | ¿Entrante o saliente? | ¿Puede ser regional? | ¿Se puede usar con Azure Firewall? |

|---|---|---|---|---|

| AzureDeviceUpdate | Azure Device Update for IoT Hub | Ambas | No | Sí |

Intervalos IP regionales

Dado que las reglas IP de Azure IoT Hub no admiten etiquetas de servicio, debe usar AzureDeviceUpdate prefijos IP de etiqueta de servicio en su lugar. La etiqueta es global, por lo que la tabla siguiente proporciona intervalos IP regionales para mayor comodidad.

Es poco probable que cambien los siguientes prefijos IP, pero debe revisar la lista mensualmente. Ubicación significa la ubicación de los recursos de Device Update.

| Location | Intervalos IP |

|---|---|

| Este de Australia | 20.211.71.192/26, 20.53.47.16/28, 20.70.223.192/26, 104.46.179.224/28, 20.92.5.128/25, 20.92.5.128/26 |

| Este de EE. UU. | 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28, 20.59.77.64/26, 20.59.81.64/26, 20.66.3.208/28 |

| Este de EE. UU. 2 | 20.119.155.192/26, 20.62.59.16/28, 20.98.195.192/26, 20.40.229.32/28, 20.98.148.192/26, 20.98.148.64/26 |

| EUAP de Este de EE. UU. 2 | 20.47.236.192/26, 20.47.237.128/26, 20.51.20.64/28, 20.228.1.0/26, 20.45.241.192/26, 20.46.11.192/28 |

| Norte de Europa | 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26, 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26 |

| Centro-sur de EE. UU. | 20.65.133.64/28, 20.97.35.64/26, 20.97.39.192/26, 20.125.162.0/26, 20.49.119.192/28, 20.51.7.64/26 |

| Sudeste de Asia | 20.195.65.112/28, 20.195.87.128/26, 20.212.79.64/26, 20.195.72.112/28, 20.205.49.128/26, 20.205.67.192/26 |

| Centro de Suecia | 20.91.144.0/26, 51.12.46.112/28, 51.12.74.192/26, 20.91.11.64/26, 20.91.9.192/26, 51.12.198.96/28 |

| Sur de Reino Unido | 20.117.192.0/26, 20.117.193.64/26, 51.143.212.48/28, 20.58.67.0/28, 20.90.38.128/26, 20.90.38.64/26 |

| Oeste de Europa | 20.105.211.0/26, 20.105.211.192/26, 20.61.102.96/28, 20.86.93.128/26, 20.223.64.64/26, 52.146.136.16/28, 52.146.141.64/26 |

| Oeste de EE. UU. 2 | 20.125.0.128/26, 20.125.4.0/25, 20.51.12.64/26, 20.83.222.128/26, 20.69.0.112/28, 20.69.4.128/26, 20.69.4.64/26, 20.69.8.192/26 |

| Oeste de EE. UU. 3 | 20.118.138.192/26, 20.118.141.64/26, 20.150.244.16/28, 20.119.27.192/26, 20.119.28.128/26, 20.62.132.240/28, 20.62.135.128/27, 20.62.135.160/28 |

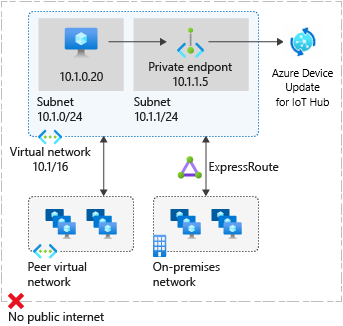

Puntos de conexión privados

Un punto de conexión privado es una interfaz de red especial para un servicio de Azure en la red virtual. Un punto de conexión privado permite proteger el tráfico de la red virtual a las cuentas de Device Update a través de un vínculo privado, sin pasar por la red pública de Internet.

Un punto de conexión privado para la cuenta de Device Update proporciona conectividad segura entre los clientes de la red virtual y la cuenta de Device Update. Al punto de conexión privado se le asigna una dirección IP del intervalo de direcciones IP de su red virtual. La conexión entre el punto de conexión privado y los servicios Device Update usa un vínculo privado seguro.

Puede usar puntos de conexión privados para los recursos de Device Update para:

- Acceda de forma segura a la cuenta de Device Update desde una red virtual a través de la red troncal de Microsoft en lugar de a la red pública de Internet.

- Conéctese de forma segura desde redes locales que se conecten a la red virtual mediante una red privada virtual (VPN) o Azure ExpressRoute con emparejamiento privado.

La creación de un punto de conexión privado para una cuenta de Device Update en la red virtual envía una solicitud de consentimiento para su aprobación al propietario del recurso. Si el usuario que solicita la creación del punto de conexión privado también posee la cuenta, esta solicitud de consentimiento se aprueba automáticamente. De lo contrario, la conexión está en estado Pendiente hasta que se apruebe.

Las aplicaciones de la red virtual pueden conectarse al servicio Device Update a través del punto de conexión privado sin problemas, mediante sus mecanismos de autorización y nombre de host habituales. Los propietarios de la cuenta pueden administrar solicitudes de consentimiento y puntos de conexión privados en Azure Portal en la pestaña Acceso privado de la página Redes del recurso.

Conexión a puntos de conexión privados

Los clientes de una red virtual que use el punto de conexión privado deben usar los mismos mecanismos de autorización y nombre de host de cuenta que los clientes que se conectan al punto de conexión público. La resolución del sistema de nombres de dominio (DNS) enruta automáticamente las conexiones de la red virtual a la cuenta a través de un vínculo privado.

De manera predeterminada, Device Update crea una zona DNS privada adjunta a la red virtual con la actualización necesaria para los puntos de conexión privados. Si usa su propio servidor DNS, es posible que tenga que realizar cambios en la configuración de DNS.

Cambios de DNS en puntos de conexión privados

Al crear un punto de conexión privado, el registro CNAME de DNS para el recurso se actualiza a un alias de un subdominio con el prefijo privatelink. De forma predeterminada, se crea una zona DNS privada que corresponde al subdominio del vínculo privado.

Cuando se accede a la dirección URL del punto de conexión de la cuenta con el punto de conexión privado desde fuera de la red virtual, se resuelve en el punto de conexión público del servicio. Los siguientes registros de recursos DNS para la cuenta contoso, cuando se accede desde fuera de la red virtual que hospeda el punto de conexión privado, resuelvan los siguientes valores:

| Registro de recursos | Tipo | Valor resuelto |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | Perfil de Azure Traffic Manager |

Cuando se accede desde dentro de la red virtual que hospeda el punto de conexión privado, la dirección URL del punto de conexión de cuenta se resuelve en la dirección IP del punto de conexión privado. Los registros de recursos DNS de la cuenta contoso, cuando se resuelven desde dentro de la red virtual que hospeda el punto de conexión privado, son los siguientes:

| Registro de recursos | Tipo | Valor resuelto |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Este enfoque permite el acceso a la cuenta para los clientes de la red virtual que hospedan el punto de conexión privado y los clientes fuera de la red virtual.

Si usa un servidor DNS personalizado en la red, los clientes pueden resolver el nombre de dominio completo (FQDN) para el punto de conexión de la cuenta de actualización del dispositivo a la dirección IP del punto de conexión privado. Configure el servidor DNS para delegar el subdominio del vínculo privado en la zona DNS privada de la red virtual o configure los registros A para accountName.api.privatelink.adu.microsoft.com con la dirección IP del punto de conexión privado. El nombre de zona DNS recomendado es privatelink.adu.microsoft.com.

Puntos de conexión privados y administración de Device Update

Esta sección solo se aplica a las cuentas de Device Update que tienen el acceso a la red pública deshabilitado y las conexiones de punto de conexión privado aprobadas manualmente. En la tabla siguiente se describen los distintos estados de conexión de punto de conexión privado y los efectos de la administración de actualizaciones de dispositivos, como la importación, la agrupación y la implementación.

| Estado de conexión | Puede administrar las actualizaciones de dispositivos |

|---|---|

| Aprobado | Sí |

| Rechazada | No |

| Pending | No |

| Escenario desconectado | No |

Para que la administración de actualizaciones se realice correctamente, el estado de conexión del punto de conexión privado debe ser Aprobado. Si se rechaza una conexión, no se puede aprobar mediante Azure Portal. Debe eliminar la conexión y crear una nueva.