Uso del firewall para restringir el tráfico saliente mediante Azure Portal

Importante

Azure HDInsight en AKS se retiró el 31 de enero de 2025. Conozca más con este anuncio.

Debe migrar las cargas de trabajo a microsoft Fabric o un producto equivalente de Azure para evitar la terminación repentina de las cargas de trabajo.

Importante

Esta característica está actualmente en versión preliminar. Los Términos de uso complementarios para las versiones preliminares de Microsoft Azure incluyen más términos legales que se aplican a las características de Azure que se encuentran en versión beta, en versión preliminar o, de lo contrario, aún no se han publicado en disponibilidad general. Para obtener información sobre esta versión preliminar específica, consulte información de la versión preliminar de Azure HDInsight en AKS. Para preguntas o sugerencias de características, envíe una solicitud en AskHDInsight con los detalles y síganos para obtener más actualizaciones sobre Comunidad de Azure HDInsight.

Cuando una empresa quiere usar su propia red virtual para las implementaciones del clúster, la protección del tráfico de la red virtual es importante. En este artículo se proporcionan los pasos para proteger el tráfico saliente desde el clúster de HDInsight en AKS a través de Azure Firewall mediante Azure Portal.

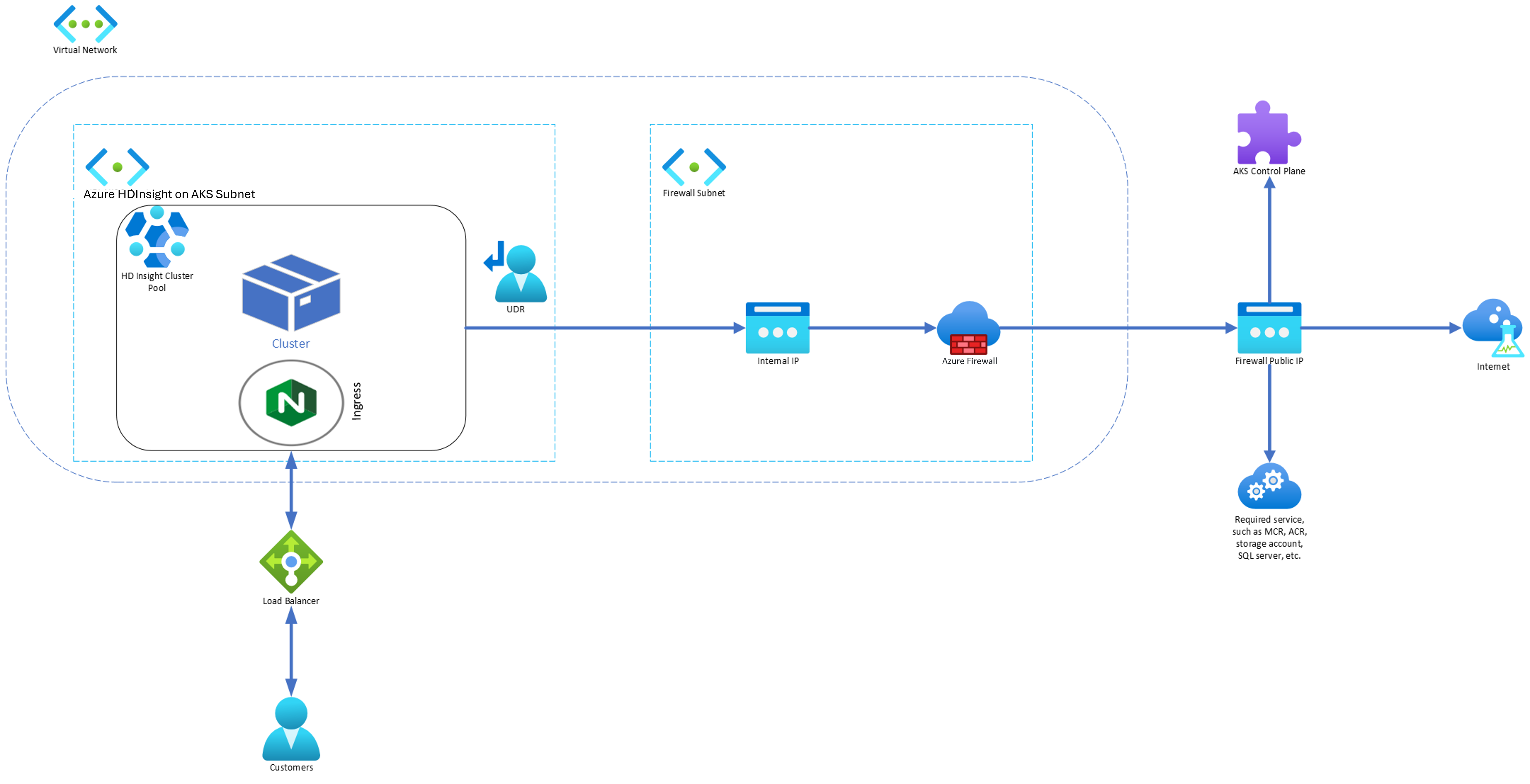

En el diagrama siguiente se muestra el ejemplo usado en este artículo para simular un escenario empresarial:

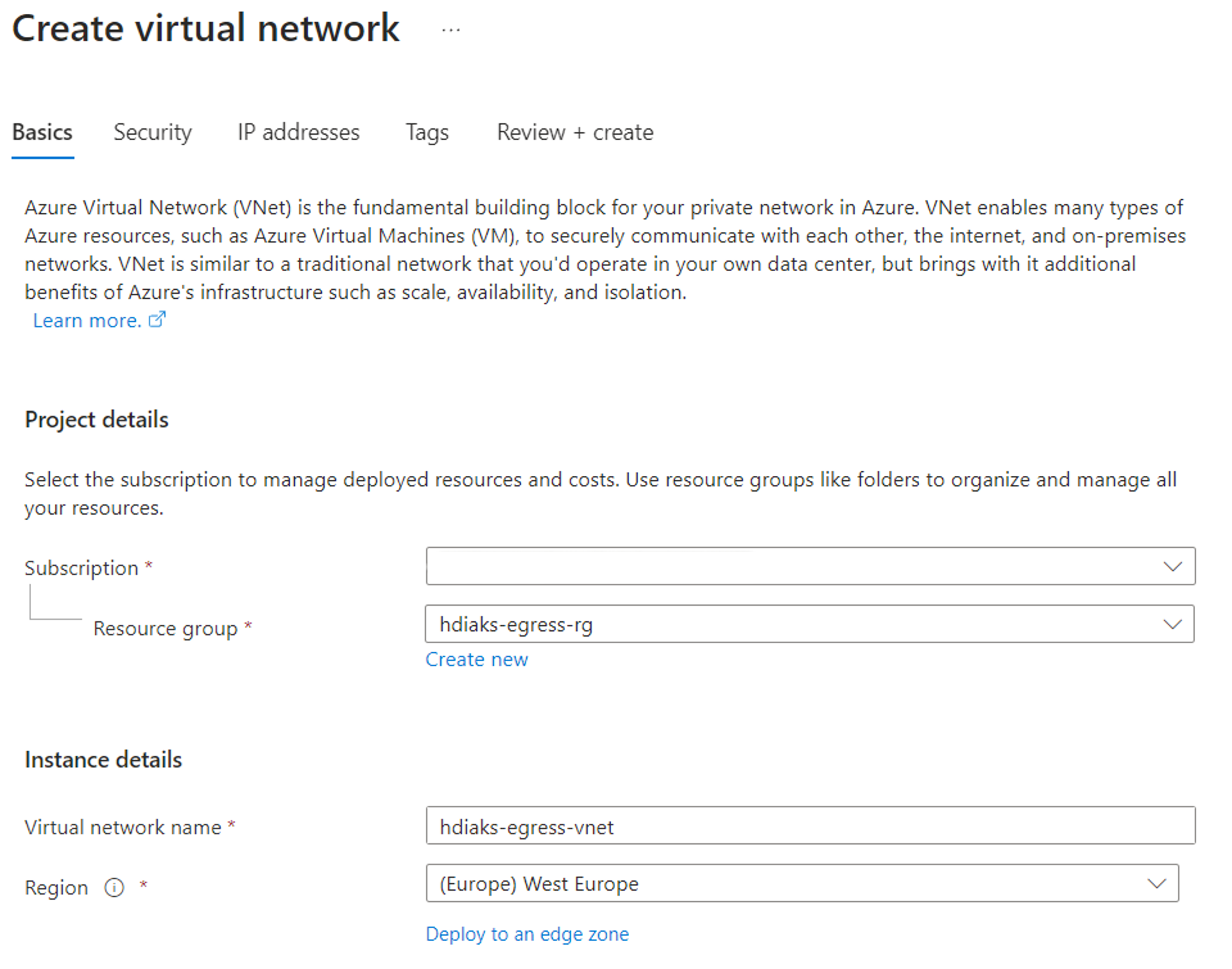

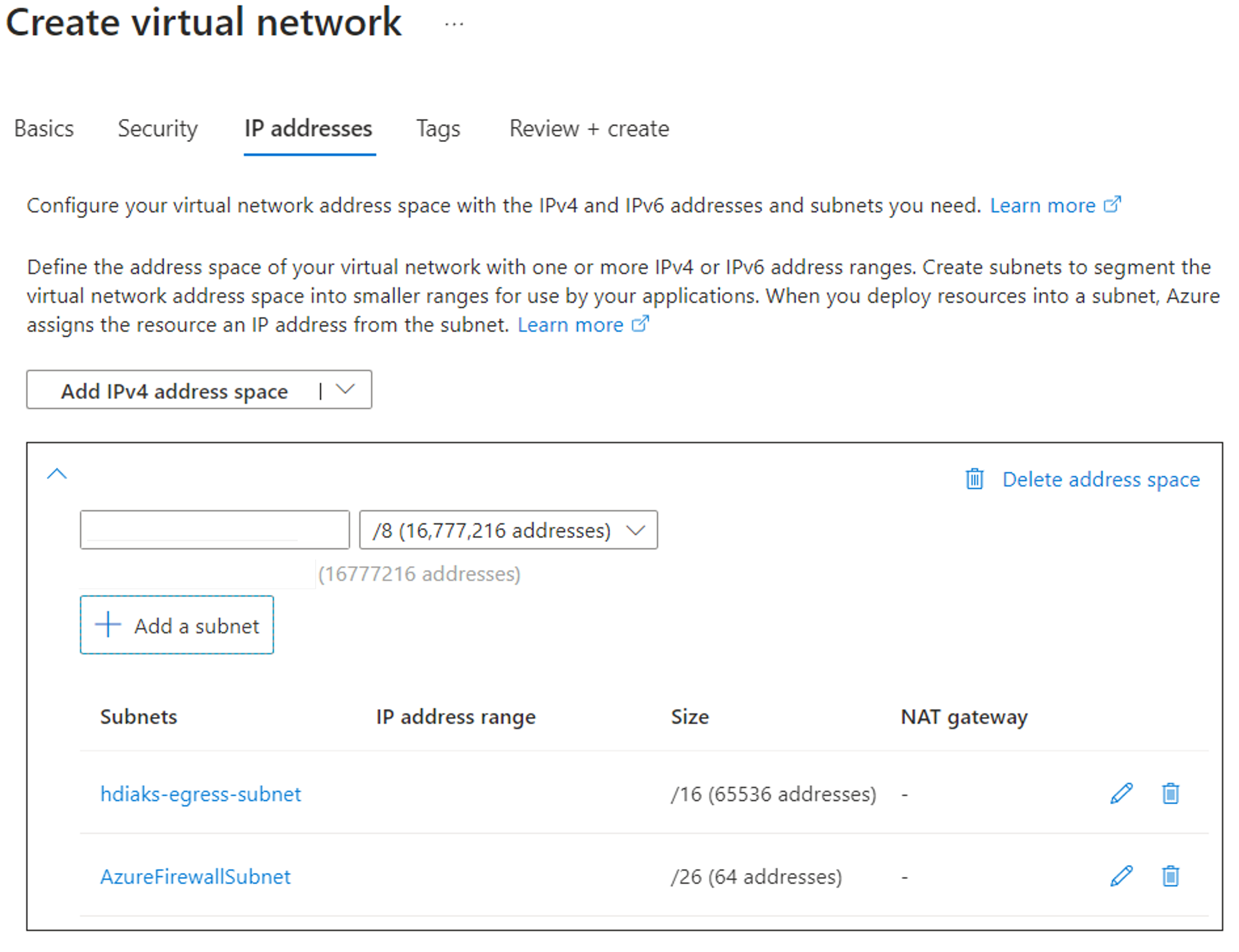

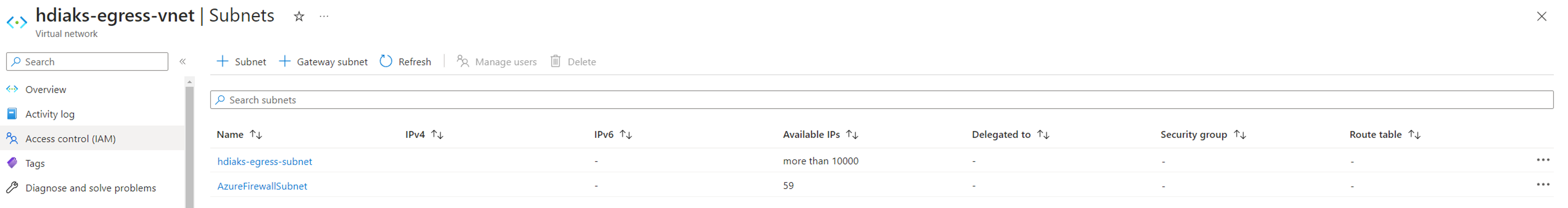

Creación de una red virtual y subredes

Cree una red virtual y dos subredes.

En este paso, configure una red virtual y dos subredes para configurar específicamente la salida.

Importante

- Si añades un grupo de seguridad de red en la subred, debes agregar ciertas reglas de entrada y salida manualmente. Siga utilizando NSG para restringir el tráfico.

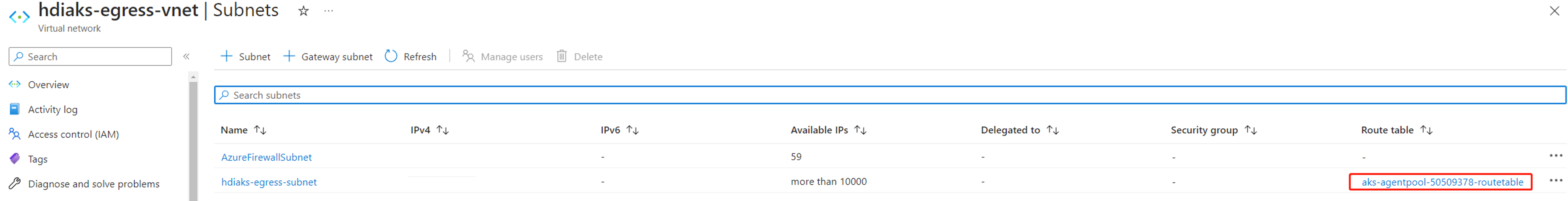

- No asocie la subred

hdiaks-egress-subneta una tabla de rutas porque HDInsight en AKS crea un grupo de clústeres con el tipo de salida predeterminado y no puede crear el grupo de clústeres en una subred ya asociada a una tabla de rutas.

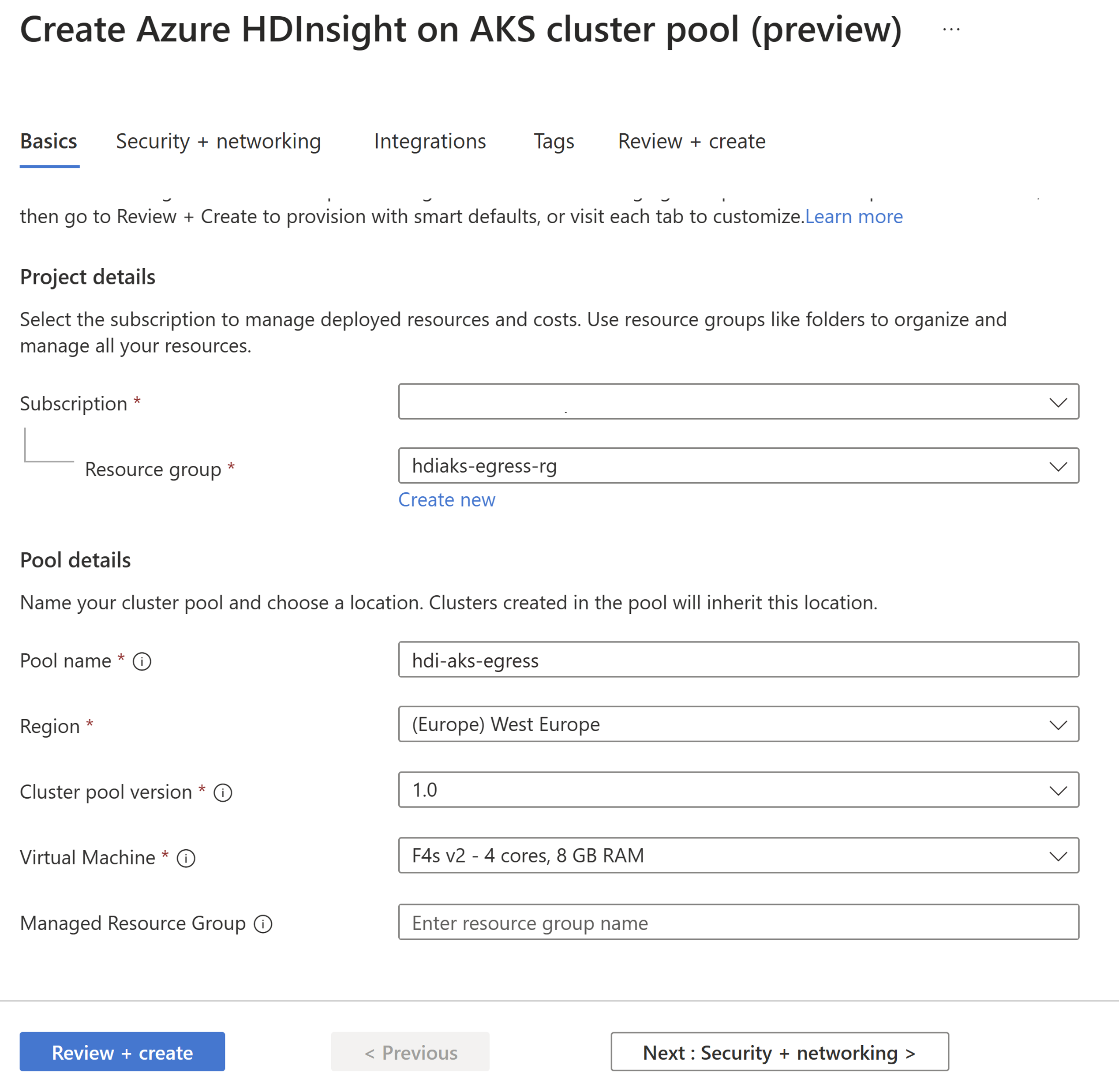

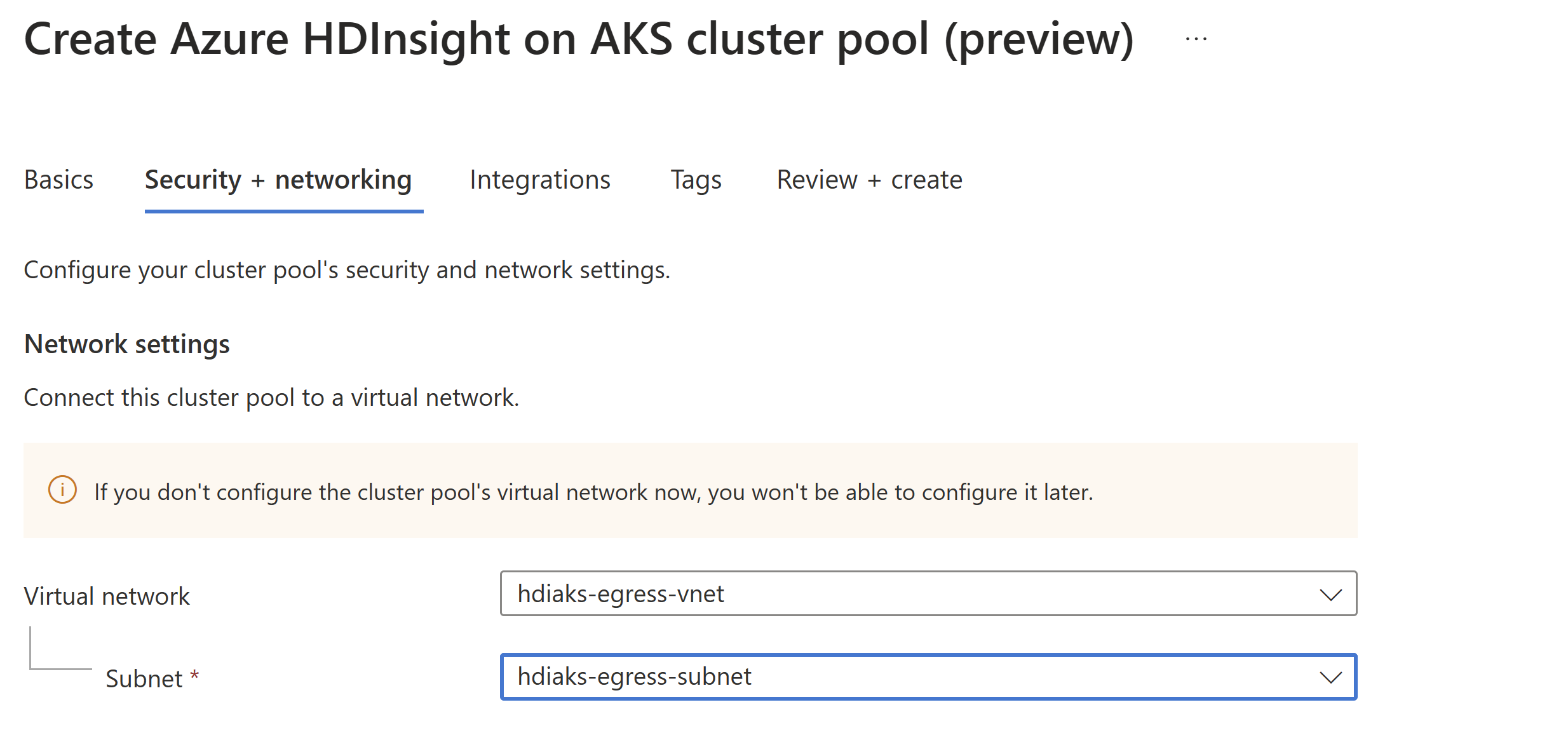

Creación de HDInsight en el grupo de clústeres de AKS mediante Azure Portal

Cree una piscina de clústeres.

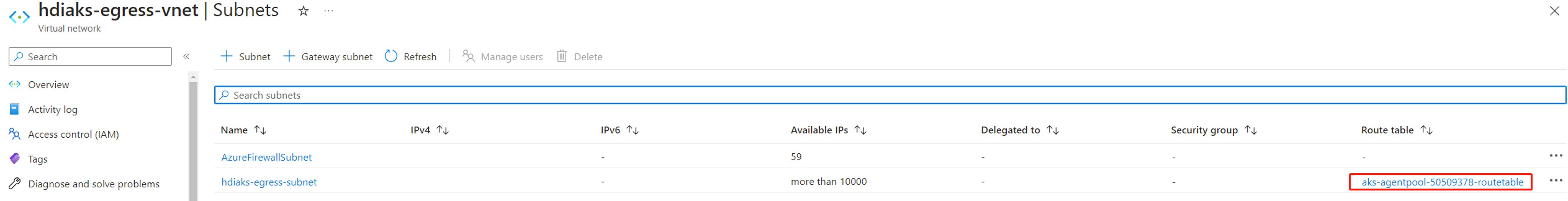

Cuando se crea un grupo de clústeres de HDInsight en AKS, encontrará una tabla de rutas en la subred

hdiaks-egress-subnet.

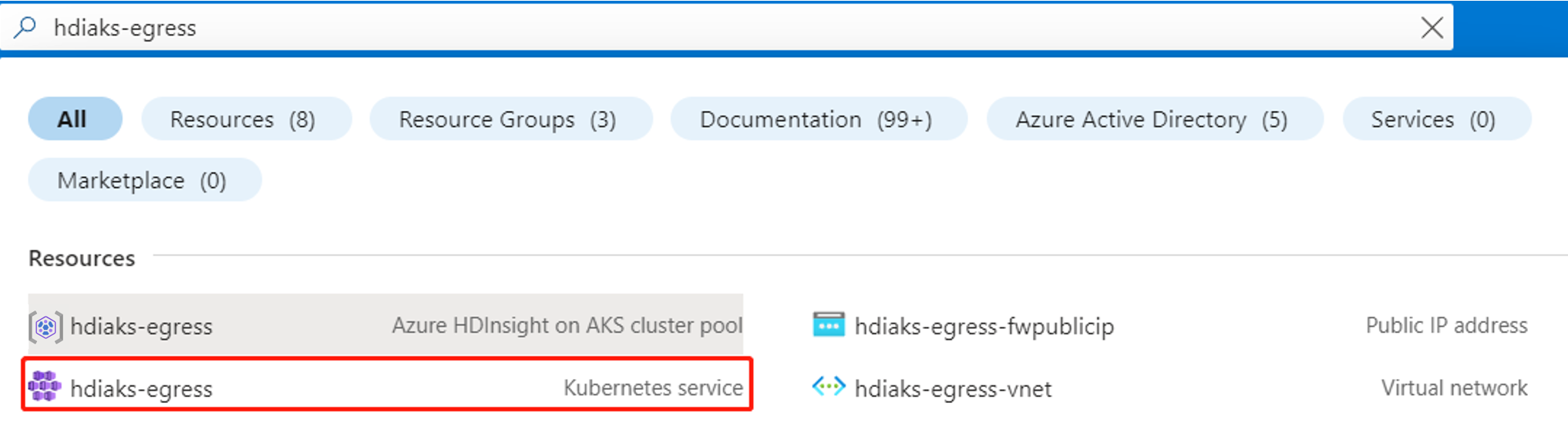

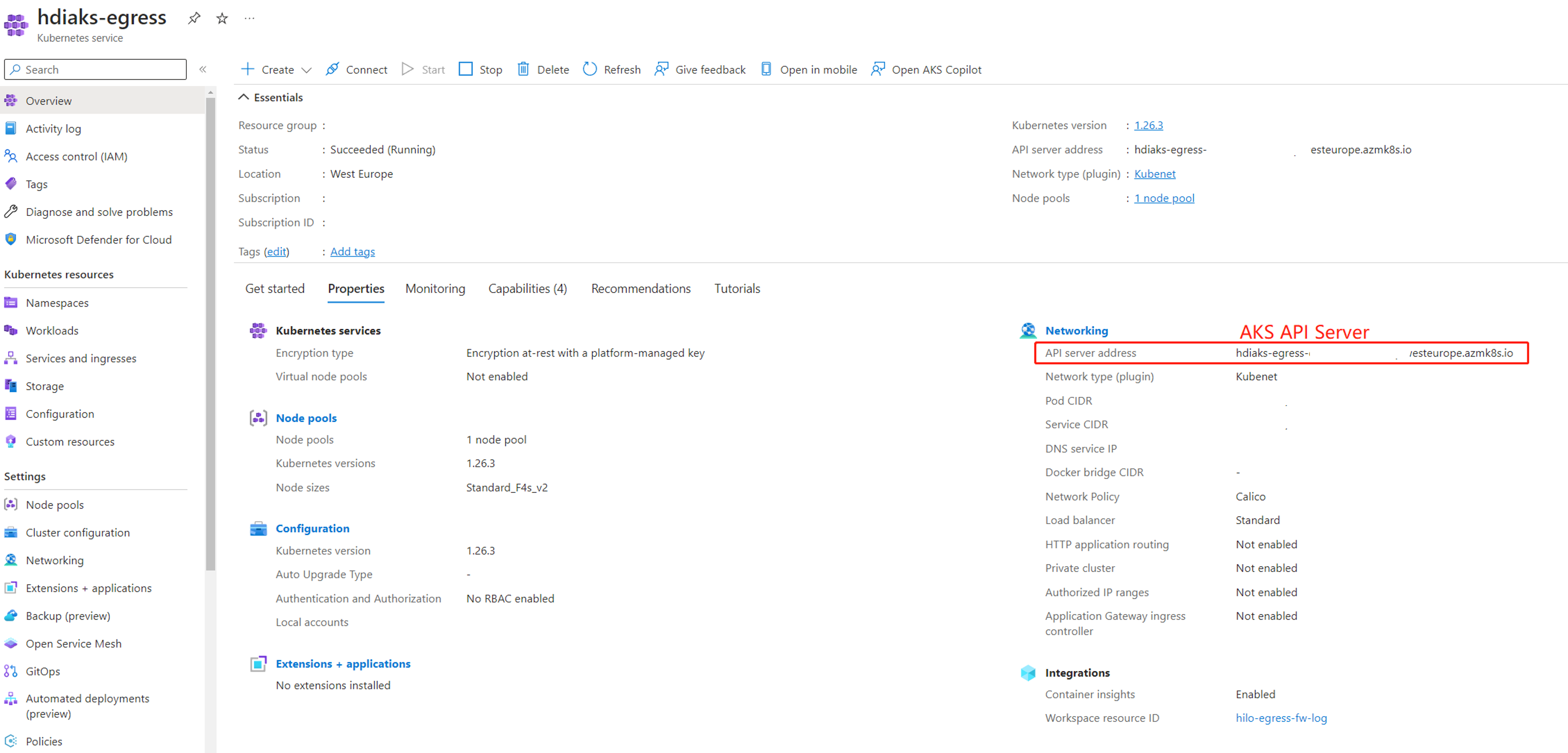

Obtención de los detalles del clúster de AKS creados detrás del grupo de clústeres

Puede buscar el nombre del clúster en el portal y dirigirse al clúster de AKS. Por ejemplo

Obtenga los detalles del servidor de API de AKS.

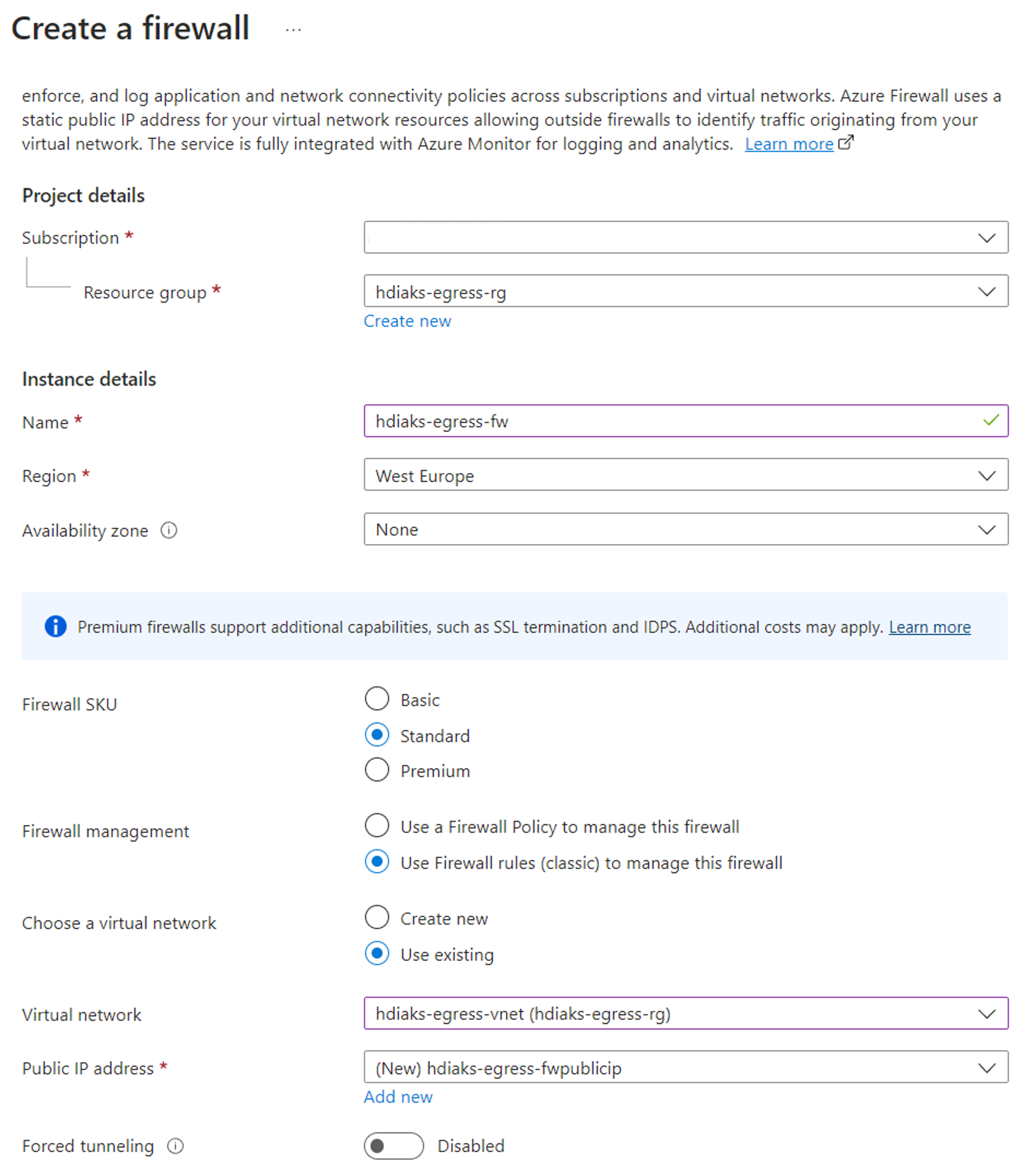

Creación de un firewall

Cree un firewall mediante Azure Portal.

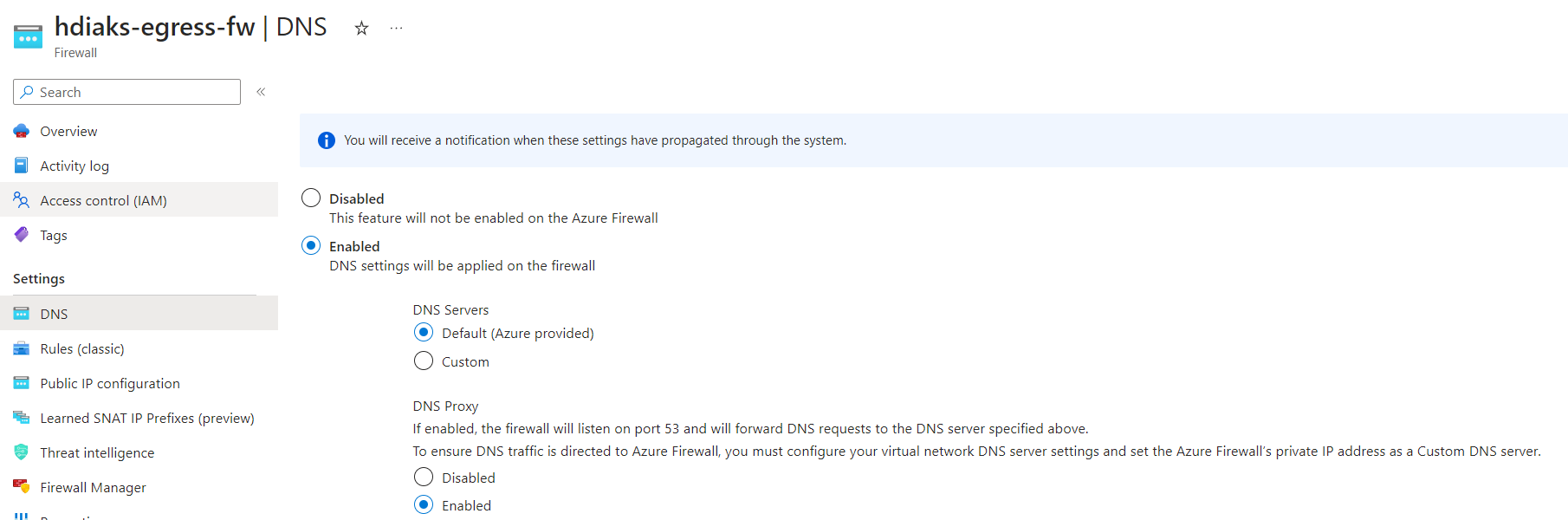

Habilite el servidor proxy DNS del firewall.

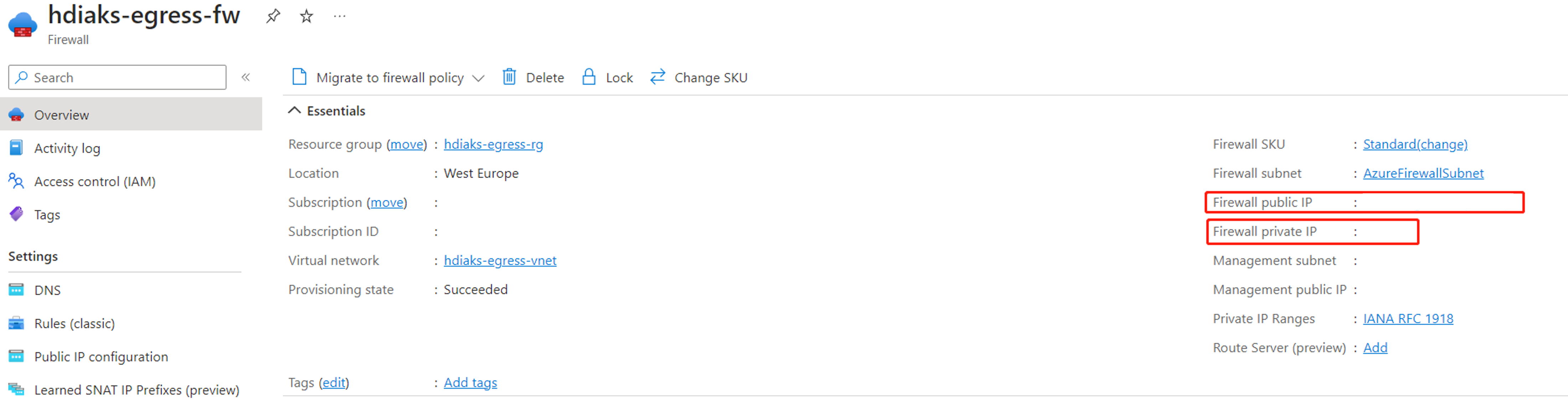

Una vez creado el firewall, busque la dirección IP interna del firewall y la dirección IP pública.

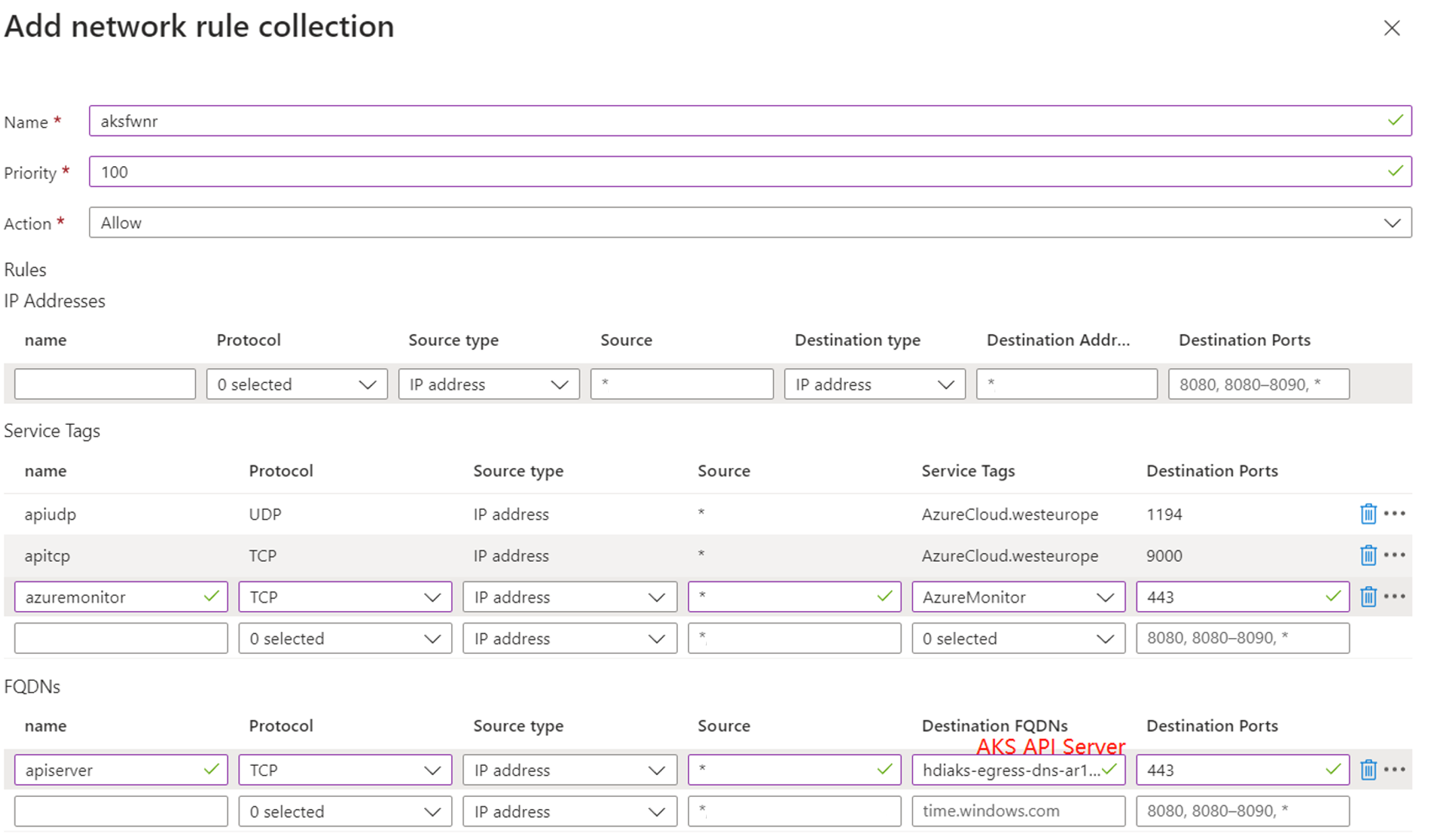

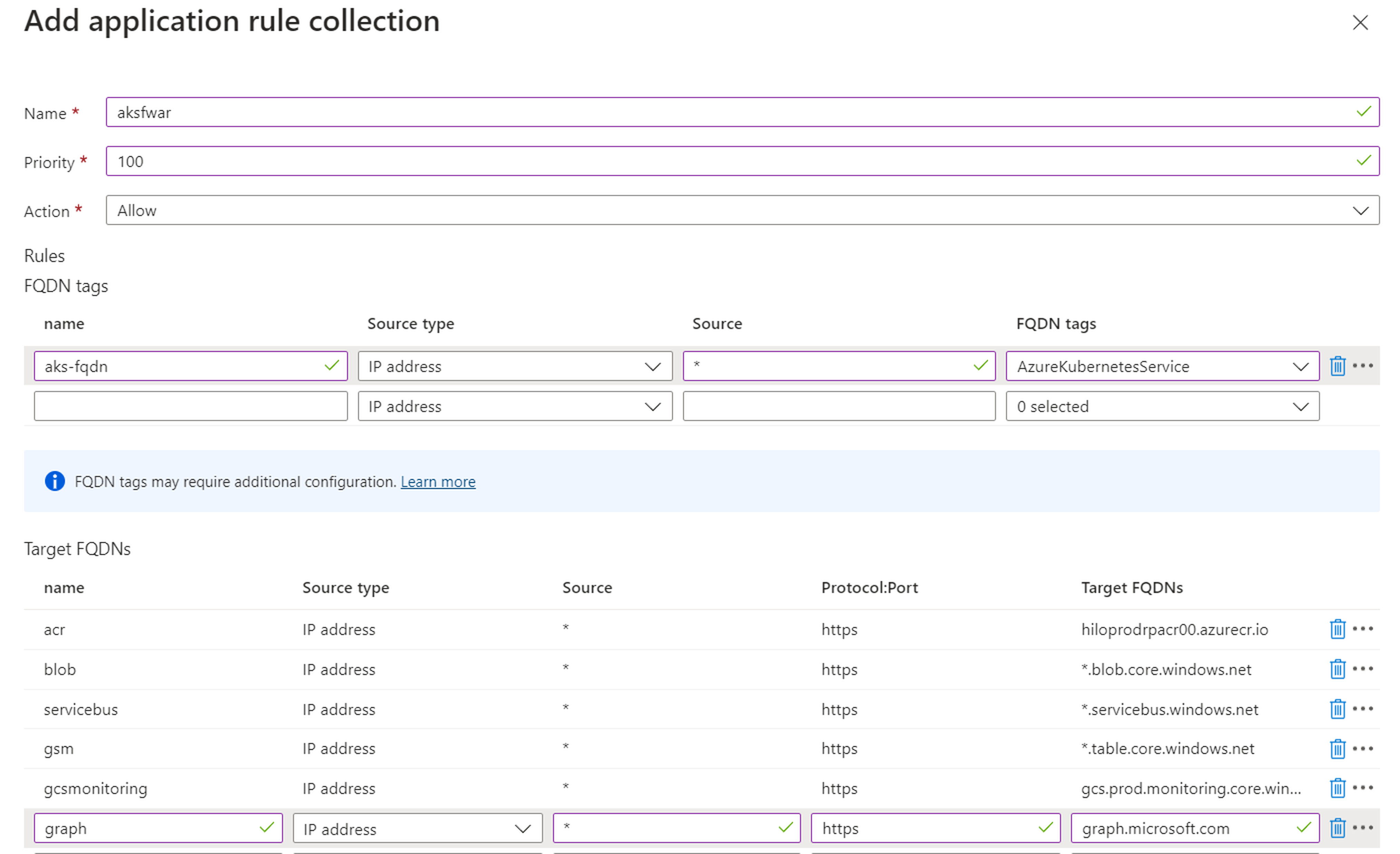

Adición de reglas de red y aplicación al firewall

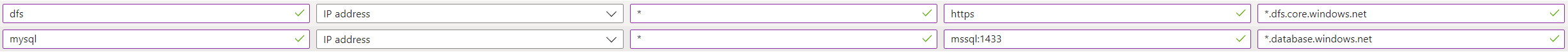

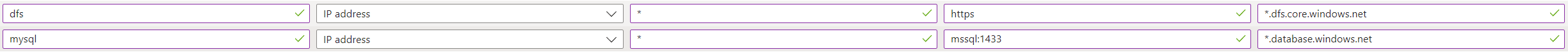

Cree la colección de reglas de red con las siguientes reglas.

Cree la colección de reglas de aplicación con las siguientes reglas.

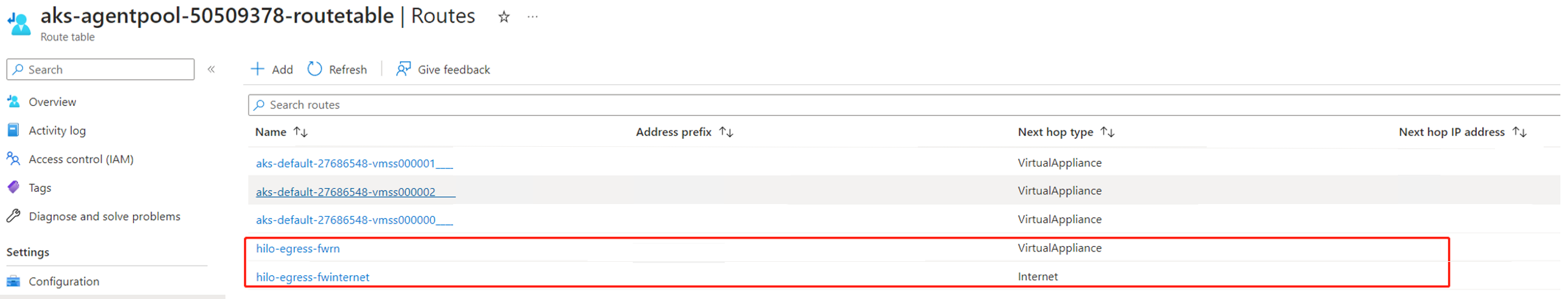

Creación de una ruta en la tabla de rutas para redirigir el tráfico al firewall

Agregue nuevas rutas a la tabla de rutas para redirigir el tráfico al firewall.

Creación de un clúster

En los pasos anteriores, hemos enrutado el tráfico al firewall.

En los pasos siguientes se proporcionan detalles sobre las reglas de aplicación y red específicas necesarias para cada tipo de clúster. Puede consultar las páginas de creación del clúster para crear apache Flink, Trinoy clústeres de Apache Spark en función de sus necesidades.

Importante

Antes de crear el clúster, asegúrese de agregar las siguientes reglas específicas del clúster para permitir el tráfico.

Trino

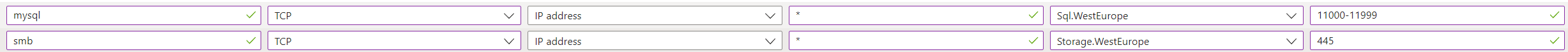

Agregue las reglas siguientes a la colección de reglas de aplicación

aksfwar.Agregue la siguiente regla a la colección de reglas de red

aksfwnr.Nota

Cambie el

Sql.<Region>a su región según sus necesidades. Por ejemplo:Sql.WestEurope

Apache Flink

Apache Spark

Agregue las reglas siguientes a la colección de reglas de aplicación

aksfwar.Agregue las reglas siguientes a la colección de reglas de red

aksfwnr.Nota

- Cambie el

Sql.<Region>a su región según su requerimiento. Por ejemplo:Sql.WestEurope - Cambie el

Storage.<Region>a su región según sus necesidades. Por ejemplo:Storage.WestEurope

- Cambie el

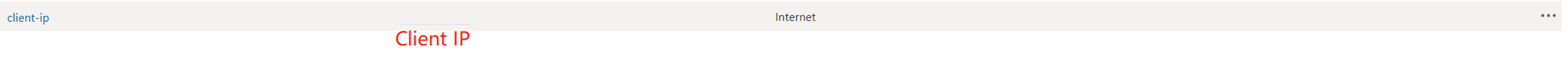

Solución de problemas de enrutamiento simétrico

Los siguientes pasos nos permiten solicitar el servicio de entrada del equilibrador de carga para cada clúster y asegurarnos de que el tráfico de respuesta de la red no fluya al cortafuegos.

Agregue una ruta a la tabla de rutas para redirigir el tráfico de respuesta a la dirección IP del cliente a Internet y, a continuación, puede acceder directamente al clúster.

Si no puede acceder al clúster y ha configurado el grupo de seguridad de red (NSG), siga estos pasos: use NSG para restringir el tráfico, luego para permitir el tráfico.

Propina

Si desea permitir más tráfico, puede configurarlo a través del firewall.

Cómo depurar

Si encuentra que el clúster funciona inesperadamente, puede comprobar los registros del firewall para buscar qué tráfico está bloqueado.