Introducción a la seguridad de la empresa en Azure HDInsight con AKS

Nota:

Retiraremos Azure HDInsight en AKS el 31 de enero de 2025. Antes del 31 de enero de 2025, deberá migrar las cargas de trabajo a Microsoft Fabric o un producto equivalente de Azure para evitar la terminación repentina de las cargas de trabajo. Los clústeres restantes de la suscripción se detendrán y quitarán del host.

Solo el soporte técnico básico estará disponible hasta la fecha de retirada.

Importante

Esta funcionalidad actualmente está en su versión preliminar. En Términos de uso complementarios para las versiones preliminares de Microsoft Azure encontrará más términos legales que se aplican a las características de Azure que están en versión beta, en versión preliminar, o que todavía no se han lanzado con disponibilidad general. Para más información sobre esta versión preliminar específica, consulte la Información de Azure HDInsight sobre la versión preliminar de AKS. Para plantear preguntas o sugerencias sobre la característica, envíe una solicitud en AskHDInsight con los detalles y síganos para obtener más actualizaciones sobre Comunidad de Azure HDInsight.

Las ofertas de Azure HDInsight en AKS son seguras de manera predeterminada y hay varios métodos para satisfacer las necesidades de seguridad de la empresa.

En este artículo se describe la arquitectura general de seguridad y las soluciones de seguridad dividiéndolas en cuatro pilares de seguridad tradicionales: seguridad perimetral, autenticación, autorización y cifrado.

Arquitectura de seguridad

La preparación empresarial para cualquier software requiere estrictas comprobaciones de seguridad para evitar y abordar las amenazas que pueden surgir. HDInsight en AKS proporciona un modelo de seguridad de varias capas para protegerlo en varias capas. La arquitectura de seguridad usa métodos de autorización modernos mediante MSI. Todo el acceso de almacenamiento es a través de MSI y el acceso a la base de datos es a través de nombre de usuario y contraseña. La contraseña se almacena en Azure Key Vault, definida por el cliente. Esto hace que la configuración sea sólida y segura de manera predeterminada.

En el diagrama siguiente se muestra una arquitectura técnica de alto nivel de seguridad en HDInsight en AKS.

Pilares de seguridad de la empresa

Una forma de ver la seguridad empresarial es dividir las soluciones de seguridad en cuatro grandes grupos en función del tipo de control. Estos grupos también se denominan pilares de seguridad y son de los siguientes tipos: seguridad perimetral, autenticación, autorización y cifrado.

Seguridad del perímetro

La seguridad del perímetro en HDInsight en AKS se logra a través de redes virtuales. Un administrador de empresa puede crear un clúster dentro de una red virtual (VNET) y usar grupos de seguridad de red (NSG) para restringir el acceso a esta.

Autenticación

HDInsight en AKS proporciona autenticación basada en identificadores de Microsoft Entra para el inicio de sesión del clúster y usa identidades administradas (MSI) para proteger el acceso de clúster a los archivos de Azure Data Lake Storage Gen2. Las identidades administradas son una característica de Microsoft Entra ID que proporciona servicios de Azure con un conjunto de credenciales administradas automáticamente. Con esta configuración, los empleados de la empresa pueden iniciar sesión en los nodos del clúster con sus credenciales de dominio. Una identidad administrada de Microsoft Entra ID permite a la aplicación acceder fácilmente a otros recursos protegidos por Microsoft Entra, como Azure Key Vault, Storage, SQL Server y Database. La plataforma Azure administra la identidad y no es necesario que lleve a cabo el aprovisionamiento ni la rotación de los secretos. Esta solución es una clave para proteger el acceso al clúster de HDInsight en AKS y otros recursos dependientes. Las identidades administradas hacen que su aplicación sea más segura mediante la eliminación de los secretos de aplicación como, por ejemplo, las credenciales en las cadenas de conexión.

Cree una identidad administrada asignada por el usuario, que es un recurso de Azure independiente, como parte del proceso de creación del clúster, que administra el acceso a los recursos dependientes.

Autorización

Un procedimiento recomendado que la mayoría de las empresas siguen es que no todos los empleados tengan acceso completo a todos los recursos de la empresa. Asimismo, el administrador puede definir directivas de control de acceso basado en rol para los recursos del clúster.

Los propietarios de recursos pueden configurar el control de acceso basado en rol (RBAC). La configuración de las directivas RBAC permite asociar permisos a un rol de la organización. Esta capa de abstracción hace más fácil asegurar que los usuarios solo tengan los permisos necesarios para realizar sus responsabilidades laborales. Autorización administrada por roles de ARM para la administración de clústeres (plano de control) y el acceso a datos del clúster (plano de datos) administrados por la administración de acceso al clúster.

Roles de administración de clústeres (plano de control/roles de ARM)

| Acción | Administrador del grupo de clústeres de HDInsight en AKS | HDInsight en el administrador de clústeres de AKS |

|---|---|---|

| Creación o eliminación del grupo de clústeres | ✅ | |

| Asignación de permisos y roles en el grupo de clústeres | ✅ | |

| Creación o eliminación de un clúster | ✅ | ✅ |

| Administrar clúster | ✅ | |

| Administración de la configuración | ✅ | |

| Acciones de script | ✅ | |

| Administración de bibliotecas | ✅ | |

| Supervisión | ✅ | |

| Acciones de escalado | ✅ |

Los roles anteriores son desde la perspectiva de las operaciones de ARM. Para más información, consulte el Tutorial: Concesión de acceso de usuario a los recursos de Azure mediante Azure Portal: Azure RBAC.

Acceso al clúster (plano de datos)

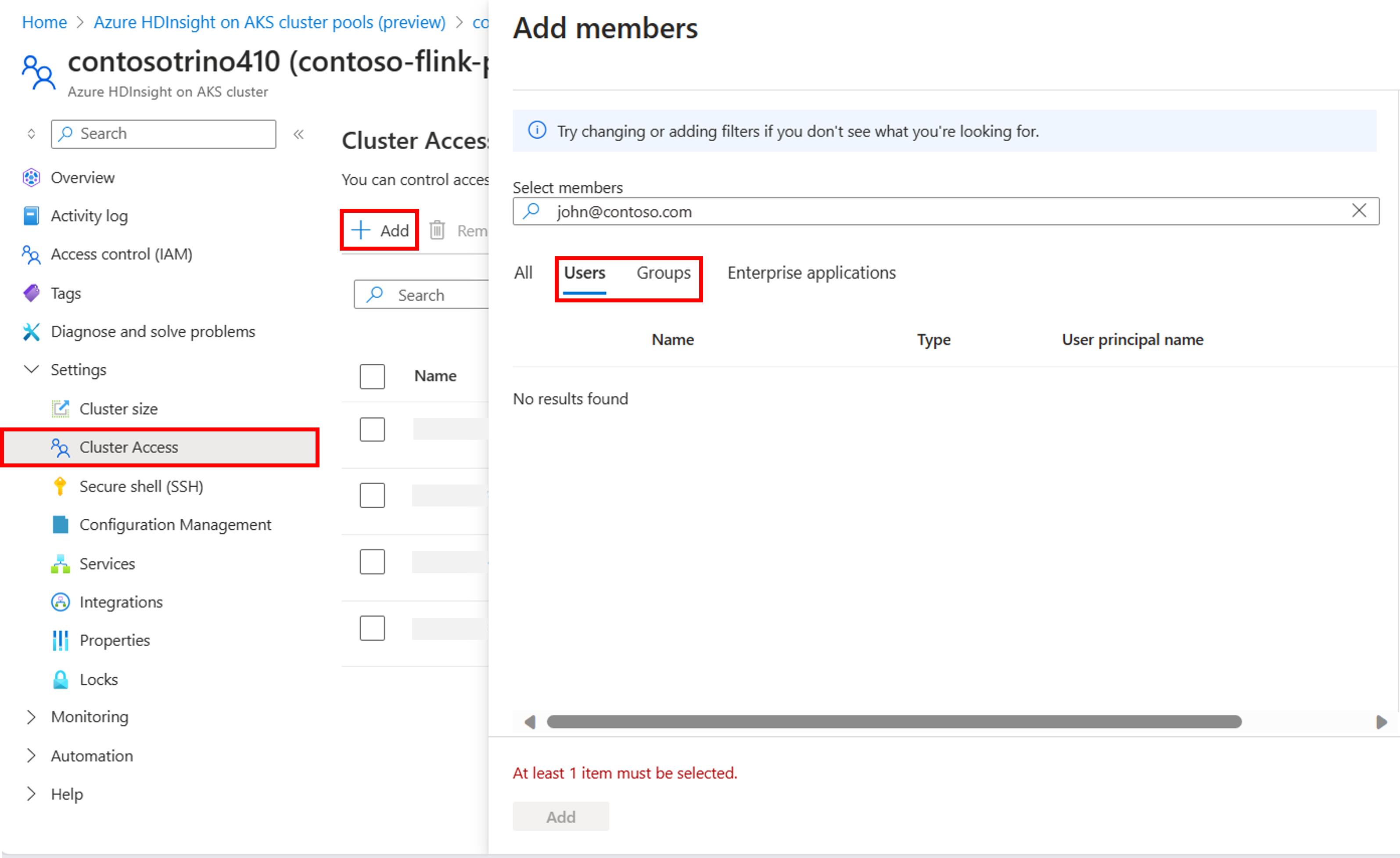

Puede permitir que los usuarios, las entidades de servicio, la identidad administrada accedan al clúster a través del portal o mediante ARM.

Este acceso habilita

- Ver clústeres y administrar trabajos.

- Realice todas las operaciones de supervisión y administración.

- Realice operaciones de escalado automático y actualice el número de nodos.

Acceso no proporcionado para

- Eliminación de clústeres

Importante

Cualquier usuario recién agregado requerirá un rol adicional de "Lector RBAC de Azure Kubernetes Service" para ver el estado del servicio.

Auditoría

Es necesario auditar el acceso a los recursos del clúster para realizar un seguimiento del acceso no autorizado o no intencionado de los recursos. Es tan importante como proteger los recursos del clúster frente al acceso no autorizado.

El administrador del grupo de recursos puede ver y notificar todo el acceso a HDInsight en recursos y datos del clúster de AKS mediante el registro de actividad. El administrador puede ver y notificar los cambios en las directivas de control de acceso.

Cifrado

Proteger los datos es importante para cumplir con los requisitos de cumplimiento y de seguridad de la organización. Además de restringir el acceso de empleados no autorizados a los datos, es necesario cifrarlos. El almacenamiento y los discos (disco del sistema operativo y disco de datos persistentes) usados por los nodos y contenedores del clúster se cifran. Los datos de Azure Storage se cifran y descifran de forma transparente mediante el cifrado AES de 256 bits, uno de los cifrados de bloques más sólidos que hay disponibles, y son compatibles con FIPS 140-2. El cifrado de Azure Storage está habilitado para todas las cuentas de almacenamiento, lo que hace que los datos sean seguros de forma predeterminada, no es necesario modificar el código o las aplicaciones para aprovechar el cifrado de Azure Storage. El cifrado de datos en tránsito se controla con TLS 1.2.

Cumplimiento normativo

Las ofertas de cumplimiento de Azure se basan en diversos tipos de garantías, incluidas las certificaciones formales, pero también las atestaciones, las validaciones y las autorizaciones, las evaluaciones producidas por empresas de auditoría de terceros independientes, las modificaciones contractuales, las autoevaluaciones y los documentos de orientación para los clientes producidos por Microsoft. Para obtener información sobre el cumplimiento de HDInsight en Azure Kubernetes Service, acceda al Centro de confianza de Microsoft y la Información general sobre el cumplimiento de Microsoft Azure.

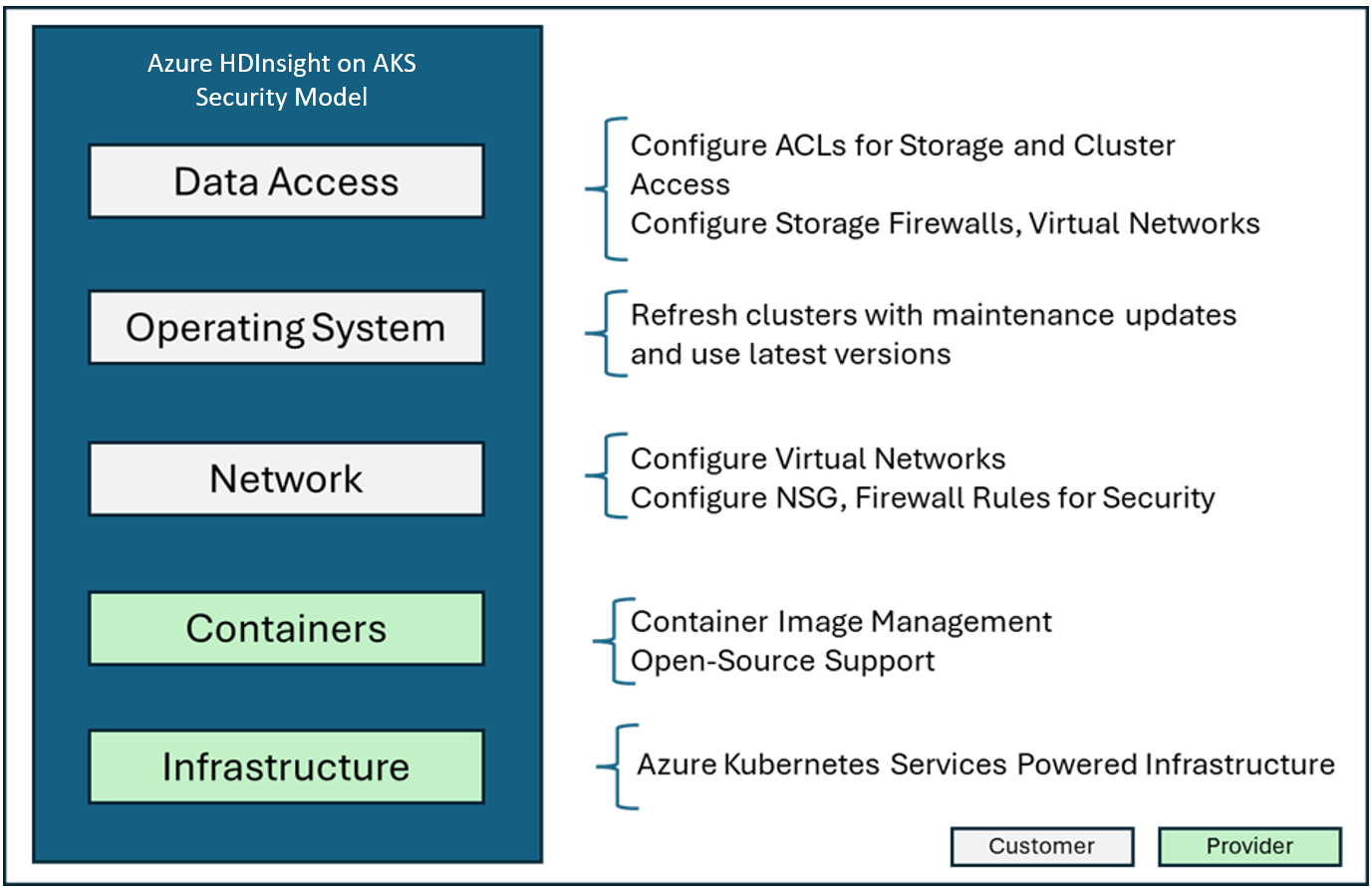

Modelo de responsabilidad compartida

En la siguiente imagen se resumen las principales áreas de seguridad del sistema y las soluciones de seguridad que tiene disponibles en cada una de ellas. También destaca qué áreas de seguridad son responsabilidad suya como cliente y qué áreas son responsabilidad de HDInsight en AKS como proveedor de servicios.

En la tabla siguiente se proporcionan vínculos a recursos para cada tipo de solución de seguridad.

| Área de seguridad | Soluciones disponibles | Parte responsable |

|---|---|---|

| Seguridad de acceso a datos | Configurar las listas de control de acceso para Azure Data Lake Storage Gen2 y Gen2 | Customer |

| Habilitar la propiedad "Se requiere transferencia segura" en las cuenta de almacenamiento | Customer | |

| Configurar las redes virtuales y los firewalls de Azure Storage | Customer | |

| Seguridad del sistema operativo | Creación de clústeres con HDInsight más reciente en versiones de AKS | Customer |

| Seguridad de las redes | Configurar una red virtual | |

| Configuración del tráfico mediante reglas de firewall | Customer | |

| Configuración del tráfico saliente necesario | Customer |