Tutorial: No permitir tipos de recursos en el entorno de nube

Un objetivo popular de la gobernanza en la nube es restringir qué tipos de recursos se permiten en el entorno. Las empresas tienen muchas motivaciones detrás de las restricciones de tipo de recurso. Por ejemplo, los tipos de recursos pueden ser costosos o podrían ir en contra de las estrategias y estándares empresariales. En lugar de usar muchas directivas para tipos de recursos individuales, Azure Policy ofrece dos directivas integradas para lograr este objetivo:

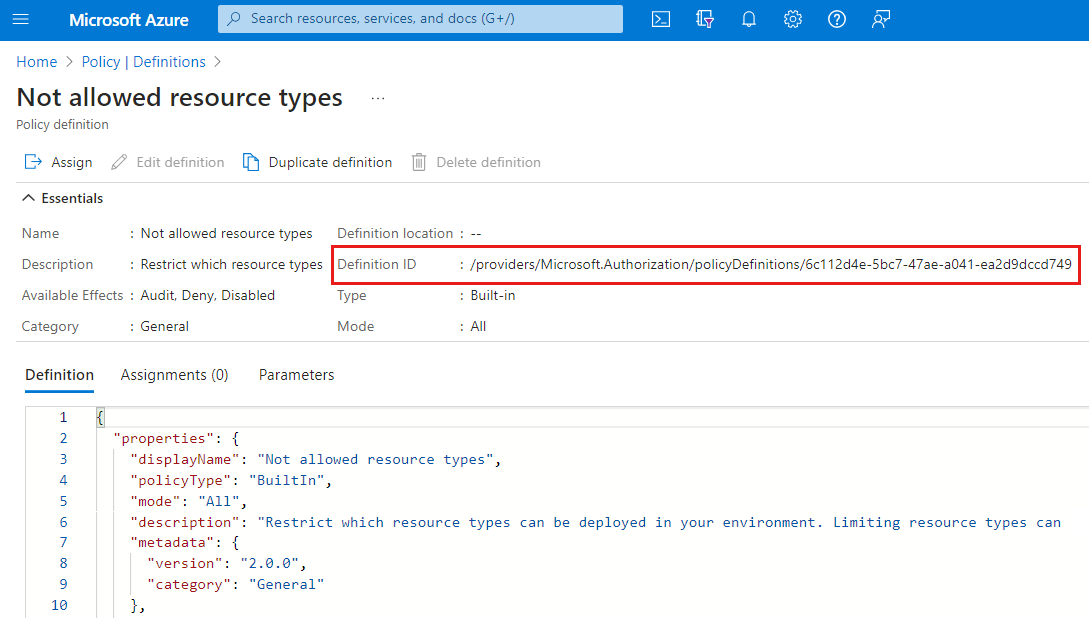

| Nombre (Azure Portal) |

Descripción | Efecto | Versión (GitHub) |

|---|---|---|---|

| Tipos de recursos permitidos | Esta directiva le permite especificar los tipos de recursos que puede implementar su organización. Esta directiva solo afecta a los tipos de recursos que admiten "etiquetas" y "ubicación". Para restringir todos los recursos, duplique esta directiva y cambie el "modo a "Todos". | denegar | 1.0.0 |

| Tipos de recursos no permitidos | Restrinja qué tipos de recursos se pueden implementar en el entorno. Limitar los tipos de recursos puede reducir la complejidad y la superficie expuesta a ataques de su entorno a la vez que también ayuda a administrar los costos. Los resultados de cumplimiento solo se muestran para los recursos no compatibles. | Audit, Deny, Disabled | 2.0.0 |

En este tutorial, aplicará la directiva de Tipos de recursos no permitidos y administrará los tipos de recursos a escala a través Microsoft Azure Portal.

Requisitos previos

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Asignar la definición de la directiva

El primer paso para deshabilitar los tipos de recursos es asignar la definición de directiva de Tipos de recursos no permitidos.

Vaya a Tipos de recursos no permitidos en Azure Portal.

Seleccione el botón Asignar en la parte superior de la página.

En la pestaña Aspectos básicos, establezca el Ámbito seleccionando los puntos suspensivos y eligiendo un grupo de administración, una suscripción o un grupo de recursos. Asegúrese de que el ámbito seleccionado tenga al menos un subámbito. Después, haga clic en Seleccionar en la parte inferior de la página Ámbito.

En este ejemplo se usa la suscripción de Contoso.

Nota:

Si asigna esta definición de directiva al ámbito del grupo de administración raíz, el portal puede detectar tipos de recursos no permitidos y deshabilitarlos en la vista Todos los servicios para que los usuarios del portal conozcan la restricción antes de intentar implementar un recurso no permitido.

Los recursos se pueden excluir según el ámbito. Las exclusiones comienzan en un nivel inferior al nivel del ámbito. Las exclusiones son opcionales, así que déjelas en blanco por ahora.

Nombre de asignación se rellena automáticamente con el nombre de la definición de la directiva seleccionado, pero puede cambiarlo. También puede agregar una Descripción opcional para proporcionar detalles sobre esta asignación de directiva.

Deje Cumplimiento de directivas como Habilitado. Cuando esta Deshabilitado, esta configuración permite probar el resultado de la directiva sin desencadenar el efecto. Para más información, consulte Modo de cumplimiento.

Asignado por: se rellena automáticamente en función de quién ha iniciado sesión. Este campo es opcional, así que se pueden especificar valores personalizados.

Seleccione la pestaña Parámetros en la parte superior del asistente. En este tutorial se omite la pestaña Avanzada.

Para el parámetro Tipos de recursos no permitidos, utilice el menú desplegable para buscar y seleccionar tipos de recursos que no deberían permitirse en su entorno de nube.

Esta definición de directiva no tiene los efectos

modifyodeployIfNotExists, por lo que no admite tareas de corrección. En este tutorial, omita la pestaña Corrección.Seleccione la pestaña Non-compliance messages (Mensajes de no cumplimiento) en la parte superior del asistente.

Establecer el Mensaje de incumplimiento en Este tipo de recurso no está permitido. Este mensaje personalizado se muestra cuando se deniega un recurso o cuando hay recursos no compatibles durante la evaluación periódica.

Seleccione la pestaña Revisar y crear en la parte superior del asistente.

Revise las selecciones y, luego, seleccione Crear en la parte inferior de la página.

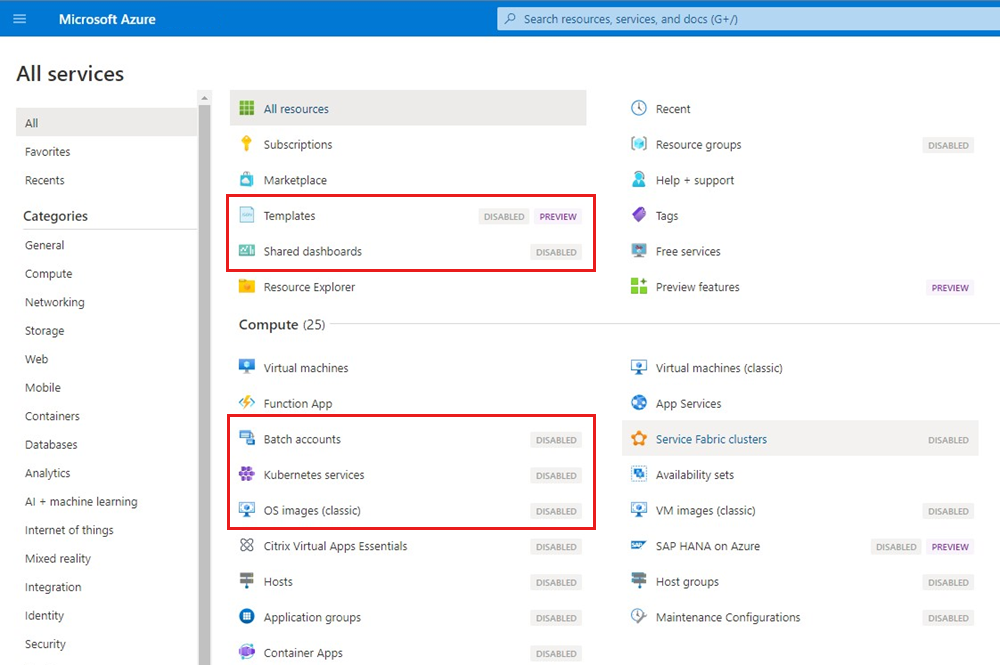

Ver tipos de recursos deshabilitados en Azure Portal

Este paso solo se aplica cuando la directiva se asignó en el ámbito del grupo de administración raíz.

Ahora que asignó una definición de directiva integrada, vaya a Todos los servicios. Azure Portal conoce los tipos de recursos no permitidos de esta asignación de directiva y los deshabilita en la página Todos los servicios. La opción Crear no está disponible para los tipos de recursos deshabilitados.

Nota:

Si asigna esta definición de directiva al grupo de administración raíz, los usuarios verán la siguiente notificación cuando inicien sesión por primera vez o si la directiva cambia después de haber iniciado sesión:

Directiva modificada por el administrador Su administrador ha realizado cambios en las directivas de la cuenta. Se recomienda actualizar el portal para usar las directivas actualizadas.

Crear una exención

Ahora supongamos que se debe permitir que un subámbito tenga deshabilitados los tipos de recursos de esta directiva. Vamos a crear una exención en este ámbito para que, de lo contrario, se puedan implementar recursos restringidos allí.

Advertencia

Si asigna esta definición de directiva al ámbito del grupo de administración raíz, Azure Portal no puede detectar exenciones en ámbitos de nivel inferior. Los recursos no permitidos por la asignación de directiva se mostrarán como deshabilitados en la lista Todos los servicios y la opción Crear no está disponible. Pero puede crear recursos en el ámbito exento con clientes como la CLI de Azure, Azure PowerShell o plantillas de Azure Resource Manager.

Seleccione Asignaciones en Creación en el lado izquierdo de la página de Azure Policy.

Busque la asignación de directiva que ha creado.

Seleccione el botón Crear exención en la parte superior de la página.

En la pestaña Aspectos básicos, seleccione el Ámbito de exención, que es el subámbito que debe permitirse tener recursos restringidos por esta asignación de directiva.

Complete el Nombre de la exención con el texto deseado y deje la Categoría de exención como predeterminada de la Renuncia. No cambie el botón de alternancia para Configuración de expiración de exención, ya que esta exención no se establecerá en expirar. Opcionalmente, agregue una Descripción de exención y seleccione Revisar y crear.

En este tutorial se omite la pestaña Avanzado. En la pestaña Revisar y crear, seleccione Crear.

Para ver la exención, seleccione Exenciones en Creación en el lado izquierdo de la página Azure Policy.

Ahora el subámbito puede tener los tipos de recursos no permitidos por la directiva.

Limpieza de recursos

Si ha terminado de trabajar con los recursos de este tutorial, siga los siguientes pasos para eliminar cualquiera de las asignaciones o definiciones de directivas creadas en este tutorial:

Seleccione Definiciones (o Asignaciones si trata de eliminar una asignación) en Creación en el lado izquierdo de la página de Azure Policy.

Busque la nueva definición de iniciativa o directiva (o asignación) que quiere quitar.

Haga clic con el botón derecho en la fila o seleccione los puntos suspensivos al final de la definición (o asignación) y elija Eliminar definición (o Eliminar asignación ).

Revisar

En este tutorial, ha realizado correctamente las tareas siguientes:

- Se asignó la directiva integrada de Tipos de recursos no permitidos para denegar la creación de tipos de recursos no permitidos

- Se ha creado una exención para esta asignación de directiva en un subámbito

Con esta directiva integrada especificó tipos de recursos que no están permitidos. El enfoque alternativo más restrictivo es especificar tipos de recursos que se permiten mediante la directiva integrada Tipos de recursos permitidos.

Nota:

Todos los servicios de Azure Portal solo deshabilitarán los recursos no especificados en la directiva de tipo de recurso permitido si mode está configurada en All y la directiva está asignada en el grupo de administración raíz. Esto se debe a que comprueba todos los tipos de recursos independientemente de tags y locations. Si desea que el portal tenga este comportamiento, duplique la directiva integrada Tipos de recursos permitidos y cambie su mode de Indexed a All, luego asígnela al alcance del grupo de administración raíz.

Pasos siguientes

Para obtener más información sobre las estructuras de definiciones de directivas, asignaciones y exenciones, consulte estos artículos:

Estructura de definición de Azure PolicyEstructura de asignación de Azure PolicyEstructura de exención de Azure Policy

Para ver una lista completa de ejemplos de directivas integradas, consulte este artículo: