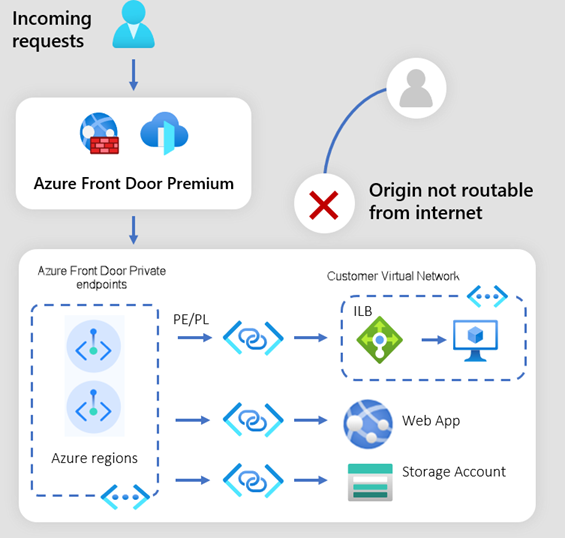

Proteja su origen con Private Link en Azure Front Door Premium

Azure Private Link le permite acceder a los servicios PaaS de Azure y a los servicios hospedados en Azure a través de un punto de conexión privado de la red virtual. El tráfico entre la red virtual y el servicio pasa por la red troncal de Microsoft y elimina la exposición a la red pública de Internet.

Azure Front Door Premium puede conectarse a su origen mediante Private Link. El origen se puede hospedar en la red virtual o como un servicio PaaS, como Azure Web App o Azure Storage. Private Link elimina la necesidad de que el origen sea accesible públicamente.

Cómo funciona Private Link

Al habilitar Private Link para su origen en Azure Front Door Premium, Front Door crea un punto de conexión privado en su nombre desde una red privada regional administrada por Azure Front Door. Recibirá una solicitud de punto de conexión privado de Azure Front Door en el origen pendiente de aprobación.

Importante

Debe aprobar la conexión del punto de conexión privado antes de que el tráfico pase al origen de forma privada. Puede aprobar las conexiones de punto de conexión privado mediante Azure Portal, la CLI de Azure o Azure PowerShell. Para más información, consulte Administración de una conexión de punto de conexión privado.

Una vez habilitado un origen de Private Link y aprobada la conexión del punto de conexión privado, la conexión puede tardar unos minutos en establecerse. Durante este tiempo, las solicitudes al origen recibirán un mensaje de error de Azure Front Door. El mensaje de error desaparecerá una vez establecida la conexión.

Una vez aprobada la solicitud, se asigna una dirección IP privada desde la red virtual administrada por Azure Front Door. El tráfico entre Azure Front Door y el origen se comunicará mediante el vínculo privado establecido a través de la red troncal de Microsoft. Ahora, el tráfico entrante que se dirige a su origen está protegido cuando llega a Azure Front Door.

Orígenes admitidos

Actualmente, la compatibilidad con el origen para la conectividad de punto de conexión privado directo está limitada a:

- Blob Storage

- Aplicación web

- Equilibradores de carga internos o cualquier servicio que exponga equilibradores de carga internos, como Azure Kubernetes Service, Azure Container Apps o Red Hat OpenShift en Azure

- Sitio web estático de almacenamiento

- Application Gateway (versión preliminar pública) No debe usarse en entornos de producción.

- API Management (versión preliminar pública) No debe usarse en entornos de producción.

- Azure Container Apps (versión preliminar pública) No debe usarse en entornos de producción.

Nota:

- Esta característica no se admite con las ranuras ni las funciones de Azure App Service.

Disponibilidad regional

El vínculo privado de Azure Front Door está disponible en las siguientes regiones:

| América | Europa | África | Asia Pacífico |

|---|---|---|---|

| Sur de Brasil | Centro de Francia | Norte de Sudáfrica | Este de Australia |

| Centro de Canadá | Centro-oeste de Alemania | Centro de la India | |

| Centro de EE. UU. | Norte de Europa | Japón Oriental | |

| Este de EE. UU. | Este de Noruega | Centro de Corea del Sur | |

| Este de EE. UU. 2 | Sur de Reino Unido 2 | Este de Asia | |

| Centro-sur de EE. UU. | Oeste de Europa | ||

| Oeste de EE. UU. 3 | Centro de Suecia | ||

| US Gov: Arizona | |||

| US Gov Texas | |||

| US Gov - Virginia |

La característica Private Link de Azure Front Door es independiente de la región, pero para obtener la mejor latencia, siempre es recomendable elegir la región de Azure más cercana al origen al elegir habilitar el punto de conexión de Private Link de Azure Front Door. Si la región del origen no se admite en la lista de regiones compatibles con AFD Private Link, elija la siguiente región más cercana. Puede usar estadísticas de latencia de ida y vuelta de red de Azure para determinar la siguiente región más cercana en términos de latencia.

Asociación de un punto de conexión privado con un perfil de Azure Front Door

Creación del punto de conexión privado

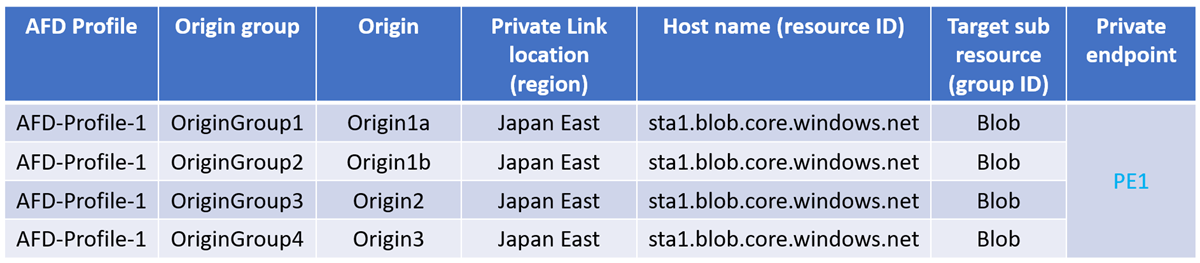

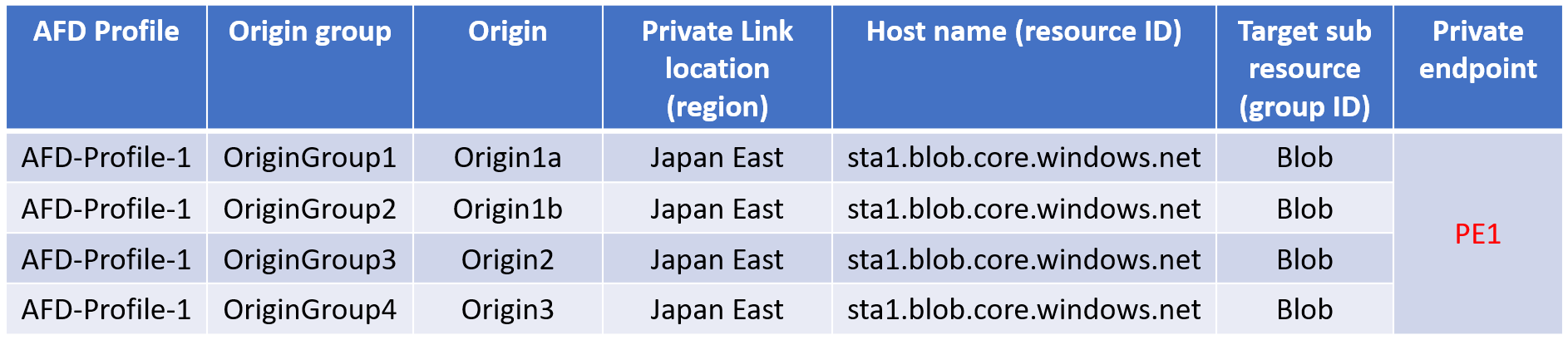

Dentro de un único perfil de Azure Front Door, si se crean dos o más orígenes habilitados para Private Link con el mismo conjunto de Private Link, identificador de recurso e identificador de grupo, para todos estos orígenes solo se crea un punto de conexión privado. Las conexiones al back-end se pueden habilitar mediante este punto de conexión privado. Esta configuración significa que solo tiene que aprobar el punto de conexión privado una vez porque solo se crea un punto de conexión privado. Si crea más orígenes habilitados para Private Link con el mismo conjunto de ubicación, identificador de recurso e identificador de grupo de Private Link, no tendrá que aprobar más puntos de conexión privados.

Punto de conexión privado único

Por ejemplo, se crea un único punto de conexión privado para todos los distintos orígenes en distintos grupos de orígenes, pero en el mismo perfil de Azure Front Door, como se muestra en la tabla siguiente:

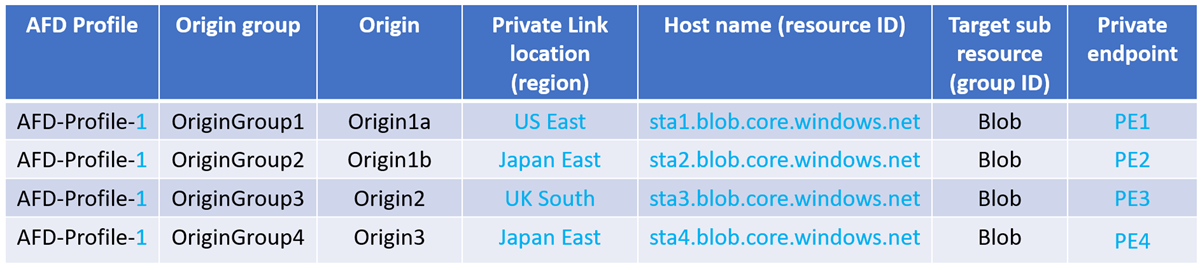

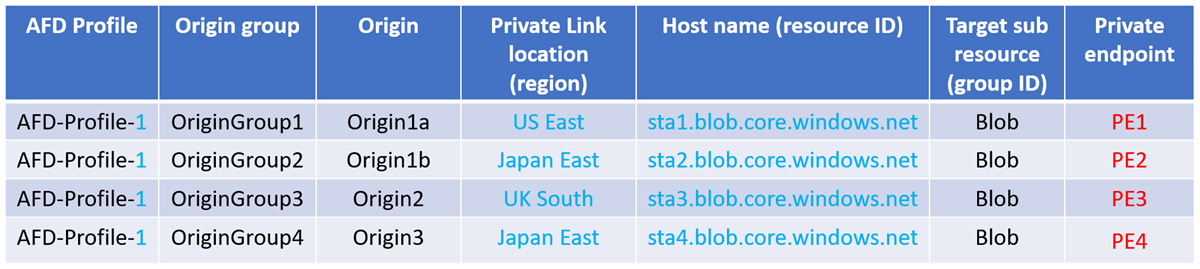

Múltiples puntos de conexión privados

Se crea un nuevo punto de conexión privado en el escenario siguiente:

Si cambia la región, el identificador de recurso o el identificador de grupo:

Nota:

La ubicación y el nombre de host de Private Link han cambiado, lo que da lugar a la creación de puntos de conexión privados adicionales; se requiere aprobación para cada uno de ellos.

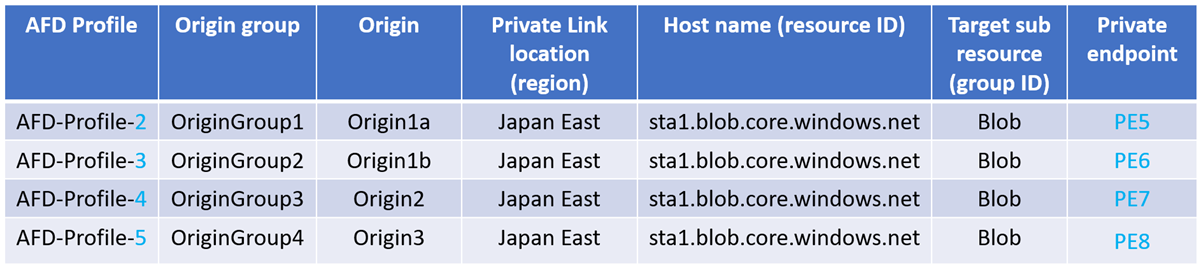

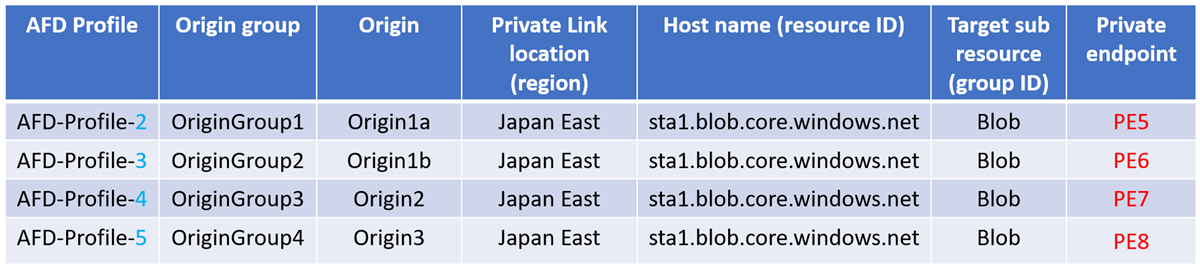

Cuando cambia el perfil de Azure Front Door:

Nota

La habilitación de Private Link para orígenes en diferentes perfiles de Front Door creará puntos de conexión privados adicionales, y se requiere aprobación para cada uno.

Eliminación del punto de conexión privado

Cuando se elimina un perfil de Azure Front Door, también se eliminarán los puntos de conexión privados asociados al perfil.

Punto de conexión privado único

Si se elimina AFD-Profile-1, también se eliminará el punto de conexión privado PE1 en todos los orígenes.

Múltiples puntos de conexión privados

Si se elimina AFD-Profile-1, se eliminarán todos los puntos de conexión privados de PE1 a PE4.

La eliminación de un perfil de Azure Front Door no afectará a los puntos de conexión privados creados para un perfil de Front Door diferente.

Por ejemplo:

- Si se elimina AFD-Profile-2, solo se quitará PE5.

- Si se elimina AFD-Profile-3, solo se quitará PE6.

- Si se elimina AFD-Profile-4, solo se quitará PE7.

- Si se elimina AFD-Profile-5, solo se quitará PE8.

Pasos siguientes

- Aprenda a conectar Azure Front Door Premium a un origen de Web App con Private Link.

- Aprenda a conectar Azure Front Door Premium a un origen de cuenta de almacenamiento con Private Link.

- Aprenda a conectar Azure Front Door Premium a un origen de equilibrador de carga interno con Private Link.

- Sepa cómo conectar Azure Front Door Premium a un origen de sitio web estático de almacenamiento con Private Link.

- Aprenda a conectar Azure Front Door Premium a una puerta de enlace de aplicaciones de origen con Private Link.

- Aprenda a conectar Azure Front Door Premium a un origen de API Management con Private Link.

- Aprenda a conectar Azure Front Door Premium a un origen de Azure Container Apps con Private Link.