¿Qué son los proveedores de seguridad asociados?

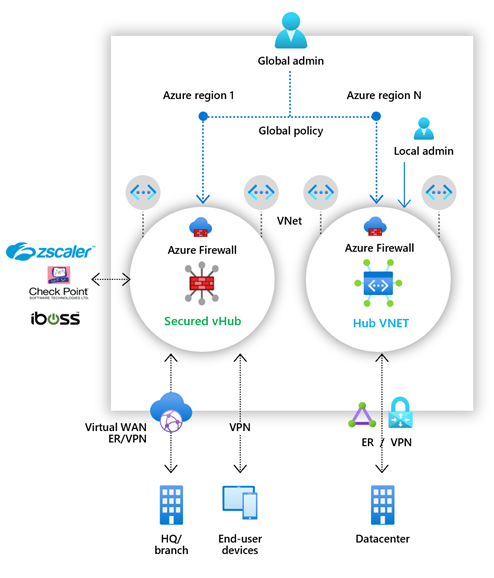

Proveedores de asociados de seguridad en Azure Firewall Manager le permiten usar sus ofertas conocidas, de mejor raza, de seguridad como servicio (SECaaS) para proteger el acceso a Internet para los usuarios.

Con una configuración rápida, puede proteger un centro de conectividad con un asociado de seguridad compatible, así como enrutar y filtrar el tráfico de Internet de sus redes virtuales (VNet) o ubicaciones de rama en una región. Esto se hace mediante la administración de rutas automatizada, sin configurar ni administrar rutas definidas por el usuario (UDR).

Puede implementar centros de conectividad protegidos configurados con el asociado de seguridad que prefiera en varias regiones de Azure para obtener conectividad y seguridad para los usuarios en cualquier lugar del mundo en dichas regiones. Con la capacidad de usar la oferta del asociado de seguridad para el tráfico de la aplicación de Internet/SaaS y Azure Firewall para el tráfico privado en los centros de conectividad de protegidos, ahora puede empezar a crear el perímetro de seguridad en Azure próximo a las aplicaciones y los usuarios distribuidos globalmente.

El asociado de seguridad admitido actualmente es Zscaler.

Vea el siguiente vídeo de Jack Tracey para obtener información general sobre Zscaler:

Escenarios principales

Puede usar los asociados de seguridad para filtrar el tráfico de Internet en los siguientes escenarios:

De red virtual (VNet) a Internet

Use la protección de Internet avanzada con reconocimiento del usuario para sus cargas de trabajo en la nube que se ejecutan en Azure.

De rama a Internet

Use la conectividad de Azure y la distribución global para agregar fácilmente el filtrado de NSaaS del asociado para escenarios de bifurcación a Internet. Puede crear la red de tránsito global y el perímetro de seguridad mediante Azure Virtual WAN.

Se admiten los escenarios siguientes:

Dos proveedores de seguridad en el centro de conectividad

De red virtual o rama a Internet a través de un proveedor de seguridad asociado y el resto del tráfico (de radio a radio, de radio a rama, de rama a radio) a través de Azure Firewall.

Proveedor único en el centro de conectividad

- Todo el tráfico (de radio a radio, de radio a rama, de rama a radio, de red virtual o de rama a Internet) protegido por Azure Firewall

or - De red virtual o rama a Internet a través del proveedor de seguridad asociado

- Todo el tráfico (de radio a radio, de radio a rama, de rama a radio, de red virtual o de rama a Internet) protegido por Azure Firewall

Procedimientos recomendados para el filtrado de tráfico de Internet en los centros virtuales protegidos

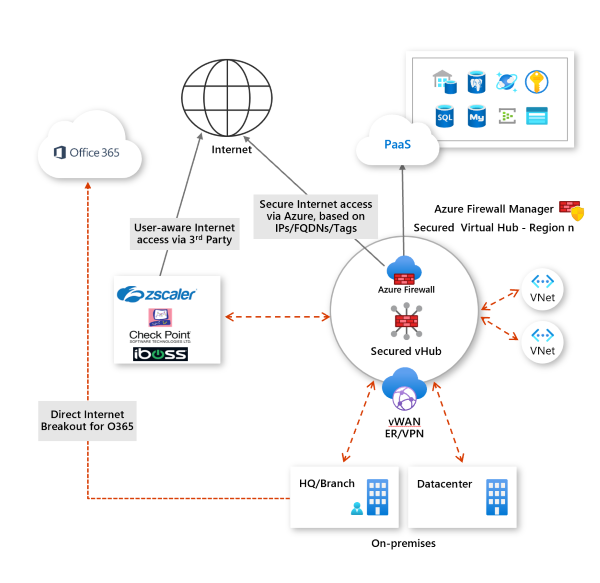

El tráfico de Internet suele incluir tráfico web. No obstante, también incluye tráfico destinado a aplicaciones SaaS como Microsoft 365 y servicios PaaS públicos de Azure, como Azure Storage, Azure SQL, etc. A continuación se muestran los procedimientos recomendados para controlar el tráfico a estos servicios:

Control del tráfico de PaaS de Azure

Use Azure Firewall para la protección si el tráfico es principalmente de PaaS de Azure y el acceso a los recursos para las aplicaciones se puede filtrar mediante direcciones IP, FQDN, etiquetas de servicio o etiquetas FQDN.

Use una solución de asociado en los centros si el tráfico consta de acceso a aplicaciones SaaS o necesita filtrado compatible con el usuario (por ejemplo, para las cargas de trabajo de infraestructura de escritorio virtual (VDI) o necesita funcionalidades avanzadas de filtrado de Internet.

Tratamiento del tráfico de Microsoft 365

En escenarios de ubicación de sucursal distribuida globalmente, redirija el tráfico de Microsoft 365 directamente en la rama antes de enviar el tráfico de Internet restante al centro protegido de Azure.

Para Microsoft 365, la latencia y el rendimiento de la red son fundamentales con el fin de lograr una experiencia del usuario satisfactoria. Para lograr estos objetivos de rendimiento y experiencia del usuario óptimos, los clientes deben implementar el escape de Microsoft 365 directo y local antes de considerar el enrutamiento del resto del tráfico de Internet mediante Azure.

Los principios de conectividad de red de Microsoft 365 requieren que las principales conexiones de red de Microsoft 365 se enruten localmente desde la rama del usuario o el dispositivo móvil y directamente por Internet al punto de presencia de la red de Microsoft más cercano.

Además, las conexiones de Microsoft 365 están cifradas para proteger la privacidad y usan protocolos propios eficaces por motivos de rendimiento. En consecuencia, el hecho de someter estas conexiones a las soluciones de seguridad de nivel de red tradicionales puede ser poco práctico y tener un gran impacto. Por estos motivos, se recomienda encarecidamente que los clientes envíen el tráfico de Microsoft 365 directamente desde las ramas, antes de enviar el resto del tráfico mediante Azure. Microsoft se asocia con varios proveedores de soluciones SD-WAN, que se integran con Azure y Microsoft 365 y facilitan a los clientes habilitar la interrupción directa y local de Internet de Microsoft 365. Para más información, consulte ¿Qué es Azure Virtual WAN?