Tutorial: Protección de la red virtual de centro mediante Azure Firewall Manager

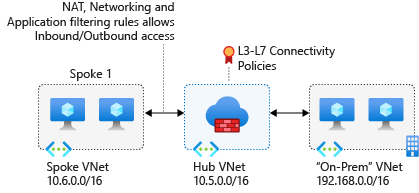

Cuando conecta la red local a una red virtual de Azure para crear una red híbrida, la capacidad de controlar el acceso a los recursos de la red de Azure es parte importante de un plan de seguridad global.

Mediante Azure Firewall Manager puede crear una red virtual de centro para proteger el tráfico de la red híbrida destinado a direcciones IP privadas, PaaS de Azure e Internet. Puede usar Azure Firewall Manager para controlar el acceso de red en una red híbrida con directivas que definan el tráfico de red permitido y denegado.

Firewall Manager también admite una arquitectura de centro virtual protegido. Para ver una comparación entre los tipos de arquitectura de red virtual de centro y centro virtual protegido, consulte ¿Cuáles son las opciones de arquitectura de Azure Firewall Manager?

En este tutorial se crearán tres redes virtuales:

- VNet-Hub: el firewall está en esta red virtual.

- VNet-Spoke: la red virtual Spoke representa la carga de trabajo ubicada en Azure.

- VNet-Onprem: la red virtual local representa una red local. En una implementación real, se puede conectar mediante una conexión VPN o ExpressRoute. Para simplificar, este tutorial usa una conexión de puerta de enlace de VPN y una red virtual ubicada en Azure para representar una red local.

En este tutorial, aprenderá a:

- Crear una directiva de firewall

- Crear las redes virtuales

- Configuración e implementación del firewall

- Creación y conexión de las puertas de enlace de VPN

- Emparejar las redes virtuales de tipo hub-and-spoke

- Creación de las rutas

- Creación de las máquinas virtuales

- Probar el firewall

Requisitos previos

Una red híbrida usa el modelo de arquitectura radial para enrutar el tráfico entre redes virtuales de Azure y redes locales. La arquitectura radial tiene los siguientes requisitos:

- Para enrutar el tráfico de la subred de radio a través del firewall de centro, necesita una ruta definida por el usuario (UDR) que apunte al firewall con la opción Virtual network gateway route propagation (Deshabilitar la propagación de rutas de la puerta de enlace de red virtual) deshabilitada. Esta opción evita la distribución de rutas a las subredes de radio. Esto evita que las rutas aprendidas entren en conflicto con la UDR.

- Configure una ruta definida por el usuario en la subred de la puerta de enlace del centro que apunte a la dirección IP del firewall como próximo salto para las redes de radio. No se requiere ninguna ruta definida por el usuario en la subred de Azure Firewall, ya que obtiene las rutas de BGP.

Consulte la sección Creación de rutas en este tutorial para ver cómo se crean estas rutas.

Nota

Azure Firewall debe tener conectividad directa a Internet. Si AzureFirewallSubnet aprende una ruta predeterminada a la red local mediante BGP, debe reemplazarla por una UDR 0.0.0.0/0 con el valor NextHopType establecido como Internet para mantener la conectividad directa a Internet.

Azure Firewall puede configurarse para admitir la tunelización forzada. Para más información, consulte Tunelización forzada de Azure Firewall.

Nota

El tráfico entre redes virtuales emparejadas directamente se enruta directamente aunque una ruta definida por el usuario apunte a Azure Firewall como puerta de enlace predeterminada. Para enviar tráfico de subred a subred al firewall en este escenario, una UDR debe contener el prefijo de red de la subred de destino de forma explícita en ambas subredes.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Creación de una directiva de firewall

Inicie sesión en Azure Portal.

En la barra de búsqueda de Azure Portal, escriba Firewall Manager y presione Entrar.

En la página Azure Firewall Manager, en Seguridad, seleccione Directivas de Azure Firewall.

Seleccione Crear una directiva de Azure Firewall.

Seleccione su suscripción y, como grupo de recursos, elija Crear nuevo y cree un grupo de recursos llamado FW-Hybrid-Test.

Como nombre de la directiva, escriba Pol-Net01.

Como región, seleccione Este de EE. UU.

Seleccione Siguiente: Configuración DNS.

Seleccione Siguiente: Inspección de TLS.

Seleccione Siguiente: Reglas.

Seleccione Agregar una colección de reglas.

En Nombre, escriba RCNet01.

En Tipo de colección de reglas, seleccione Red.

En Prioridad, escriba 100.

En Acción, seleccione Permitir.

En Reglas, como Nombre, escriba AllowWeb.

Como Origen, escriba 192.168.1.0/24.

En Protocolo, seleccione TCP.

En Puertos de destino, escriba 80.

En Tipo de destino, seleccione Dirección IP.

En Destino, escriba 10.6.0.0/16.

En la siguiente fila de la regla, escriba la siguiente información:

En Nombre, escriba AllowRDP.

En Origen, escriba 192.168.1.0/24.

En Protocolo, seleccione TCP.

En Puertos de destino, escriba 3389.

En Tipo de destino, seleccione Dirección IP.

En Destino, escriba 10.6.0.0/16.Seleccione Agregar.

Seleccione Revisar + crear.

Revise los valores y, luego, seleccione Crear.

Crear la red virtual del centro de firewall

Nota

El tamaño de la subred AzureFirewallSubnet es /26. Para más información sobre el tamaño de la subred, consulte Preguntas más frecuentes sobre Azure Firewall.

En la página principal de Azure Portal, seleccione Crear un recurso.

Busque Red virtual y, después, seleccione Red virtual.

Seleccione Crear.

En Suscripción, seleccione la suscripción.

En Grupo de recursos, seleccione FW-Hybrid-Test.

En Nombre, escriba Vnet-Hub.

En Región, seleccione Este de EE. UU. .

Seleccione Siguiente.

En Seguridad, seleccione Siguiente.

En Espacio de direcciones IPv4, escriba 10.5.0.0/16.

En Subredes, seleccione Valor predeterminado.

Para Fines de subred, seleccione Azure Firewall.

Para Dirección inicial, escriba 10.5.0.0/26.

Acepte los restantes valores predeterminados y seleccione Guardar.

Seleccione Revisar + crear.

Seleccione Crear.

Agregue otra subred con un propósito de subred establecido en Puerta de enlace de red virtual con una dirección inicial de 10.5.1.0/27. Esta subred se usa para la puerta de enlace de VPN.

Crear la red virtual de tipo hub-and-spoke

- En la página principal de Azure Portal, seleccione Crear un recurso.

- Busque Red virtual y, después, seleccione Red virtual.

- Seleccione Crear.

- En Suscripción, seleccione la suscripción.

- En Grupo de recursos, seleccione FW-Hybrid-Test.

- En Nombre, escriba VNet-Spoke.

- En Región, seleccione Este de EE. UU. .

- Seleccione Siguiente.

- En la página Seguridad, seleccione Siguiente.

- Seleccione Siguiente: Direcciones IP.

- En Espacio de direcciones IPv4, escriba 10.6.0.0/16.

- En Subredes, seleccione Valor predeterminado.

- Cambie el Nombre a SN-Workload.

- Para Dirección inicial, escriba 10.6.0.0/24.

- Acepte los restantes valores predeterminados y seleccione Guardar.

- Seleccione Revisar + crear.

- Seleccione Crear.

Crear la red virtual local

En la página principal de Azure Portal, seleccione Crear un recurso.

Busque Red virtual y, después, seleccione Red virtual.

Seleccione Crear.

En Suscripción, seleccione la suscripción.

En Grupo de recursos, seleccione FW-Hybrid-Test.

Para Nombre de red virtual, escriba VNet-hub.

En Región, seleccione Este de EE. UU. .

Seleccione Siguiente.

En la página Seguridad, seleccione Siguiente.

En Espacio de direcciones IPv4, escriba 192.168.0.0/16.

En Subredes, seleccione Valor predeterminado.

Cambie el nombre a SN-Corp.

Para Dirección inicial, escriba 192.168.1.0/24.

Acepte los restantes valores predeterminados y seleccione Guardar.

Seleccione Agregar una subred.

Para Fines de subred, seleccione Puerta de enlace de red virtual.

Para Dirección inicial escriba 192.168.2.0/27.

Seleccione Agregar.

Seleccione Revisar + crear.

Seleccione Crear.

Configuración e implementación del firewall

Cuando las directivas de seguridad están asociadas a un centro de conectividad, se hace referencia a ellas como red virtual de centro de conectividad.

Convierta la red virtual VNet-Hub en una red virtual de centro y protéjala con Azure Firewall.

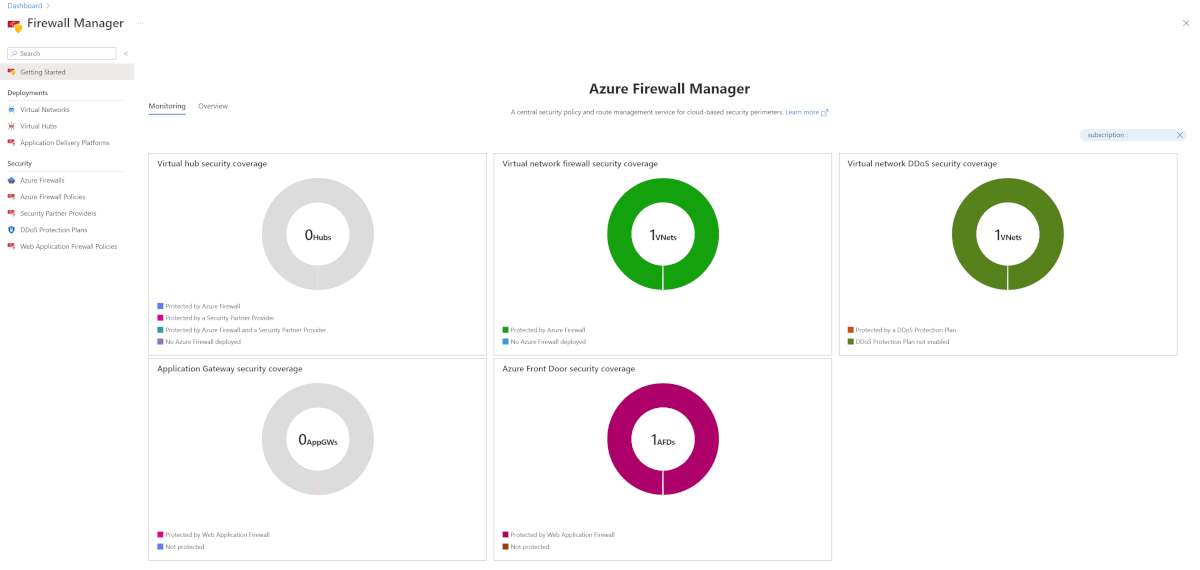

En la barra de búsqueda de Azure Portal, escriba Firewall Manager y presione Entrar.

En el panel derecho, seleccione Información general.

En la página de Azure Firewall Manager, en Add security to virtual networks (Agregar seguridad a redes virtuales), seleccione View hub virtual networks (Ver redes virtuales de centro).

En Redes virtuales, active la casilla VNet-hub (Centro de red virtual).

Seleccione Manage Security (Administrar seguridad) y, después, seleccione Deploy a Firewall with Firewall Policy (Implementar un firewall con directiva de firewall).

En la página Convertir redes virtuales, en Nivel de Azure Firewall, seleccione Premium. En Directiva de firewall, seleccione la casilla Pol-Net01.

Seleccione Siguiente: Revisar y confirmar.

Revise los detalles y, luego, seleccione Confirmar.

Esto tarda unos minutos en implementarse.

Una vez finalizada la implementación, vaya al grupo de recursos FW-Hybrid-Test y seleccione el firewall.

Anote la dirección IP privada de firewall de la página Información general. Se usa más adelante al crear la ruta predeterminada.

Creación y conexión de las puertas de enlace de VPN

Las redes virtuales de centro y local están conectadas mediante puertas de enlace VPN.

Creación de una puerta de enlace VPN para la red virtual de centro

Cree la puerta de enlace VPN para la red virtual de centro. Las configuraciones de red a red requieren un VpnType RouteBased. La creación de una puerta de enlace de VPN suele tardar 45 minutos o más, según la SKU de la puerta de enlace de VPN seleccionada.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de texto de búsqueda, escriba puerta de enlace de red virtual y presione Entrar.

- Seleccione Puerta de enlace de red virtual y, después, Crear.

- En Nombre, escriba GW-hub.

- En Región, seleccione (EE. UU.) Este de EE. UU. .

- En Tipo de puerta de enlace seleccione VPN.

- Para SKU, seleccione VpnGw2.

- Para Generación, seleccione Generation2.

- En Red virtual, seleccione VNet-hub.

- En Dirección IP pública, seleccione Crear nuevo y escriba VNet-hub-GW-pip como nombre.

- En Habilitar el modo activo/activo, seleccione Deshabilitado.

- Acepte el resto de valores predeterminados y seleccione Revisar y crear.

- Revise la configuración y, después, seleccione Crear.

Creación de una puerta de enlace VPN para la red virtual local

Cree la puerta de enlace VPN para la red virtual local. Las configuraciones de red a red requieren un VpnType RouteBased. La creación de una puerta de enlace de VPN suele tardar 45 minutos o más, según la SKU de la puerta de enlace de VPN seleccionada.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de texto de búsqueda, escriba puerta de enlace de red virtual y presione Entrar.

- Seleccione Puerta de enlace de red virtual y, después, Crear.

- En Nombre, escriba GW-Onprem.

- En Región, seleccione (EE. UU.) Este de EE. UU. .

- En Tipo de puerta de enlace seleccione VPN.

- Para SKU, seleccione VpnGw2.

- Para Generación, seleccione Generation2.

- En Red virtual, selecciona VNet-Onprem.

- En Dirección IP pública, seleccione Crear nuevo y escriba VNet-Onprem-GW-pip como nombre.

- En Habilitar el modo activo/activo, seleccione Deshabilitado.

- Acepte el resto de valores predeterminados y seleccione Revisar y crear.

- Revise la configuración y, después, seleccione Crear.

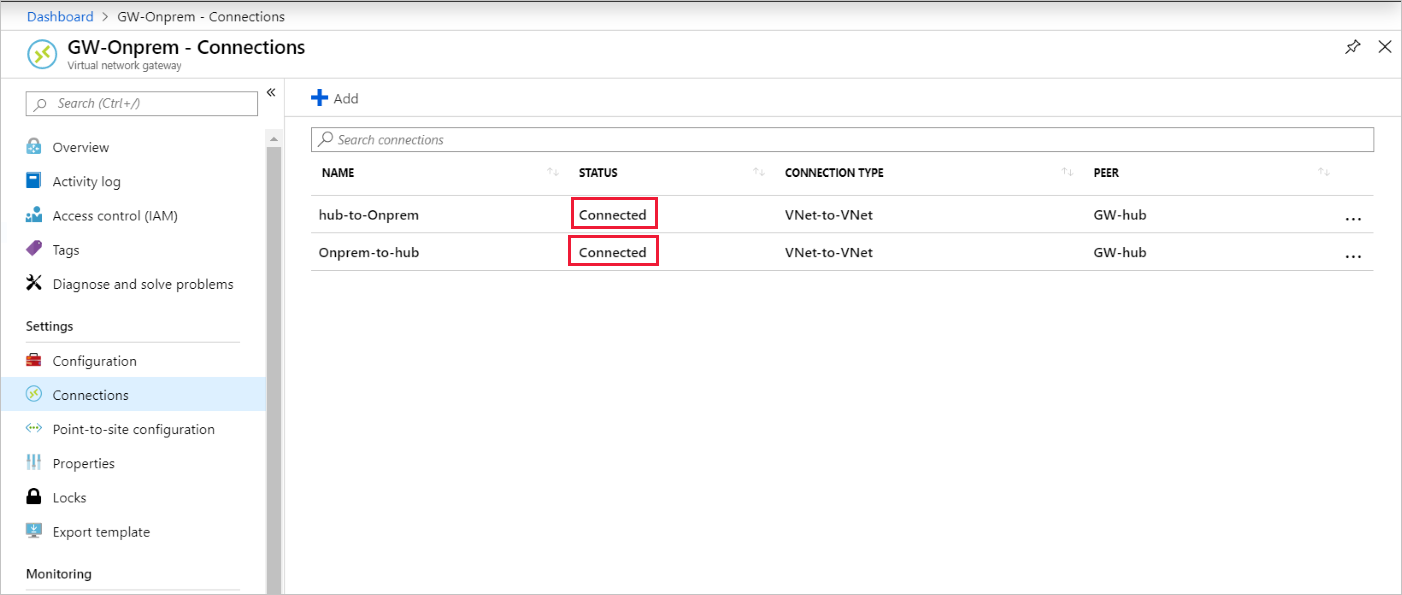

Creación de las conexiones

Ahora puede crear las conexiones de VPN entre las puertas de enlace de centro y local.

En este paso va a crear la conexión entre la red virtual de centro y la red virtual local. Se hace referencia a una clave compartida en los ejemplos. Puede utilizar sus propios valores para la clave compartida. Lo importante es que la clave compartida coincida en ambas conexiones. La conexión tarda un tiempo en crearse.

- Abra el grupo de recursos FW-Hybrid-Test y seleccione la puerta de enlace GW-hub.

- En la columna izquierda, en Configuración, seleccione Conexiones.

- Seleccione Agregar.

- En el nombre de la conexión, escriba Hub-to-Onprem.

- En Tipo de conexión, seleccione De VNet a VNet.

- Seleccione Siguiente: Configuración.

- En Primera puerta de enlace de red virtual, seleccione GW-hub.

- En Segunda puerta enlace de red virtual, seleccione GW-Onprem.

- En Clave compartida (PSK) , escriba AzureA1b2C3.

- Seleccione Revisar + crear.

- Seleccione Crear.

Cree la conexión de red entre la red virtual local y la red virtual de centro. Este paso es similar al anterior, excepto que se crea una conexión desde la red virtual local a la red virtual de centro. Asegúrese de que coincidan las claves compartidas. Después de unos minutos, se habrá establecido la conexión.

- Abra el grupo de recursos FW-Hybrid-Test y seleccione la puerta de enlace GW-Onprem.

- Seleccione Conexiones en la columna izquierda.

- Seleccione Agregar.

- Para el nombre de la conexión, escriba Onprem-to-Hub.

- En Tipo de conexión, seleccione De VNet a VNet.

- Seleccione Siguiente: Configuración.

- En Primera puerta de enlace de red virtual, seleccione GW-Onprem.

- En Segunda puerta enlace de red virtual, seleccione GW-hub.

- En Clave compartida (PSK) , escriba AzureA1b2C3.

- Seleccione Aceptar.

Comprobación de la conexión

Después de unos cinco minutos después de implementar la segunda conexión de red, el estado de ambas conexiones debe ser Conectado.

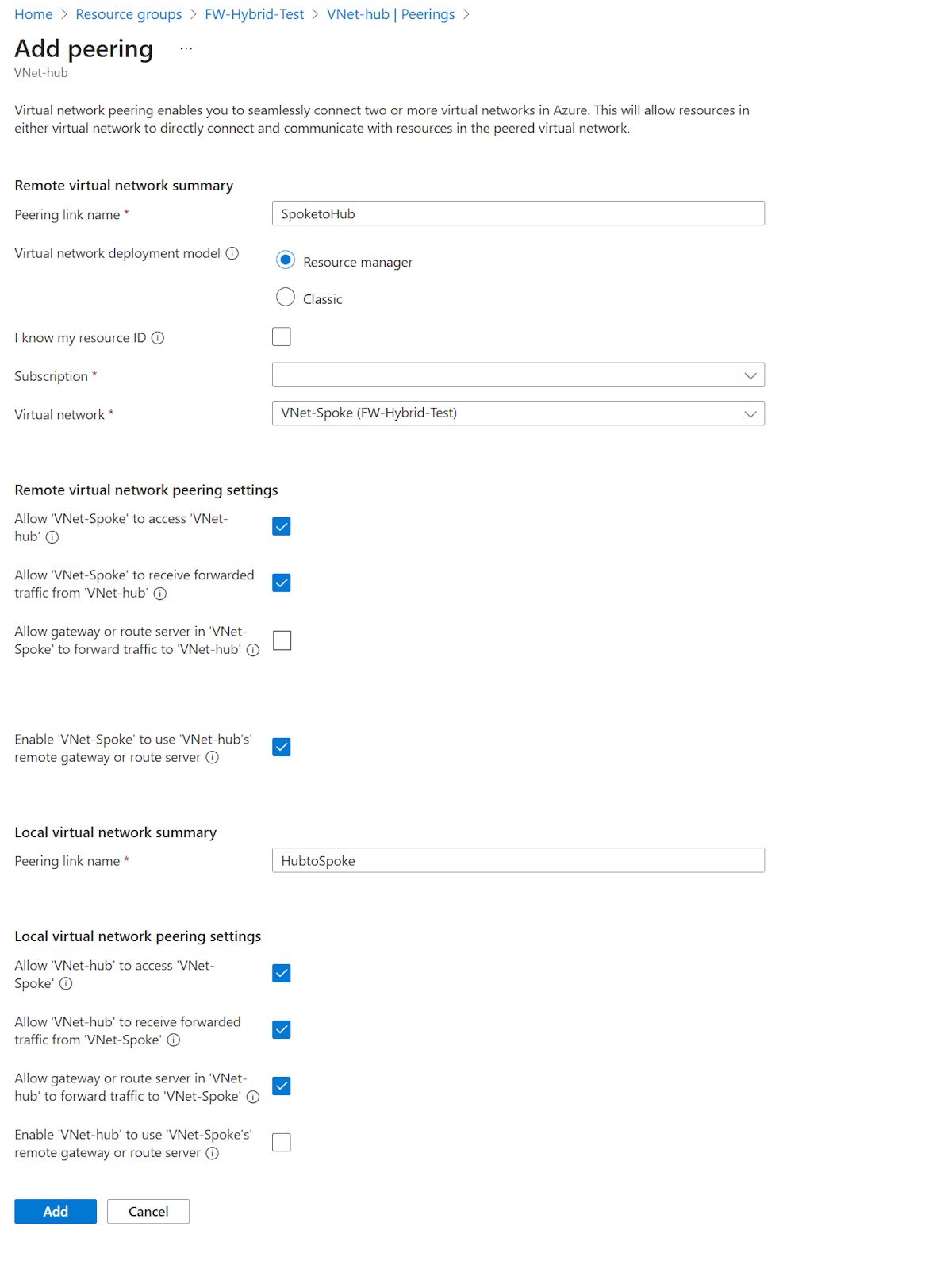

Emparejar las redes virtuales de tipo hub-and-spoke

Ahora, empareje las redes virtuales de tipo hub-and-spoke.

Abra el grupo de recursos FW-Hybrid-Test y seleccione la red virtual VNet-hub.

En la columna izquierda, seleccione Emparejamientos.

Seleccione Agregar.

En Resumen de red virtual remota:

Nombre del valor Value Nombre del vínculo de emparejamiento SpoketoHub Modelo de implementación de red virtual Resource Manager Suscripción <su suscripción> Virtual network VNet-Spoke Permitir que "VNet-Spoke" acceda a "VNet-hub" seleccionados Permitir que "VNet-Spoke" reciba el tráfico reenviado desde "VNet-Hub" seleccionados Permitir que la puerta de enlace o el servidor de rutas en "VNet-Spoke" reenvíen el tráfico a 'VNet-Hub' no seleccionado Permitir que "VNet-Spoke" use la puerta de enlace remota o el servidor de rutas de "VNet-hub's" seleccionados En Resumen de red virtual local:

Nombre del valor Value Nombre del vínculo de emparejamiento HubtoSpoke Permitir que "VNet-hub" acceda a "VNet-Spoke" seleccionados Permitir que "VNet-hub" reciba el tráfico reenviado desde "VNet-Spoke" seleccionados Permitir que la puerta de enlace o el servidor de rutas en "VNet-Hub" reenvíen el tráfico a 'VNet-Spoke' seleccionados Permitir que "VNet-hub" use la puerta de enlace remota o el servidor de rutas de "VNet-Spoke's" no seleccionado Seleccione Agregar.

Creación de las rutas

A continuación, cree un par de rutas:

- Una ruta desde la subred de puerta de enlace de concentrador a la subred de radio mediante la dirección IP del firewall.

- Una ruta predeterminada desde la subred de radio mediante la dirección IP del firewall.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de texto de búsqueda, escriba tabla de rutas y presione Entrar.

- Seleccione Tabla de rutas.

- Seleccione Crear.

- Seleccione FW-Hybrid-Test en grupo de recursos.

- En Región, seleccione Este de EE. UU. .

- En el nombre, escriba UDR-Hub-Spoke.

- Seleccione Revisar + crear.

- Seleccione Crear.

- Una vez creada la tabla de rutas, selecciónela para abrir la página de la tabla de rutas.

- Seleccione Rutas en la columna izquierda.

- Seleccione Agregar.

- En el nombre de ruta, escriba ToSpoke.

- En Tipo de destino, seleccione Direcciones IP.

- Para Intervalos de direcciones IP de destino y CIDR, escriba 10.6.0.0/16.

- En el tipo del próximo salto, seleccione Aplicación virtual.

- En la dirección del próximo salto, escriba la dirección IP privada del firewall que anotó anteriormente.

- Seleccione Agregar.

Ahora asocie la ruta a la subred.

- En la página UDR-Hub-Spoke - Routes, seleccione Subredes.

- Seleccione Asociar.

- En Red virtual, seleccione VNet-hub.

- En Subred, seleccione GatewaySubnet.

- Seleccione Aceptar.

Ahora, cree la ruta predeterminada desde la subred radial.

- En la página principal de Azure Portal, seleccione Crear un recurso.

- En el cuadro de texto de búsqueda, escriba tabla de rutas y presione Entrar.

- Seleccione Tabla de rutas.

- Seleccione Crear.

- Seleccione FW-Hybrid-Test en grupo de recursos.

- En Región, seleccione Este de EE. UU. .

- En el nombre, escriba UDR-DG.

- En Propagate gateway routes (Propagar rutas de puerta de enlace), seleccione No.

- Seleccione Revisar + crear.

- Seleccione Crear.

- Una vez creada la tabla de rutas, selecciónela para abrir la página de la tabla de rutas.

- Seleccione Rutas en la columna izquierda.

- Seleccione Agregar.

- En el nombre de ruta, escriba ToHub.

- Para Tipo de destino, seleccione Direcciones IP

- Para Intervalos de direcciones IP de destino y CIDR, escriba 0.0.0.0/0.

- En el tipo del próximo salto, seleccione Aplicación virtual.

- En la dirección del próximo salto, escriba la dirección IP privada del firewall que anotó anteriormente.

- Seleccione Agregar.

Ahora asocie la ruta a la subred.

- En la página UDR-DG - Routes, seleccione Subredes.

- Seleccione Asociar.

- En Red virtual, seleccione VNet-spoke.

- En Subred, seleccione SN-Workload.

- Seleccione Aceptar.

Creación de máquinas virtuales

Ahora, cree la carga de trabajo de tipo hub-and-spoke y las máquinas virtuales locales, y colóquelas en las subredes adecuadas.

Creación de la máquina virtual de cargas de trabajo

Cree una máquina virtual en la red virtual radial, que ejecute IIS, sin ninguna dirección IP pública.

En la página principal de Azure Portal, seleccione Crear un recurso.

En Productos populares del Marketplace, seleccione Windows Server 2019 Datacenter.

Especifique estos valores para la máquina virtual:

- Grupo de recursos: seleccione FW-Hybrid-Test.

- Nombre de máquina virtual: VM-Spoke-01.

- Región - (EE. UU.) Este de EE. UU.

- Nombre de usuario: escriba un nombre de usuario.

- Contraseña: escriba una contraseña.

En Puertos de entrada públicos, seleccione Permitir los puertos seleccionados y, después, seleccione HTTP (80) y RDP (3389) .

Seleccione Siguiente: Discos.

Acepte los valores predeterminados y seleccione Siguiente: Redes.

Seleccione VNet-Spoke para la red virtual y la subred es SN-Workload.

Seleccione Siguiente: Administración.

Seleccione Siguiente: Supervisión.

En Diagnósticos de arranque, seleccione Deshabilitado.

Seleccione Revisar y crear, revise la configuración en la página de resumen y seleccione Crear.

Instalación de IIS

En Azure Portal, abra Cloud Shell y asegúrese de que está establecido en PowerShell.

Ejecute el siguiente comando para instalar IIS en la máquina virtual; cambie la ubicación si es necesario:

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Creación de la máquina virtual local

Se trata de una máquina virtual con una dirección IP pública a la que se puede conectar mediante Escritorio remoto. Desde allí, puede conectarse al servidor local a través del firewall.

En la página principal de Azure Portal, seleccione Crear un recurso.

En la página Popular, seleccione Windows Server 2019 Datacenter.

Especifique estos valores para la máquina virtual:

- Grupo de recursos: seleccione el existente y, después, FW-Hybrid-Test.

- Nombre de máquina virtual - VM-Onprem.

- Región - (EE. UU.) Este de EE. UU.

- Nombre de usuario: escriba un nombre de usuario.

- En Contraseña, escriba su contraseña.

En Puertos de entrada públicos, seleccione Permitir los puertos seleccionados y, después, seleccione RDP (3389) .

Seleccione Siguiente: Discos.

Acepte los valores predeterminados y seleccione Siguiente: Redes.

Seleccione VNet-Onprem como red virtual y SN-Corp como subred.

Seleccione Siguiente: Administración.

Seleccione Siguiente: Supervisión.

En Diagnósticos de arranque, seleccione Deshabilitar.

Seleccione Revisar y crear, revise la configuración en la página de resumen y seleccione Crear.

Probar el firewall

En primer lugar, anote la dirección IP privada de la máquina virtual VM-Spoke-01 que aparece en la página de información general de esta máquina virtual.

En Azure Portal, conéctese a la máquina virtual VM-Onprem.

Abra un explorador web en VM-Onprem y vaya a http://<VM-spoke-01 private IP>.

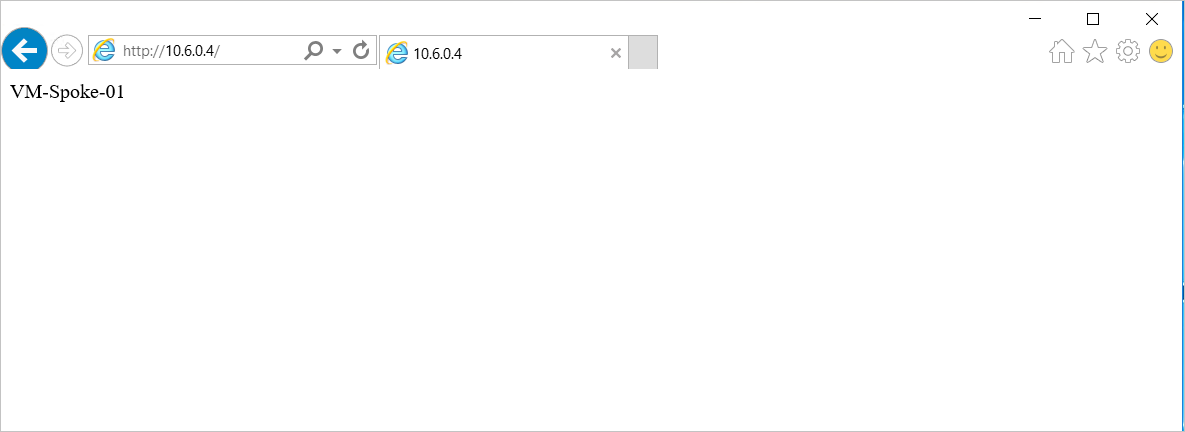

Debería ver la página web de VM-spoke-01:

En la máquina virtual VM-Onprem, abra un escritorio remoto a VM-spoke-01 en la dirección IP privada.

Se realizará la conexión y podrá iniciar sesión.

Por lo tanto, ahora ha comprobado que las reglas de firewall funcionan:

- Puede examinar el servidor web en la red virtual de tipo hub-and-spoke.

- Puede conectarse al servidor en la red virtual de tipo hub-and-spoke mediante RDP.

A continuación, cambie la acción de recopilación de la regla de red del firewall a Deny (Denegar) para comprobar que las reglas del firewall funcionan según lo previsto.

- Abra el grupo de recursos FW-Hybrid-Test y seleccione la directiva de firewall Pol-Net01.

- En Configuración, seleccione Rule Collections (colecciones de reglas).

- Seleccione la colección de reglas RCNet01.

- En Acción de colección de reglas, seleccione Denegar.

- Seleccione Guardar.

Antes de probar las reglas modificadas, cierre los escritorios remotos y exploradores existentes en VM-Onprem. Una vez finalizada la actualización de la colección de reglas, vuelva a ejecutar las pruebas. Esta vez, todas deberían mostrar un error al conectarse.

Limpieza de recursos

Puede conservar los recursos relacionados con el firewall para investigarlos más adelante o, si ya no los necesita, eliminar el grupo de recursos FW-Hybrid-Test para eliminarlos todos.